WhiteHat News #ID:2017

VIP Members

-

20/03/2017

-

113

-

356 bài viết

Hacker đằng sau vụ tấn công mạng nghiêm trọng nhất lịch sử Twitter đã bị bắt như thế nào?

Manh mối về các khoản tiền ảo Bitcoin và địa chỉ IP đã giúp các nhà điều tra tìm ra thủ phạm chỉ trong 2 tuần.

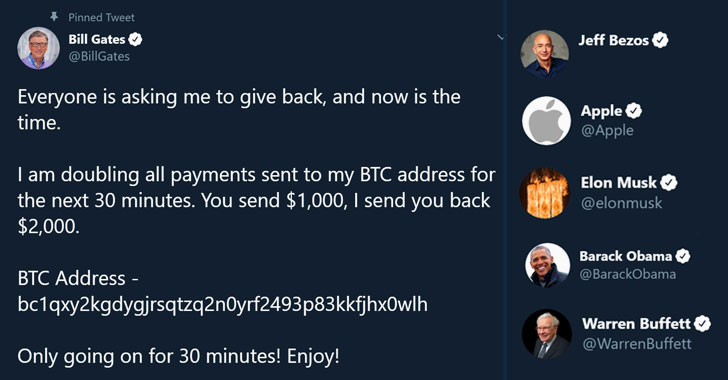

Theo một tài liệu tòa án mới công bố, ngày 15/7, một người dùng ứng dụng Discord (phần mềm nhắn tin được sử dụng phổ biến bởi các game thủ và giới tin tặc) tên Kirk#5270 đưa ra một lời đề nghị hấp dẫn. “Tôi làm việc cho Twitter. Tôi có thể lấy được bất kỳ tài khoản nào, chỉ cần bạn cho tôi một cái tên mà bạn muốn tấn công”. Đây chính là điểm khởi đầu của một vụ tấn công mạng nghiêm trọng nhất trong lịch sử Twitter xảy ra chỉ vài giờ sau đó. Hơn 2 tuần sau, 3 nghi phạm bị bắt giữ có liên quan đến vụ đánh cắp tài khoản của Bill Gates, Elon Musk, Barack Obama, Apple và nhiều người nổi tiếng khác cùng thủ đoạn lừa người dùng Twitter chuyển 120.000 USD vào ví ảo Bitcoin.

Theo một tài liệu tòa án mới công bố, ngày 15/7, một người dùng ứng dụng Discord (phần mềm nhắn tin được sử dụng phổ biến bởi các game thủ và giới tin tặc) tên Kirk#5270 đưa ra một lời đề nghị hấp dẫn. “Tôi làm việc cho Twitter. Tôi có thể lấy được bất kỳ tài khoản nào, chỉ cần bạn cho tôi một cái tên mà bạn muốn tấn công”. Đây chính là điểm khởi đầu của một vụ tấn công mạng nghiêm trọng nhất trong lịch sử Twitter xảy ra chỉ vài giờ sau đó. Hơn 2 tuần sau, 3 nghi phạm bị bắt giữ có liên quan đến vụ đánh cắp tài khoản của Bill Gates, Elon Musk, Barack Obama, Apple và nhiều người nổi tiếng khác cùng thủ đoạn lừa người dùng Twitter chuyển 120.000 USD vào ví ảo Bitcoin.

FBI, Sở Thuế vụ và Cơ quan Mật vụ Mỹ, cùng Bộ Nội vụ nước này đã buộc tội công dân Anh Mason Sheppard và Nima Fazeli (Orlando, Florida) có liên quan đến vụ tấn công. Nghi phạm 17 tuổi Graham Ivan Clark thuộc tiểu bang Florida bị buộc tội riêng với 30 tội danh, 17 trong số đó liên quan đến việc đánh cắp tài khoản Twitter. Cáo trạng của Viện công tố đã hé lộ chi tiết diễn biến trong ngày tấn công cũng như dấu vết được che đậy khá vụng về của 3 nghi phạm này. Hiện cả 3 đều đang bị giam giữ.

FBI, Sở Thuế vụ và Cơ quan Mật vụ Mỹ, cùng Bộ Nội vụ nước này đã buộc tội công dân Anh Mason Sheppard và Nima Fazeli (Orlando, Florida) có liên quan đến vụ tấn công. Nghi phạm 17 tuổi Graham Ivan Clark thuộc tiểu bang Florida bị buộc tội riêng với 30 tội danh, 17 trong số đó liên quan đến việc đánh cắp tài khoản Twitter. Cáo trạng của Viện công tố đã hé lộ chi tiết diễn biến trong ngày tấn công cũng như dấu vết được che đậy khá vụng về của 3 nghi phạm này. Hiện cả 3 đều đang bị giam giữ.

Kirk#5270 thực chất không phải là nhân viên của Twitter. Tuy nhiên, Kirk có quyền truy cập vào các công cụ quản trị nội bộ của Twitter và hắn “khoe” việc này bằng ảnh chụp màn hình các tài khoản “@bumblebee”, “@sc”, “@vague” và “@R9” (Username ngắn là mục tiêu phổ biến của tin tặc). Một người dùng Discord khác có tên “ever so anxious#0001” ngay lập tức tìm kiếm khách hàng, còn Kirk#5270 chia sẻ địa chỉ ví điện tử Bitcoin để người mua có thể chuyển tiền đến. Trong gói “dịch vụ” bao gồm lời đề nghị 5.000 USD để chiếm đoạt tài khoản “@xx”, @xx sau đó bị tấn công.

Cũng trong sáng ngày 15/7, trên diễn đàn OGusers.com, nơi các tin tặc mua bán và trao đổi tài khoản mạng xã hội có giá trị, tài khoản “Chaewon” bắt đầu rao bán quyền truy cập vào bất cứ tài khoản nào của Twitter. Trong bài đăng của mình, Chaewon đưa ra mức giá 250 USD để thay đổi địa chỉ email liên kết với bất kỳ tài khoản nào và 3.000 USD để truy cập được vào các tài khoản. Theo tài liệu tòa án, trong vòng 7 tiếng, bắt đầu từ 7:16 sáng, tài khoản “ever so anxious#0001” trên Discord đã thảo luận việc chiếm đoạt ít nhất 50 tài khoản với Kirk#5270. Trong cùng một đoạn chat trên Discord, “ever so anxious#0001” cho biết nickname của mình trên OGUsers chính là Chaewon. Điều này cho thấy 2 người này là một.

Kirk#5270 cũng được cho là nhận sự hỗ trợ từ một người dùng Discord tên Rolex#0373 dù ban đầu tên này còn hoài nghi. Để chứng minh, Kirk#5270 sau đó có thể đã thay đổi địa chỉ email liên kết với tài khoản Twitter @foreign thành địa chỉ email do Rolex#0373 nắm giữ. Giống đồng phạm Chaewon, Rolex#0373 đồng ý giúp Kirk thực hiện các giao dịch trên trang OGUsers bằng tài khoản Rolex với mức giá khởi điểm là 2.500 USD cho các tài khoản hot được nhiều người đặt mua. Đổi lại Rolex có thể giữ tài khoản @foreign.

Khoảng 2h chiều ngày 15/7, ít nhất 10 tài khoản Twitter đã bị đánh cắp, theo cáo trạng của Viện công tố, nhưng dường như những tin tặc này chỉ tập trung vào các username ngắn hoặc nhiều người muốn sở hữu như @drug, @xx và @Vampire hơn là tài khoản của người nổi tiếng và các nhân vật tiếng tăm trong giới công nghệ.

FBI tin rằng Rolex chính là Fazeli, và buộc tội y đồng lõa và truy cập có chủ ý vào máy tính được bảo vệ. Cũng theo FBI, Sheppard là Chaewon. Nghi phạm này bị buộc tội lừa đảo mạng, rửa tiền và truy cập có chủ đích vào máy tính được bảo vệ.

Cáo trạng của Viện công tố vẫn chưa xác định rõ danh tính của Kirk#5270. Nhưng các tài liệu buộc tội Clark cho thấy đây chính là hacker 17 tuổi, người đã giành được quyền truy cập vào các hệ thống Twitter và đánh cắp tài khoản của nhiều người nổi tiếng để kiếm Bitcoin. Bộ Tư pháp Mỹ cũng nhắc đến thông tin trên website của Văn phòng công tố Hạt Hillsborough, nơi khởi tố Clark, “luật pháp bang Florida cho phép buộc tội trẻ vị thành niên như là với người trưởng thành trong các vụ lừa đảo tài chính nếu phù hợp".

Clark có được quyền truy cập vào các tài khoản Twitter và quản trị nội bộ Twitter nhờ tấn công phi kỹ thuật một nhân viên Twitter, công tố viên Hạt Hillsborough, Andrew Warren cho biết. Y sau đó đã bán quyền truy cập vào các tài khoản và lợi dụng danh tính của những người nổi tiếng để thu lợi bằng tiền ảo Bitcoin, hứa hẹn sẽ trả lại gấp đôi số tiền mà họ đã chuyển.

Các tài liệu của tòa án cho thấy có khoảng 415 khoản thanh toán tới ví Bitcoin liên quan đến vụ lừa đảo trên, với tổng số tiền tương đương khoảng 177.000 USD.

Twitter xác nhận hacker đã nhắm đến 130 tài khoản, chiếm quyền điều khiển và đăng thông điệp lừa đảo lên 45 tài khoản trong số đó, truy cập vào tin nhắn trực tiếp của 36 tài khoản. Thậm chí tin tặc cũng đã tải các nội dung tin nhắn từ 7 tài khoản. Tối ngày 30/7, Twitter thông báo những kẻ tấn công đã nhắm vào lỗ hổng con người là nhân viên của Twitter, thực hiện một cuộc điện thoại lừa đảo để có được thông tin quản trị. Các tài liệu không cung cấp thêm chi tiết và cho biết Clark bắt đầu hành động từ khoảng 3/5/2020.

Hiện tại vẫn chưa rõ vì sao các nhà điều tra có thể tìm ra nghi phạm Clark nhưng có manh mối rất rõ giúp FBI tìm ra danh tính Sheppard và Fazeli. Ngày 2/4, quản trị viên của OGUsers thông báo diễn đàn đã bị hack. Vài ngày sau, nhóm tin tặc đối thủ đã công khai link dowload dữ liệu người dùng của diễn đàn.

Dữ liệu này thật sự là một kho báu khi không chỉ có tên người dùng và các bài đăng công khai mà còn có tin nhắn riêng tư giữa những người dùng, địa chỉ IP và địa chỉ email. FBI cho biết họ đã có được một bản sao của cơ sở dữ liệu này vào ngày 9/4.

Từ dữ liệu này, tiến độ điều tra được đẩy nhanh chóng. Trong lịch sử tin nhắn riêng tư của Chaewon trên OGUsers, các nhà điều tra cho biết họ đã tìm đoạn chat hướng dẫn trả tiền cho một trò chơi điện tử bằng cách gửi Bitcoin đến một địa chỉ cụ thể vào tháng 2. Hoạt động trên ví đó vào ngày hôm sau được truy vết đến một nhóm địa chỉ Bitcoin. Vài tháng sau, “ever so anxious#0001” dùng nhóm địa chỉ này khi trao đổi với Kirk#5270. Các nhà điều tra cũng sử dụng cơ sở dữ liệu trên để kết nối tài khoản Chaewon với một tài khoản OGUsers khác là Mas. Cả hai tài khoản đều đăng nhập vào diễn đàn từ cùng một địa chỉ IP trong cùng một ngày. Điều tra viên cũng phát hiện rất nhiều lần trong khoảng thời gian từ ngày 11/2 đến ngày 15/2/2020, Chaewon đã đăng bài có nội dung “IT IS MAS I AM MAS NOT BRY I AM MAS MAS MAS!@” (Tạm dịch: ĐÓ LÀ MAS TÔI LÀ MAS KHÔNG PHẢI BRY TÔI LÀ MAS MAS MAS!@). Tất cả điều này cho thấy các tài khoản Chaewon và Mas do một người sở hữu.

Tài khoản Mas được liên kết với địa chỉ email [email protected]. Các nhà điều tra cho biết, email này liên kết với tài khoản Coinbase do Mason Sheppard nắm giữ. Các địa chỉ Bitcoin liên quan đến Chaewon cũng thực hiện nhiều trao đổi trên sàn giao dịch tiền điện tử Binance mà hồ sơ cũng liên kết các tài khoản đó với Sheppard. Cuối cùng, tài liệu tòa án cho biết một trẻ vị thành niên giấu tên là đồng phạm trong kế hoạch này đã khai báo với các nhà điều tra rằng Chaewon chính là Mason.

Các nhà điều tra dựa vào địa chỉ Bitcoin và IP để liên kết Rolex#0373 với Fazeli, đặc biệt là một giao dịch vào ngày 30/10/2018 được đối chiếu trên diễn đàn OGUsers. Tài khoản Coinbase liên quan đến giao dịch này được cho là thuộc về “Nim F”, theo địa chỉ email “[email protected]”, được sử dụng để đăng ký tài khoản Rolex trên OGUsers. Tài khoản Coinbase được xác minh bằng giấy phép lái xe và số giấy phép lái xe tại Florida có tên Nima Fazeli. Theo tài liệu của tòa án, Fazeli đã sử dụng giấy phép lái xe thực sự của mình để đăng ký ba tài khoản Coinbase riêng biệt, trong đó tài khoản thứ ba thường được truy cập từ cùng một địa chỉ IP giống với tài khoản Rolex#0373 trên Discord và tài khoản Rolex trên diễn đàn OGUsers.

Twitter đánh giá cao hành động nhanh chóng của cơ quan thực thi pháp luật và cho biết sẽ tiếp tục hợp tác với FBI. FBI thông báo cuộc điều tra vẫn đang tiếp diễn.

Vụ hack Twitter thu hút sự quan tâm lớn của dư luận nhưng phương thức tấn công phi kỹ thuật không hề mới. Allison Nixon, giám đốc nghiên cứu của công ty an ninh mạng Unit 221B, đơn vị hỗ trợ điều tra của FBI, cho biết việc đột nhập vào các công ty và sau đó sử dụng các công cụ của nhân viên công ty đó để lừa đảo là chuyện rất bình thường đối với tin tặc. Chính phương thức này cũng được sử dụng để tấn công vào các công ty viễn thông nhiều năm trước đây.

Theo Nixon, tấn công vào lỗ hổng con người trong vụ hack tài khoản Twitter thoát được xét xử pháp lý vì đây vẫn là phương thức tấn công mức độ thấp. Tuy nhiên vấn đề sẽ rất khác khi danh sách tấn công của tin tặc bao gồm một cựu tổng thống và hai tỷ phú giàu nhất thế giới. Cũng chưa rõ hiệu quả của những vụ bắt giữ này sẽ ra sao trong tương lai xa khi thành trì của giới tội phạm mạng đang ngày càng trở nên kiên cố. Nếu có, thì chính các chi tiết trong cáo trạng tố tụng lại có thể trở thành ‘cẩm nang’ cho các cuộc tấn công trong tương lai.

Mỗi lần bị bắt giữ sẽ giúp giới tin tặc có thêm kinh nghiệm để ngày càng tiến bộ vì có cơ hội xem xét các bằng chứng chống lại mình cũng như lý do khiến mình bị bắt giữ.

Kirk#5270 thực chất không phải là nhân viên của Twitter. Tuy nhiên, Kirk có quyền truy cập vào các công cụ quản trị nội bộ của Twitter và hắn “khoe” việc này bằng ảnh chụp màn hình các tài khoản “@bumblebee”, “@sc”, “@vague” và “@R9” (Username ngắn là mục tiêu phổ biến của tin tặc). Một người dùng Discord khác có tên “ever so anxious#0001” ngay lập tức tìm kiếm khách hàng, còn Kirk#5270 chia sẻ địa chỉ ví điện tử Bitcoin để người mua có thể chuyển tiền đến. Trong gói “dịch vụ” bao gồm lời đề nghị 5.000 USD để chiếm đoạt tài khoản “@xx”, @xx sau đó bị tấn công.

Cũng trong sáng ngày 15/7, trên diễn đàn OGusers.com, nơi các tin tặc mua bán và trao đổi tài khoản mạng xã hội có giá trị, tài khoản “Chaewon” bắt đầu rao bán quyền truy cập vào bất cứ tài khoản nào của Twitter. Trong bài đăng của mình, Chaewon đưa ra mức giá 250 USD để thay đổi địa chỉ email liên kết với bất kỳ tài khoản nào và 3.000 USD để truy cập được vào các tài khoản. Theo tài liệu tòa án, trong vòng 7 tiếng, bắt đầu từ 7:16 sáng, tài khoản “ever so anxious#0001” trên Discord đã thảo luận việc chiếm đoạt ít nhất 50 tài khoản với Kirk#5270. Trong cùng một đoạn chat trên Discord, “ever so anxious#0001” cho biết nickname của mình trên OGUsers chính là Chaewon. Điều này cho thấy 2 người này là một.

Kirk#5270 cũng được cho là nhận sự hỗ trợ từ một người dùng Discord tên Rolex#0373 dù ban đầu tên này còn hoài nghi. Để chứng minh, Kirk#5270 sau đó có thể đã thay đổi địa chỉ email liên kết với tài khoản Twitter @foreign thành địa chỉ email do Rolex#0373 nắm giữ. Giống đồng phạm Chaewon, Rolex#0373 đồng ý giúp Kirk thực hiện các giao dịch trên trang OGUsers bằng tài khoản Rolex với mức giá khởi điểm là 2.500 USD cho các tài khoản hot được nhiều người đặt mua. Đổi lại Rolex có thể giữ tài khoản @foreign.

Khoảng 2h chiều ngày 15/7, ít nhất 10 tài khoản Twitter đã bị đánh cắp, theo cáo trạng của Viện công tố, nhưng dường như những tin tặc này chỉ tập trung vào các username ngắn hoặc nhiều người muốn sở hữu như @drug, @xx và @Vampire hơn là tài khoản của người nổi tiếng và các nhân vật tiếng tăm trong giới công nghệ.

FBI tin rằng Rolex chính là Fazeli, và buộc tội y đồng lõa và truy cập có chủ ý vào máy tính được bảo vệ. Cũng theo FBI, Sheppard là Chaewon. Nghi phạm này bị buộc tội lừa đảo mạng, rửa tiền và truy cập có chủ đích vào máy tính được bảo vệ.

Cáo trạng của Viện công tố vẫn chưa xác định rõ danh tính của Kirk#5270. Nhưng các tài liệu buộc tội Clark cho thấy đây chính là hacker 17 tuổi, người đã giành được quyền truy cập vào các hệ thống Twitter và đánh cắp tài khoản của nhiều người nổi tiếng để kiếm Bitcoin. Bộ Tư pháp Mỹ cũng nhắc đến thông tin trên website của Văn phòng công tố Hạt Hillsborough, nơi khởi tố Clark, “luật pháp bang Florida cho phép buộc tội trẻ vị thành niên như là với người trưởng thành trong các vụ lừa đảo tài chính nếu phù hợp".

Clark có được quyền truy cập vào các tài khoản Twitter và quản trị nội bộ Twitter nhờ tấn công phi kỹ thuật một nhân viên Twitter, công tố viên Hạt Hillsborough, Andrew Warren cho biết. Y sau đó đã bán quyền truy cập vào các tài khoản và lợi dụng danh tính của những người nổi tiếng để thu lợi bằng tiền ảo Bitcoin, hứa hẹn sẽ trả lại gấp đôi số tiền mà họ đã chuyển.

Các tài liệu của tòa án cho thấy có khoảng 415 khoản thanh toán tới ví Bitcoin liên quan đến vụ lừa đảo trên, với tổng số tiền tương đương khoảng 177.000 USD.

Twitter xác nhận hacker đã nhắm đến 130 tài khoản, chiếm quyền điều khiển và đăng thông điệp lừa đảo lên 45 tài khoản trong số đó, truy cập vào tin nhắn trực tiếp của 36 tài khoản. Thậm chí tin tặc cũng đã tải các nội dung tin nhắn từ 7 tài khoản. Tối ngày 30/7, Twitter thông báo những kẻ tấn công đã nhắm vào lỗ hổng con người là nhân viên của Twitter, thực hiện một cuộc điện thoại lừa đảo để có được thông tin quản trị. Các tài liệu không cung cấp thêm chi tiết và cho biết Clark bắt đầu hành động từ khoảng 3/5/2020.

Hiện tại vẫn chưa rõ vì sao các nhà điều tra có thể tìm ra nghi phạm Clark nhưng có manh mối rất rõ giúp FBI tìm ra danh tính Sheppard và Fazeli. Ngày 2/4, quản trị viên của OGUsers thông báo diễn đàn đã bị hack. Vài ngày sau, nhóm tin tặc đối thủ đã công khai link dowload dữ liệu người dùng của diễn đàn.

Dữ liệu này thật sự là một kho báu khi không chỉ có tên người dùng và các bài đăng công khai mà còn có tin nhắn riêng tư giữa những người dùng, địa chỉ IP và địa chỉ email. FBI cho biết họ đã có được một bản sao của cơ sở dữ liệu này vào ngày 9/4.

Từ dữ liệu này, tiến độ điều tra được đẩy nhanh chóng. Trong lịch sử tin nhắn riêng tư của Chaewon trên OGUsers, các nhà điều tra cho biết họ đã tìm đoạn chat hướng dẫn trả tiền cho một trò chơi điện tử bằng cách gửi Bitcoin đến một địa chỉ cụ thể vào tháng 2. Hoạt động trên ví đó vào ngày hôm sau được truy vết đến một nhóm địa chỉ Bitcoin. Vài tháng sau, “ever so anxious#0001” dùng nhóm địa chỉ này khi trao đổi với Kirk#5270. Các nhà điều tra cũng sử dụng cơ sở dữ liệu trên để kết nối tài khoản Chaewon với một tài khoản OGUsers khác là Mas. Cả hai tài khoản đều đăng nhập vào diễn đàn từ cùng một địa chỉ IP trong cùng một ngày. Điều tra viên cũng phát hiện rất nhiều lần trong khoảng thời gian từ ngày 11/2 đến ngày 15/2/2020, Chaewon đã đăng bài có nội dung “IT IS MAS I AM MAS NOT BRY I AM MAS MAS MAS!@” (Tạm dịch: ĐÓ LÀ MAS TÔI LÀ MAS KHÔNG PHẢI BRY TÔI LÀ MAS MAS MAS!@). Tất cả điều này cho thấy các tài khoản Chaewon và Mas do một người sở hữu.

Tài khoản Mas được liên kết với địa chỉ email [email protected]. Các nhà điều tra cho biết, email này liên kết với tài khoản Coinbase do Mason Sheppard nắm giữ. Các địa chỉ Bitcoin liên quan đến Chaewon cũng thực hiện nhiều trao đổi trên sàn giao dịch tiền điện tử Binance mà hồ sơ cũng liên kết các tài khoản đó với Sheppard. Cuối cùng, tài liệu tòa án cho biết một trẻ vị thành niên giấu tên là đồng phạm trong kế hoạch này đã khai báo với các nhà điều tra rằng Chaewon chính là Mason.

Các nhà điều tra dựa vào địa chỉ Bitcoin và IP để liên kết Rolex#0373 với Fazeli, đặc biệt là một giao dịch vào ngày 30/10/2018 được đối chiếu trên diễn đàn OGUsers. Tài khoản Coinbase liên quan đến giao dịch này được cho là thuộc về “Nim F”, theo địa chỉ email “[email protected]”, được sử dụng để đăng ký tài khoản Rolex trên OGUsers. Tài khoản Coinbase được xác minh bằng giấy phép lái xe và số giấy phép lái xe tại Florida có tên Nima Fazeli. Theo tài liệu của tòa án, Fazeli đã sử dụng giấy phép lái xe thực sự của mình để đăng ký ba tài khoản Coinbase riêng biệt, trong đó tài khoản thứ ba thường được truy cập từ cùng một địa chỉ IP giống với tài khoản Rolex#0373 trên Discord và tài khoản Rolex trên diễn đàn OGUsers.

Twitter đánh giá cao hành động nhanh chóng của cơ quan thực thi pháp luật và cho biết sẽ tiếp tục hợp tác với FBI. FBI thông báo cuộc điều tra vẫn đang tiếp diễn.

Vụ hack Twitter thu hút sự quan tâm lớn của dư luận nhưng phương thức tấn công phi kỹ thuật không hề mới. Allison Nixon, giám đốc nghiên cứu của công ty an ninh mạng Unit 221B, đơn vị hỗ trợ điều tra của FBI, cho biết việc đột nhập vào các công ty và sau đó sử dụng các công cụ của nhân viên công ty đó để lừa đảo là chuyện rất bình thường đối với tin tặc. Chính phương thức này cũng được sử dụng để tấn công vào các công ty viễn thông nhiều năm trước đây.

Theo Nixon, tấn công vào lỗ hổng con người trong vụ hack tài khoản Twitter thoát được xét xử pháp lý vì đây vẫn là phương thức tấn công mức độ thấp. Tuy nhiên vấn đề sẽ rất khác khi danh sách tấn công của tin tặc bao gồm một cựu tổng thống và hai tỷ phú giàu nhất thế giới. Cũng chưa rõ hiệu quả của những vụ bắt giữ này sẽ ra sao trong tương lai xa khi thành trì của giới tội phạm mạng đang ngày càng trở nên kiên cố. Nếu có, thì chính các chi tiết trong cáo trạng tố tụng lại có thể trở thành ‘cẩm nang’ cho các cuộc tấn công trong tương lai.

Mỗi lần bị bắt giữ sẽ giúp giới tin tặc có thêm kinh nghiệm để ngày càng tiến bộ vì có cơ hội xem xét các bằng chứng chống lại mình cũng như lý do khiến mình bị bắt giữ.

Theo Wired

Chỉnh sửa lần cuối: