Jonny Nguyen

W-------

-

17/01/2015

-

14

-

4 bài viết

Giới thiệu công cụ tấn công DDOS SSDP

Trong thời gian gần đây,các vụ tấn công DDOS sử dụng phương thức SSDP có dấu hiệu phát triển nhanh chóng, sau đây tôi xin giới thiệu tới các bạn về tấn công DDOS sử dụng phương thức SSDP.

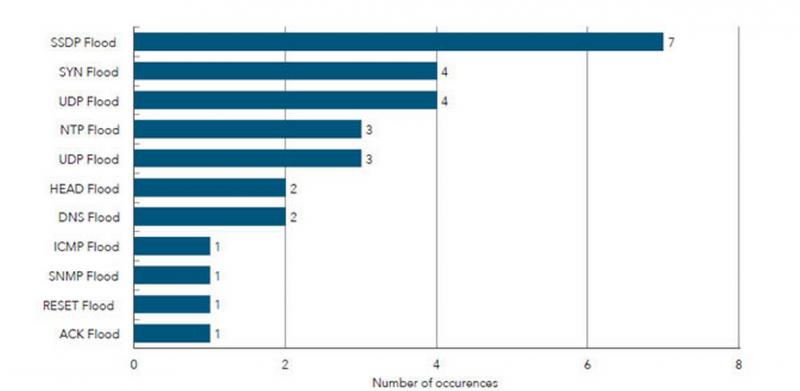

Thống kê tình hình tấn công DDOS tháng 5/2015Đặc tính của SSDP DDOS

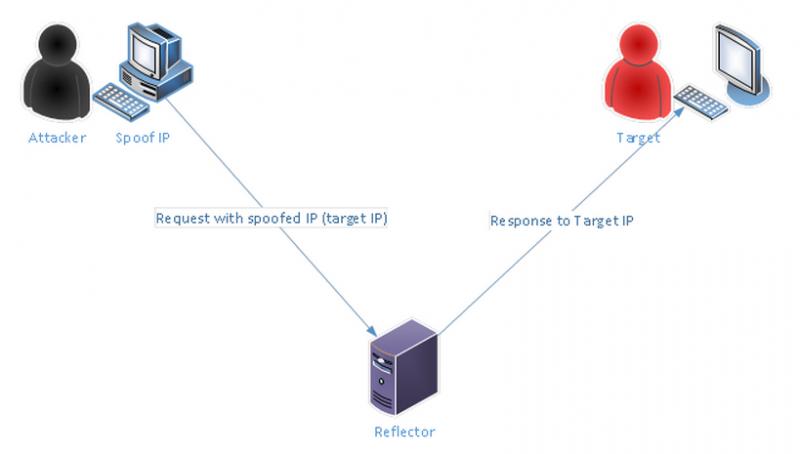

Attacker giả mạo IP của nạn nhân và gửi yêu cầu đến các thiết bị có kết nối internet (có thể là 1 máy chủ,1 router,1 máy in,…). Các thiết bị khi thấy yêu cầu từ Attacker với IP bị giả mạo sẽ trả lời các yêu cầu.

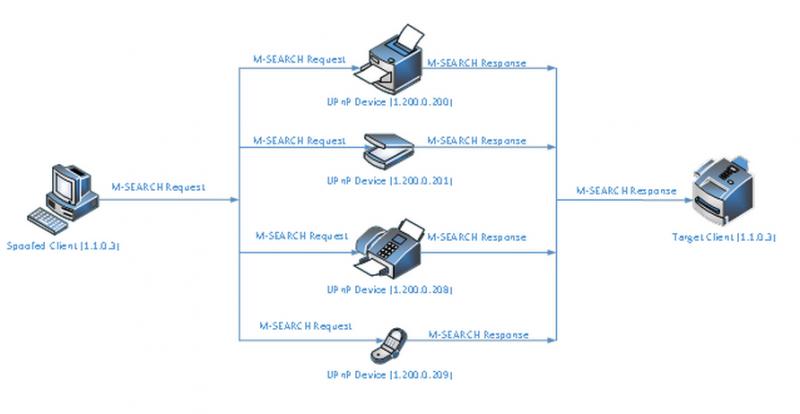

Attacker gửi 1 yêu cầu M-SEARCH Requested tìm kiếm 1 gói dữ liệu về thông tin các thiết bị đang có kết nối internet,các thiết bị UPnP cho phép đáp ứng các yêu cầu này và gửi tập tin mô tả các thiết bị của mình(M-REARCH Response ). Attackker chỉ gửi đi những tin nhắn có kích thức rất nhỏ tuy nhiên thông điệp trả lời lại thì có thể rất lớn. VD (Hình 3): Attacker (IP 1.1.0.1) yêu cầu tìm kiếm các thông tin các thiết bị có địa chỉ từ 1.200.0.2 đến 1.200.255.255, UPnP kích hoạt các thiết bị có địa chỉ IP từ 1.200.0.2 đến 1.200.255.255 và các thiết bị này gửi thông tin trả lời về Attacker tạo thành 1 gói tin lớn.

Khi Attacker giả mạo địa chỉ IP của nạn nhân và liên tục gửi các gói tin đi, thì nạn nhân bắt đầu nhận được số lượng gói tin lớn(kích thước gói tin nhận tùy thuộc vào nội dung gói tin của Attacker ) cho tới khi lượng gói tin này tràn băng thông của nạn nhân dẫn đến DDOS.

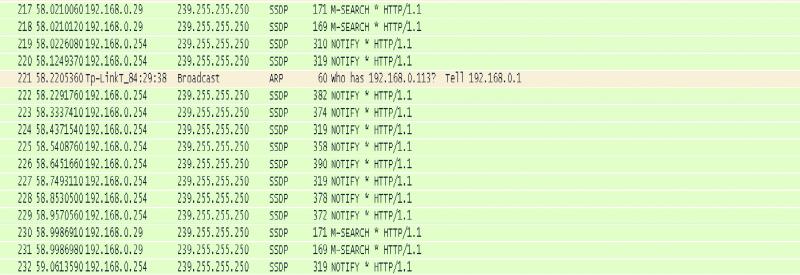

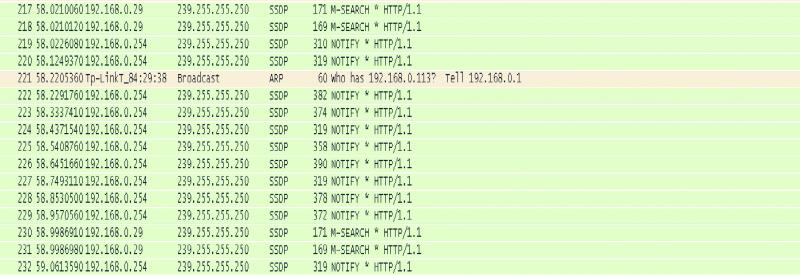

Chúng ta có thể thấy rõ được gói M_SEARCH được gửi đi với nội dung “who has 192.168.0.113” tell 192.168.0.1 ,với yêu cầu này theo phương thức ARP(phương thức thường được các router sử dụng để phần giải địa chỉ mạng) thì các thiết bị có kết nối mạng nội bộ với router sẽ gửi trả về các gói tin xác nhận là các gói NOTIFY.

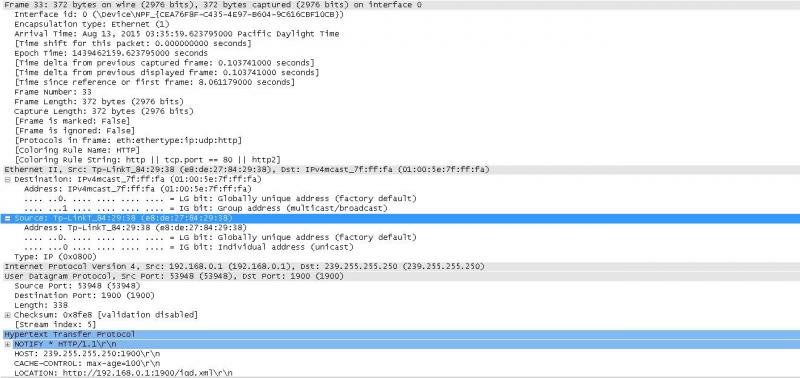

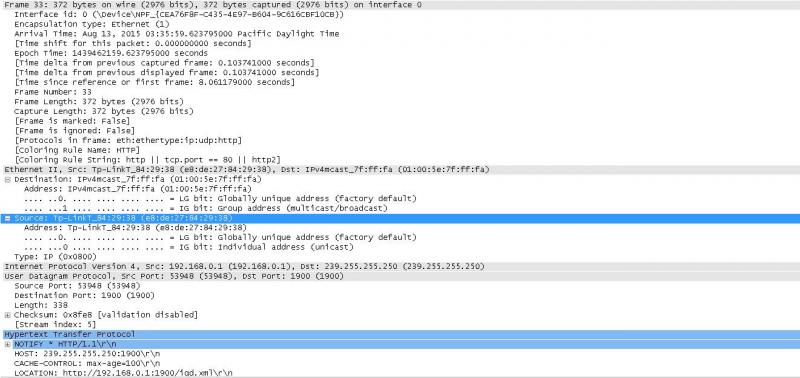

Ở trên ta có thể thấy rõ được các gói tin M-SEARCH được gửi đi và các gói tin NOTIFY được đẩy về liên tục, và chúng đều sử dụng giao thức SSDP. Các gói tin được đẩy về cho tới khi tràn băng thông của hệ thống server. Chúng ta sẽ phân tích 1 trong số các gói tin được trả về.

Tại đây chúng ta có thể thấy rất nhiều thông thin khá hữu ích như: Tên thiết bị gửi trả gói tin (Tp-link_84:29:38), địa chỉ nguồn (192.168.0.1) ,địa chỉ đích(239.255.255.250) ,cổng nguồn (53948),cổng đích (1900),…

Để giảm thiểu khả năng server (máy tính) của bạn dính phải 1 cuộc tấn công SSDP DDOS thì các bạn có thể ngưng sử dụng dịch vụ SSDP và đóng cổng 1900.

Thank all !

SSDP là gì ?

SSDP(Simple Service Discovery Protocol) là một phần của phương thức UPnP(Universal Plug and Play ) được viết bằng C# (hoặc python) và phát triển trên nền windown. Các thiết bị UPnP như : máy tính, máy in ,Router,… có thể kết nối với hệ thống internet và kết nối với nhau dựa vào thiết lập kết nối trên dịch vụ SSDP. Nói một cách đơn giản thì SSDP làm nhiệm vụ cung cấp các thông tin cần thiết để tạo ra các kết nối giữa các thiết bị có kết nối mạng internet.Thống kê tình hình tấn công DDOS tháng 5/2015

- Gửi các gói tin về các thông số cơ bản của thiết bị thông qua việc giả mạo IP của server mục tiêu làm tràn ngập các kết nối tới server dẫn tới tình trạng DDOS.

- SSDP sử dụng cả 2 giao thức mạng là IPv4 và IPv6.

- Sử dụng giao thức HTTP với các hàm NOTIFY và M-SEARCH để tìm kiếm và lấy thông tin của các thiết bị sử dụng giao thức UPnP có kết nối mạng.

- SSDP sử dụng giao thức UDP trên cổng 1900.

Cách thức hoạt động

Attacker gửi 1 yêu cầu M-SEARCH Requested tìm kiếm 1 gói dữ liệu về thông tin các thiết bị đang có kết nối internet,các thiết bị UPnP cho phép đáp ứng các yêu cầu này và gửi tập tin mô tả các thiết bị của mình(M-REARCH Response ). Attackker chỉ gửi đi những tin nhắn có kích thức rất nhỏ tuy nhiên thông điệp trả lời lại thì có thể rất lớn. VD (Hình 3): Attacker (IP 1.1.0.1) yêu cầu tìm kiếm các thông tin các thiết bị có địa chỉ từ 1.200.0.2 đến 1.200.255.255, UPnP kích hoạt các thiết bị có địa chỉ IP từ 1.200.0.2 đến 1.200.255.255 và các thiết bị này gửi thông tin trả lời về Attacker tạo thành 1 gói tin lớn.

Thực hiện tấn công

Ở đây mình dùng tool SADDAM để thử nghiệm kiểu tấn công SSDP DDOS. Sau khi lựa chọn mục tiêu là 1 server có địa chỉ 10.2.32.153 (có mở sẵn cổng UDP 1900) là mục tiêu tấn công, minh bắt đầu dùng SADDAM để gửi các gói tin tới máy đích với nội dung tìm kiềm các thiết bị có sử dụng giao thức UPnP và nhận hồi đáp từ các thiết bị này.Chúng ta có thể thấy rõ được gói M_SEARCH được gửi đi với nội dung “who has 192.168.0.113” tell 192.168.0.1 ,với yêu cầu này theo phương thức ARP(phương thức thường được các router sử dụng để phần giải địa chỉ mạng) thì các thiết bị có kết nối mạng nội bộ với router sẽ gửi trả về các gói tin xác nhận là các gói NOTIFY.

Ở trên ta có thể thấy rõ được các gói tin M-SEARCH được gửi đi và các gói tin NOTIFY được đẩy về liên tục, và chúng đều sử dụng giao thức SSDP. Các gói tin được đẩy về cho tới khi tràn băng thông của hệ thống server. Chúng ta sẽ phân tích 1 trong số các gói tin được trả về.

Để giảm thiểu khả năng server (máy tính) của bạn dính phải 1 cuộc tấn công SSDP DDOS thì các bạn có thể ngưng sử dụng dịch vụ SSDP và đóng cổng 1900.

Thank all !

Chỉnh sửa lần cuối bởi người điều hành: