Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Giao thức mạng LTE có thể bị tấn công

Nếu nhà mạng di động bạn đang sử dụng cung cấp dịch vụ LTE, còn gọi là mạng 4G, bạn nên thận trọng bởi giao thức này có thể bị tấn công từ xa.

Một nhóm các nhà nghiên cứu vừa phát hiện các lỗ hổng an ninh trong kết nối di động LTE phổ biến, cho phép hacker “lành nghề” theo dõi mạng di động của người dùng, sửa đổi nội dung kết nối, thậm chí chuyển hướng người dùng tới các trang web độc hại hoặc lừa đảo.

LTE (Long Term Evolution) là chuẩn kết nối di động mới nhất được hàng tỉ người sử dụng với nhiều cải tiến an ninh so với các chuẩn GSM trước đó. Tuy nhiên, nhiều lỗ hổng an ninh đã được phát hiện trong vài năm qua, cho phép kẻ tấn công can thiệp vào kết nối của người dùng, theo dõi cuộc gọi và tin nhắn văn bản, gửi cảnh báo khẩn cấp giả, giả mạo vị trí thiết bị…

Lỗ hổng mạng 4G LTE

Các chuyên gia đến từ Đại học Ruhr-Universität Bochum và Đại học New York Abu Dhabi đã giả lập 3 cuộc tấn công mới nhắm tới công nghệ LTE, cho phép ánh xạ thông tin người dùng, lấy dấu các trang web họ đã truy cập và chuyển hướng đến các trang độc hại bằng cách giả mạo DNS.

Trong cả 3 cuộc tấn công, các chuyên gia đã khai thác lớp liên kết dữ liệu (còn được gọi là Layer Two - Lớp 2) của mạng LTE.

Lớp liên kết dữ liệu nằm trên đầu trang kênh vật lý, duy trì kết nối không dây giữa người dùng và mạng. Lớp này có vai trò quản lý người dùng truy cập tài nguyên trên mạng, giúp sửa lỗi truyền và bảo vệ dữ liệu thông qua mã hóa.

Trong số 3 cuộc tấn công, ánh xạ thông tin người dùng và lấy dấu trang web là cuộc tấn công thụ động, hacker có thể nghe lén dữ liệu được truyền giữa các trạm và người dùng cuối qua sóng điện thoại.

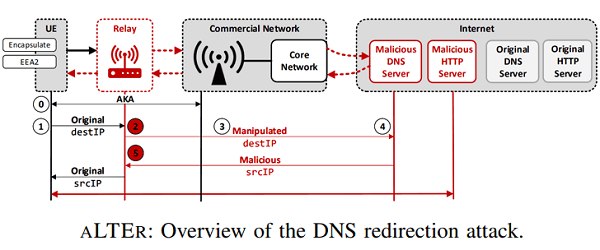

Tuy nhiên, cuộc tấn công thứ ba – giả mạo DNS, được các chuyên gia gọi là "aLTEr", là một cuộc tấn công chủ động, cho phép hacker tiến hành Man-in-the-Middle can thiệp các kết nối và chuyển hướng nạn nhân đến một trang web độc hại qua giả mạo DNS.

Tấn công aLTEr là gì?

Do lớp liên kết dữ liệu của mạng LTE được mã hóa bằng AES-CTR nhưng không được bảo vệ toàn vẹn, hacker có thể sửa đổi ngay cả trong gói dữ liệu đã được mã hóa, sau đó giải mã thành dạng plaintext.

Trong cuộc tấn công aLTEr, hacker giả dạng trạm di động kết nối với người dùng, đồng thời giả dạng làm người dùng đối với trạm thật, sau đó can thiệp các kết nối giữa nạn nhân và trạm mạng.

Các chuyên gia cho biết cuộc tấn công nguy hiểm nhưng rất khó để thực hiện trong thực tế. Để tấn công cần đến thiết bị (USRP) trị giá khoảng 4.000 USD và chỉ có thể thực hiện trong phạm vi bán kính 1 dặm với nạn nhân. Tuy nhiên, với một cơ quan tình báo hoặc hacker “lành nghề” thì điều này là có thể.

Lỗ hổng LTE cũng ảnh hưởng đến chuẩn 5G sắp được đưa vào sử dụng. Mặc dù 5G hỗ trợ mã hóa xác thực nhưng tính năng này không bắt buộc. Điều này có nghĩa là hầu hết các nhà cung cấp dịch vụ sẽ không có ý định áp dụng nó.

“Hiện tại 5G không bắt buộc tính năng bảo mật này mà để dưới dạng tham số cấu hình tùy chọn”.

Điều tệ hơn là khắc phục vấn đề không hề đơn giản bởi các cuộc tấn công khai thác lỗ hổng vốn có của mạng LTE. Lỗ hổng này không thể vá, vì yêu cầu chỉnh sửa toàn bộ giao thức LTE.

Các chuyên gia đã thông báo vấn đề tới GSM Association và 3GPP (3rd Generation Partnership Project) cùng các công ty điện thoại khác.

Để đảm bảo an toàn trước các cuộc tấn công mạng LTE, cách đơn giản nhất là luôn kiểm tra xem trang web bạn truy cập có sử dụng giao thức an toàn HTTPS hay không.

Các chuyên gia cũng đề xuất 2 biện pháp khắc phục với các nhà cung cấp dịch vụ:

1) Cập nhật thông số kỹ thuật: Tất cả các nhà cung cấp dịch vụ nên liên kết với nhau cập nhật thông số kỹ thuật để sử dụng giao thức mã hóa có xác thực như AES-GCM hoặc ChaCha20-Poly1305.

Tuy nhiên, điều này không khả thi trong thực tế, vì việc thực hiện trên tất cả các thiết bị đòi hỏi chi phí cao và sự tổ chức chặt chẽ trong khi hầu hết các nhà cung cấp dịch vụ sẽ không mấy bận tâm đến vấn đề.

2.) Cấu hình HTTPS: Một giải pháp khác là áp dụng HSTS (HTTP Strict Transport Security) cho các trang web để tạo lớp bảo vệ bổ sung, ngăn chặn việc chuyển hướng người dùng đến trang web độc hại.

Một nhóm các nhà nghiên cứu vừa phát hiện các lỗ hổng an ninh trong kết nối di động LTE phổ biến, cho phép hacker “lành nghề” theo dõi mạng di động của người dùng, sửa đổi nội dung kết nối, thậm chí chuyển hướng người dùng tới các trang web độc hại hoặc lừa đảo.

LTE (Long Term Evolution) là chuẩn kết nối di động mới nhất được hàng tỉ người sử dụng với nhiều cải tiến an ninh so với các chuẩn GSM trước đó. Tuy nhiên, nhiều lỗ hổng an ninh đã được phát hiện trong vài năm qua, cho phép kẻ tấn công can thiệp vào kết nối của người dùng, theo dõi cuộc gọi và tin nhắn văn bản, gửi cảnh báo khẩn cấp giả, giả mạo vị trí thiết bị…

Lỗ hổng mạng 4G LTE

Các chuyên gia đến từ Đại học Ruhr-Universität Bochum và Đại học New York Abu Dhabi đã giả lập 3 cuộc tấn công mới nhắm tới công nghệ LTE, cho phép ánh xạ thông tin người dùng, lấy dấu các trang web họ đã truy cập và chuyển hướng đến các trang độc hại bằng cách giả mạo DNS.

Trong cả 3 cuộc tấn công, các chuyên gia đã khai thác lớp liên kết dữ liệu (còn được gọi là Layer Two - Lớp 2) của mạng LTE.

Lớp liên kết dữ liệu nằm trên đầu trang kênh vật lý, duy trì kết nối không dây giữa người dùng và mạng. Lớp này có vai trò quản lý người dùng truy cập tài nguyên trên mạng, giúp sửa lỗi truyền và bảo vệ dữ liệu thông qua mã hóa.

Trong số 3 cuộc tấn công, ánh xạ thông tin người dùng và lấy dấu trang web là cuộc tấn công thụ động, hacker có thể nghe lén dữ liệu được truyền giữa các trạm và người dùng cuối qua sóng điện thoại.

Tuy nhiên, cuộc tấn công thứ ba – giả mạo DNS, được các chuyên gia gọi là "aLTEr", là một cuộc tấn công chủ động, cho phép hacker tiến hành Man-in-the-Middle can thiệp các kết nối và chuyển hướng nạn nhân đến một trang web độc hại qua giả mạo DNS.

Tấn công aLTEr là gì?

Do lớp liên kết dữ liệu của mạng LTE được mã hóa bằng AES-CTR nhưng không được bảo vệ toàn vẹn, hacker có thể sửa đổi ngay cả trong gói dữ liệu đã được mã hóa, sau đó giải mã thành dạng plaintext.

Trong cuộc tấn công aLTEr, hacker giả dạng trạm di động kết nối với người dùng, đồng thời giả dạng làm người dùng đối với trạm thật, sau đó can thiệp các kết nối giữa nạn nhân và trạm mạng.

Video minh họa cách thức hacker có thể chuyển hướng các truy vấn DNS. Thiết bị nạn nhân bị chuyển hướng tới một trang web độc hại giả mạo dưới dạng Hotmail.

Các chuyên gia cho biết cuộc tấn công nguy hiểm nhưng rất khó để thực hiện trong thực tế. Để tấn công cần đến thiết bị (USRP) trị giá khoảng 4.000 USD và chỉ có thể thực hiện trong phạm vi bán kính 1 dặm với nạn nhân. Tuy nhiên, với một cơ quan tình báo hoặc hacker “lành nghề” thì điều này là có thể.

Lỗ hổng LTE cũng ảnh hưởng đến chuẩn 5G sắp được đưa vào sử dụng. Mặc dù 5G hỗ trợ mã hóa xác thực nhưng tính năng này không bắt buộc. Điều này có nghĩa là hầu hết các nhà cung cấp dịch vụ sẽ không có ý định áp dụng nó.

“Hiện tại 5G không bắt buộc tính năng bảo mật này mà để dưới dạng tham số cấu hình tùy chọn”.

Điều tệ hơn là khắc phục vấn đề không hề đơn giản bởi các cuộc tấn công khai thác lỗ hổng vốn có của mạng LTE. Lỗ hổng này không thể vá, vì yêu cầu chỉnh sửa toàn bộ giao thức LTE.

Các chuyên gia đã thông báo vấn đề tới GSM Association và 3GPP (3rd Generation Partnership Project) cùng các công ty điện thoại khác.

Để đảm bảo an toàn trước các cuộc tấn công mạng LTE, cách đơn giản nhất là luôn kiểm tra xem trang web bạn truy cập có sử dụng giao thức an toàn HTTPS hay không.

Các chuyên gia cũng đề xuất 2 biện pháp khắc phục với các nhà cung cấp dịch vụ:

1) Cập nhật thông số kỹ thuật: Tất cả các nhà cung cấp dịch vụ nên liên kết với nhau cập nhật thông số kỹ thuật để sử dụng giao thức mã hóa có xác thực như AES-GCM hoặc ChaCha20-Poly1305.

Tuy nhiên, điều này không khả thi trong thực tế, vì việc thực hiện trên tất cả các thiết bị đòi hỏi chi phí cao và sự tổ chức chặt chẽ trong khi hầu hết các nhà cung cấp dịch vụ sẽ không mấy bận tâm đến vấn đề.

2.) Cấu hình HTTPS: Một giải pháp khác là áp dụng HSTS (HTTP Strict Transport Security) cho các trang web để tạo lớp bảo vệ bổ sung, ngăn chặn việc chuyển hướng người dùng đến trang web độc hại.

Theo The Hacker News