-

08/10/2013

-

401

-

998 bài viết

Giám sát, ghi nhật ký và chấm dứt phiên truy cập vào mạng OT

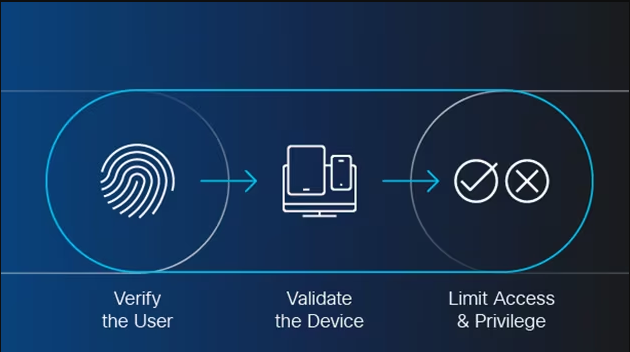

Zero Trust Network Access (ZTNA) là một dịch vụ truy cập từ xa an toàn. Nó xác minh người dùng từ xa và cấp họ quyền truy cập vào tài nguyên đúng thời điểm dựa trên chính sách định danh và ngữ cảnh. Đây là phần 3 trong loạt bài viết về ZTNA cho công nghệ OT, để chỉ ra cho người quản lý an ninh biết phải làm gì sau khi một người dùng đã truy cập từ xa thành công vào mạng OT. Ở phần 1 đã giải thích lý do vì sao ZTNA vượt trội so với VPN trong việc cấp quyền truy cập từ xa vào mạng OT. Phần 2 chỉ ra vì sao ZTNA làm giảm bề mặt tấn công bằng cách hạn chế các truy cập và xác thực người dùng từ xa.

Giống như Camera an ninh có mặt ở khắp mọi nơi, kể cả trong các cơ sở có kiểm soát truy cập vật lý nghiêm ngặt nhất. Ngay sau khi một người đã được phép đi vào một khu vực nhạy cảm, bạn vẫn cần theo dõi hoạt động của họ. Nếu phát hiện hoạt động đáng ngờ, bạn có thể can thiệp để ngăn chặn họ. Và sau chuyến đi của người đó, bạn có thể xem lại video ghi lại quá trình hoạt động của họ sẽ giúp xác định điều gì họ đã làm sai.

Tương tự như vậy, đối với mạng OT, việc theo dõi và ghi lại hoạt động sau khi người dùng từ xa truy cập thành công vào các mạng OT là rất quan trọng. Nếu như chỉ xác thực danh tính của nhân viên truy cập từ xa, của nhà cung cấp thiết bị OT hay của nhà thầu bảo trì mạng là không đủ. Và hơn nữa nếu cũng chỉ biết ai đang kết nối với tài sản OT/ICS nào thì bạn cũng đang thiếu thông tin về những gì họ đã và đang làm với tài sản của bạn. Vì vậy bạn cần biết người dùng đang làm gì trong các phiên truy cập từ xa.

Hầu hết các tổ chức hiện nay đều thiếu sự chi tiết cần thiết này và đây là một điểm yếu cho sự tuân thủ bảo mật, quản trị, khả năng ngăn chặn và phục hồi sau các vụ bị xâm nhập, cũng như điều tra. Vì vậy các hệ thống OT cần một giải pháp cho phép:

Tóm lại, cần thiết phải có cách thức để đảm bảo rằng, sau khi xác thực và cho phép người dùng từ xa truy cập vào mạng OT, cần phải theo dõi hoạt động của họ, ghi lại nhật ký đầy đủ chi tiết và nếu thấy nghi ngờ thì hệ thống cho phép ngắt kết nối đó ngay lập tức.

Giống như Camera an ninh có mặt ở khắp mọi nơi, kể cả trong các cơ sở có kiểm soát truy cập vật lý nghiêm ngặt nhất. Ngay sau khi một người đã được phép đi vào một khu vực nhạy cảm, bạn vẫn cần theo dõi hoạt động của họ. Nếu phát hiện hoạt động đáng ngờ, bạn có thể can thiệp để ngăn chặn họ. Và sau chuyến đi của người đó, bạn có thể xem lại video ghi lại quá trình hoạt động của họ sẽ giúp xác định điều gì họ đã làm sai.

Tương tự như vậy, đối với mạng OT, việc theo dõi và ghi lại hoạt động sau khi người dùng từ xa truy cập thành công vào các mạng OT là rất quan trọng. Nếu như chỉ xác thực danh tính của nhân viên truy cập từ xa, của nhà cung cấp thiết bị OT hay của nhà thầu bảo trì mạng là không đủ. Và hơn nữa nếu cũng chỉ biết ai đang kết nối với tài sản OT/ICS nào thì bạn cũng đang thiếu thông tin về những gì họ đã và đang làm với tài sản của bạn. Vì vậy bạn cần biết người dùng đang làm gì trong các phiên truy cập từ xa.

Hầu hết các tổ chức hiện nay đều thiếu sự chi tiết cần thiết này và đây là một điểm yếu cho sự tuân thủ bảo mật, quản trị, khả năng ngăn chặn và phục hồi sau các vụ bị xâm nhập, cũng như điều tra. Vì vậy các hệ thống OT cần một giải pháp cho phép:

1. Theo dõi, tham gia và chấm dứt các phiên hoạt động

Xem danh sách tất cả các phiên hoạt động trên một bảng điều khiển bằng cách nhấp vào phiên giữa 'Người dùng A' và 'Tài sản B' (thiết bị OT), bạn có thể xem hoạt động của phiên khi nó diễn ra, bao gồm các lệnh mà người dùng gửi đến thiết bị. Việc theo dõi một nhà cung cấp cấu hình một thiết bị OT/ICS có thể hữu ích để phục vụ cho việc huấn luyện nhân viên về sau. Và nếu bạn thấy điều gì đó đáng ngờ, ví dụ như một cố gắng thay đổi mã hoặc một biến trong bộ điều khiển logic có thể lập trình (PLC), bạn có thể chấm dứt phiên bằng một cú nhấp chuột và ngắt kết nối người dùng từ xa này. Chấm dứt phiên truy cập từ xa được mô tả theo chuẩn ISA/IEC62443-3-3 FR2.2. Duy trì một nhật ký đầy đủ về các phiên truy cập

Các quy tắc bảo mật yêu cầu duy trì một lịch sử chi tiết của tất cả các phiên trước đây, hữu ích cho kiểm tra an ninh, điều tra pháp lý và tuân thủ quy định. Chẳng hạn, Chỉ thị NIS2 của EU yêu cầu một lộ trình kiểm tra đầy đủ cho mọi sự kiện ảnh hưởng đến cơ sở hạ tầng và các tiêu chuẩn bảo mật OT như ISA/IEC62443-3-3 yêu cầu ghi lại tất cả các phiên đăng nhập. Do đó giải pháp bảo mật mạng OT cần ghi lại cả các sự kiện do hệ thống và do người dùng tạo ra. Ví dụ, xem lại cách người dùng từ xa xác thực, bao gồm tên người dùng, thời gian, loại thiết bị và hoạt động gì diễn ra trong phiên. Hoặc xem ai đã thêm người dùng hoặc tài sản mới vào hệ thống.3. Ghi lại (record) các phiên để xem đã xảy ra điều gì

Đây là một tuỳ chọn an ninh để cho phép ghi lại các phiên cho truy cập vào các tài sản quan trọng. Thông tin ghi lại này sẽ làm phong phú lịch sử kiểm tra của bạn và có thể hữu ích đặc biệt cho việc khắc phục sự cố. Nếu một tài sản như một cánh tay robot, động cơ gió hoặc biển báo giao thông dừng hoạt động chẳng hạn, bạn có thể phát hiện ra rằng do một nhà cung cấp thiết bị gần đây đã nâng cấp phần mềm hoặc đã đã có lỗi trong cấu hình mới. Việc khắc phục sự cố nhanh chóng giúp bạn đưa tài sản trở lại vào hoạt động sớm hơn.Tóm lại, cần thiết phải có cách thức để đảm bảo rằng, sau khi xác thực và cho phép người dùng từ xa truy cập vào mạng OT, cần phải theo dõi hoạt động của họ, ghi lại nhật ký đầy đủ chi tiết và nếu thấy nghi ngờ thì hệ thống cho phép ngắt kết nối đó ngay lập tức.

Theo Cisco Industry Security Blog

Chỉnh sửa lần cuối: