-

14/01/2021

-

19

-

90 bài viết

Giải mã Ransomware ".shgv" có thật sự khó?

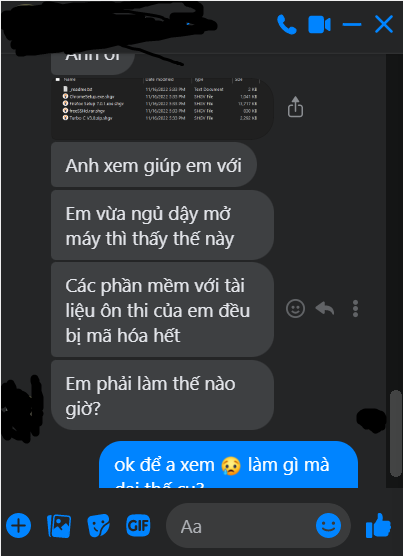

Trong thời gian vừa qua một đứa em với mục tiêu phát triển bản thân và năng lực đã vọc vạch, tìm hiểu các lĩnh vực khác để bổ sung thêm skill. Nhưng bằng cách nào đó, thật không may đã bị dính ransomware, hmmm một cậu bé mới vọc vạch tìm hiểu về RE và tải các tài liệu trên mạng về để nghiên cứu thực hành, nhưng thật không may sự chủ quan đã khiến cho cậu bé trả giá khá “đắt”. Chỉ sau 1 đêm thức dậy toàn bộ các file đều đã bị mã hóa “*.shgv”, toàn bộ các tài liệu học tập, tài liệu thi cuối kỳ, bài giảng không xót 1 file nào

Cá nhân là người chưa chuyên sâu để thu thập phân tích sau đó trích xuất key để giải mã, nhưng bên cạnh đó chúng ta có thể tìm tool hoặc code open source để giải mã. Giờ cùng đi vào tìm hiểu thử xem loại mã hóa tống tiền này là gì, và liệu có thể giải mã được hay không?

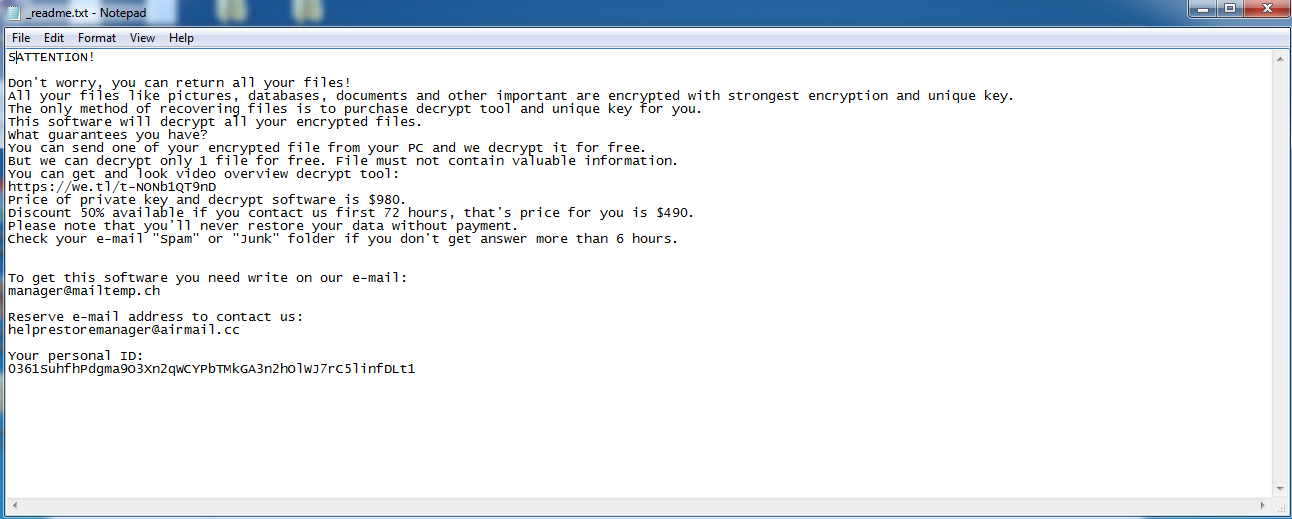

**//CHÚ Ý!

Đừng lo lắng, bạn có thể trả lại tất cả các tệp của mình!

Tất cả các tệp của bạn như hình ảnh, cơ sở dữ liệu, tài liệu và các tệp quan trọng khác đều được mã hóa bằng mã hóa mạnh nhất và khóa duy nhất.

Phương pháp duy nhất để khôi phục tệp là mua công cụ giải mã và khóa duy nhất cho bạn.

Phần mềm này sẽ giải mã tất cả các tệp được mã hóa của bạn.

Bạn có đảm bảo gì?

Bạn có thể gửi một trong các tệp được mã hóa của mình từ PC và chúng tôi giải mã miễn phí.

Nhưng chúng tôi chỉ có thể giải mã 1 tập tin miễn phí. Tệp không được chứa thông tin có giá trị.

Bạn có thể lấy và xem công cụ giải mã tổng quan video:

https[:]//we[.]tl/t-fhnNOAYC8Z

Giá của khóa riêng và phần mềm giải mã là $ 980.

Giảm giá 50% nếu bạn liên hệ với chúng tôi trong 72 giờ đầu tiên, đó là giá cho bạn là $ 490.

Xin lưu ý rằng bạn sẽ không bao giờ khôi phục dữ liệu của mình mà không cần thanh toán.

Kiểm tra thư mục “Spam” hoặc “Junk” trong e-mail của bạn nếu bạn không nhận được câu trả lời trong hơn 6 giờ.

//**

Đại loại mới nhìn qua qua, tôi dám cá, ông nào mà mở máy lên thấy 1 loạt file bị mã hóa như thế trong lần đầu mà không tái mét vào vì sợ thì tôi mất các ông 1 bộ sticker whitehat luôn

Rồi vậy là tiết kiệm được khoảng hơn 23tr rồi, chứ các ông chưa tìm hiểu mà đã nộp thì đúng là ....

1. Tổng quan “.shgv”. Nó là gì? Có “ăn” được không?

“.Shgv” là một trong nhiều mối đe dọa mã hóa tài liệu và sau đó buộc bạn phải trả tiền cho chúng, thuộc dòng ransomware Djvu/STOP lần đầu tiên được tiết lộ và phân tích bởi nhà phân tích virus Michael Gillespie.1.1. Cách hoạt động

- Virus Shgv cũng tương tự như các ransomware DJVU khác như: Yjqs , Mljx , Mljx,... virus này mã hóa tất cả các loại tệp phổ biến và thêm phần mở rộng “.shgv” cụ thể của nó vào tất cả các tệp. Chẳng hạn, tệp “whitehat.jpg”, sẽ được đổi thành “whitehat.jpg.shgv ”.

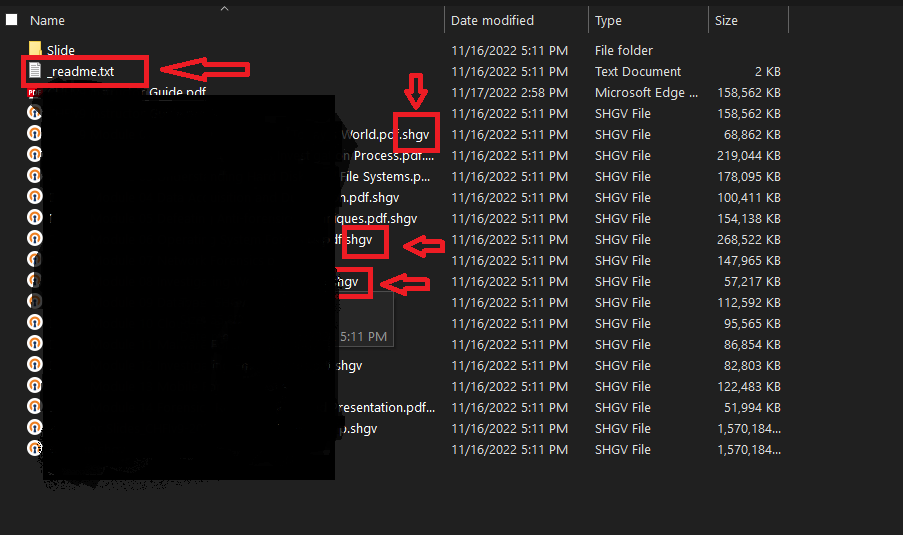

- Ngay sau khi quá trình mã hóa được thực hiện thành công, virus sẽ tạo một tệp văn bản đặc biệt “ _readme.txt ” và thêm nó vào tất cả các thư mục chứa các tệp đã sửa đổi.

**//CHÚ Ý!

Đừng lo lắng, bạn có thể trả lại tất cả các tệp của mình!

Tất cả các tệp của bạn như hình ảnh, cơ sở dữ liệu, tài liệu và các tệp quan trọng khác đều được mã hóa bằng mã hóa mạnh nhất và khóa duy nhất.

Phương pháp duy nhất để khôi phục tệp là mua công cụ giải mã và khóa duy nhất cho bạn.

Phần mềm này sẽ giải mã tất cả các tệp được mã hóa của bạn.

Bạn có đảm bảo gì?

Bạn có thể gửi một trong các tệp được mã hóa của mình từ PC và chúng tôi giải mã miễn phí.

Nhưng chúng tôi chỉ có thể giải mã 1 tập tin miễn phí. Tệp không được chứa thông tin có giá trị.

Bạn có thể lấy và xem công cụ giải mã tổng quan video:

https[:]//we[.]tl/t-fhnNOAYC8Z

Giá của khóa riêng và phần mềm giải mã là $ 980.

Giảm giá 50% nếu bạn liên hệ với chúng tôi trong 72 giờ đầu tiên, đó là giá cho bạn là $ 490.

Xin lưu ý rằng bạn sẽ không bao giờ khôi phục dữ liệu của mình mà không cần thanh toán.

Kiểm tra thư mục “Spam” hoặc “Junk” trong e-mail của bạn nếu bạn không nhận được câu trả lời trong hơn 6 giờ.

//**

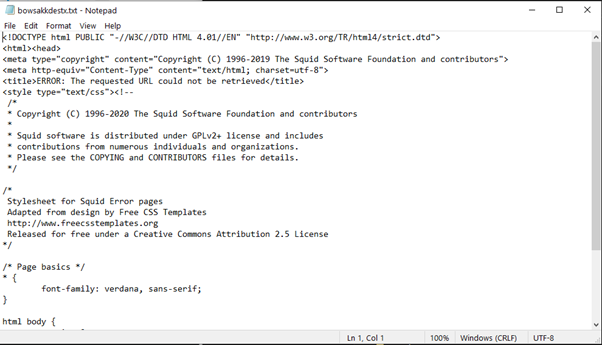

- Cùng với đó là file có tên ” bowsakkdestx.txt” với nội dung cũng chỉ là file code html thôi, nhưng theo như mình tìm hiểu tùy vào cách thức hacker khai thác, qua file này hacker có thể thu thập các thông tin hệ thống hiện tại đang chạy các tiến trình và tác vụ gì.

- Các file này có thể trùng tên hoặc biến đổi theo thời gian, nhưng về cơ bản thì được sinh trong C:\\ cho nên các bạn có thể tìm trực tiếp nhé

Đại loại mới nhìn qua qua, tôi dám cá, ông nào mà mở máy lên thấy 1 loạt file bị mã hóa như thế trong lần đầu mà không tái mét vào vì sợ thì tôi mất các ông 1 bộ sticker whitehat luôn  ) hehe

) hehe

1.2 Cách giải mã

- Thông thường qua tìm hiểu của mình đối với các dạng ransomware đều có thể cơ bản giải mã được, với các hình thức khác nhau:

- Các mẫu mới thì đòi hỏi chuyên môn cao, các chuyên gia dịch ngược để tìm kiếm Key giải mã,

- Các mẫu có từ lâu thì dựa vào kết quả từ các nạn nhân, hoặc key được giải mã sẽ lưu lại trong database. Người dùng chỉ cần tìm kiếm các tool có sẵn hoặc các tool decode để giải mã.

- Đối với “.shgv” là mẫu đã cũ và đã có một số chuyên gia tiến hành nghiên cứu và phân tích cho nên đã có tool hỗ trợ. Nhưng cũng không ít kẻ tấn công đã thu thập và phát triển theo thời gian. Cho nên nó cũng đã thay đổi không ít thì nhiều

1.3. Key giải mã

- Đối với “.shgv” có 2 loại key là: online-key và offline-key, Vậy làm sao để nhận biết?

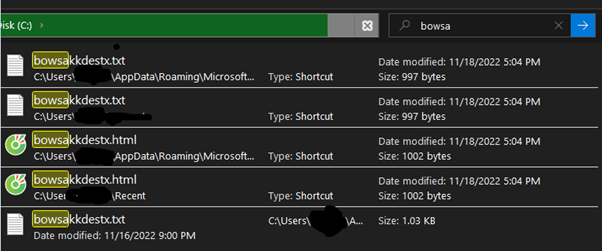

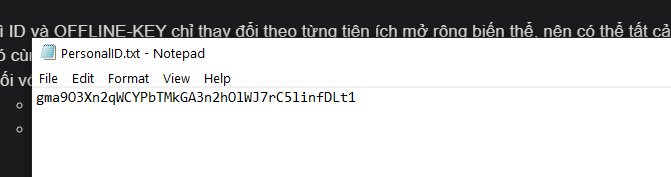

- OFFLINE KEY là khóa mã hóa tích hợp được mã hóa cứng (được tích hợp với ID OFFLINE) nếu phần mềm độc hại không thể giao tiếp với máy chủ C&C của nó và không lấy được online-key tại thời điểm phần mềm tống tiền mã hóa các tập tin. Xác minh bằng cách xem ID cá nhân trong ghi chú ” _readme.txt” và tệp C:\SystemID\ PersonalID.txt .

*Lưu ý* ID được cung cấp trong ghi chú đòi tiền chuộc không phải lúc nào cũng là chỉ báo đáng tin cậy về khóa mà các tệp của bạn được mã hóa. Do đó, bạn nên kiểm tra ổ C:\ để tìm tệp SystemID/PersonalID.txt.

- CácTệp SystemID/PersonalID.txt được tạo bởi STOP (DJVU) trên ổ C của bạn chứa tất cả ID được sử dụng trong quá trình mã hóa . Hầu hết mọi ID OFFLINE( một chuỗi số và chữ cái xác định máy tính bị nhiễm mã độc tống tiền ) đều kết thúc bằng " t1 ", ví dụ:

- cZs3TaUYZzXCH1vdE44HNr1gnD2LtTIiSFFYv5 t1

- TLuCxxAdd5BLXYWIvnjsWaCNR5lWoznhlRTSot t1

- 0h7mFQcjRC3pDgsRcrWZ7K7bdAgvgDosJ24DmX t1

- Vì ID và OFFLINE-KEY chỉ thay đổi theo từng tiện ích mở rộng biến thể, nên có thể tất cả những người đã mã hóa tệp của họ bằng cùng một biến thể sẽ có cùng một ID. Điều đó có nghĩa là các tệp sẽ được giải mã bằng cùng một private key tương ứng .

- Đối với ONLINE-KEY, thì ngược lại và hiện tại chưa có biện pháp cụ thể nào để khôi phục. Ví dụ:

- sPi3JqKOPpNSX1ltU44XDh1wdT2BjJYyIVVOl5 j1

- wTm3NuOSTtRWB1pxY44BHl1ahX2FnNCcMZZSp5nm

2. Xử lý mã độc và giải mã

Nếu muốn sử dụng tool để giải mã thì trường hợp này chỉ dành cho các ID-OFFLINE thôi nhé.2.1. Truy vết và xử lý

Bước 1: Rà soát tổng quan

- Cách thức truy vết và xử lý thì tôi đọc quy trình của mod TuongND đã viết trên whitehatforum- các bạn có thể đọc lại bài viết để thực hiện nhé.

Bước 2: Xử lý dấu vết

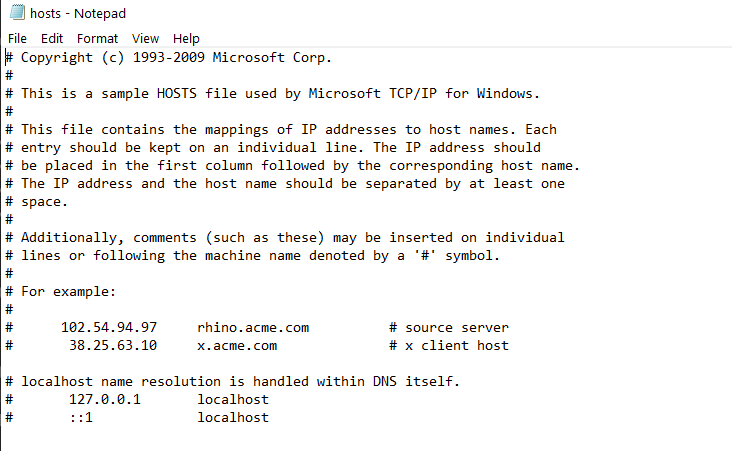

- Ngoài cách trên thì để truy vết một cách để thì các bạn kiểm tra thêm thông tin như sau: “WIN + R + nhập: <notepad %windir%/system32/Drivers/etc/hosts>” kiểm tra các IP/ domain có thể bị cài cắm trong host

- Ngoài các thu mục trên, bạn tìm thêm ở trong đây nữa: %AppData%, %LocalAppData%, %ProgramData%, %WinDir%, %Temp%

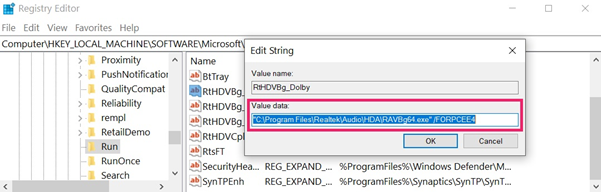

- Registry cũng là một trong số các thư mục được nhắm đến, để kiểm tra và xóa dấu vết các bạn truy vấn và xóa các tệp nghi ngờ:

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

Bước 3: Khôi phục

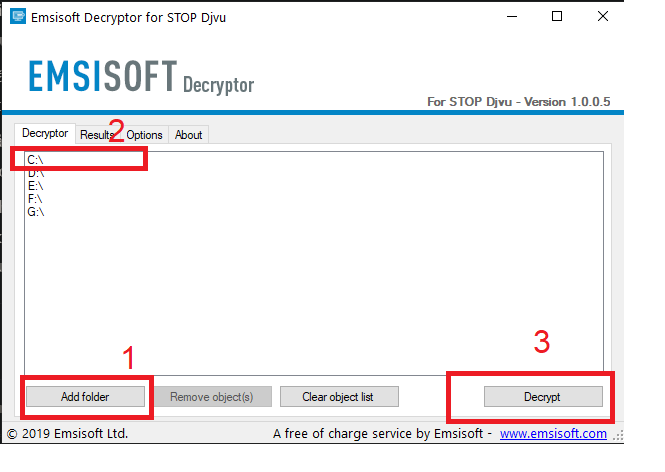

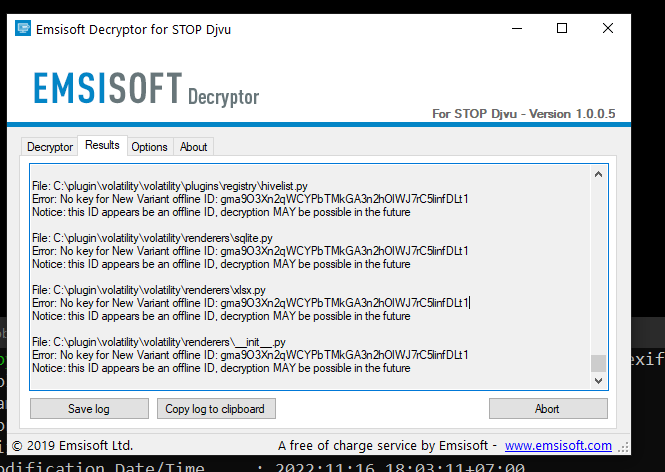

- Có rất nhiều tool được khuyến nghị trên các nguồn khác nhau, mình đã cài và sử dụng thì thấy tính hiệu quả chưa được cao, cần phải tùy biến và chỉnh sửa khá nhiều. Khuyến khích các bạn cài và sử dụng Emsisoft Decryptor- tool sẽ cho bạn biết liệu tệp của bạn có thể giải mã được hay không, bạn đang xử lý biến thể "cũ" hay "mới" của STOP/Djvu và ID của bạn là TRỰC TUYẾN hay NGOẠI TUYẾN.

- Do đó, một số nạn nhân đã có thể giải mã dữ liệu bằng công cụ do nhà nghiên cứu an ninh mạng Michael Gillespie phát triển , tuy nhiên, do cơ chế mã hóa đã có một chút thay đổi (vì thế phiên bản mới được phát hành vào tháng 8 năm 2019) nên bộ giải mã không còn hoạt động và nó không được hỗ trợ nữa.

- Nếu dữ liệu của bạn đã được mã hóa bởi phiên bản cũ hơn, bạn có thể khôi phục dữ liệu đó bằng một công cụ khác do Emsisoft và Michael Gillespie phát triển. Nó hỗ trợ tổng cộng 148 biến thể của Djvu và bạn có thể tìm thêm thông tin, cũng như liên kết tải xuống và hướng dẫn giải mã trong trang chính thức của Emsisoft .

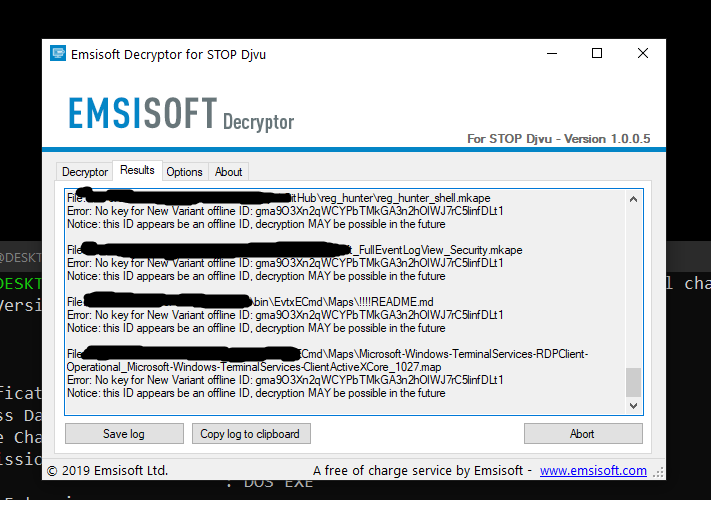

- Kết quả những file có thể giải mã được

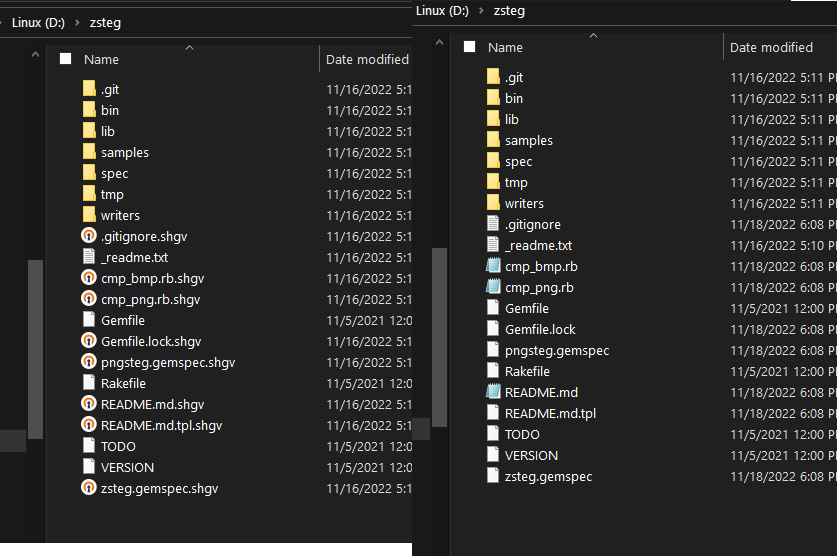

- Kết quả những file không thể giải mã

- Một cách tốn thời gian hơn, các bạn có thể giải mã từng file trực tiếp trên website chính thức trang chủ

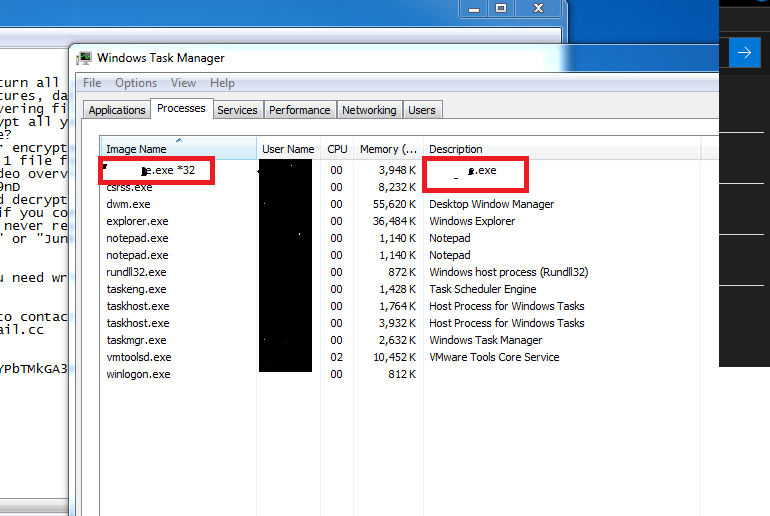

4. Nguyên nhân

- Theo như kiểm tra và xác nhận lại thì cu cậu đang học RE, tải file theo Writeup và thử thực thi lại. Tình trạng chung của các bạn mới học thì thường sẽ làm trên máy thật vì “lười” cài tool trên máy ảo.

- Điều đặc biệt ở đây đảm bảo không hề click để thực thi chỉ phân tích bằng một số trình biên dịch hỗ trợ như IDA, peid, pestudio,... nhưng bằng cách nào đó file vẫn thực thi. Theo các bạn lý do tại sao lại như thế nhỉ?

Rồi vậy là tiết kiệm được khoảng hơn 23tr rồi, chứ các ông chưa tìm hiểu mà đã nộp thì đúng là ....

Chỉnh sửa lần cuối: