sImplePerson

Member

-

23/03/2020

-

11

-

28 bài viết

Đọc vị kịch bản tấn công bằng email thông qua file Excel gắn mã độc

Bộ công cụ thần thánh Microsoft Office được coi là con gà đẻ trứng vàng của Microsoft. Vì lẽ đó, vấn đề bảo mật cho Word, Excel, PowerPoint… luôn được nhà sản xuất quan tâm hàng đầu. Để tăng cường khả năng an ninh, các ứng dụng của Microsoft Office đã được cung cấp một số tính năng kèm theo. Song, các tính năng này đôi khi lại bị hacker lợi dụng, phát tán mã độc trên máy tính người dùng.

Mới đây, các nhà nghiên cứu từ hãng an ninh mạng Mimecast phát hiện sự gia tăng của cách thức tấn công này nhằm phát tán mã độc LimeRat. Phương thức không mới nhưng cách làm tinh vi hơn. Bài viết này sẽ phân tích, chỉ ra kịch bản mới nhất của hacker. Tuy nhiên, chúng ta cần nói thêm một chút về hình thức tấn công dường như khá quen thuộc nhưng lại dễ “ăn điểm” này.

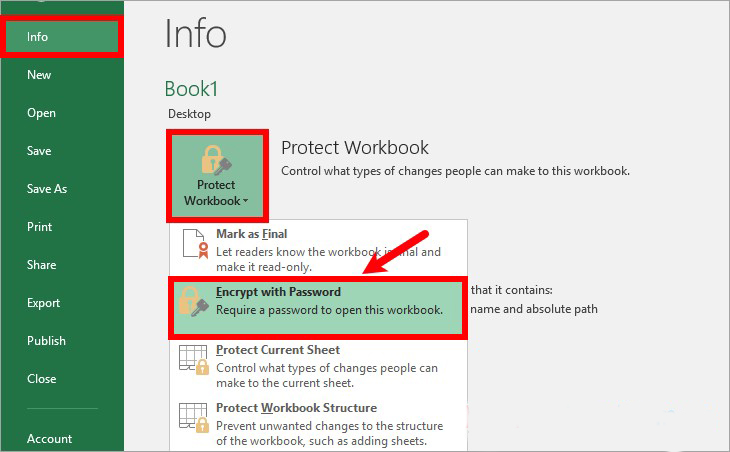

Đầu tiên, kẻ tấn công sẽ cài mã độc vào các file Word, Excel… và sử dụng chức năng mã hóa file bằng mật khẩu (Encrypt with Password) mà các ứng dụng MS Office cung cấp. Với cách thức này, các phần mềm diệt virus thông thường sẽ rất khó có thể phát hiện được.

Hình 1. Chức năng Encrypt with Password

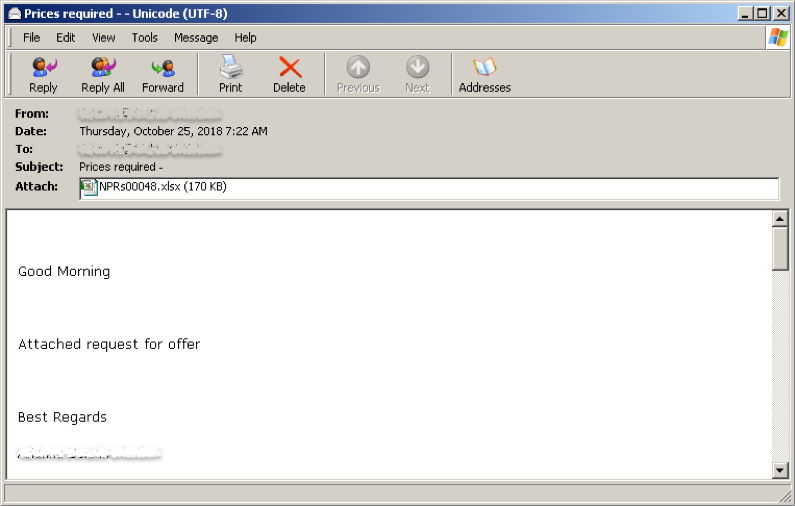

Các file .docx , .doc , .xls ,… chứa mã độc sau khi mã hóa, sẽ được đính kèm trong email và gửi tới người dùng. Để đánh lừa nạn nhân mở file, các email sẽ được gửi với những nội dung giả mạo như : bảng lương hàng tháng, bảng kê khai tài chính,… Chắc chắn, trong thực tế, ít ai để ý, hoặc có cảnh giác với những email với nội dung như trên.

Hình 2. File Excel chứa mã độc đính kèm email lừa đảo

Để mở file đã mã hóa, nạn nhân sẽ được cung cấp mật khẩu trong nội dung của email. Sau khi nhập mật khẩu và mở file thành công, mã độc sẽ được thực thi ngay trên máy tính của nạn nhân.

Tuy nhiên hiện nay, việc tấn công theo cách thức này là không dễ bởi , hệ thống Microsoft Office sẽ đưa ra thông báo và chặn ngay khi phát hiện phần mềm hoặc mã độc cố gắng thực thi.

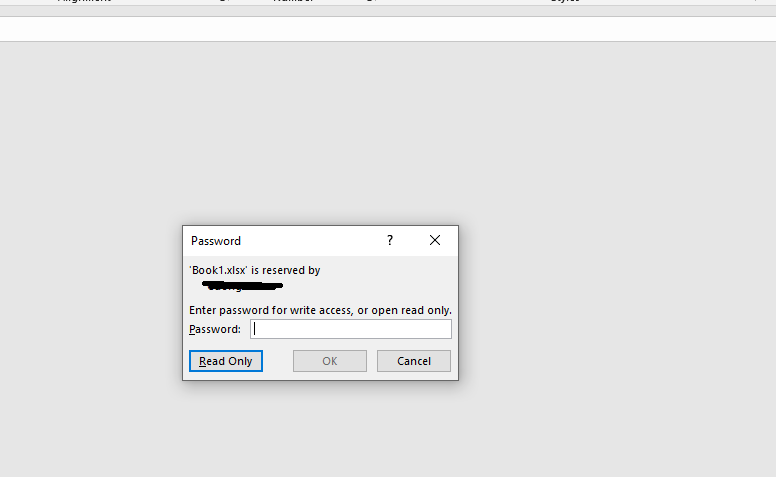

Hình 3: Nhập mật khẩu để truy cập vào tệp Excel bị khóa

Mới đây, các nhà nghiên cứu của hãng an ninh mạng Mimecast lại phát hiện sự gia tăng của cách thức tấn công này nhằm phát tán mã độc LimeRat. Phương thức không mới nhưng cách làm tinh vi hơn.

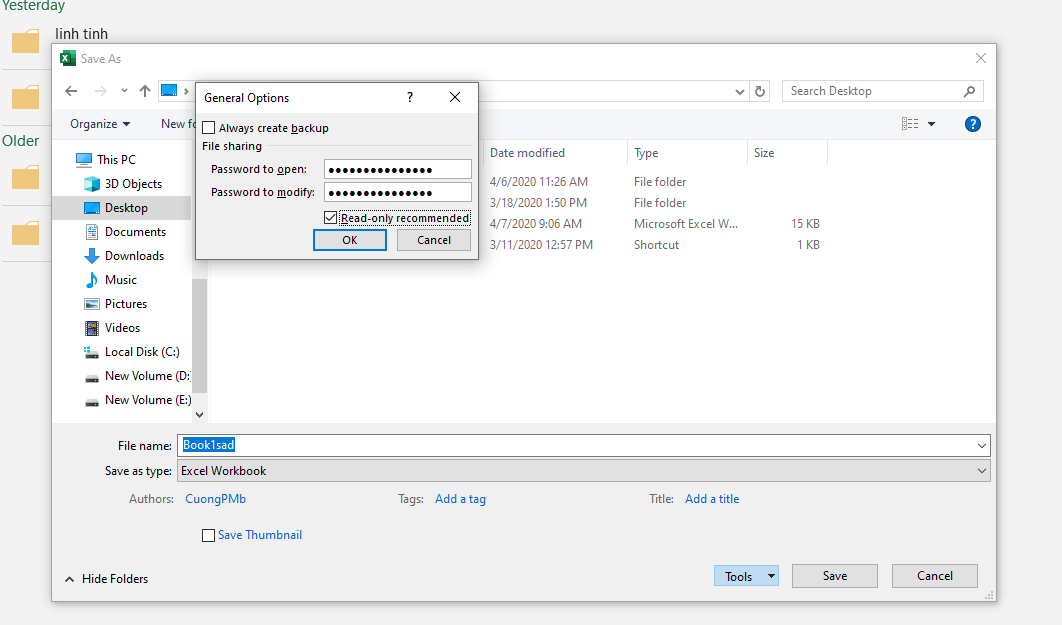

Kịch bản của cách khai thác này là: kẻ tấn công chèn mã độc vào file Excel và sử dụng mật khẩu “VelvestSweatshop” (mật khẩu mặc định của Excel), để mã hóa file, sau đó đặt định dạng file ở chế độ “read-only”.

Hình 4 : Khóa file với mật khẩu mặc định và để ở chế độ “read-only”

Khi nạn nhân mở file ở chế độ này, Excel sẽ cố gắng giải mã file bằng mật khẩu mặc định. Nếu thành công ứng dụng sẽ bỏ qua bước nhập mật khẩu như Hình 3 và sẽ chuyển qua hỏi nạn nhân có muốn sửa hoặc mở file ở chế độ “read-only” hay không (Hình 4).

Trong trường hợp, Excel không giải mã được, nạn nhân sẽ được cung cấp mật khẩu để mở file ở nội dung email đính kèm.

Ngay sau khi mở file, mã độc LimeRat sẽ được tải lên máy tính nạn nhân nếu chức năng macro trên ứng dụng Excel đang được bật.

Phương thức tấn công này thường nhắm đến các công ty vì hệ thống email của họ không có cơ chế quét mã độc như Gmail.

Khi LimeRAT được thực thi, kẻ tấn công sẽ có nhiều đặc quyền như thực thi lệnh từ xa hay tạo ra các bot-client.

Hình 5: Excel tự động giải mã thành công và bỏ qua bước điền mật khẩu.

Do tính phổ biến và dễ sử dụng của Microsoft Excel, , hình thức tấn công này tuy không hoàn toàn mới nhưng là một mối đe doạ không nhỏ, đặc biệt khi hacker chủ yếu nhắm tới các doanh nghiệp. Hãy thực hiện các bước dưới đây, để giúp doanh nghiệp của bạn giảm thiểu rủi ro :

Theo: ZDNet

Mới đây, các nhà nghiên cứu từ hãng an ninh mạng Mimecast phát hiện sự gia tăng của cách thức tấn công này nhằm phát tán mã độc LimeRat. Phương thức không mới nhưng cách làm tinh vi hơn. Bài viết này sẽ phân tích, chỉ ra kịch bản mới nhất của hacker. Tuy nhiên, chúng ta cần nói thêm một chút về hình thức tấn công dường như khá quen thuộc nhưng lại dễ “ăn điểm” này.

Đầu tiên, kẻ tấn công sẽ cài mã độc vào các file Word, Excel… và sử dụng chức năng mã hóa file bằng mật khẩu (Encrypt with Password) mà các ứng dụng MS Office cung cấp. Với cách thức này, các phần mềm diệt virus thông thường sẽ rất khó có thể phát hiện được.

Hình 1. Chức năng Encrypt with Password

Các file .docx , .doc , .xls ,… chứa mã độc sau khi mã hóa, sẽ được đính kèm trong email và gửi tới người dùng. Để đánh lừa nạn nhân mở file, các email sẽ được gửi với những nội dung giả mạo như : bảng lương hàng tháng, bảng kê khai tài chính,… Chắc chắn, trong thực tế, ít ai để ý, hoặc có cảnh giác với những email với nội dung như trên.

Hình 2. File Excel chứa mã độc đính kèm email lừa đảo

Để mở file đã mã hóa, nạn nhân sẽ được cung cấp mật khẩu trong nội dung của email. Sau khi nhập mật khẩu và mở file thành công, mã độc sẽ được thực thi ngay trên máy tính của nạn nhân.

Tuy nhiên hiện nay, việc tấn công theo cách thức này là không dễ bởi , hệ thống Microsoft Office sẽ đưa ra thông báo và chặn ngay khi phát hiện phần mềm hoặc mã độc cố gắng thực thi.

Hình 3: Nhập mật khẩu để truy cập vào tệp Excel bị khóa

Mới đây, các nhà nghiên cứu của hãng an ninh mạng Mimecast lại phát hiện sự gia tăng của cách thức tấn công này nhằm phát tán mã độc LimeRat. Phương thức không mới nhưng cách làm tinh vi hơn.

Kịch bản của cách khai thác này là: kẻ tấn công chèn mã độc vào file Excel và sử dụng mật khẩu “VelvestSweatshop” (mật khẩu mặc định của Excel), để mã hóa file, sau đó đặt định dạng file ở chế độ “read-only”.

Hình 4 : Khóa file với mật khẩu mặc định và để ở chế độ “read-only”

Khi nạn nhân mở file ở chế độ này, Excel sẽ cố gắng giải mã file bằng mật khẩu mặc định. Nếu thành công ứng dụng sẽ bỏ qua bước nhập mật khẩu như Hình 3 và sẽ chuyển qua hỏi nạn nhân có muốn sửa hoặc mở file ở chế độ “read-only” hay không (Hình 4).

Trong trường hợp, Excel không giải mã được, nạn nhân sẽ được cung cấp mật khẩu để mở file ở nội dung email đính kèm.

Ngay sau khi mở file, mã độc LimeRat sẽ được tải lên máy tính nạn nhân nếu chức năng macro trên ứng dụng Excel đang được bật.

Phương thức tấn công này thường nhắm đến các công ty vì hệ thống email của họ không có cơ chế quét mã độc như Gmail.

Khi LimeRAT được thực thi, kẻ tấn công sẽ có nhiều đặc quyền như thực thi lệnh từ xa hay tạo ra các bot-client.

Hình 5: Excel tự động giải mã thành công và bỏ qua bước điền mật khẩu.

Do tính phổ biến và dễ sử dụng của Microsoft Excel, , hình thức tấn công này tuy không hoàn toàn mới nhưng là một mối đe doạ không nhỏ, đặc biệt khi hacker chủ yếu nhắm tới các doanh nghiệp. Hãy thực hiện các bước dưới đây, để giúp doanh nghiệp của bạn giảm thiểu rủi ro :

- Hướng dẫn nhân viên về việc xem xét kỹ lưỡng tất cả các email đã nhận, đặc biệt là những email có tệp đính kèm.

- Sử dụng hệ thống bảo mật email với các tính năng chặn phần mềm độc hại tiên tiến, kết hợp phân tích tệp tĩnh cũng như hộp cát để lọc các email độc hại.

- Giám sát lưu lượng mạng của doanh nghiệp để biết kết nối ra bên ngoài tới các dịch vụ điều khiển và kiểm soát.

- Liên tục cập nhật hệ thống bảo mật để tăng khả năng phát hiện phần mềm độc hại đang tải hoặc chạy trên máy tính cá nhân của doanh nghiệp.

Theo: ZDNet

Chỉnh sửa lần cuối bởi người điều hành: