-

08/10/2013

-

401

-

1.012 bài viết

Dò quét lỗ hổng bảo mật SCADA system bằng Nessus

Sau khi những kẻ tấn công thu thập thông tin về hệ thống và mạng OT mục tiêu, chúng sẽ thực hiện quét lỗ hổng để xác định các hoạt động khai thác và lỗ hổng có sẵn trong cơ sở hạ tầng quan trọng và OT. Những kẻ tấn công sử dụng các công cụ như Nessus và Skybox Vulnerability Control để phát hiện các lỗ hổng trong các thiết bị, giao thức và ứng dụng OT và IT, bao gồm ICS/SCADA, A PLCS, RTUS, HMIS, cổng, máy tính để bàn và các hệ thống nối mạng khác. Ngoài ra những kẻ tấn công cũng sử dụng các công cụ như Wireshark để xác định các lỗ hổng thông qua việc giám sát và phân tích lưu lượng trong mạng công nghiệp. Các giao thức mạng OT mà Nessus hỗ trợ bao gồm:

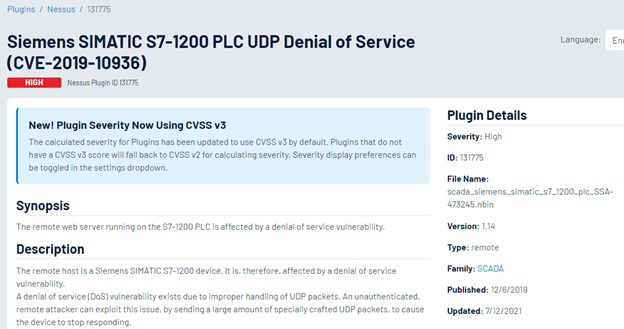

Hình 1. Nessus plugin có ID là 131775Khi thực hiện dò quét lỗ hổng bảo mật trên hệ thống OT sử dụng Nessus, các bước mà công cụ này thực hiện như sau:

- Bước 1. Nessus sẽ ping tới địa chỉ IP của thiết bị để kiểm tra IP đó có hoạt động hay không.

- Bước 2. Nessus dò quét các giao thức đã liệt kê ở trên (dùng port mặc định của giao thức). Nếu phát hiện giao thức đang chạy thì thực hiện tiếp bước thứ 3.

- Bước 3. Gửi các bản tin QUERY hoặc INFO tới thiết bị để thu thập thêm thông tin về thiết bị (model, chủng loại thiết bị)

- Bước 4. Với các thông tin về giao thức, chủng loại thiết bị, Nessus sẽ liệt kê các lỗ hổng bảo mật trong Database.

Lưu ý quan trọng: Khi sử dụng Nessus để dò quét, không nên chạy ở mạng OT đang hoạt động vì có thể gây ra một cuộc tấn công DoS gây gián đoạn hệ thống vì Nessus sẽ gửi một lượng lớn gói tin tới hệ thống để scan.

Các bước để thực hiện quét lỗ hổng bảo mật trên hệ thống ICS/SCADA sử dụng Nessus:

o Bước 1: Đăng nhập vào máy khách web Nessus bằng thông tin đăng nhập được cung cấp tại thời điểm quá trình cài đặt. Nhấp vào tab Policies và chọn Create New Policy sau đó chọn mục “Basic Network Scan”.

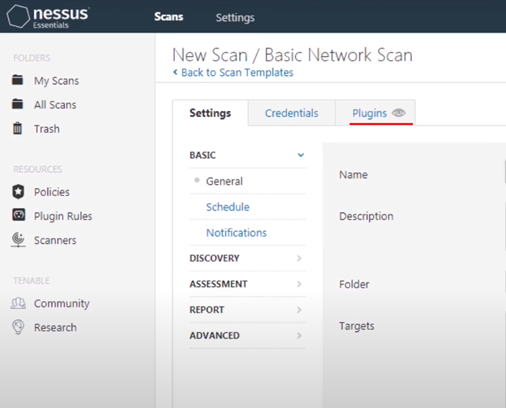

Hình 2. Các plugin tích hợp trên Nessus

o Bước 2: Sửa đổi cài đặt trong DISCOVERY để quét dải cổng. Dải cổng này nên chứa các cổng mặc định của hệ thống SCADA mục tiêu.

o Bước 3: Kiểm tra các plugins SCADA có tồn tại trong thẻ Plugins hay không.

o Bước 4: Lưu chính sách, sau đỏ mở thư mục My Scans và chọn New Scan. Nhấp vào User Defined và chọn chính sách đã tạo ở Bước 1.

o Bước 5: Chọn chính sách và cung cấp thông tin cùng với IP mục tiêu. Sau đó, nhấp vào Launch

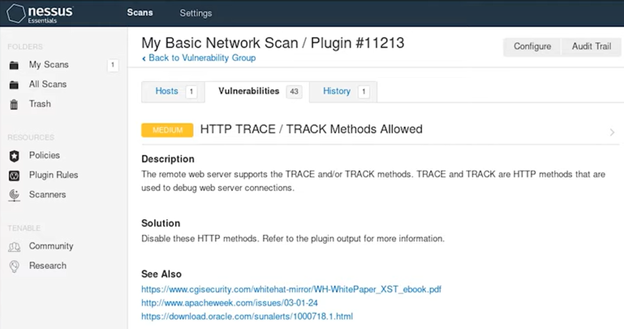

Sau khi hoàn thành quá trình quét, kết quả xuất hiện hiển thị các lỗ hổng được phát hiện; như trong ảnh chụp màn hình, Nessus đã xác định được 43 lỗ hổng liên quan đến SCADA.

Hình 3. Nessus liệt kê các lỗ hổng bảo mật phát hiện

Sau khi có được các lỗ hổng liên quan trong hệ thống, kẻ tấn công sử dụng các kỹ thuật khác nhau để khai thác chúng và tiến hành các cuộc tấn công tiếp theo vào các hệ thống OT mục tiêu.

• Siemens S7

• Modbus

• BACnet

• Omron FINS

• Ethernet CIP

• 7T IGSS

• ICCP COTP

Nessus cung cấp cho những kẻ tấn công nhìn tổng quát về các lỗ hổng có liên quan đến các chính sách an toàn bảo mật thông tin mặc định (ví dụ mật khẩu mặc định). Những kẻ tấn công sử dụng Nessus để phát hiện và gộp nhóm tất cả các lỗ hổng để khởi động các cuộc tấn công đa dạng vào các mạng OT mục tiêu. Nessus tích hợp các SCADA plugin cho phép những kẻ tấn công thực hiện dò quét lỗ hổng trên các thiết bị ICS/SCADA mục tiêu dựa trên các chữ ký của mỗi plugin.• Modbus

• BACnet

• Omron FINS

• Ethernet CIP

• 7T IGSS

• ICCP COTP

Hình 1. Nessus plugin có ID là 131775

- Bước 1. Nessus sẽ ping tới địa chỉ IP của thiết bị để kiểm tra IP đó có hoạt động hay không.

- Bước 2. Nessus dò quét các giao thức đã liệt kê ở trên (dùng port mặc định của giao thức). Nếu phát hiện giao thức đang chạy thì thực hiện tiếp bước thứ 3.

- Bước 3. Gửi các bản tin QUERY hoặc INFO tới thiết bị để thu thập thêm thông tin về thiết bị (model, chủng loại thiết bị)

- Bước 4. Với các thông tin về giao thức, chủng loại thiết bị, Nessus sẽ liệt kê các lỗ hổng bảo mật trong Database.

Lưu ý quan trọng: Khi sử dụng Nessus để dò quét, không nên chạy ở mạng OT đang hoạt động vì có thể gây ra một cuộc tấn công DoS gây gián đoạn hệ thống vì Nessus sẽ gửi một lượng lớn gói tin tới hệ thống để scan.

Các bước để thực hiện quét lỗ hổng bảo mật trên hệ thống ICS/SCADA sử dụng Nessus:

o Bước 1: Đăng nhập vào máy khách web Nessus bằng thông tin đăng nhập được cung cấp tại thời điểm quá trình cài đặt. Nhấp vào tab Policies và chọn Create New Policy sau đó chọn mục “Basic Network Scan”.

Hình 2. Các plugin tích hợp trên Nessus

o Bước 2: Sửa đổi cài đặt trong DISCOVERY để quét dải cổng. Dải cổng này nên chứa các cổng mặc định của hệ thống SCADA mục tiêu.

o Bước 3: Kiểm tra các plugins SCADA có tồn tại trong thẻ Plugins hay không.

o Bước 4: Lưu chính sách, sau đỏ mở thư mục My Scans và chọn New Scan. Nhấp vào User Defined và chọn chính sách đã tạo ở Bước 1.

o Bước 5: Chọn chính sách và cung cấp thông tin cùng với IP mục tiêu. Sau đó, nhấp vào Launch

Sau khi hoàn thành quá trình quét, kết quả xuất hiện hiển thị các lỗ hổng được phát hiện; như trong ảnh chụp màn hình, Nessus đã xác định được 43 lỗ hổng liên quan đến SCADA.

Hình 3. Nessus liệt kê các lỗ hổng bảo mật phát hiện