WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Điểm nhấn an ninh mạng trên WhiteHat.vn trong năm 2015

Hãy cùng WhiteHat.vn nhìn lại các điểm nhấn an ninh mạng trong năm 2015 do BQT lựa chọn, tổng hợp, phân tích và đánh giá. 7 điểm nhấn trong bức tranh an ninh mạng năm qua trên WhiteHat.vn được lựa chọn bao gồm:

1. Việt Nam khẳng định vị thế trong lĩnh vực an ninh mạng,

2. Tấn công mạng năm 2015 mang màu sắc chính trị rõ nét,

3. Mã độc tống tiền đe dọa túi tiền của người sử dụng,

4. Các mối nguy có ‘xuất xứ’ từ Trung Quốc,

5. Mạng xã hội Facebook tiếp tục bị kẻ xấu lợi dụng để trục lợi,

6. Đạo đức nghề nghiệp trong lĩnh vực an ninh mạng,

7. Công ty an ninh mạng và cả hacker cũng trở thành nạn nhân,

Bài viết chi tiết các bạn có thể xem bên dưới. BQT rất mong nhận được những ý kiến đóng góp từ phía độc giả.

Nhân dịp Xuân Bính Thân đang đến, chúc toàn thể thành viên WhiteHat.vn một năm mới An khang Thịnh vượng!

Điểm nhấn an ninh mạng trên WhiteHat.vn trong năm 2015

1. Việt Nam khẳng định vị thế trong lĩnh vực an ninh mạng

2015, Việt Nam ghi dấu ấn mạnh mẽ với giới an ninh mạng quốc tế khi lần đầu tiên tổ chức cuộc thi an ninh mạng quy mô toàn cầu. Đây cũng là năm nhiều đội thi Việt Nam giành được những thứ hạng cao tại các cuộc thi uy tín trên thế giới.

Năm 2015, lần đầu tiên diễn ra cuộc thi an ninh mạng toàn cầu do Việt Nam tổ chức. WhiteHat Grand Prix – Global challenge 2015 thu hút sự tham gia của 467 đội thi đến từ 67 quốc gia. Trong 10 đội thi lọt vào Vòng chung kết, có 2 đội đến từ Việt Nam và 6 đội nằm trong Top 10 thế giới theo CTFTime. Vòng chung kết diễn ra sôi nổi, gay cấn đến những phút cuối cùng. Kết quả chung cuộc, 217 (Đài Loan) đoạt ngôi Vô địch, theo sau là Samurai (Canada) và PPP (Mỹ). Theo đơn vị tổ chức, WhiteHat Grand Prix – Global challenge sẽ được tổ chức thường niên, từng bước mở rộng hoạt động an ninh mạng của Việt Nam ra toàn thế giới.

Nhiều tên tuổi “đình đám” trên CTFTime có mặt tại Vòng chung kết WhiteHat Grand Prix

Tại khu vực, trong tháng 10 Việt Nam đã tham gia cuộc tập trận quốc tế về an toàn mạng – ACID 2015 với chủ đề "Điều tra, phân tích và ứng cứu sự cố mã độc gián điệp" do Singapore điều phối. Kết quả, Việt Nam đã dẫn đầu 4/6 tình huống diễn tập và gửi đáp án trả lời nhanh nhất.

Không những thế, nhiều đội thi của Việt Nam “đem chuông đi đánh xứ người” tại các cuộc thi uy tín và đã đạt được những thành tích rất đáng khen ngợi. Đầu tháng 11, đội Việt Nam 1 tham gia Cyber Sea Game 2015 – cuộc thi đảm bảo an toàn thông tin mạng dành cho các đối tượng trẻ (dưới 30 tuổi) khu vực ASEAN diễn ra tại Jakarta (Indonesia) và đã xuất sắc giành ngôi Quán quân. Một số đội thi khác như BabyPhD, CLGT và PiggyBird… thường xuyên tham gia các cuộc thi an ninh mạng uy tín thế giới như DEF CON 2015, SEC CON 2015… và đều giành những thứ hạng khá cao, góp phần nâng cao vị trí của mình trên bảng xếp hạng CTFTime.

Đội Việt Nam 1 đang nhận phần thưởng từ ban tổ chức

Năng lực về an ninh mạng của Việt Nam được khẳng định từ lâu qua những sự kiện phát hiện lỗ hổng trên phần mềm nổi tiếng thế giới hay tìm ra nguồn gốc cuộc tấn công các website chính phủ Mỹ, Hàn Quốc, diễn giả Việt Nam thường xuyên xuất hiện tại các Hội thảo uy tín như Black Hat, Việt Nam cũng là quốc gia hiếm hoi có phần mềm diệt virus hàng đầu thế giới. Những thành quả trong lĩnh vực an ninh mạng mà Việt Nam đạt được trong năm qua không chỉ ghi dấu ấn được với giới chuyên môn mà một lần nữa khẳng định được vị thế của chúng ta trên thế giới.

2. Tấn công mạng năm 2015 mang màu sắc chính trị rõ nét

Trên thực tế, việc hacker tấn công với mục đích chính trị không còn là điều mới mẻ, tuy nhiên trong năm nay hành động này trở nên công khai và phát triển mạnh mẽ hơn. Các cuộc tấn công diễn ra năm 2015 mang màu sắc chính trị rõ nét, điển hình như cuộc tấn công vào chính phủ Mỹ, nhà nước hồi giáo tự xưng (IS)…

Từ thực tế vụ đánh bom của IS tại thủ đô Paris của Pháp xảy ra hồi tháng 11/2015 khiến hàng trăm người dân thiệt mạng, ngay lập tức nhóm hacker Anonymous đã chính thức tuyên chiến với IS. Kết quả là hàng ngàn tài khoản mạng xã hội của IS đã bị nhóm tin tặc này tấn công. Trước đó, tháng 4/2015, một nhóm hacker làm việc cho chính phủ Nga đã tấn công vào hệ thống máy tính của Nhà Trắng, ăn cắp các lịch trình riêng tư của Tổng thống Obama…

Tại Việt Nam, tần suất các cuộc tấn công mang màu sắc chính trị cũng trở nên “dày đặc” hơn trong năm nay. Đầu tiên phải kể đến cuộc tấn công chiếm quyền điều khiển, thay đổi giao diện của gần 1.000 website Việt Nam của nhóm hacker Trung Quốc 1937cn. Hành động này nhằm phản hồi lại chiến dịch tấn công các website của Trung Quốc có tên “OpChina” do một số hacker đến từ Việt Nam và Philipines thực hiện.

Một trường hợp khác cũng rất đáng lưu ý đó là vụ virus ẩn nấp trong file văn bản đính kèm email giả mạo thông báo kết luận của Thủ tướng. Theo phân tích của Bkav thì đây là một biến thể của “Virus Biển Đông” và được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký.

Năm 2016, các cuộc tấn công mạng đi kèm theo các xung đột, tranh chấp chính trị sẽ có xu hướng diễn ra thường xuyên hơn nhờ cách thức dễ dàng thực hiện và hiệu quả cao.

3. Mã độc tống tiền đe dọa túi tiền của người sử dụng

2015 là một năm phát triển mạnh mẽ của dòng mã độc ransomware (mã độc tống tiền). Trong năm nay, các dòng mã độc biến đổi theo chiều hướng tinh vi hơn, phương thức tống tiền ngày càng nguy hiểm hơn.

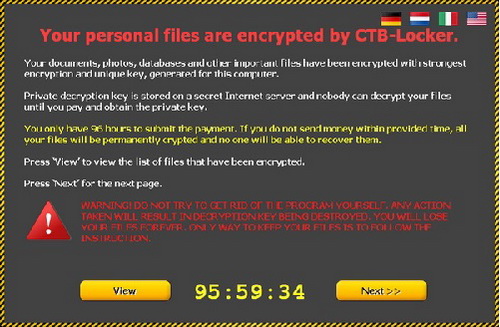

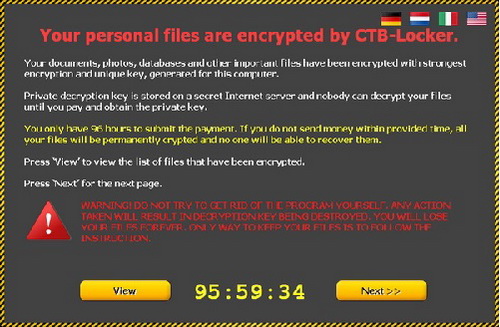

Phương thức tống tiền của ransomware ngày càng mới và nguy hiểm. Ransomware là một loại mã độc đã xuất hiện từ rất sớm. Hai phương thức tống tiền phổ biến mà chúng ta đã biết, một là tạo màn hình khóa tống tiền người dùng bằng cách mua key mở màn hình khóa và hai là mã hóa dữ liệu người dùng và đòi tiền chuộc để giải mã trả lại dữ liệu người dùng. Không chỉ dừng ở đó, song song với việc mã hóa dữ liệu, trong năm 2015, ransomware còn biến tướng theo chiều hướng xấu đó là đe dọa người dùng nếu không gửi tiền chuộc sớm sẽ hủy bộ key giải mã. Điển hình là dòng mã độc CTB-Locker hay Chimera.

Thông báo đòi tiền chuộc của mã độc tống tiền CTB-Locker

Thông thường, mã độc tống tiền hầu như chỉ tấn công mã hóa vào các máy tính được kết nối Internet bởi chúng cần kết nối đến server để lấy key mã hóa. Tuy nhiên, năm nay lại có sự xuất hiện của dòng mã độc tấn công mã hóa vào các máy tính không được kết nối mạng Internet. Dòng mã độc này được biết đến với cái tên “Ninja Ransomware”.

Sự phát triển của Ransomware theo chiều hướng đa dạng và phức tạp. Như chúng ta đã biết ransomware thường do một nhóm đối tượng có kiến thức chuyên sâu về mã hóa phát triển. Tuy nhiên, thời gian gần đây, các diễn đàn về an ninh mạng liên tục đăng tải các bài viết về công cụ tạo ransomware tự động và miễn phí. Không những thế, code của các dòng mã độc này cũng đã được công bố. Điều này cho thấy, một người không cần có kiến thức chuyên sâu về an ninh mạng cũng có thể tự tạo ransomware cho riêng mình.

Ransomware không còn là vấn đề chung của thế giới mà là vấn đề đang ảnh hưởng trực tiếp tới Việt Nam. Trước kia, đối tượng phát tán các loại ransomware chủ yếu từ các nước ngoài. Tuy nhiên, cùng với sự phổ biến của Internet, sự phát triển mạnh mẽ của mạng ẩn danh và sự xuất hiện của đồng tiền ảo (bitcoin), Việt Nam cũng bắt đầu trở thành một trong những mục tiêu tấn công mạng nói chung và phát tán ransomware nói riêng. Cụ thể là dòng mã độc CTB-Locker phát tán mạnh mẽ tại Việt Nam vào đầu năm 2015, lây nhiễm hơn 1.300 trường hợp.

Xu hướng hoạt động trên đa nền tảng của ransomware. Phần lớn các loại ransomware phát tán, hoạt động trên nền tảng Windows. Nhưng gần đây lại có sự xuất hiện của một dòng ransomware chạy trên nên tảng Linux (Linux.Encoder.1). Không những thế, vào đầu tháng 01/2016, xuất hiện một dòng mã độc tống tiền “Ransom32” được viết bằng ngôn ngữ JavaScript, có thể hoạt động trên các nền tảng Windows, Mac và Linux.

4. Các mối nguy có ‘xuất xứ’ từ Trung Quốc

An ninh mạng của Việt Nam năm nay cũng nhiều lần “lao đao” bởi các vụ việc có liên quan đến Trung Quốc. Có thể kể đến như vụ nhóm hacker có trụ sở đặt tại Trung Quốc tấn công do thám nước ta trong suốt 10 năm, các tổ chức chính phủ, quân sự và dân sự của Việt Nam bị nhóm hacker Naikon tấn công, virus có nguồn gốc Trung Quốc phát tán qua tài liệu giả mạo công văn của chính phủ, điện thoại Trung Quốc tồn tại lỗ hổng, mã độc…

Năm 2015 chứng kiến sự lộ diện của nhiều nhóm tấn công APT, đặc biệt là nhóm hacker đã do thám Việt Nam trong 10 năm qua. FireEye đã công bố về nhóm tấn công APT30 trong một báo cáo: “Đây là một nhóm tin tặc có trình độ cao, đã hoạt động trong một khoảng thời gian dài (hơn một thập kỷ) và có khả năng được bảo trợ bởi chính phủ”. Nhóm này thường triển khai các dạng mã độc (malware) được thiết kế riêng, sử dụng trong nhiều chiến dịch nhắm vào các nước thành viên ASEAN trong đó có Việt Nam và các quốc gia khác. Hiện tại đã có 200 mẫu mã độc của nhóm APT30 được phát hiện tấn công vào các tổ chức quan trọng của Việt Nam. Trong hơn một thập kỷ qua, một lượng dữ liệu khổng lồ bí mật đã được “chuyển giao” ra nước ngoài mà chúng ta không kiểm soát được.

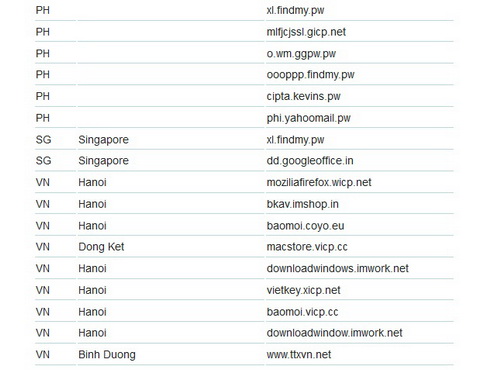

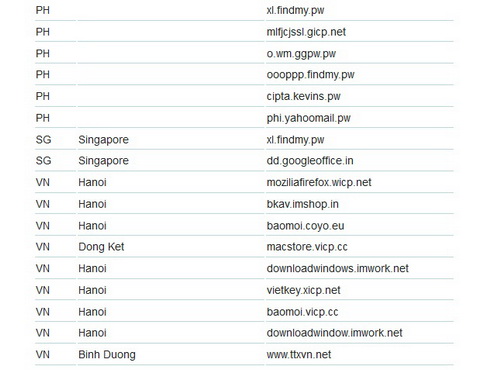

Cũng có nguồn gốc từ Trung Quốc và nhắm vào mục tiêu là các nước thuộc khu vực biển Đông như Việt Nam, Philippines, Malaysia, Campuchia, Indonesia, Myanmar, Singapore… nhóm hacker được Kaspersky gọi với cái tên Naikon APT đã tấn công các tổ chức chính phủ, quân sự và dân sự các nước. Cách thức tấn công thường lợi dụng lỗ hổng trong các phần mềm Microsoft Office chưa được cập nhập bản vá trên máy tính nạn nhân. Hacker chuẩn bị các tài liệu trong đó có đoạn mã khai thác lỗ hổng phần mềm Office (như CVE-2012-0158) và chèn phần mềm độc hại lên máy nạn nhân với mục đích do thám, đánh cắp thông tin quan trọng. Nội dung của tài liệu thường nhắm đến một tổ chức, đối tượng cụ thể để lợi dụng lòng tin của người dùng, dễ dàng mở file và vô tình chấp nhận việc chia sẻ thông tin của mình với hacker. Đặc biệt, hệ thống C&C server và proxy server được đặt tại các vị trí địa lý tương ứng với các quốc gia. Các domain giả cũng là các dịch vụ phổ biến tại quốc gia đó nhằm lợi dụng thói quen của người dùng để che giấu hành vi. Việc thiết kế và xây dựng hệ thống được thực hiện rất tinh vi và chuyên nghiệp với các mục tiêu rõ ràng.

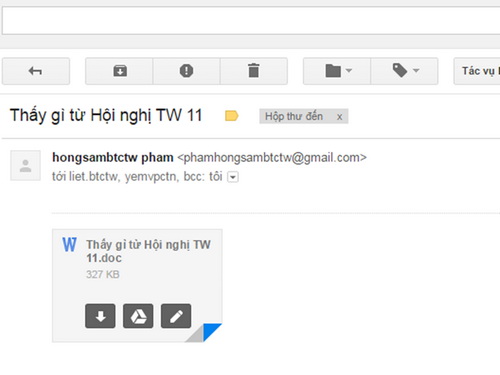

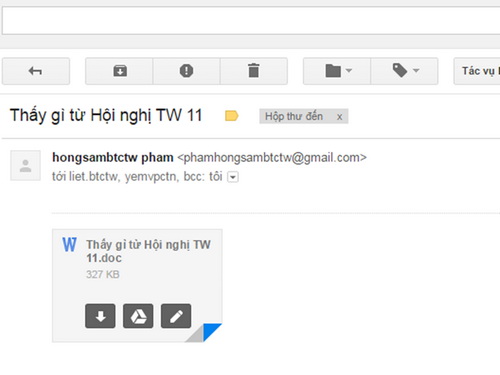

Một dấu vết về sự hiện diện của các cuộc tấn công APT vào Việt Nam đã được Bkav phát hiện trong năm 2015. Tài liệu được phát tán có tên gọi “Kết luận của Thủ tướng” hay “Hội nghị TW 11” ngay sau sự kiện Hội nghị TW 11, vừa đủ để thu hút người dùng tin tưởng và mở file. Thật bất ngờ, theo kết quả phân tích của Bkav, virus ẩn nấp trong file văn bản đính kèm email giả mạo thông báo kết luận của Thủ tướng là một biến thể của “Virus Biển Đông” và được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký.

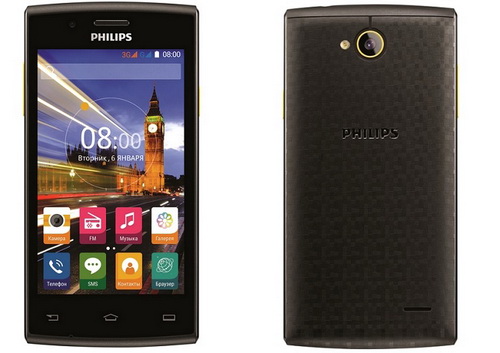

Trong năm 2015, hàng ngàn thiết bị tablet Android giá rẻ đang được bán trên Amazon, các bộ công cụ như Moplus (Baidu), mobiSage, XcodeGhost… các dòng máy tính của Lenovo đều có nguồn gốc từ Trung Quốc bị phát hiện có cài sẵn mã độc. Hay gần đây nhất là vụ việc điện thoại Philips tại Việt Nam bị cài sẵn mã độc, tự động hiển thị quảng cáo, tự tải các ứng dụng không mong muốn hay thậm chí có thể đánh cắp thông tin cá nhân của người dùng.

Dường như chúng ta đã quá quen với các hành động của quốc gia láng giềng này. Qua một vài điểm mốc của năm 2015 ở trên, có thể dễ dàng nhận thấy hành vi tấn công ngày càng tinh vi và có mục đích rõ ràng hơn, không còn là những cuộc tấn công deface giao diện thông thường mà là do thám, đánh cắp thông tin bí mật. Tất cả đều được đầu tư xây dựng một cách công phu và có thể được hỗ trợ rất lớn từ phía chính phủ.

5. Mạng xã hội Facebook tiếp tục bị kẻ xấu lợi dụng để trục lợi

Facebook từ lâu đã trở thành mạng xã hội phổ biến không chỉ ở Việt Nam mà còn trên toàn thế giới. Đây là một không gian ảo để mọi người có thể làm quen, trao đổi thông tin, nhưng đồng thời cũng là mảnh đất màu mỡ cho những kẻ xấu lợi dụng. Hãy cùng nhìn lại những chiêu trò lừa đảo trên Facebook trong năm 2015 vừa qua.

Ngay từ những ngày đầu năm, lợi dụng sự nổi tiếng của bộ phim “Võ Tắc Thiên truyền kỳ” và cơn sốt từ chính phần mềm hỗ trợ chỉnh sửa ảnh Pitu ăn theo phim này tạo ra trong cộng đồng người dùng thiết bị iOS và Android, kẻ xấu đã tạo và phát tán tràn lan trên Facebook ứng dụng lừa đảo “chế ảnh Võ Tắc Thiên”.

Những kẻ lừa đảo thực sự không để lỡ bất kỳ một cơ hội nào để thực hiện những hành vi không chính đáng của mình. Điển hình là vào tháng 10/2015 ngay sau khi Tổng giám đốc Cổng thông tin điện tử Chính phủ công bố trang Facebook “Thông tin chính phủ”, ngay lập tức, nhiều fanpage giả mạo chính phủ xuất hiện tràn lan trên mạng xã hội này.

Giả mạo Facebook của người khác không phải là một chuyện hiếm gặp, rất nhiều ca sĩ, diễn viên nổi tiếng như Công Lý, Bùi Anh Tuấn, DJ Trang Moon… từng bị giả mạo Facebook trong năm 2014. Thậm chí những trang giả mạo còn có cả “dấu tick xanh chính chủ”. Gần đây nhất, một số các bạn trẻ giả mạo thành viên IS gây ra những dư luận không hay. Tuy nhiên, việc giả mạo một fanpage chính phủ có thể sử dụng uy tín của trang chính thức để truyền bá thông tin sai lệch gây ra những bất ổn trong xã hội.

Tổng kết tình hình an ninh mạng nửa đầu năm 2015 của Bkav cung cấp cho thấy trung bình mỗi tháng xuất hiện hơn 1.000 trang giả mạo Facebook nhằm lấy cắp thông tài khoản, lừa tiền người dùng.

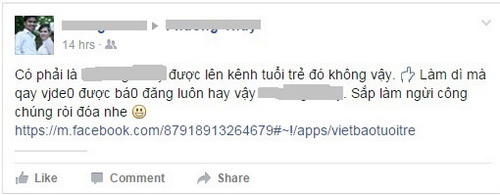

Hầu hết các trang lừa đảo này đều đánh vào tâm lý tò mò, thích sự mới lạ của nhiều người, không khó để tìm thấy trên Facebook những thông tin kiểu này và nội dung, ngôn từ đều chủ yếu nhắm vào đối tượng là các bạn trẻ.

Không khó tìm được những nội dung tương tự trên Facebook

Cách thức lừa đảo của các trang này thường không mới, đó là lập lên một trang web có giao diện giống với Facebook hoặc có phần đăng nhập bằng tài khoản Facebook, sau đó đánh cắp tài khoản người dùng.

Bên cạnh đó, các chiêu trò lừa nạp thẻ điện thoại cũng rất phổ biến, thông thường là với các nội dung như nhân đôi, nhân ba, thậm chí nhân mười thẻ nạp được gửi tin nhắn qua Facebook dụ người dùng nạp tiền sang một tài khoản khác, hay cao cấp hơn là truy cập website lừa đảo yêu cầu nhập số điện thoại, mã thẻ… Trang web này lừa đảo có thể ghi lại mã thẻ, hoặc nạp trực tiếp vào một game online như vụ việc của trang naptiennhandoi.com hồi tháng 6 vừa qua. Đồng thời một số trang web còn tích hợp luôn tính năng lừa đảo đánh cắp mật khẩu người dùng như đã nói ở trên và tiếp tục gửi các tin nhắn tương tự tới bạn bè của họ nhằm làm tăng tính tin tưởng.

Tuy nhiên, cũng có những chiêu trò phức tạp hơn trên Facebook như mã độc thông báo trên Facebook hồi tháng 11 vừa qua.

Người dùng có thể mất tài khoản Facebook sau khi click vào thông báo có bạn bè nhắc đến mình trong một bình luận trên thanh thông báo. Thay vì đến một bài viết như thông thường, khi click vào link Facebook giả mạo sẽ hiện ra yêu cầu đăng nhập hoặc yêu cầu cài đặt phần mềm bổ sung từ đó cài đặt mã độc trên thiết bị người dùng.

Trước những hoạt động ngày càng tinh vi của những kẻ lừa đảo trên Facebook, Bkav khuyến cáo người dùng nên cẩn trọng khi truy cập những đường link không rõ nguồn gốc hoặc có nội dung lạ gợi tính tò mò. Chú ý khi được yêu cầu đăng nhập cần kiểm tra URL của Facebook và xem có dấu hiệu HTTPS không, đồng thời hạn chế đăng nhập tài khoản từ các ứng dụng của bên thứ ba và cài đặt các phần mềm không rõ nguồn gốc. Bên cạnh đó, người dùng cũng cần trang bị cho thiết bị của mình các phần mềm diệt virus với tính năng Safe Facebook để được bảo vệ tốt hơn.

6. Đạo đức nghề nghiệp trong lĩnh vực an ninh mạng

Chắc hẳn chúng ta còn nhớ, tháng 3/2015, vụ việc 50.000 thông tin khách hàng của VNPT bị nhóm hacker tự xưng DIE Group tung lên mạng, thông tin này được trang tin về an toàn thông tin Securitydaily đưa ra. Nhóm này tung thông tin lên mạng với lý giải đã cảnh báo cho VNPT nhưng không được phản hồi nên mới đưa thông tin ra ngoài.

DIE Group tung lên mạng 50.000 thông tin tài khoản khách hàng của VNPT

Sự việc có lẽ cũng có thể dừng lại ở đó, tương tự như những vụ hack khác nếu không có một bài viết của thành viên WhiteHat.vn chỉ ra những điểm nghi ngờ trong mối quan hệ giữa nhóm DIE Group và trang tin Securitydaily và mục đích đưa tin của Securitydaily có phải là cảnh báo hay không.

VPNT sau sự cố này đã thành lập một bộ phận chuyên trách về an ninh mạng. Tuy nhiên, vụ việc cũng đặt ra những thắc mắc về đạo đức nghề nghiệp trong lĩnh vực an ninh mạng. Ranh giới giữa chuyên gia an ninh mạng – những người “mũ trắng” thực hiện các cảnh báo an ninh mạng với mong muốn tốt hơn cho cộng đồng và các hacker thực hiện các hành vi xấu quả thực rất mong manh.

7. Công ty an ninh mạng và cả hacker cũng trở thành nạn nhân

Vài năm trở lại đây, tình hình an ninh mạng trên thế giới có nhiều diễn biến phức tạp. Các cuộc tấn công mạng diễn ra thường xuyên hơn với mức độ nguy hiểm ngày càng cao. Mục tiêu của các cuộc tấn công mở rộng từ những người sử dụng bình thường đến các công ty, doanh nghiệp, ngân hàng, tổ chức tài chính… cho đến các cơ quan báo chí, các cơ quan nhà nước, chính phủ… Không dừng lại tại đó, năm 2015 những kẻ tấn công còn hướng mục tiêu vào chính các hãng an ninh danh tiếng – những đơn vị, tổ chức thực hiện công việc bảo vệ, ngăn chặn các cuộc tấn công mạng và thậm chí là cả chính giới hacker.

Tháng 6/2015, Kaspersky đưa ra thông báo về việc hãng đang điều tra một vụ tấn công trong chính mạng máy tính của mình. Từ những thông tin thu thập được về các lỗ hổng zero-day, kỹ thuật được hacker sử dụng, Kaspersky phỏng đoán rằng vụ tấn công có sự can thiệp của chính các cơ quan chính phủ đứng phía sau cuộc tấn công này. Cũng rất may rằng Kaspersky đã phát hiện ra và thực hiện những biện pháp cần thiết để vô hiệu hóa các hoạt động tấn công.

Ngay sau đó, cuối tháng 7/2015, đến lượt một hãng AV cũng trở thành mục tiêu của những kẻ tấn công – đó là Bitdefender. Hacker có tên DetoxRansome đã thâm nhập vào server của Bitdefender đặt trên hệ thống Cloud phục vụ khách hàng là các doanh nghiệp vừa và nhỏ, đánh cắp các thông tin về tài khoản và mật khẩu của họ. Điều đáng lo ngại nhất ở đây là thông tin đăng nhập được lưu dưới dạng văn bản thuần túy, hoàn toàn không được mã hóa. Sau khi có được những thông tin nhạy cảm này, hacker đã liên hệ và đòi tiền chuộc từ phía Bitdefender. Để chứng minh cho những thông tin mình có được, DetoxRansome đã đăng tải thông tin về 250 tài khoản lấy được lên Internet. Về phía Bitdefender, hãng từ chối trả tiền chuộc và phối hợp với các cơ quan pháp luật điều tra vụ việc.

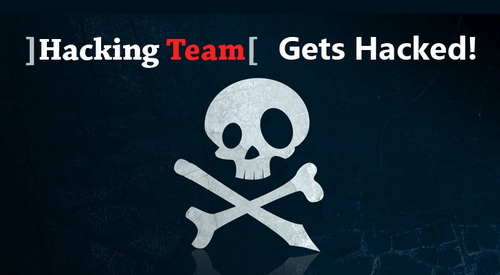

Năm 2015, ngay chính các hacker – những kẻ trực tiếp đứng sau các cuộc tấn công cũng trở thành nạn nhân của các tin tặc khác. Việc Hacking Team – hãng cung cấp phần mềm gián điệp của Ý – bị tấn công và lộ hơn 400GB dữ liệu diễn ra hồi tháng 7/2015 là một ví dụ rõ ràng cho vấn đề này. Trong 400GB dữ liệu bị công bố trên mạng Internet, có rất nhiều thông tin quan trọng như các dữ liệu nội bộ, mã nguồn, các email trao đổi giữa Hacking Team và khách hàng bao gồm nhiều cơ quan, tổ chức chính phủ… Ngoài ra, những kẻ thực hiện cuộc tấn công này còn chiếm được tài khoản Twitter, thay đổi giao diện của Hacking Team với logo, tiểu sử mới và đưa ra các thông tin, hình ảnh về dữ liệu bị đánh cắp.

Không có điều gì là tuyệt đối, cũng như không có sự an toàn nào là tuyệt đối. Các công ty an ninh mạng nổi tiếng và uy tín, phát triển những sản phẩm chất lượng, được sử dụng cho nhiều công ty, tổ chức, cá nhân; những hacker tài ba, thực hiện thành công nhiều cuộc tấn công vào hệ thống được bảo vệ nghiêm ngặt của các cơ quan, tổ chức… vẫn có những sai sót, tồn tại những kẽ hở cho kẻ khác lợi dụng.

WhiteHat.vn

1. Việt Nam khẳng định vị thế trong lĩnh vực an ninh mạng,

2. Tấn công mạng năm 2015 mang màu sắc chính trị rõ nét,

3. Mã độc tống tiền đe dọa túi tiền của người sử dụng,

4. Các mối nguy có ‘xuất xứ’ từ Trung Quốc,

5. Mạng xã hội Facebook tiếp tục bị kẻ xấu lợi dụng để trục lợi,

6. Đạo đức nghề nghiệp trong lĩnh vực an ninh mạng,

7. Công ty an ninh mạng và cả hacker cũng trở thành nạn nhân,

Bài viết chi tiết các bạn có thể xem bên dưới. BQT rất mong nhận được những ý kiến đóng góp từ phía độc giả.

Nhân dịp Xuân Bính Thân đang đến, chúc toàn thể thành viên WhiteHat.vn một năm mới An khang Thịnh vượng!

Điểm nhấn an ninh mạng trên WhiteHat.vn trong năm 2015

1. Việt Nam khẳng định vị thế trong lĩnh vực an ninh mạng

2015, Việt Nam ghi dấu ấn mạnh mẽ với giới an ninh mạng quốc tế khi lần đầu tiên tổ chức cuộc thi an ninh mạng quy mô toàn cầu. Đây cũng là năm nhiều đội thi Việt Nam giành được những thứ hạng cao tại các cuộc thi uy tín trên thế giới.

Năm 2015, lần đầu tiên diễn ra cuộc thi an ninh mạng toàn cầu do Việt Nam tổ chức. WhiteHat Grand Prix – Global challenge 2015 thu hút sự tham gia của 467 đội thi đến từ 67 quốc gia. Trong 10 đội thi lọt vào Vòng chung kết, có 2 đội đến từ Việt Nam và 6 đội nằm trong Top 10 thế giới theo CTFTime. Vòng chung kết diễn ra sôi nổi, gay cấn đến những phút cuối cùng. Kết quả chung cuộc, 217 (Đài Loan) đoạt ngôi Vô địch, theo sau là Samurai (Canada) và PPP (Mỹ). Theo đơn vị tổ chức, WhiteHat Grand Prix – Global challenge sẽ được tổ chức thường niên, từng bước mở rộng hoạt động an ninh mạng của Việt Nam ra toàn thế giới.

Nhiều tên tuổi “đình đám” trên CTFTime có mặt tại Vòng chung kết WhiteHat Grand Prix

Tại khu vực, trong tháng 10 Việt Nam đã tham gia cuộc tập trận quốc tế về an toàn mạng – ACID 2015 với chủ đề "Điều tra, phân tích và ứng cứu sự cố mã độc gián điệp" do Singapore điều phối. Kết quả, Việt Nam đã dẫn đầu 4/6 tình huống diễn tập và gửi đáp án trả lời nhanh nhất.

Không những thế, nhiều đội thi của Việt Nam “đem chuông đi đánh xứ người” tại các cuộc thi uy tín và đã đạt được những thành tích rất đáng khen ngợi. Đầu tháng 11, đội Việt Nam 1 tham gia Cyber Sea Game 2015 – cuộc thi đảm bảo an toàn thông tin mạng dành cho các đối tượng trẻ (dưới 30 tuổi) khu vực ASEAN diễn ra tại Jakarta (Indonesia) và đã xuất sắc giành ngôi Quán quân. Một số đội thi khác như BabyPhD, CLGT và PiggyBird… thường xuyên tham gia các cuộc thi an ninh mạng uy tín thế giới như DEF CON 2015, SEC CON 2015… và đều giành những thứ hạng khá cao, góp phần nâng cao vị trí của mình trên bảng xếp hạng CTFTime.

Đội Việt Nam 1 đang nhận phần thưởng từ ban tổ chức

Năng lực về an ninh mạng của Việt Nam được khẳng định từ lâu qua những sự kiện phát hiện lỗ hổng trên phần mềm nổi tiếng thế giới hay tìm ra nguồn gốc cuộc tấn công các website chính phủ Mỹ, Hàn Quốc, diễn giả Việt Nam thường xuyên xuất hiện tại các Hội thảo uy tín như Black Hat, Việt Nam cũng là quốc gia hiếm hoi có phần mềm diệt virus hàng đầu thế giới. Những thành quả trong lĩnh vực an ninh mạng mà Việt Nam đạt được trong năm qua không chỉ ghi dấu ấn được với giới chuyên môn mà một lần nữa khẳng định được vị thế của chúng ta trên thế giới.

2. Tấn công mạng năm 2015 mang màu sắc chính trị rõ nét

Trên thực tế, việc hacker tấn công với mục đích chính trị không còn là điều mới mẻ, tuy nhiên trong năm nay hành động này trở nên công khai và phát triển mạnh mẽ hơn. Các cuộc tấn công diễn ra năm 2015 mang màu sắc chính trị rõ nét, điển hình như cuộc tấn công vào chính phủ Mỹ, nhà nước hồi giáo tự xưng (IS)…

Từ thực tế vụ đánh bom của IS tại thủ đô Paris của Pháp xảy ra hồi tháng 11/2015 khiến hàng trăm người dân thiệt mạng, ngay lập tức nhóm hacker Anonymous đã chính thức tuyên chiến với IS. Kết quả là hàng ngàn tài khoản mạng xã hội của IS đã bị nhóm tin tặc này tấn công. Trước đó, tháng 4/2015, một nhóm hacker làm việc cho chính phủ Nga đã tấn công vào hệ thống máy tính của Nhà Trắng, ăn cắp các lịch trình riêng tư của Tổng thống Obama…

Tại Việt Nam, tần suất các cuộc tấn công mang màu sắc chính trị cũng trở nên “dày đặc” hơn trong năm nay. Đầu tiên phải kể đến cuộc tấn công chiếm quyền điều khiển, thay đổi giao diện của gần 1.000 website Việt Nam của nhóm hacker Trung Quốc 1937cn. Hành động này nhằm phản hồi lại chiến dịch tấn công các website của Trung Quốc có tên “OpChina” do một số hacker đến từ Việt Nam và Philipines thực hiện.

Một trường hợp khác cũng rất đáng lưu ý đó là vụ virus ẩn nấp trong file văn bản đính kèm email giả mạo thông báo kết luận của Thủ tướng. Theo phân tích của Bkav thì đây là một biến thể của “Virus Biển Đông” và được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký.

Năm 2016, các cuộc tấn công mạng đi kèm theo các xung đột, tranh chấp chính trị sẽ có xu hướng diễn ra thường xuyên hơn nhờ cách thức dễ dàng thực hiện và hiệu quả cao.

3. Mã độc tống tiền đe dọa túi tiền của người sử dụng

2015 là một năm phát triển mạnh mẽ của dòng mã độc ransomware (mã độc tống tiền). Trong năm nay, các dòng mã độc biến đổi theo chiều hướng tinh vi hơn, phương thức tống tiền ngày càng nguy hiểm hơn.

Phương thức tống tiền của ransomware ngày càng mới và nguy hiểm. Ransomware là một loại mã độc đã xuất hiện từ rất sớm. Hai phương thức tống tiền phổ biến mà chúng ta đã biết, một là tạo màn hình khóa tống tiền người dùng bằng cách mua key mở màn hình khóa và hai là mã hóa dữ liệu người dùng và đòi tiền chuộc để giải mã trả lại dữ liệu người dùng. Không chỉ dừng ở đó, song song với việc mã hóa dữ liệu, trong năm 2015, ransomware còn biến tướng theo chiều hướng xấu đó là đe dọa người dùng nếu không gửi tiền chuộc sớm sẽ hủy bộ key giải mã. Điển hình là dòng mã độc CTB-Locker hay Chimera.

Thông báo đòi tiền chuộc của mã độc tống tiền CTB-Locker

Thông thường, mã độc tống tiền hầu như chỉ tấn công mã hóa vào các máy tính được kết nối Internet bởi chúng cần kết nối đến server để lấy key mã hóa. Tuy nhiên, năm nay lại có sự xuất hiện của dòng mã độc tấn công mã hóa vào các máy tính không được kết nối mạng Internet. Dòng mã độc này được biết đến với cái tên “Ninja Ransomware”.

Sự phát triển của Ransomware theo chiều hướng đa dạng và phức tạp. Như chúng ta đã biết ransomware thường do một nhóm đối tượng có kiến thức chuyên sâu về mã hóa phát triển. Tuy nhiên, thời gian gần đây, các diễn đàn về an ninh mạng liên tục đăng tải các bài viết về công cụ tạo ransomware tự động và miễn phí. Không những thế, code của các dòng mã độc này cũng đã được công bố. Điều này cho thấy, một người không cần có kiến thức chuyên sâu về an ninh mạng cũng có thể tự tạo ransomware cho riêng mình.

Ransomware không còn là vấn đề chung của thế giới mà là vấn đề đang ảnh hưởng trực tiếp tới Việt Nam. Trước kia, đối tượng phát tán các loại ransomware chủ yếu từ các nước ngoài. Tuy nhiên, cùng với sự phổ biến của Internet, sự phát triển mạnh mẽ của mạng ẩn danh và sự xuất hiện của đồng tiền ảo (bitcoin), Việt Nam cũng bắt đầu trở thành một trong những mục tiêu tấn công mạng nói chung và phát tán ransomware nói riêng. Cụ thể là dòng mã độc CTB-Locker phát tán mạnh mẽ tại Việt Nam vào đầu năm 2015, lây nhiễm hơn 1.300 trường hợp.

Xu hướng hoạt động trên đa nền tảng của ransomware. Phần lớn các loại ransomware phát tán, hoạt động trên nền tảng Windows. Nhưng gần đây lại có sự xuất hiện của một dòng ransomware chạy trên nên tảng Linux (Linux.Encoder.1). Không những thế, vào đầu tháng 01/2016, xuất hiện một dòng mã độc tống tiền “Ransom32” được viết bằng ngôn ngữ JavaScript, có thể hoạt động trên các nền tảng Windows, Mac và Linux.

4. Các mối nguy có ‘xuất xứ’ từ Trung Quốc

An ninh mạng của Việt Nam năm nay cũng nhiều lần “lao đao” bởi các vụ việc có liên quan đến Trung Quốc. Có thể kể đến như vụ nhóm hacker có trụ sở đặt tại Trung Quốc tấn công do thám nước ta trong suốt 10 năm, các tổ chức chính phủ, quân sự và dân sự của Việt Nam bị nhóm hacker Naikon tấn công, virus có nguồn gốc Trung Quốc phát tán qua tài liệu giả mạo công văn của chính phủ, điện thoại Trung Quốc tồn tại lỗ hổng, mã độc…

Năm 2015 chứng kiến sự lộ diện của nhiều nhóm tấn công APT, đặc biệt là nhóm hacker đã do thám Việt Nam trong 10 năm qua. FireEye đã công bố về nhóm tấn công APT30 trong một báo cáo: “Đây là một nhóm tin tặc có trình độ cao, đã hoạt động trong một khoảng thời gian dài (hơn một thập kỷ) và có khả năng được bảo trợ bởi chính phủ”. Nhóm này thường triển khai các dạng mã độc (malware) được thiết kế riêng, sử dụng trong nhiều chiến dịch nhắm vào các nước thành viên ASEAN trong đó có Việt Nam và các quốc gia khác. Hiện tại đã có 200 mẫu mã độc của nhóm APT30 được phát hiện tấn công vào các tổ chức quan trọng của Việt Nam. Trong hơn một thập kỷ qua, một lượng dữ liệu khổng lồ bí mật đã được “chuyển giao” ra nước ngoài mà chúng ta không kiểm soát được.

Cũng có nguồn gốc từ Trung Quốc và nhắm vào mục tiêu là các nước thuộc khu vực biển Đông như Việt Nam, Philippines, Malaysia, Campuchia, Indonesia, Myanmar, Singapore… nhóm hacker được Kaspersky gọi với cái tên Naikon APT đã tấn công các tổ chức chính phủ, quân sự và dân sự các nước. Cách thức tấn công thường lợi dụng lỗ hổng trong các phần mềm Microsoft Office chưa được cập nhập bản vá trên máy tính nạn nhân. Hacker chuẩn bị các tài liệu trong đó có đoạn mã khai thác lỗ hổng phần mềm Office (như CVE-2012-0158) và chèn phần mềm độc hại lên máy nạn nhân với mục đích do thám, đánh cắp thông tin quan trọng. Nội dung của tài liệu thường nhắm đến một tổ chức, đối tượng cụ thể để lợi dụng lòng tin của người dùng, dễ dàng mở file và vô tình chấp nhận việc chia sẻ thông tin của mình với hacker. Đặc biệt, hệ thống C&C server và proxy server được đặt tại các vị trí địa lý tương ứng với các quốc gia. Các domain giả cũng là các dịch vụ phổ biến tại quốc gia đó nhằm lợi dụng thói quen của người dùng để che giấu hành vi. Việc thiết kế và xây dựng hệ thống được thực hiện rất tinh vi và chuyên nghiệp với các mục tiêu rõ ràng.

Một dấu vết về sự hiện diện của các cuộc tấn công APT vào Việt Nam đã được Bkav phát hiện trong năm 2015. Tài liệu được phát tán có tên gọi “Kết luận của Thủ tướng” hay “Hội nghị TW 11” ngay sau sự kiện Hội nghị TW 11, vừa đủ để thu hút người dùng tin tưởng và mở file. Thật bất ngờ, theo kết quả phân tích của Bkav, virus ẩn nấp trong file văn bản đính kèm email giả mạo thông báo kết luận của Thủ tướng là một biến thể của “Virus Biển Đông” và được điều khiển qua domain (tên miền) của một công ty Trung Quốc đăng ký.

Dường như chúng ta đã quá quen với các hành động của quốc gia láng giềng này. Qua một vài điểm mốc của năm 2015 ở trên, có thể dễ dàng nhận thấy hành vi tấn công ngày càng tinh vi và có mục đích rõ ràng hơn, không còn là những cuộc tấn công deface giao diện thông thường mà là do thám, đánh cắp thông tin bí mật. Tất cả đều được đầu tư xây dựng một cách công phu và có thể được hỗ trợ rất lớn từ phía chính phủ.

5. Mạng xã hội Facebook tiếp tục bị kẻ xấu lợi dụng để trục lợi

Facebook từ lâu đã trở thành mạng xã hội phổ biến không chỉ ở Việt Nam mà còn trên toàn thế giới. Đây là một không gian ảo để mọi người có thể làm quen, trao đổi thông tin, nhưng đồng thời cũng là mảnh đất màu mỡ cho những kẻ xấu lợi dụng. Hãy cùng nhìn lại những chiêu trò lừa đảo trên Facebook trong năm 2015 vừa qua.

Ngay từ những ngày đầu năm, lợi dụng sự nổi tiếng của bộ phim “Võ Tắc Thiên truyền kỳ” và cơn sốt từ chính phần mềm hỗ trợ chỉnh sửa ảnh Pitu ăn theo phim này tạo ra trong cộng đồng người dùng thiết bị iOS và Android, kẻ xấu đã tạo và phát tán tràn lan trên Facebook ứng dụng lừa đảo “chế ảnh Võ Tắc Thiên”.

Những kẻ lừa đảo thực sự không để lỡ bất kỳ một cơ hội nào để thực hiện những hành vi không chính đáng của mình. Điển hình là vào tháng 10/2015 ngay sau khi Tổng giám đốc Cổng thông tin điện tử Chính phủ công bố trang Facebook “Thông tin chính phủ”, ngay lập tức, nhiều fanpage giả mạo chính phủ xuất hiện tràn lan trên mạng xã hội này.

Giả mạo Facebook của người khác không phải là một chuyện hiếm gặp, rất nhiều ca sĩ, diễn viên nổi tiếng như Công Lý, Bùi Anh Tuấn, DJ Trang Moon… từng bị giả mạo Facebook trong năm 2014. Thậm chí những trang giả mạo còn có cả “dấu tick xanh chính chủ”. Gần đây nhất, một số các bạn trẻ giả mạo thành viên IS gây ra những dư luận không hay. Tuy nhiên, việc giả mạo một fanpage chính phủ có thể sử dụng uy tín của trang chính thức để truyền bá thông tin sai lệch gây ra những bất ổn trong xã hội.

Tổng kết tình hình an ninh mạng nửa đầu năm 2015 của Bkav cung cấp cho thấy trung bình mỗi tháng xuất hiện hơn 1.000 trang giả mạo Facebook nhằm lấy cắp thông tài khoản, lừa tiền người dùng.

Hầu hết các trang lừa đảo này đều đánh vào tâm lý tò mò, thích sự mới lạ của nhiều người, không khó để tìm thấy trên Facebook những thông tin kiểu này và nội dung, ngôn từ đều chủ yếu nhắm vào đối tượng là các bạn trẻ.

Không khó tìm được những nội dung tương tự trên Facebook

Cách thức lừa đảo của các trang này thường không mới, đó là lập lên một trang web có giao diện giống với Facebook hoặc có phần đăng nhập bằng tài khoản Facebook, sau đó đánh cắp tài khoản người dùng.

Bên cạnh đó, các chiêu trò lừa nạp thẻ điện thoại cũng rất phổ biến, thông thường là với các nội dung như nhân đôi, nhân ba, thậm chí nhân mười thẻ nạp được gửi tin nhắn qua Facebook dụ người dùng nạp tiền sang một tài khoản khác, hay cao cấp hơn là truy cập website lừa đảo yêu cầu nhập số điện thoại, mã thẻ… Trang web này lừa đảo có thể ghi lại mã thẻ, hoặc nạp trực tiếp vào một game online như vụ việc của trang naptiennhandoi.com hồi tháng 6 vừa qua. Đồng thời một số trang web còn tích hợp luôn tính năng lừa đảo đánh cắp mật khẩu người dùng như đã nói ở trên và tiếp tục gửi các tin nhắn tương tự tới bạn bè của họ nhằm làm tăng tính tin tưởng.

Tuy nhiên, cũng có những chiêu trò phức tạp hơn trên Facebook như mã độc thông báo trên Facebook hồi tháng 11 vừa qua.

Người dùng có thể mất tài khoản Facebook sau khi click vào thông báo có bạn bè nhắc đến mình trong một bình luận trên thanh thông báo. Thay vì đến một bài viết như thông thường, khi click vào link Facebook giả mạo sẽ hiện ra yêu cầu đăng nhập hoặc yêu cầu cài đặt phần mềm bổ sung từ đó cài đặt mã độc trên thiết bị người dùng.

Trước những hoạt động ngày càng tinh vi của những kẻ lừa đảo trên Facebook, Bkav khuyến cáo người dùng nên cẩn trọng khi truy cập những đường link không rõ nguồn gốc hoặc có nội dung lạ gợi tính tò mò. Chú ý khi được yêu cầu đăng nhập cần kiểm tra URL của Facebook và xem có dấu hiệu HTTPS không, đồng thời hạn chế đăng nhập tài khoản từ các ứng dụng của bên thứ ba và cài đặt các phần mềm không rõ nguồn gốc. Bên cạnh đó, người dùng cũng cần trang bị cho thiết bị của mình các phần mềm diệt virus với tính năng Safe Facebook để được bảo vệ tốt hơn.

6. Đạo đức nghề nghiệp trong lĩnh vực an ninh mạng

Chắc hẳn chúng ta còn nhớ, tháng 3/2015, vụ việc 50.000 thông tin khách hàng của VNPT bị nhóm hacker tự xưng DIE Group tung lên mạng, thông tin này được trang tin về an toàn thông tin Securitydaily đưa ra. Nhóm này tung thông tin lên mạng với lý giải đã cảnh báo cho VNPT nhưng không được phản hồi nên mới đưa thông tin ra ngoài.

DIE Group tung lên mạng 50.000 thông tin tài khoản khách hàng của VNPT

Sự việc có lẽ cũng có thể dừng lại ở đó, tương tự như những vụ hack khác nếu không có một bài viết của thành viên WhiteHat.vn chỉ ra những điểm nghi ngờ trong mối quan hệ giữa nhóm DIE Group và trang tin Securitydaily và mục đích đưa tin của Securitydaily có phải là cảnh báo hay không.

VPNT sau sự cố này đã thành lập một bộ phận chuyên trách về an ninh mạng. Tuy nhiên, vụ việc cũng đặt ra những thắc mắc về đạo đức nghề nghiệp trong lĩnh vực an ninh mạng. Ranh giới giữa chuyên gia an ninh mạng – những người “mũ trắng” thực hiện các cảnh báo an ninh mạng với mong muốn tốt hơn cho cộng đồng và các hacker thực hiện các hành vi xấu quả thực rất mong manh.

7. Công ty an ninh mạng và cả hacker cũng trở thành nạn nhân

Vài năm trở lại đây, tình hình an ninh mạng trên thế giới có nhiều diễn biến phức tạp. Các cuộc tấn công mạng diễn ra thường xuyên hơn với mức độ nguy hiểm ngày càng cao. Mục tiêu của các cuộc tấn công mở rộng từ những người sử dụng bình thường đến các công ty, doanh nghiệp, ngân hàng, tổ chức tài chính… cho đến các cơ quan báo chí, các cơ quan nhà nước, chính phủ… Không dừng lại tại đó, năm 2015 những kẻ tấn công còn hướng mục tiêu vào chính các hãng an ninh danh tiếng – những đơn vị, tổ chức thực hiện công việc bảo vệ, ngăn chặn các cuộc tấn công mạng và thậm chí là cả chính giới hacker.

Tháng 6/2015, Kaspersky đưa ra thông báo về việc hãng đang điều tra một vụ tấn công trong chính mạng máy tính của mình. Từ những thông tin thu thập được về các lỗ hổng zero-day, kỹ thuật được hacker sử dụng, Kaspersky phỏng đoán rằng vụ tấn công có sự can thiệp của chính các cơ quan chính phủ đứng phía sau cuộc tấn công này. Cũng rất may rằng Kaspersky đã phát hiện ra và thực hiện những biện pháp cần thiết để vô hiệu hóa các hoạt động tấn công.

Ngay sau đó, cuối tháng 7/2015, đến lượt một hãng AV cũng trở thành mục tiêu của những kẻ tấn công – đó là Bitdefender. Hacker có tên DetoxRansome đã thâm nhập vào server của Bitdefender đặt trên hệ thống Cloud phục vụ khách hàng là các doanh nghiệp vừa và nhỏ, đánh cắp các thông tin về tài khoản và mật khẩu của họ. Điều đáng lo ngại nhất ở đây là thông tin đăng nhập được lưu dưới dạng văn bản thuần túy, hoàn toàn không được mã hóa. Sau khi có được những thông tin nhạy cảm này, hacker đã liên hệ và đòi tiền chuộc từ phía Bitdefender. Để chứng minh cho những thông tin mình có được, DetoxRansome đã đăng tải thông tin về 250 tài khoản lấy được lên Internet. Về phía Bitdefender, hãng từ chối trả tiền chuộc và phối hợp với các cơ quan pháp luật điều tra vụ việc.

Năm 2015, ngay chính các hacker – những kẻ trực tiếp đứng sau các cuộc tấn công cũng trở thành nạn nhân của các tin tặc khác. Việc Hacking Team – hãng cung cấp phần mềm gián điệp của Ý – bị tấn công và lộ hơn 400GB dữ liệu diễn ra hồi tháng 7/2015 là một ví dụ rõ ràng cho vấn đề này. Trong 400GB dữ liệu bị công bố trên mạng Internet, có rất nhiều thông tin quan trọng như các dữ liệu nội bộ, mã nguồn, các email trao đổi giữa Hacking Team và khách hàng bao gồm nhiều cơ quan, tổ chức chính phủ… Ngoài ra, những kẻ thực hiện cuộc tấn công này còn chiếm được tài khoản Twitter, thay đổi giao diện của Hacking Team với logo, tiểu sử mới và đưa ra các thông tin, hình ảnh về dữ liệu bị đánh cắp.

Không có điều gì là tuyệt đối, cũng như không có sự an toàn nào là tuyệt đối. Các công ty an ninh mạng nổi tiếng và uy tín, phát triển những sản phẩm chất lượng, được sử dụng cho nhiều công ty, tổ chức, cá nhân; những hacker tài ba, thực hiện thành công nhiều cuộc tấn công vào hệ thống được bảo vệ nghiêm ngặt của các cơ quan, tổ chức… vẫn có những sai sót, tồn tại những kẽ hở cho kẻ khác lợi dụng.

WhiteHat.vn

Chỉnh sửa lần cuối bởi người điều hành: