-

18/08/2021

-

45

-

73 bài viết

Đây là mã độc khiến bạn bị mất tiền mã hóa - Mã độc Hijacking Clipboard

Chào 500 anh em, lại là mình mod tgnd đây. Chuyện sẽ chẳng có gì nếu thằng em Từa mình nó không bảo là máy nó cứ copy địa chỉ ví bitcoin một đằng xong lúc paste lại ra một nẻo. Chắc do thanh niên chơi tiền ảo cũng hay cài cắm linh tinh. Vì vậy chúng ta cùng tìm hiểu xem cụ thể như thế nào nhé. Bắt đầu thôi!

Đầu tiên mời các bạn theo dõi hiện tượng cùng mình nhé:

Nói qua một chút về tiền ảo, tiền điện tử và cách nó hoạt động:

Các tài khoản tiền điện tử được đại diện bởi một địa chỉ ví duy nhất. Bitcoin và nhiều loại tiền tệ khác sử dụng địa chỉ 25 byte kết hợp với thuật toán Base58.

Mã độc lợi dụng điều này sẽ can thiệp vào "Clipboard" - nơi windows chứa các thông tin chúng ta sao chép hoặc dán dữ liệu.

Một số thông tin về mã độc:

Có tên và tiến trình giả mạo Services DirectX Driver.

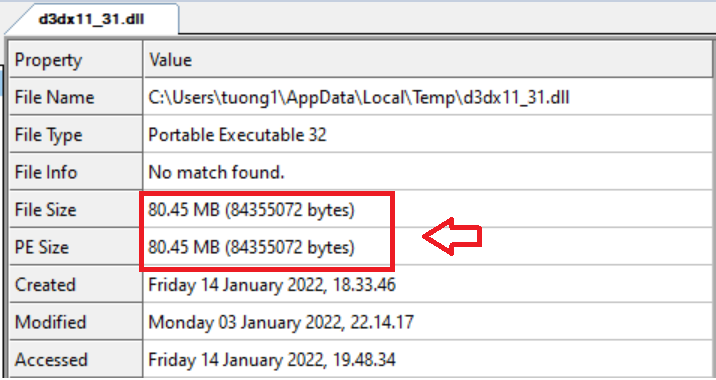

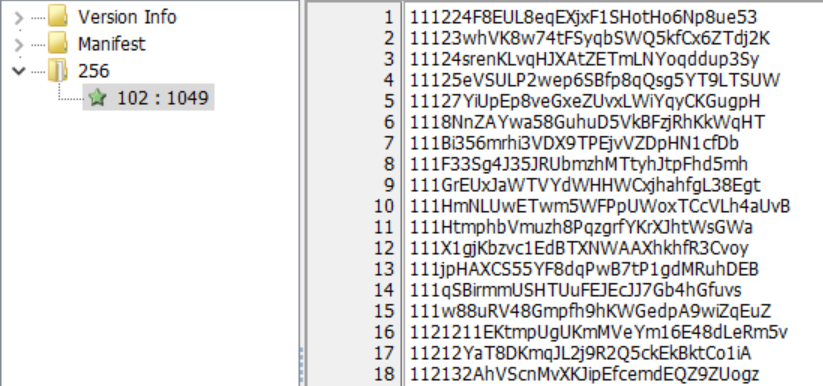

Mã độc có kích thước file khoảng 80MB, chủ yếu để lưu các địa chỉ ví trong resource.

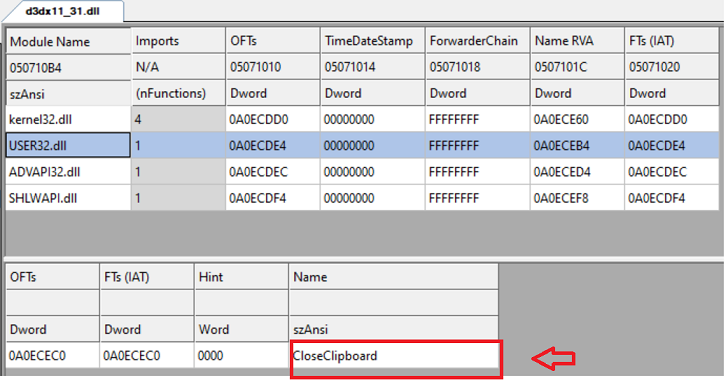

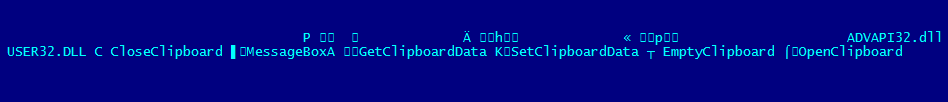

Windows cung cấp các API để tác động vào clipboard, mã độc cũng sử dụng chúng.

Ví dụ:

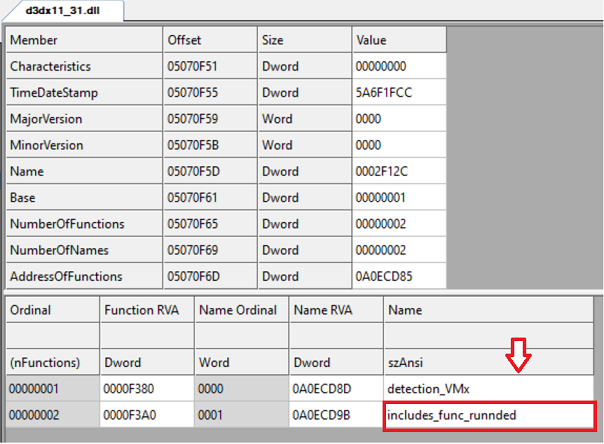

Các hàm export của mã độc:

- Hàm "detection_VMx" để kiểm tra môi trường máy ảo

- Hàm "includes_func_runnded" để giám sát clipboard.

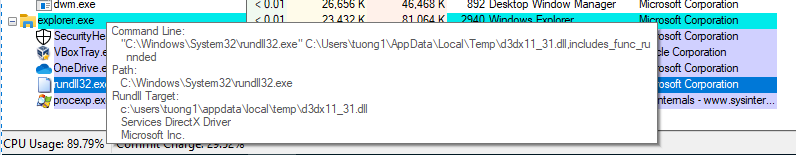

Tiến trình của mã độc khi chạy:

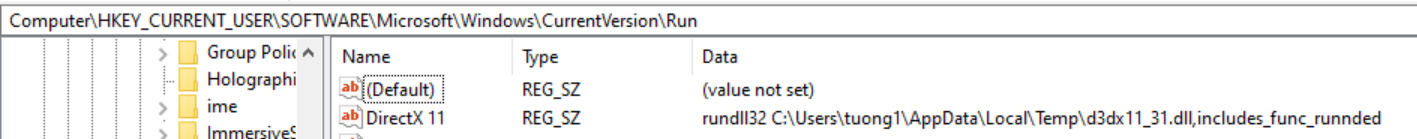

Thành phần khởi động - key run:

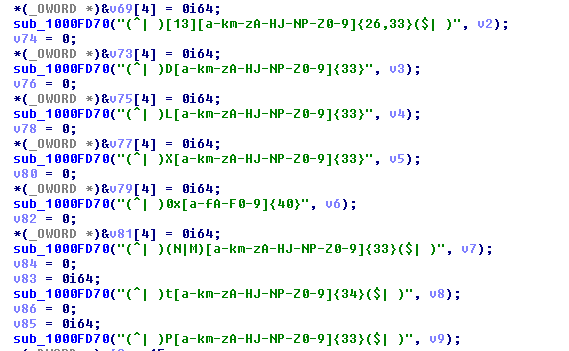

Khi đã lây nhiễm vào máy, mã độc sẽ theo dõi dữ liệu trong clipboard của nạn nhân và tìm kiếm các địa chỉ ví và thay thế bằng địa chỉ ví của hacker có trong danh sách:

Và chỉ thay đổi địa chỉ ví tiền ảo, không tác động tới các chuỗi khác. Các địa chỉ ví của hacker nằm trong resource của file:

Như vậy cơ chế hoạt động của loại mã độc này khá đơn giản. Anh em nên lưu ý khi sử dụng máy để thực hiện giao dịch tiền ảo. Và đừng quên rà soát mã độc thường xuyên nhé!

Bài tham khảo: Quick Heal Blog.

Đầu tiên mời các bạn theo dõi hiện tượng cùng mình nhé:

Nói qua một chút về tiền ảo, tiền điện tử và cách nó hoạt động:

Các tài khoản tiền điện tử được đại diện bởi một địa chỉ ví duy nhất. Bitcoin và nhiều loại tiền tệ khác sử dụng địa chỉ 25 byte kết hợp với thuật toán Base58.

Vì vậy các địa chỉ này khá là khó nhớ và chúng ta thường sẽ sử dụng Copy & Paste khi thực hiện các giao dịch.Base58 character set: abcdefghijk mnopqrstuvwxyzABCDEFGH JKLMN PQRSTUVWXYZ 123456789

VD: 0x1FD1xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx1234

Mã độc lợi dụng điều này sẽ can thiệp vào "Clipboard" - nơi windows chứa các thông tin chúng ta sao chép hoặc dán dữ liệu.

Một số thông tin về mã độc:

Có tên và tiến trình giả mạo Services DirectX Driver.

Mã độc có kích thước file khoảng 80MB, chủ yếu để lưu các địa chỉ ví trong resource.

Windows cung cấp các API để tác động vào clipboard, mã độc cũng sử dụng chúng.

Ví dụ:

GetClipboardData được sử dụng để lấy dữ liệu.

SetClipboardData được sử dụng để lưu dữ liệu.

Các API mã độc sử dụng trong import và file:SetClipboardData được sử dụng để lưu dữ liệu.

- Hàm "detection_VMx" để kiểm tra môi trường máy ảo

- Hàm "includes_func_runnded" để giám sát clipboard.

Tiến trình của mã độc khi chạy:

Thành phần khởi động - key run:

Khi đã lây nhiễm vào máy, mã độc sẽ theo dõi dữ liệu trong clipboard của nạn nhân và tìm kiếm các địa chỉ ví và thay thế bằng địa chỉ ví của hacker có trong danh sách:

Và chỉ thay đổi địa chỉ ví tiền ảo, không tác động tới các chuỗi khác. Các địa chỉ ví của hacker nằm trong resource của file:

Như vậy cơ chế hoạt động của loại mã độc này khá đơn giản. Anh em nên lưu ý khi sử dụng máy để thực hiện giao dịch tiền ảo. Và đừng quên rà soát mã độc thường xuyên nhé!

Bài tham khảo: Quick Heal Blog.

tgnd

Chỉnh sửa lần cuối: