-

09/04/2020

-

85

-

554 bài viết

Cuộc “đi săn” kẻ đánh cắp hàng triệu dữ liệu của LinkedIn (Phần 2)

Nối tiếp Phần 1, kẻ đánh cắp hàng triệu dữ liệu của LinkedIn dần bước ra ánh sáng khi chúng ta kết nối các manh mối lại với nhau...

Những thông tin mà FBI có được gồm:

Đúng là thông tin giá trị. Như tôi đã nói, người dùng LinkedIn thường đăng tải thông tin lý lịch đầy đủ của họ, vì vậy nếu người dùng Jammiro Quatro này có thông tin về bản thân được đăng trên tài khoản của anh ta thì cuộc điều tra này có thể gần đến hồi kết. Thế nhưng tài khoản LinkedIn của Jammiro hoàn toàn trống rỗng, không có liên kết với bất kỳ công ty và cũng không có bạn bè. Để tạo một tài khoản LinkedIn, bạn cần có một địa chỉ email, vì vậy FBI đã tìm địa chỉ email đăng ký tài khoản, đó là [email protected] và cho rằng đây có thể là địa chỉ email của hacker.

FBI có khá nhiều địa chỉ IP đáng ngờ, nhưng họ đã thu hẹp phạm vi xuống còn 5 địa chỉ có thể thuộc sở hữu của tin tặc và tất cả đều ở Nga. Nếu điều này xảy ra ở Mỹ, FBI có thể yêu cầu nhà cung cấp dịch vụ internet (ISP) cho thông tin về người thanh toán hóa đơn của IP đó và có thể nhận được câu trả lời gần như ngay lập tức. Tuy nhiên đây lại là ở Nga, với quy trình phức tạp, FBI sẽ mất khoảng 8 tháng đến 1 năm để thông qua hiệp ước MLAT (Hiệp định tương trợ tư pháp) để nước sở tại cung cấp cho họ thông tin về người đăng ký dịch vụ Internet.

Không đợi đến lúc đó, FBI đã bắt đầu tham chiếu dữ liệu LinkedIn với Dropbox và Formspring. Trong cả ba cuộc tấn công, họ thấy các manh mối tương tự cùng một IP, cùng một user agent, cùng một trình duyệt và hệ điều hành.

Một lần nữa, FBI rà soát người dùng trên cả 3 website này dùng chung 5 địa chỉ IP trên trước khi vụ tấn công xảy ra. Dropbox có một người dùng đăng ký với địa chỉ [email protected]. Người đó tên là Jammis Gurus, khác một chút so với Jammiro Quatro trên LinkedIn. Formspring cũng có một người dùng đăng ký với địa chỉ [email protected]. Vì có quá nhiều dấu hiệu tương tự trong cả 3 trường hợp, FBI bắt đầu tin rằng địa chỉ email này có thể là của hacker.

Bước tiếp theo, FBI đã liên hệ với Google, chủ sở hữu của Gmail, và yêu cầu lệnh khám xét để lấy thông tin về người dùng này. Bạn biết đấy, Google là một công ty của Mỹ, vì vậy việc FBI lấy thông tin từ một công ty có trụ sở ở Mỹ khá dễ dàng. Thực tế, tôi nghĩ họ phải tuân thủ việc thực thi pháp luật trong hoàn cảnh này. Google thường thu thập thông tin về người dùng của mình, vì vậy họ có rất nhiều thông tin để chia sẻ. Đầu tiên, FBI lọc bất kỳ ai có kết nối đến máy chủ có các địa chỉ IP và user agent giống với hacker đã xâm nhập vào các công ty khác. Tiếp theo, đặc vụ FBI đã kiểm tra những thuật ngữ mà người này tìm kiếm trên Google trong khi đăng nhập vào tài khoản Gmail.

Dưới đây là một số thuật ngữ tìm kiếm đó: lỗ hổng WordPress, cách khai thác TrueCrypt, tiện ích xuất dữ liệu của Oracle và cách xuất dữ liệu EMS của Oracle. Hoạt động của người dùng trên Google cũng cho thấy hắn đã truy cập một số trang web như insiderpro.com, đó là diễn đàn mà các tệp tin dump cơ sở dữ liệu này được đăng tải. Người dùng cũng đã truy cập các bài báo nói về vụ tấn công LinkedIn. Sau đó, FBI kiểm tra hộp thư đến của người dùng, các email và thấy một email chào mừng từ Vimeo, một trang web chia sẻ video có trụ sở tại Mỹ.

FBI đã yêu cầu Vimeo cung cấp các thông tin cần thiết và nhận lại là các user agent và địa chỉ IP hoàn toàn trùng khớp. Họ cũng tìm thấy các bằng chứng cho thấy người này đã truy cập vào một số tài khoản của LinkedIn mà là nhân viên của trang automattic.com. Automattic là công ty mẹ của WordPress.

FBI liên hệ với Automattic và yêu cầu xem hoạt động đăng nhập từ những địa chỉ IP ở Nga và đúng là có điều này. Ai đó ở Nga đã đăng nhập với các tên và mật khẩu của các kỹ sư Automattic khác nhau. Không chắc là hacker đã lấy đi những gì từ trang web của Automattic.

Tiếp tục điều tra, FBI đã thấy một email chào mừng từ trang afraid.org.

Đây là trang web cung cấp dịch vụ DNS động có trụ sở tại Mỹ. Vì vậy, FBI phát lệnh khám xét để lấy dữ liệu về người sở hữu tài khoản liên quan đến chinabig01. Tên trên tài khoản này trả về là "Zopaqwe1", và afraid.org cũng cho thấy ai đó truy cập trang web đã sử dụng user agent bằng từ "Sputnik". FBI tìm kiếm trên Google về "Zopaqwe1" - một từ rất kỳ lạ và độc đáo, và tìm thấy một người dùng đăng ký trên trang web chơi game trực tuyến kongregate.com.

FBI đã yêu cầu truy cập thông tin chi tiết của người dùng, xác nhận user agent và các IP khớp nhau nhưng cũng phát hiện người dùng đã đăng ký một thẻ tín dụng trên trang web kongregate.com rồi mua một số loại tiền ảo trong game. FBI đã thử truy tìm thông tin chi tiết thẻ ngân hàng đó nhưng nó chỉ dẫn về một nhà băng ở Nga nên họ không có thêm thông tin. Tuy nhiên, họ lại tìm kiếm xem tài khoản trên Kongregate “Zopaqwe1” được đăng ký bằng email nào thì kết quả là [email protected]. Tên miền mail.ru được lưu trữ tại Nga nên FBI cũng không thể yêu cầu giấy triệu tập được.

Nhưng FBI đã tra cứu trên Google đoạn đầu của địa chỉ email đó là "r00talka” thì cho ra kết quả một người dùng Gmail cùng tên, [email protected]. Từ đây, FBI lại yêu cầu Google cung cấp thêm nhiều thông tin hơn. Những gì tài khoản này tìm kiếm trên Google là hack LinkedIn, trường đếm dữ liệu MySQL, cách thay đổi địa chỉ MAC WiFi trên Windows 7. Ngoài ra, còn có một số tìm kiếm chỉ đường trên Google Map như địa chỉ một nha sĩ ở Moscow và một vài địa điểm khác ở Nga.

Trong hộp thư đến của tài khoản Gmail r00talka, người này đã đăng ký một tài khoản trên Vkontakte - một trang mạng xã hội tương tự như Facebook ở Nga. Trang web sẽ gửi email thông báo mỗi khi có ai đó nhắn tin. Có những người nhắn tin cho hắn hỏi về cách hack tài khoản email và các mối quan hệ khác nhau. Nhưng ở đây, mọi người đều gọi anh ta là Zhenya và họ chỉ nói tiếng Nga với nhau.

Đến lúc này, theo hiệp ước MLAT, Nga phản hồi về địa chỉ IP thuộc sở hữu của hai người kèm theo địa chỉ nơi ở của họ.

Một địa chỉ IP là của người tên Yevgeniy Nikulin, cái còn lại của một người khác. Yevgeniy sống trên cùng con phố với người tìm kiếm địa chỉ trên Google Map đã đề cập ở trên vì vậy FBI bắt đầu lục lọi thông tin của anh này và các bức ảnh xem mặt mũi ra sao. Họ so sánh những bức ảnh này với người có tài khoản trên Vkontakte (VK) và thấy đúng là cùng một người. Tài khoản VK là của người tên Zhenya - biệt danh phổ biến của những người tên Yevgeniy.

Tôi không biết thế quái nào mà cuộc điều tra của FBI lại dẫn họ đến một gã người Nga tên Kislitsin. Trong quá khứ, tay này chuyên môi giới các giao dịch giữa hacker và người mua các tệp dump dữ liệu. FBI tìm thấy địa chỉ email của Kislitsin là một hotmail thuộc sở hữu của Microsoft, vì vậy một lệnh khám xét hộp thư của gã này đã được gửi đi. Tại đây, FBI đã thấy các email qua lại với người mua dữ liệu Formspring. Người mua cuối cùng quyết định mua tệp dump với giá quy ra là 7.100 đô la Mỹ. Tôi không chắc là có bao nhiêu dữ liệu, đâu đó ở khoảng 400.000 đến 30 triệu bản ghi người dùng.

FBI cáo buộc Kislitsin là đồng phạm trong vụ việc này nhưng cuối cùng lại không thể bắt giữ anh ta. Tuy nhiên, cơ quan này đã sắp xếp một cuộc hẹn với Kislitsin tại Cơ quan đại diện ở Moscow để anh ta cung cấp thêm nhiều thông tin về một vài vụ án khác mà FBI đang điều tra. Kislitsin cho biết Yevgeniy Nikulin chính là kẻ đã xâm nhập vào Dropbox và vẫn nằm vùng trong này. Hắn còn có dữ liệu từ Formspring, mục đích là nhằm rao bán các tệp dump cơ sở dữ liệu trên chợ đen để kiếm tiền. Điều này đủ để FBI buộc tội Yevgeniy. Nhiều manh mối đều nhắm vào hắn ta, nhưng liệu họ có thể bắt được Yevgeniy hay không?

Thủ phạm là Yevgeniy Nikulin – người Nga, đến từ Moscow, sinh năm 1987, vậy là hắn tấn công LinkedIn năm 2012 khi mới 25 tuổi. Yevgeniy đam mê xe hơi đến mức bắt đầu kinh doanh ở Moscow, bằng nghề nhập những chiếc xe hạng sang và cho thuê lại. Kể từ đó, người ta thường thấy hắn hay lượn lòng vòng quanh thị trấn ở Nga trên những con xe Maserati, Lamborghini và Bentley.

Đến giờ tôi cũng chẳng rõ hắn học mấy cái kỹ thuật tấn công vào các công ty ở đâu. Quá khứ của hắn khá mơ hồ. Tôi đồ rằng hắn cũng học về công nghệ thông tin và máy tính như bất kỳ ai, có lẽ bắt đầu bằng mấy trò chơi điện tử và muốn hack chúng để gian lận. Hoặc là muốn thay đổi điểm số ở trường học hay chỉ muốn chơi đùa với bạn bè như thể một trò tiêu khiển.

Có trời mới biết được tại sao hắn dấn thân vào nghề hacking? Nhưng đến năm 2012 hắn đã khá thông thạo cách các máy tính hoạt động và làm thế nào để khai thác chúng.

Khi đọc về Yevgeniy, tôi thấy cuộc sống trên mạng của hắn giống một số nhóm tội phạm mạng khá khét tiếng của Nga. Yevgeniy cũng quen biết một số tên hacker có số má. Có lẽ bọn chúng đã dạy hắn.

FBI chỉ còn cách chờ đợi. Họ biết chính xác địa chỉ nơi Yevgeniy sống mà không có cách nào bắt hắn ở Nga. Cho đến thời điểm này, thế giới đã nghĩ rằng vụ vi phạm dữ liệu LinkedIn làm rò rỉ 6,5 triệu tài khoản người dùng bởi đó là những gì đã được đăng trên insiderpro.com và hơn nữa là LinkedIn chưa bao giờ công bố rõ ràng có bao nhiêu tài khoản đã bị đánh cắp.

Nhưng vào tháng 5 năm 2016, có kẻ đã đăng tải rằng chúng có thậm chí nhiều thông tin đăng nhập LinkedIn hơn để bán. Cụ thể là 117 triệu tài khoản người dùng từ LinkedIn được rao bán với giá hơn 2.000 đô la thanh toán bằng Bitcoin. Sự kiện này kích hoạt một vòng xoáy tin tức hoàn toàn mới.

Ngoài ra, trên LinkedIn còn có các quan chức chính phủ, các nhà lập pháp, thành viên của Quốc hội, FBI, đặc vụ NSA, các thượng nghị sĩ và thậm chí cả Tổng thống Hoa Kỳ Barack Obama cũng có tài khoản trên LinkedIn vào năm 2007 khi ông đang tranh cử và trở thành Tổng thống vào năm 2012 khi vụ tấn công xảy ra.

Tin tức về vụ tấn công đã lan rộng và ảnh hưởng đến nhiều người. Hơn nữa, bộ dữ liệu rò rỉ mới này chứa rất nhiều mật khẩu bị bẻ khóa mà bất kỳ ai cũng có thể thấy trực tiếp. Không phải là do LinkedIn lưu trữ mật khẩu dưới dạng plain text mà là hacker đã tìm thấy cách để giải mã mật khẩu.

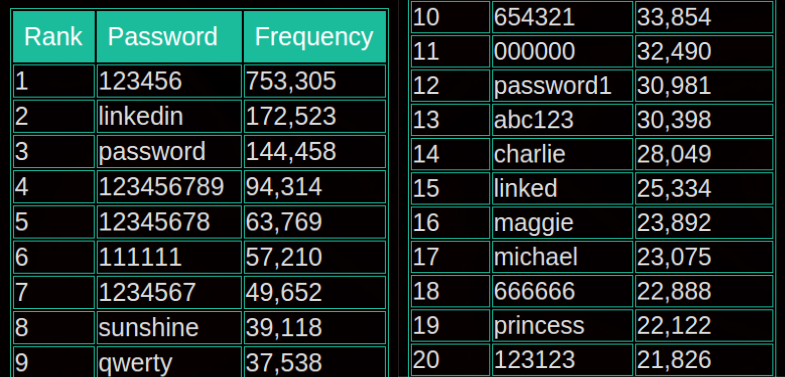

Danh sách mật khẩu phổ biến mà người dùng LinkedIn sử dụng trong năm 2012

Trên thực tế, chúng ta có thể thấy rõ những mật khẩu bị bẻ khóa được đặt như thế nào. Tôi sẽ đọc cho bạn 6 mật khẩu phổ biến nhất mà người dùng LinkedIn sử dụng trong năm 2012. Mật khẩu phổ biến nhất chỉ đơn giản là '123456'. Hơn 700.000 người dùng đã sử dụng mật khẩu này vì độ dài mật khẩu tối thiểu của LinkedIn là 6 ký tự vào thời điểm đó. Mật khẩu phổ biến tiếp theo lần lượt là 'LinkedIn', 'password', '123456789', '12345678', và '111111'.

Cuối cùng “chạy trời không khỏi nắng”, vào tháng 10 năm 2016, thời cơ của FBI đã đến. Yevgeniy Nikulin bị phát hiện đang ở Praha, Cộng hòa Séc. Với tất cả các cáo trạng ở trên, cảnh sát Séc đã theo hắn ta đến một nhà hàng khi hắn đang ăn tối với cô bồ.

Có khoảng 3 cảnh sát bước vào và bảo hắn hãy bình tĩnh, đặt tay ở nơi họ có thể nhìn thấy. Yevgeniy đặt tay lên bàn và họ yêu cầu hắn đứng dậy, đi lùi về phía cảnh sát. Yevgeniy làm theo. Sau đó, họ khám xét người hắn lấy một số thứ trong túi của hắn và còng tay lại, viên cảnh sát còn lại sẽ giám sát để cô bồ không đứng dậy. Tất cả được thực hiện rất lặng lẽ và không ồn ào, sau đó Yevgeniy bị đưa đến nhà tù ở Praha.

Ảnh cắt từ video ghi lại cảnh Yevgeniy bị FBI bắt giữ tại Cộng hòa Séc – Nguồn: abc7news

Trong 2 năm tiếp theo, các luật sư của Yevgeniy đã đấu tranh để ngăn anh ta bị dẫn độ sang Mỹ. Có vẻ luật sư của hắn cho rằng FBI đang cố gắng buộc tội Yevgeniy vì đã hack các email của ngoại trưởng Hillary Clinton vào thời điểm đó và bắt hắn nhận tội.

Cuối cùng, 2 năm sau khi bị bắt, năm 2018, Cộng hòa Séc đã dẫn độ Yevgeniy sang Mỹ để xét xử. Vâng, tôi đã xem qua các hồ sơ của tòa án và tôi chưa bao giờ thấy một tài liệu nào liên quan đến Hillary Clinton trong đó.

Yevgeniy bị tòa án Mỹ cáo buộc với 9 tội danh, trong đó gồm: xâm nhập máy tính, đánh cắp danh tính gây hậu quả nghiêm trọng, chủ mưu, buôn bán thông tin gây hại cho các máy tính được bảo vệ,… Các nạn nhân trong danh sách này là LinkedIn, Dropbox và Formspring.

Yevgeniy đã phủ nhận về tất cả các cáo buộc này. Hắn khẳng định vô tội và không làm bất cứ điều gì cả. Nghĩa là vụ án này phải được đưa ra xét xử, cần nhân chứng, bằng chứng và lời khai của FBI,… nhiều thứ sẽ được công khai. Có ba người từ LinkedIn đều đã ra làm chứng, giải thích cách tin tặc xâm nhập và kế hoạch ứng phó sự cố của họ. Ba người nữa từ Dropbox đã đưa ra lời khai và Giám đốc điều hành Formspring đã giải thích mọi thứ mình biết. Ngoài ra còn có ba đặc vụ FBI và một nhân viên Sở Mật vụ, tất cả đều đưa ra lời khai về cách họ xâu chuỗi tất cả những mảnh ghép này lại với nhau và truy tìm ra tên hacker.

Phiên tòa diễn ra vào đầu năm 2020 nhưng do đại dịch COVID-19 nên bị hoãn lại khoảng ba tháng. Trong thời gian đó, Cơ quan Mật vụ Hoa Kỳ đã bắt giữ Oleksandr Yaremenko khi nghi ngờ hắn đã đột nhập vào Ủy ban Giao dịch và Chứng khoán Hoa Kỳ (SEC).

Khi truy cập vào máy tính xách tay của hắn, trên đó có tất cả các bằng chứng liên quan đến Yevgeniy: hình ảnh, video, cuộc trò chuyện, email và nhiều bằng chứng khác. Nhưng thật kỳ lạ vì đến năm 2020, Yevgeniy đã phải ngồi tù 4 năm, 13% cuộc đời của hắn đã ở trong tù mà hắn không được phán quyết có tội hay không. Điều này chắc chắn đã gây tổn hại về tinh thần cho hắn.

Nhưng phiên tòa đã bắt đầu và có khá nhiều bằng chứng liên quan đến vụ việc. Chỉ cần tóm tắt lại các dấu vết: các IP truy cập mạng của nạn nhân đã được đăng ký cụ thể theo tên của hắn ta, IP được sử dụng để đánh cắp dữ liệu từ LinkedIn dẫn đến một trình duyệt user agent cụ thể liên kết với tài khoản LinkedIn có địa chỉ Gmail được đăng ký tại afraid.org với tên người dùng trên kongregate.com. Người này đã mua đồ bằng thẻ ngân hàng khớp với danh sách mà Yevgeniy đã mua. Ngoài ra, Kislitsin chỉ điểm Yevgeniy đã làm điều này và máy tính của Yaremenko có nhiều bằng chứng nhắm vào hắn.

Vào ngày 10 tháng 7 năm 2020, phiên tòa kết thúc.

Bồi thẩm đoàn kết luận Yevgeniy có tội trên tất cả 9 tội danh. Sau đó, thẩm phán đã kết án hắn ta 88 tháng tù giam, tức là hơn 7 năm, yêu cầu phải bồi thường 1,7 triệu đô la cho những thiệt hại mà hắn đã gây ra cho các công ty bị tấn công.

Sau khi ra tù, hắn sẽ phải chịu quản thúc 3 năm nhưng tôi không chắc việc này là khả thi, vì hắn đâu có phải là công dân của Mỹ.

Công nghệ vào thời điểm đó không thực sự tạo ra mối tương quan như vậy. Bây giờ có nhiều công cụ hiệu quả hơn để theo dõi phân tích hành vi của người dùng.

Và tôi thấy khủng hoảng khi một số người sử dụng chung một mật khẩu cho tài khoản LinkedIn cũng như các tài khoản công việc khác. Đừng sử dụng lại mật khẩu như thế mà hãy đặt mật khẩu mạnh và duy nhất cho mọi tài khoản mà bạn sở hữu. Bạn có thể sử dụng trình quản lý mật khẩu, không hề khó, hãy thử xem.

Tội phạm mạng thường nhắm mục tiêu vào những người làm việc ở nhà vì mạng gia đình thường không mạnh và bảo mật tốt bằng mạng công ty. Sau vụ việc LinkedIn bị đánh cắp dữ liệu, vậy mà vẫn còn rất nhiều người chưa thay đổi mật khẩu hoặc chỉ đổi mật khẩu cho có rồi lại quay về dùng cái cũ. Còn những người đã tái sử dụng mật khẩu trên các trang web khác thì sao? Ví dụ như tôi đã đổi mật khẩu mới trên LinkedIn nhưng vẫn dùng mật khẩu cũ trên 6 trang web khác.

Vậy là hành trình đi tìm manh mối, lần theo dấu vết và truy bắt tội phạm đánh cắp dữ liệu LinkedIn của FBI đã kết thúc. Quá trình này không hề đơn giản và đòi hỏi phải có sự xâu chuỗi các vấn đề, biết chờ thời cơ và cả sự phối hợp của rất nhiều bên. Có một điều chúng ta biết rằng, ở đâu có tiền, ở đó chắc chắn có dấu vết.

Điều tra truy vết

Vậy là một tên hacker đã xâm nhập vào 3 trang web lớn và FBI đang lần theo dấu vết.Những thông tin mà FBI có được gồm:

- LinkedIn, Dropbox và Formspring cùng bị tấn công từ một IP và user agent.

- Hacker đã kết nối từ nhiều IP ở Nga.

- User agent có chứa từ Sputnik.

- Các bản nhật ký log từ 3 công ty trên cùng hình ảnh chiếc iMac của kỹ sư LinkedIn.

Đúng là thông tin giá trị. Như tôi đã nói, người dùng LinkedIn thường đăng tải thông tin lý lịch đầy đủ của họ, vì vậy nếu người dùng Jammiro Quatro này có thông tin về bản thân được đăng trên tài khoản của anh ta thì cuộc điều tra này có thể gần đến hồi kết. Thế nhưng tài khoản LinkedIn của Jammiro hoàn toàn trống rỗng, không có liên kết với bất kỳ công ty và cũng không có bạn bè. Để tạo một tài khoản LinkedIn, bạn cần có một địa chỉ email, vì vậy FBI đã tìm địa chỉ email đăng ký tài khoản, đó là [email protected] và cho rằng đây có thể là địa chỉ email của hacker.

FBI có khá nhiều địa chỉ IP đáng ngờ, nhưng họ đã thu hẹp phạm vi xuống còn 5 địa chỉ có thể thuộc sở hữu của tin tặc và tất cả đều ở Nga. Nếu điều này xảy ra ở Mỹ, FBI có thể yêu cầu nhà cung cấp dịch vụ internet (ISP) cho thông tin về người thanh toán hóa đơn của IP đó và có thể nhận được câu trả lời gần như ngay lập tức. Tuy nhiên đây lại là ở Nga, với quy trình phức tạp, FBI sẽ mất khoảng 8 tháng đến 1 năm để thông qua hiệp ước MLAT (Hiệp định tương trợ tư pháp) để nước sở tại cung cấp cho họ thông tin về người đăng ký dịch vụ Internet.

Không đợi đến lúc đó, FBI đã bắt đầu tham chiếu dữ liệu LinkedIn với Dropbox và Formspring. Trong cả ba cuộc tấn công, họ thấy các manh mối tương tự cùng một IP, cùng một user agent, cùng một trình duyệt và hệ điều hành.

Một lần nữa, FBI rà soát người dùng trên cả 3 website này dùng chung 5 địa chỉ IP trên trước khi vụ tấn công xảy ra. Dropbox có một người dùng đăng ký với địa chỉ [email protected]. Người đó tên là Jammis Gurus, khác một chút so với Jammiro Quatro trên LinkedIn. Formspring cũng có một người dùng đăng ký với địa chỉ [email protected]. Vì có quá nhiều dấu hiệu tương tự trong cả 3 trường hợp, FBI bắt đầu tin rằng địa chỉ email này có thể là của hacker.

Bước tiếp theo, FBI đã liên hệ với Google, chủ sở hữu của Gmail, và yêu cầu lệnh khám xét để lấy thông tin về người dùng này. Bạn biết đấy, Google là một công ty của Mỹ, vì vậy việc FBI lấy thông tin từ một công ty có trụ sở ở Mỹ khá dễ dàng. Thực tế, tôi nghĩ họ phải tuân thủ việc thực thi pháp luật trong hoàn cảnh này. Google thường thu thập thông tin về người dùng của mình, vì vậy họ có rất nhiều thông tin để chia sẻ. Đầu tiên, FBI lọc bất kỳ ai có kết nối đến máy chủ có các địa chỉ IP và user agent giống với hacker đã xâm nhập vào các công ty khác. Tiếp theo, đặc vụ FBI đã kiểm tra những thuật ngữ mà người này tìm kiếm trên Google trong khi đăng nhập vào tài khoản Gmail.

Dưới đây là một số thuật ngữ tìm kiếm đó: lỗ hổng WordPress, cách khai thác TrueCrypt, tiện ích xuất dữ liệu của Oracle và cách xuất dữ liệu EMS của Oracle. Hoạt động của người dùng trên Google cũng cho thấy hắn đã truy cập một số trang web như insiderpro.com, đó là diễn đàn mà các tệp tin dump cơ sở dữ liệu này được đăng tải. Người dùng cũng đã truy cập các bài báo nói về vụ tấn công LinkedIn. Sau đó, FBI kiểm tra hộp thư đến của người dùng, các email và thấy một email chào mừng từ Vimeo, một trang web chia sẻ video có trụ sở tại Mỹ.

FBI đã yêu cầu Vimeo cung cấp các thông tin cần thiết và nhận lại là các user agent và địa chỉ IP hoàn toàn trùng khớp. Họ cũng tìm thấy các bằng chứng cho thấy người này đã truy cập vào một số tài khoản của LinkedIn mà là nhân viên của trang automattic.com. Automattic là công ty mẹ của WordPress.

FBI liên hệ với Automattic và yêu cầu xem hoạt động đăng nhập từ những địa chỉ IP ở Nga và đúng là có điều này. Ai đó ở Nga đã đăng nhập với các tên và mật khẩu của các kỹ sư Automattic khác nhau. Không chắc là hacker đã lấy đi những gì từ trang web của Automattic.

Tiếp tục điều tra, FBI đã thấy một email chào mừng từ trang afraid.org.

Đây là trang web cung cấp dịch vụ DNS động có trụ sở tại Mỹ. Vì vậy, FBI phát lệnh khám xét để lấy dữ liệu về người sở hữu tài khoản liên quan đến chinabig01. Tên trên tài khoản này trả về là "Zopaqwe1", và afraid.org cũng cho thấy ai đó truy cập trang web đã sử dụng user agent bằng từ "Sputnik". FBI tìm kiếm trên Google về "Zopaqwe1" - một từ rất kỳ lạ và độc đáo, và tìm thấy một người dùng đăng ký trên trang web chơi game trực tuyến kongregate.com.

FBI đã yêu cầu truy cập thông tin chi tiết của người dùng, xác nhận user agent và các IP khớp nhau nhưng cũng phát hiện người dùng đã đăng ký một thẻ tín dụng trên trang web kongregate.com rồi mua một số loại tiền ảo trong game. FBI đã thử truy tìm thông tin chi tiết thẻ ngân hàng đó nhưng nó chỉ dẫn về một nhà băng ở Nga nên họ không có thêm thông tin. Tuy nhiên, họ lại tìm kiếm xem tài khoản trên Kongregate “Zopaqwe1” được đăng ký bằng email nào thì kết quả là [email protected]. Tên miền mail.ru được lưu trữ tại Nga nên FBI cũng không thể yêu cầu giấy triệu tập được.

Nhưng FBI đã tra cứu trên Google đoạn đầu của địa chỉ email đó là "r00talka” thì cho ra kết quả một người dùng Gmail cùng tên, [email protected]. Từ đây, FBI lại yêu cầu Google cung cấp thêm nhiều thông tin hơn. Những gì tài khoản này tìm kiếm trên Google là hack LinkedIn, trường đếm dữ liệu MySQL, cách thay đổi địa chỉ MAC WiFi trên Windows 7. Ngoài ra, còn có một số tìm kiếm chỉ đường trên Google Map như địa chỉ một nha sĩ ở Moscow và một vài địa điểm khác ở Nga.

Trong hộp thư đến của tài khoản Gmail r00talka, người này đã đăng ký một tài khoản trên Vkontakte - một trang mạng xã hội tương tự như Facebook ở Nga. Trang web sẽ gửi email thông báo mỗi khi có ai đó nhắn tin. Có những người nhắn tin cho hắn hỏi về cách hack tài khoản email và các mối quan hệ khác nhau. Nhưng ở đây, mọi người đều gọi anh ta là Zhenya và họ chỉ nói tiếng Nga với nhau.

Đến lúc này, theo hiệp ước MLAT, Nga phản hồi về địa chỉ IP thuộc sở hữu của hai người kèm theo địa chỉ nơi ở của họ.

Một địa chỉ IP là của người tên Yevgeniy Nikulin, cái còn lại của một người khác. Yevgeniy sống trên cùng con phố với người tìm kiếm địa chỉ trên Google Map đã đề cập ở trên vì vậy FBI bắt đầu lục lọi thông tin của anh này và các bức ảnh xem mặt mũi ra sao. Họ so sánh những bức ảnh này với người có tài khoản trên Vkontakte (VK) và thấy đúng là cùng một người. Tài khoản VK là của người tên Zhenya - biệt danh phổ biến của những người tên Yevgeniy.

Tôi không biết thế quái nào mà cuộc điều tra của FBI lại dẫn họ đến một gã người Nga tên Kislitsin. Trong quá khứ, tay này chuyên môi giới các giao dịch giữa hacker và người mua các tệp dump dữ liệu. FBI tìm thấy địa chỉ email của Kislitsin là một hotmail thuộc sở hữu của Microsoft, vì vậy một lệnh khám xét hộp thư của gã này đã được gửi đi. Tại đây, FBI đã thấy các email qua lại với người mua dữ liệu Formspring. Người mua cuối cùng quyết định mua tệp dump với giá quy ra là 7.100 đô la Mỹ. Tôi không chắc là có bao nhiêu dữ liệu, đâu đó ở khoảng 400.000 đến 30 triệu bản ghi người dùng.

FBI cáo buộc Kislitsin là đồng phạm trong vụ việc này nhưng cuối cùng lại không thể bắt giữ anh ta. Tuy nhiên, cơ quan này đã sắp xếp một cuộc hẹn với Kislitsin tại Cơ quan đại diện ở Moscow để anh ta cung cấp thêm nhiều thông tin về một vài vụ án khác mà FBI đang điều tra. Kislitsin cho biết Yevgeniy Nikulin chính là kẻ đã xâm nhập vào Dropbox và vẫn nằm vùng trong này. Hắn còn có dữ liệu từ Formspring, mục đích là nhằm rao bán các tệp dump cơ sở dữ liệu trên chợ đen để kiếm tiền. Điều này đủ để FBI buộc tội Yevgeniy. Nhiều manh mối đều nhắm vào hắn ta, nhưng liệu họ có thể bắt được Yevgeniy hay không?

Thủ phạm là Yevgeniy Nikulin – người Nga, đến từ Moscow, sinh năm 1987, vậy là hắn tấn công LinkedIn năm 2012 khi mới 25 tuổi. Yevgeniy đam mê xe hơi đến mức bắt đầu kinh doanh ở Moscow, bằng nghề nhập những chiếc xe hạng sang và cho thuê lại. Kể từ đó, người ta thường thấy hắn hay lượn lòng vòng quanh thị trấn ở Nga trên những con xe Maserati, Lamborghini và Bentley.

Đến giờ tôi cũng chẳng rõ hắn học mấy cái kỹ thuật tấn công vào các công ty ở đâu. Quá khứ của hắn khá mơ hồ. Tôi đồ rằng hắn cũng học về công nghệ thông tin và máy tính như bất kỳ ai, có lẽ bắt đầu bằng mấy trò chơi điện tử và muốn hack chúng để gian lận. Hoặc là muốn thay đổi điểm số ở trường học hay chỉ muốn chơi đùa với bạn bè như thể một trò tiêu khiển.

Có trời mới biết được tại sao hắn dấn thân vào nghề hacking? Nhưng đến năm 2012 hắn đã khá thông thạo cách các máy tính hoạt động và làm thế nào để khai thác chúng.

Khi đọc về Yevgeniy, tôi thấy cuộc sống trên mạng của hắn giống một số nhóm tội phạm mạng khá khét tiếng của Nga. Yevgeniy cũng quen biết một số tên hacker có số má. Có lẽ bọn chúng đã dạy hắn.

Truy bắt tội phạm

FBI đã đưa ra cáo trạng đối với Yevgeniy Nikulin nhưng vấn đề là hắn ta đang ở Nga và nước này sẽ không bắt Yevgeniy hộ FBI. Ngay cả khi họ có làm điều đó thì hắn sẽ không bị dẫn độ sang Mỹ để xét xử.FBI chỉ còn cách chờ đợi. Họ biết chính xác địa chỉ nơi Yevgeniy sống mà không có cách nào bắt hắn ở Nga. Cho đến thời điểm này, thế giới đã nghĩ rằng vụ vi phạm dữ liệu LinkedIn làm rò rỉ 6,5 triệu tài khoản người dùng bởi đó là những gì đã được đăng trên insiderpro.com và hơn nữa là LinkedIn chưa bao giờ công bố rõ ràng có bao nhiêu tài khoản đã bị đánh cắp.

Nhưng vào tháng 5 năm 2016, có kẻ đã đăng tải rằng chúng có thậm chí nhiều thông tin đăng nhập LinkedIn hơn để bán. Cụ thể là 117 triệu tài khoản người dùng từ LinkedIn được rao bán với giá hơn 2.000 đô la thanh toán bằng Bitcoin. Sự kiện này kích hoạt một vòng xoáy tin tức hoàn toàn mới.

- Tin nóng 3: Chủ đề buổi sáng; tiền của nước Mỹ. Một vụ vi phạm an ninh tại LinkedIn hóa ra lại nghiêm trọng hơn lúc đầu.

- Tin nóng 4: Không nhầm đâu. Mạng xã hội dành cho công việc cho biết hacker đã đánh cắp 117 triệu mật khẩu người dùng trong vụ vi phạm năm 2012 quá lớn so với tính toán ban đầu là 6,5 triệu.

Ngoài ra, trên LinkedIn còn có các quan chức chính phủ, các nhà lập pháp, thành viên của Quốc hội, FBI, đặc vụ NSA, các thượng nghị sĩ và thậm chí cả Tổng thống Hoa Kỳ Barack Obama cũng có tài khoản trên LinkedIn vào năm 2007 khi ông đang tranh cử và trở thành Tổng thống vào năm 2012 khi vụ tấn công xảy ra.

Tin tức về vụ tấn công đã lan rộng và ảnh hưởng đến nhiều người. Hơn nữa, bộ dữ liệu rò rỉ mới này chứa rất nhiều mật khẩu bị bẻ khóa mà bất kỳ ai cũng có thể thấy trực tiếp. Không phải là do LinkedIn lưu trữ mật khẩu dưới dạng plain text mà là hacker đã tìm thấy cách để giải mã mật khẩu.

Danh sách mật khẩu phổ biến mà người dùng LinkedIn sử dụng trong năm 2012

Hơn nữa, họ đang sử dụng cùng một mật khẩu ở nơi làm việc? Thế thì quá sức tưởng tượng rồi.Cuối cùng “chạy trời không khỏi nắng”, vào tháng 10 năm 2016, thời cơ của FBI đã đến. Yevgeniy Nikulin bị phát hiện đang ở Praha, Cộng hòa Séc. Với tất cả các cáo trạng ở trên, cảnh sát Séc đã theo hắn ta đến một nhà hàng khi hắn đang ăn tối với cô bồ.

Có khoảng 3 cảnh sát bước vào và bảo hắn hãy bình tĩnh, đặt tay ở nơi họ có thể nhìn thấy. Yevgeniy đặt tay lên bàn và họ yêu cầu hắn đứng dậy, đi lùi về phía cảnh sát. Yevgeniy làm theo. Sau đó, họ khám xét người hắn lấy một số thứ trong túi của hắn và còng tay lại, viên cảnh sát còn lại sẽ giám sát để cô bồ không đứng dậy. Tất cả được thực hiện rất lặng lẽ và không ồn ào, sau đó Yevgeniy bị đưa đến nhà tù ở Praha.

Ảnh cắt từ video ghi lại cảnh Yevgeniy bị FBI bắt giữ tại Cộng hòa Séc – Nguồn: abc7news

Trong 2 năm tiếp theo, các luật sư của Yevgeniy đã đấu tranh để ngăn anh ta bị dẫn độ sang Mỹ. Có vẻ luật sư của hắn cho rằng FBI đang cố gắng buộc tội Yevgeniy vì đã hack các email của ngoại trưởng Hillary Clinton vào thời điểm đó và bắt hắn nhận tội.

Cuối cùng, 2 năm sau khi bị bắt, năm 2018, Cộng hòa Séc đã dẫn độ Yevgeniy sang Mỹ để xét xử. Vâng, tôi đã xem qua các hồ sơ của tòa án và tôi chưa bao giờ thấy một tài liệu nào liên quan đến Hillary Clinton trong đó.

Yevgeniy bị tòa án Mỹ cáo buộc với 9 tội danh, trong đó gồm: xâm nhập máy tính, đánh cắp danh tính gây hậu quả nghiêm trọng, chủ mưu, buôn bán thông tin gây hại cho các máy tính được bảo vệ,… Các nạn nhân trong danh sách này là LinkedIn, Dropbox và Formspring.

Yevgeniy đã phủ nhận về tất cả các cáo buộc này. Hắn khẳng định vô tội và không làm bất cứ điều gì cả. Nghĩa là vụ án này phải được đưa ra xét xử, cần nhân chứng, bằng chứng và lời khai của FBI,… nhiều thứ sẽ được công khai. Có ba người từ LinkedIn đều đã ra làm chứng, giải thích cách tin tặc xâm nhập và kế hoạch ứng phó sự cố của họ. Ba người nữa từ Dropbox đã đưa ra lời khai và Giám đốc điều hành Formspring đã giải thích mọi thứ mình biết. Ngoài ra còn có ba đặc vụ FBI và một nhân viên Sở Mật vụ, tất cả đều đưa ra lời khai về cách họ xâu chuỗi tất cả những mảnh ghép này lại với nhau và truy tìm ra tên hacker.

Phiên tòa diễn ra vào đầu năm 2020 nhưng do đại dịch COVID-19 nên bị hoãn lại khoảng ba tháng. Trong thời gian đó, Cơ quan Mật vụ Hoa Kỳ đã bắt giữ Oleksandr Yaremenko khi nghi ngờ hắn đã đột nhập vào Ủy ban Giao dịch và Chứng khoán Hoa Kỳ (SEC).

Khi truy cập vào máy tính xách tay của hắn, trên đó có tất cả các bằng chứng liên quan đến Yevgeniy: hình ảnh, video, cuộc trò chuyện, email và nhiều bằng chứng khác. Nhưng thật kỳ lạ vì đến năm 2020, Yevgeniy đã phải ngồi tù 4 năm, 13% cuộc đời của hắn đã ở trong tù mà hắn không được phán quyết có tội hay không. Điều này chắc chắn đã gây tổn hại về tinh thần cho hắn.

Nhưng phiên tòa đã bắt đầu và có khá nhiều bằng chứng liên quan đến vụ việc. Chỉ cần tóm tắt lại các dấu vết: các IP truy cập mạng của nạn nhân đã được đăng ký cụ thể theo tên của hắn ta, IP được sử dụng để đánh cắp dữ liệu từ LinkedIn dẫn đến một trình duyệt user agent cụ thể liên kết với tài khoản LinkedIn có địa chỉ Gmail được đăng ký tại afraid.org với tên người dùng trên kongregate.com. Người này đã mua đồ bằng thẻ ngân hàng khớp với danh sách mà Yevgeniy đã mua. Ngoài ra, Kislitsin chỉ điểm Yevgeniy đã làm điều này và máy tính của Yaremenko có nhiều bằng chứng nhắm vào hắn.

Vào ngày 10 tháng 7 năm 2020, phiên tòa kết thúc.

Bồi thẩm đoàn kết luận Yevgeniy có tội trên tất cả 9 tội danh. Sau đó, thẩm phán đã kết án hắn ta 88 tháng tù giam, tức là hơn 7 năm, yêu cầu phải bồi thường 1,7 triệu đô la cho những thiệt hại mà hắn đã gây ra cho các công ty bị tấn công.

Sau khi ra tù, hắn sẽ phải chịu quản thúc 3 năm nhưng tôi không chắc việc này là khả thi, vì hắn đâu có phải là công dân của Mỹ.

Những thói quen tai hại

Có vẻ như vào năm 2012, các công ty bị tấn công không phát hiện ra hành vi bất thường của người dùng. Giống như, nếu một người dùng VPN đến từ California và sau đó một tiếng, chính người dùng này lại xuất hiện ở Nga, thì phải kích hoạt một cảnh báo, đúng chứ? Nhưng không hề có.Công nghệ vào thời điểm đó không thực sự tạo ra mối tương quan như vậy. Bây giờ có nhiều công cụ hiệu quả hơn để theo dõi phân tích hành vi của người dùng.

Và tôi thấy khủng hoảng khi một số người sử dụng chung một mật khẩu cho tài khoản LinkedIn cũng như các tài khoản công việc khác. Đừng sử dụng lại mật khẩu như thế mà hãy đặt mật khẩu mạnh và duy nhất cho mọi tài khoản mà bạn sở hữu. Bạn có thể sử dụng trình quản lý mật khẩu, không hề khó, hãy thử xem.

Tội phạm mạng thường nhắm mục tiêu vào những người làm việc ở nhà vì mạng gia đình thường không mạnh và bảo mật tốt bằng mạng công ty. Sau vụ việc LinkedIn bị đánh cắp dữ liệu, vậy mà vẫn còn rất nhiều người chưa thay đổi mật khẩu hoặc chỉ đổi mật khẩu cho có rồi lại quay về dùng cái cũ. Còn những người đã tái sử dụng mật khẩu trên các trang web khác thì sao? Ví dụ như tôi đã đổi mật khẩu mới trên LinkedIn nhưng vẫn dùng mật khẩu cũ trên 6 trang web khác.

Vậy là hành trình đi tìm manh mối, lần theo dấu vết và truy bắt tội phạm đánh cắp dữ liệu LinkedIn của FBI đã kết thúc. Quá trình này không hề đơn giản và đòi hỏi phải có sự xâu chuỗi các vấn đề, biết chờ thời cơ và cả sự phối hợp của rất nhiều bên. Có một điều chúng ta biết rằng, ở đâu có tiền, ở đó chắc chắn có dấu vết.

Theo Darknetdiaries

Chỉnh sửa lần cuối: