Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Công cụ ngăn chặn các cuộc tấn công DDoS Memcached

Các chuyên gia an ninh mạng vừa tìm ra một kill-switch (công cụ ngăn chặn) có thể giúp các cơ quan, đơn vị bảo vệ trang web của mình trước các cuộc tấn công DDoS Memcached lớn.

Mới đây đã diễn ra cuộc tấn công DDoS thông qua khai thác máy chủ Memcached với mức khuếch đại lên tới hơn 50.000 lần, trở thành cuộc tấn công DDoS lớn nhất trong lịch sử.

Tệ hơn nữa, mã khai thác (PoC) của cuộc tấn công khuếch đại Memcached đã được công bố ngày hôm qua khiến việc thực hiện tấn công DDoS trở nên dễ dàng hơn nhiều, thậm chí có thể thực hiện chỉ với những script đơn giản.

Mặc dù đã được cảnh báo nhiều lần, vẫn còn hơn 12.000 máy chủ Memcached được kích hoạt UDP support, có thể bị truy cập qua Internet. Điều này có thể dẫn tới các cuộc tấn công mạng trong thời gian không xa.

Tuy nhiên, tin tốt là các nhà nghiên cứu Corero Network Security đã tìm ra một kỹ thuật cho phép các nạn nhân DDoS gửi lại câu lệnh đơn giản shutdown\r\n hoặc flush_all\r\ n tới các máy chủ Memcached nhằm ngăn chặn tấn công khuếch đại.

Lệnh flush_all giúp dọn sạch nội dung (toàn bộ các key và giá trị của chúng) được lưu trữ trong bộ nhớ cache, mà không cần khởi động lại máy chủ Memcached.

Các chuyên gia cho biết kill-switch này đã được thử nghiệm trên các máy chủ Memcached đang hoạt động và cho thấy hiệu quả 100%.

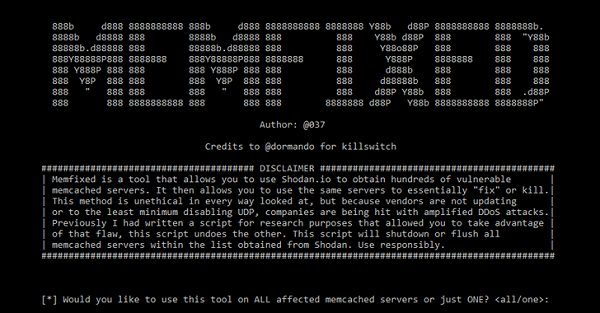

Từ phát hiện này, chuyên gia Amir Khashayar Mohammadi đã phát triển một công cụ hạn chế DDoS đơn giản có tên gọi Memfixed, gửi các lệnh flush hoặc shutdown tới các máy chủ Memcached bị khai thác.

Memfixed được viết bằng Python, tự động lấy một danh sách các máy chủ Memcached chứa lỗ hổng bằng cách sử dụng Shodan API để kích hoạt các lệnh shutdown/flush.

Lấy cắp dữ liệu nhạy cảm từ máy chủ Memcached

Các nhà nghiên cứu cũng tuyên bố rằng lỗ hổng Memcached (CVE-2018-1000115) nghiêm trọng hơn so với báo cáo ban đầu và có thể bị khai thác để tấn công DDoS.

Mặc dù không tiết lộ chi tiết về lỗ hổng, Coreco cho biết lỗ hổng trong Memcached cũng có thể bị khai thác từ xa để lấy cắp hoặc sửa đổi dữ liệu trên các máy chủ Memcached thông qua câu lệnh debug (gỡ lỗi) đơn giản.

Các trang web dữ liệu động sử dụng ứng dụng Memcached để cải thiện hiệu năng bằng cách lưu dữ liệu và các object trong bộ nhớ RAM.

Bởi Memcached có thể sử dụng mà không cần đăng nhập hay mật khẩu, hacker có thể lấy cắp dữ liệu nhạy cảm mà người dùng lưu trữ trên mạng nội bộ hoặc máy chủ lưu trữ mà không yêu cầu xác thực.

Dữ liệu lấy cắp có thể bao gồm các bản ghi thông tin bí mật, email, thông tin khách hàng website, dữ liệu API, thông tin về Hadoop...

“Bằng cách sử dụng một câu lệnh debug đơn giản, hacker có thể lấy được key từ đó lấy cắp dữ liệu. Ngoài ra, kẻ tấn công cũng có thể sửa đổi dữ liệu và chèn thêm nội dung độc hại vào bộ nhớ cache mà chủ sở hữu Memcached không hề hay biết”, các chuyên gia cho biết.

Quản trị viên máy chủ được khuyến cáo cài đặt phiên bản phiên bản Memcached mới nhất 1.5.6 để vô hiệu hóa giao thức UDP mặc định, ngăn chặn các cuộc tấn công DDoS.

Mới đây đã diễn ra cuộc tấn công DDoS thông qua khai thác máy chủ Memcached với mức khuếch đại lên tới hơn 50.000 lần, trở thành cuộc tấn công DDoS lớn nhất trong lịch sử.

Tệ hơn nữa, mã khai thác (PoC) của cuộc tấn công khuếch đại Memcached đã được công bố ngày hôm qua khiến việc thực hiện tấn công DDoS trở nên dễ dàng hơn nhiều, thậm chí có thể thực hiện chỉ với những script đơn giản.

Mặc dù đã được cảnh báo nhiều lần, vẫn còn hơn 12.000 máy chủ Memcached được kích hoạt UDP support, có thể bị truy cập qua Internet. Điều này có thể dẫn tới các cuộc tấn công mạng trong thời gian không xa.

Tuy nhiên, tin tốt là các nhà nghiên cứu Corero Network Security đã tìm ra một kỹ thuật cho phép các nạn nhân DDoS gửi lại câu lệnh đơn giản shutdown\r\n hoặc flush_all\r\ n tới các máy chủ Memcached nhằm ngăn chặn tấn công khuếch đại.

Lệnh flush_all giúp dọn sạch nội dung (toàn bộ các key và giá trị của chúng) được lưu trữ trong bộ nhớ cache, mà không cần khởi động lại máy chủ Memcached.

Các chuyên gia cho biết kill-switch này đã được thử nghiệm trên các máy chủ Memcached đang hoạt động và cho thấy hiệu quả 100%.

Từ phát hiện này, chuyên gia Amir Khashayar Mohammadi đã phát triển một công cụ hạn chế DDoS đơn giản có tên gọi Memfixed, gửi các lệnh flush hoặc shutdown tới các máy chủ Memcached bị khai thác.

Memfixed được viết bằng Python, tự động lấy một danh sách các máy chủ Memcached chứa lỗ hổng bằng cách sử dụng Shodan API để kích hoạt các lệnh shutdown/flush.

Lấy cắp dữ liệu nhạy cảm từ máy chủ Memcached

Các nhà nghiên cứu cũng tuyên bố rằng lỗ hổng Memcached (CVE-2018-1000115) nghiêm trọng hơn so với báo cáo ban đầu và có thể bị khai thác để tấn công DDoS.

Mặc dù không tiết lộ chi tiết về lỗ hổng, Coreco cho biết lỗ hổng trong Memcached cũng có thể bị khai thác từ xa để lấy cắp hoặc sửa đổi dữ liệu trên các máy chủ Memcached thông qua câu lệnh debug (gỡ lỗi) đơn giản.

Các trang web dữ liệu động sử dụng ứng dụng Memcached để cải thiện hiệu năng bằng cách lưu dữ liệu và các object trong bộ nhớ RAM.

Bởi Memcached có thể sử dụng mà không cần đăng nhập hay mật khẩu, hacker có thể lấy cắp dữ liệu nhạy cảm mà người dùng lưu trữ trên mạng nội bộ hoặc máy chủ lưu trữ mà không yêu cầu xác thực.

Dữ liệu lấy cắp có thể bao gồm các bản ghi thông tin bí mật, email, thông tin khách hàng website, dữ liệu API, thông tin về Hadoop...

“Bằng cách sử dụng một câu lệnh debug đơn giản, hacker có thể lấy được key từ đó lấy cắp dữ liệu. Ngoài ra, kẻ tấn công cũng có thể sửa đổi dữ liệu và chèn thêm nội dung độc hại vào bộ nhớ cache mà chủ sở hữu Memcached không hề hay biết”, các chuyên gia cho biết.

Quản trị viên máy chủ được khuyến cáo cài đặt phiên bản phiên bản Memcached mới nhất 1.5.6 để vô hiệu hóa giao thức UDP mặc định, ngăn chặn các cuộc tấn công DDoS.

Theo The Hacker News