WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

443 bài viết

Công cụ bẻ khóa iOS giả mạo ‘checkra1n’ giúp hacker gian lận quảng cáo

Người dùng iPhone vừa được cảnh báo về công cụ bẻ khóa giả mạo checkra1n đang được phát tán nhằm mục đích gian lận quảng cáo. Các chuyên gia cũng nhận định, ngoài gian lận quảng cáo, checkra1n còn sở hữu những tính năng có thể giúp hacker thực hiện các hành vi độc hại nguy hiểm hơn.

Cuối tháng 9, nhà nghiên cứu chuyên về bảo mật trên iOS có nickname axi0mX, đã công bố mã nguồn của một vụ khai thác iOS có thể được sử dụng để bẻ khóa iPhone. Lỗ hổng Checkm8 (Chiếu tướng), tác động đến thành phần bootroom (SecureROM – bộ nhớ chỉ đọc), và không thể vá qua bản cập nhật phần mềm hay firmware.

Checkm8 có thể được sử dụng để bẻ khóa thiết bị iPhone dùng chip A5 đến A11, tương ứng với các dòng từ iPhone 4S đến iPhone X. Việc khai thác lỗ hổng đòi hỏi phải truy cập vật lý đến thiết bị mục tiêu.

Nhóm của axi0mX đã bắt đầu thực hiện việc bẻ khóa iOS bằng lỗ hổng Checkm8 mà họ gọi là checkra1n. Nhiều fan của iPhone không thể đợi đến khi có bản jailbreak mới vì vậy một số hacker đang cố lợi dụng nhược điểm này .

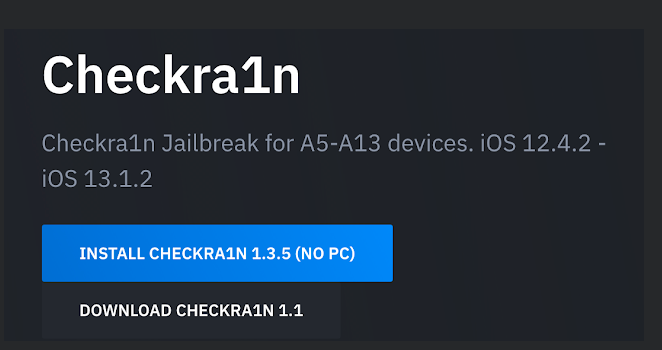

Một website có tên miền checkrain[.]com chào mời một công cụ bẻ khóa checkra1n khi thiết bị iOS truy cập trang này. Theo Cisco Talos, nhà nghiên cứu phân tích webiste này, những kẻ chủ mưu đứng đằng sau “quảng cáo” checkra1n hoạt động trên thiết bị dùng chip A5 đến A13 và thực thi không cần đến PC. Lưu ý rằng việc khai thác lỗ hổng Checkm8 không hoạt động trên các thiết bị chạy bằng chip A13 và yêu cầu điện thoại phải được đến nối đến một máy tính qua USB.

Người dùng cài đặt công cụ bẻ khóa giả mạo này đồng nghĩa với việc cung cấp cho hacker nhiều thông tin cài đặt thiết bị (Wi-Fi, email, VPN, giới hạn mật khẩu). Nguy hiểm hơn, hacker có thể lợi dụng để leo thang nhằm chiếm quyền kiểm soát thiết bị bằng cách gửi thông tin điện thoại đến nền tảng quản lý thiết bị di động (MDM).

Với kiểu tấn công này, một khi được cài đặt, biểu tượng checkra1n sẽ xuất hiện trên màn hình. Công cụ này sau đó sẽ khởi chạy các bước giống như đang thực hiện bẻ khóa. Thực tế, checkra1n sẽ bật một website ở chế độ toàn màn hình sử dụng chức năng của nhà phát triển Apple Web Clip và hiển thị thanh công cụ trong tiến trình bẻ khóa giả mạo.

Tuy nhiên, khi quá trình này kết thúc, nạn nhân được hướng dẫn để tải về và sử dụng một số ứng dụng và game cho iOS để hoàn thành bẻ khóa.

Theo nhà nghiên cứu Talos, website checkra1n giả mạo phần lớn được truy cập từ Mỹ, nhưng có cả từ Anh, Pháp, Nigeria, Irag, Việt Nam, Venezuela, Ai Cập, Gruzia, Australia, Canada, Thổ Nhĩ Kỳ, Hà Lan và Ý.

Website checkra1n giả mạo hiện đã được dịch vụ Safe Browsing (duyệt web an toàn) của Google đánh dấu là có hại.

Nhà nghiên cứu Talos cảnh báo rằng ở thời điểm hiện tại mục tiêu của hacker có vẻ mới chỉ dừng lại ở việc gian lận quảng cáo. Tuy nhiên, kỹ thuật tương tự có thể được sử dụng để gửi thông tin thiết bị đến nền tảng MDM và gây ra những hậu quả nghiêm trọng hơn.

Cuối tháng 9, nhà nghiên cứu chuyên về bảo mật trên iOS có nickname axi0mX, đã công bố mã nguồn của một vụ khai thác iOS có thể được sử dụng để bẻ khóa iPhone. Lỗ hổng Checkm8 (Chiếu tướng), tác động đến thành phần bootroom (SecureROM – bộ nhớ chỉ đọc), và không thể vá qua bản cập nhật phần mềm hay firmware.

Checkm8 có thể được sử dụng để bẻ khóa thiết bị iPhone dùng chip A5 đến A11, tương ứng với các dòng từ iPhone 4S đến iPhone X. Việc khai thác lỗ hổng đòi hỏi phải truy cập vật lý đến thiết bị mục tiêu.

Nhóm của axi0mX đã bắt đầu thực hiện việc bẻ khóa iOS bằng lỗ hổng Checkm8 mà họ gọi là checkra1n. Nhiều fan của iPhone không thể đợi đến khi có bản jailbreak mới vì vậy một số hacker đang cố lợi dụng nhược điểm này .

Một website có tên miền checkrain[.]com chào mời một công cụ bẻ khóa checkra1n khi thiết bị iOS truy cập trang này. Theo Cisco Talos, nhà nghiên cứu phân tích webiste này, những kẻ chủ mưu đứng đằng sau “quảng cáo” checkra1n hoạt động trên thiết bị dùng chip A5 đến A13 và thực thi không cần đến PC. Lưu ý rằng việc khai thác lỗ hổng Checkm8 không hoạt động trên các thiết bị chạy bằng chip A13 và yêu cầu điện thoại phải được đến nối đến một máy tính qua USB.

Người dùng cài đặt công cụ bẻ khóa giả mạo này đồng nghĩa với việc cung cấp cho hacker nhiều thông tin cài đặt thiết bị (Wi-Fi, email, VPN, giới hạn mật khẩu). Nguy hiểm hơn, hacker có thể lợi dụng để leo thang nhằm chiếm quyền kiểm soát thiết bị bằng cách gửi thông tin điện thoại đến nền tảng quản lý thiết bị di động (MDM).

Với kiểu tấn công này, một khi được cài đặt, biểu tượng checkra1n sẽ xuất hiện trên màn hình. Công cụ này sau đó sẽ khởi chạy các bước giống như đang thực hiện bẻ khóa. Thực tế, checkra1n sẽ bật một website ở chế độ toàn màn hình sử dụng chức năng của nhà phát triển Apple Web Clip và hiển thị thanh công cụ trong tiến trình bẻ khóa giả mạo.

Tuy nhiên, khi quá trình này kết thúc, nạn nhân được hướng dẫn để tải về và sử dụng một số ứng dụng và game cho iOS để hoàn thành bẻ khóa.

Theo nhà nghiên cứu Talos, website checkra1n giả mạo phần lớn được truy cập từ Mỹ, nhưng có cả từ Anh, Pháp, Nigeria, Irag, Việt Nam, Venezuela, Ai Cập, Gruzia, Australia, Canada, Thổ Nhĩ Kỳ, Hà Lan và Ý.

Website checkra1n giả mạo hiện đã được dịch vụ Safe Browsing (duyệt web an toàn) của Google đánh dấu là có hại.

Nhà nghiên cứu Talos cảnh báo rằng ở thời điểm hiện tại mục tiêu của hacker có vẻ mới chỉ dừng lại ở việc gian lận quảng cáo. Tuy nhiên, kỹ thuật tương tự có thể được sử dụng để gửi thông tin thiết bị đến nền tảng MDM và gây ra những hậu quả nghiêm trọng hơn.

Theo SecurityWeek