-

09/04/2020

-

128

-

1.642 bài viết

Chiến dịch Aurora và cuộc chiến ngầm trên không gian mạng giữa hai siêu cường (Phần 1)

Năm 2010, cả thế giới đã phải rúng động trước một chiến dịch tấn công mạng đầy tinh vi nhắm vào các công ty công nghệ tiếng tăm của Mỹ mà Google là một trong những nạn nhân. Chiến dịch ấy chính là sự khởi đầu cho hàng loạt những cuộc tấn công trên không gian mạng với các thế lực “ngầm” đứng sau. Và đây là câu chuyện về Chiến dịch tấn công Aurora (Ánh ban mai) được tổng hợp từ trang Darknet Diaries.

Thế nhưng …

… Mùa Giáng sinh năm 2009, một “thế lực” nào đó đã vượt qua mọi biện pháp an ninh của Google và đột nhập vào mạng lưới của hãng. Hacker len lỏi trong nhiều hệ thống, thâm nhập sâu vào các máy chủ của Google nhằm cố gắng đánh cắp dữ liệu tuyệt mật. Tất nhiên, không hổ danh của công ty công nghệ hàng đầu, Google đã kịp thời phát hiện cũng như ngăn chặn những hành vi bất thường. Ngay lập tức họ nhận ra mình đang đối mặt với một cuộc tấn công tinh vi chưa từng xuất hiện.

Ngày 12/01/2010, Google đã phát đi một thông báo rằng cơ sở dữ liệu của hãng đã bị tấn công. Các phần mềm diệt virus lúc bấy giờ đều bó tay, không thể nhận diện được mẫu virus hacker đã sử dụng. Vài giờ sau bài đăng của Google, Adobe - nhà phát triển Photoshop và trình đọc PDF cũng nhanh chóng đưa tin rằng cơ sở dữ liệu của hãng cũng đã bị xâm phạm. Tiếp đó, danh sách nạn nhân nối dài với các ông lớn khác như Yahoo, Rackspace, Microsoft, Juniper Networks, Dow Chemical… Google cho biết đã nhận diện được hơn 20 doanh nghiệp bị ảnh hưởng trong phi vụ này. Một số báo cáo lại đưa ra con số cao hơn khoảng 200.

Các công ty bị tấn công, hãng bảo mật và cơ quan thực thi pháp luật Hoa Kỳ đã cùng bắt tay vào một cuộc điều tra toàn diện. Sau khi xem các nhật ký (log) và phân tích mã độc, các nhà nghiên cứu đã biết chính xác cách cuộc tấn công được thực hiện. Công ty phần mềm diệt virus McAfee tiến hành dịch ngược mẫu mã độc họ tìm thấy trong một cuộc tấn công và phát hiện hacker lưu nó trong một tệp có tên Aurora. Đó cũng là tên họ đặt cho chiến dịch này.

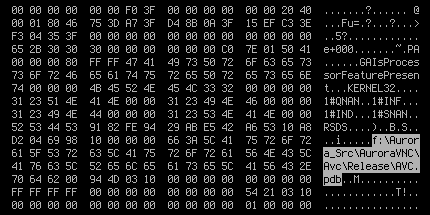

Ảnh chụp màn hình hiển thị thư mục mã độc có tên Aurora

Bước hai, nghiên cứu “con mồi”: tìm địa chỉ email của người này, hay trò chuyện với ai, các thư từ trao đổi giữa họ sẽ viết như nào.

Sau cùng, chúng gửi một email lừa đảo đến mục tiêu. Đó không phải là email ngốc nghếch từ Hoàng tử Nigeria cho biết bạn được thừa kế một tài sản kếch xù đâu. Nó tinh vi hơn gấp nhiều lần. Email giả mạo này trông phải giống như đến từ một người đồng nghiệp và cực kỳ quan trọng khiến con mồi phải nhấp vào một đường dẫn.

Nó “hoàn hảo” đến mức thậm chí một chuyên gia bảo mật kinh nghiệm đầy mình cũng khó có thể phát hiện. Khi nhấp vào liên kết, nạn nhân được điều hướng đến một trang web chứa phần mềm độc hại.

Việc này cũng chẳng “xi nhê” gì vì nạn nhân đã cập nhật phiên bản trình duyệt Internet Explorer của mình nên mã độc không có tác dụng. Nhưng đây mới là lúc mọi thứ trở nên nghiêm trọng hơn. Mã độc mới này chưa được Microsoft biết đến nên nó vẫn có thể khai thác trình duyệt Internet Explorer đã cập nhật bản vá đầy đủ thông qua lỗ hổng zero-day.

Nó sẽ thực hiện các câu lệnh trên máy nạn nhân và tải xuống một trojan hoàn toàn mới từ đó mở ra một đường hầm (tunnel) để tin tặc có thể kiểm soát máy tính của người bị hại. Đường hầm này được thiết kế để trông giống như lưu lượng truy cập web thông thường nên rất khó bị các biện pháp an ninh phát hiện. Quá trình này xảy ra chỉ trong vòng vài giây sau khi nạn nhân nhấp vào liên kết độc hại.

Việc hacker sử dụng những phương pháp và kỹ thuật tiên tiến không phải là xa lạ. Chính phủ xem các cuộc tấn công tinh vi là chuyện như cơm bữa. Các ngân hàng và công ty dịch vụ công cộng cũng vậy. Nhưng các doanh nghiệp thương mại thì chưa bao giờ là mục tiêu của tin tặc với kỹ thuật ưu việt. Chiến dịch Aurora đã làm thay đổi toàn cảnh các nguy cơ trên không gian mạng đối với những công ty thương mại.

Google đã mổ xẻ các bản ghi log và cố gắng truy theo dấu vết của kẻ tấn công để xem chúng đã “đi” những đâu và làm những gì. Họ thấy rằng những tay hacker nỗ lực truy cập vào hai phần dữ liệu. Đầu tiên là quyền truy cập vào một số tài khoản Gmail mà chủ đích là email của các nhà hoạt động nhân quyền Trung Quốc.

Kẻ đứng sau cuộc tấn công muốn biết những người này đang lên kế hoạch và tổ chức gì cho phong trào nhân quyền tại Trung Quốc. Không chỉ có vậy, Google còn nhận thấy một sợi dây liên kết khác giữa các tài khoản đó. Tất cả các tài khoản bị cố gắng truy cập đều đã nhận lệnh khám xét của tòa án Hoa Kỳ. Điều này thực sự khó hiểu và gây hoang mang. Có thể vụ tấn công là một hoạt động gián điệp, hoặc cũng có thể là một cách để kiểm tra xem chính phủ Hoa Kỳ điều tra được gì từ các tài khoản Gmail này. May mắn thay, Google đã thành công ngăn chặn tin tặc truy cập vào các email. Thông tin duy nhất mà hacker thu thập được là thời gian mà những tài khoản email được tạo.

Phần dữ liệu thứ hai mà những kẻ tấn công muốn có, không gì khác, là mã nguồn của Google. Nếu kẻ nào có mã nguồn của một sản phẩm, chúng có thể tạo một thứ tương tự nhằm cạnh tranh hoặc tìm ra các lỗ hổng để khai thác sau này. Vì vậy mà mã nguồn của các công ty đều cần được giữ ở một nơi an toàn. Là một công ty sản xuất phần mềm, Google chắc chắn không muốn bất kỳ ai xem mã nguồn của mình.

Đối với các doanh nghiệp lớn, mã nguồn thường được lưu trữ trong Hệ thống quản lý cấu hình phần mềm (Software Configuration Management Systems). Các công ty sản xuất hệ thống này có thể kể đến như Perforce, Concurrent Versions Systems, Microsoft Visual SourceSafe và IBM Rational… Tại Google, mã nguồn được lưu giữ trong Perforce. Nhưng khi nghiên cứu về chiến dịch Aurora, các chuyên gia đã phát hiện Perforce còn tồn đọng nhiều vấn đề.

McAfee cho biết Perforce được cấu hình mặc định thiếu an toàn và cần những biện pháp bảo mật bổ sung. Bất kỳ ai cũng có thể truy cập và tạo tài khoản người dùng của riêng họ trên Perforce mà không cần quản trị viên thực hiện giúp, mật khẩu không được mã hóa dẫn đến việc dễ dàng thu thập dữ liệu mà không cần đặc quyền. Tất cả các giao tiếp đến Perforce cũng tương tự. Tin tặc có thể vượt qua các bước xác thực thật “nhẹ nhàng” để truy cập vào các tệp tin và thư mục bị cấm trên máy chủ web. Và toàn bộ các tệp tin đều được lưu trữ ở dạng bản rõ.

Không rõ Perforce được cấu hình bảo mật như thế nào tại Google nhưng chắc chắn hãng đã phải mất công sức để đưa phần mềm này vào sử dụng. Dù vậy, nó vẫn không đủ an toàn. Trang bị đầy đủ hiểu biết về Perforce, khi đã xâm nhập vào mạng của Google, hacker có thể dễ dàng truy cập vào phần mềm, đánh cắp một số mã nguồn từ hãng. Rất có khả năng mã nguồn đã bị đánh cắp là của trình duyệt Chrome.

Các công ty khác bị xâm phạm trong Chiến dịch Aurora không cung cấp bất kỳ chi tiết nào về những gì đã bị đánh cắp hoặc truy cập, nhưng người ta cho rằng mã nguồn cũng là mục tiêu của hacker. Những chiến dịch tấn công tinh vi thường hoạt động theo từng giai đoạn nên có thể suy đoán những kẻ tấn công chỉ đang thu thập thông tin để “ủ mưu” cho một cuộc tấn công lớn hơn sau này. Chẳng hạn, nếu có được mã nguồn về cách Adobe xử lý tệp PDF, chúng có thể tìm ra những cách mới để tạo tệp PDF độc hại vượt qua các giải pháp phòng chống virus. Ngay sau cuộc tấn công, Microsoft đã đưa ra một bản vá khẩn cấp cho trình duyệt và hệ điều hành. Phần mềm diệt virus McAfee cũng tạo ra các chữ ký mới cho mã độc để phát hiện các cuộc tấn công này.

Kẻ nào là hung thủ của Chiến dịch tấn công Aurora? Liệu rằng có âm mưu sâu xa nào đằng sau vụ xâm phạm dữ liệu nguy hiểm này? Mời bạn đọc cùng đón chờ phần 2 của "Chiến dịch Aurora và cuộc chiến ngầm trên không gian mạng giữa hai siêu cường".

Chiến dịch tấn công “Ánh ban mai”

Google là một website phổ biến nhất trên Internet, đến mức mọi người nghĩ nó chính là Internet. Nơi đây hội tụ những con người ưu tú nhất. Nơi đây được xem là “bất khả xâm phạm” bởi họ có đội ngũ kỹ sư kiểm thử và kiểm tra tất cả cấu hình trang trước khi public. Nơi đây có các đội ngũ phân tích và kỹ thuật an ninh giám sát 24/7 để phát hiện bất kỳ cuộc tấn công, xâm nhập hay hành vi đáng ngờ nào. Nơi đây được trang bị những giải pháp bảo vệ tốt nhất lúc bấy giờ.Thế nhưng …

… Mùa Giáng sinh năm 2009, một “thế lực” nào đó đã vượt qua mọi biện pháp an ninh của Google và đột nhập vào mạng lưới của hãng. Hacker len lỏi trong nhiều hệ thống, thâm nhập sâu vào các máy chủ của Google nhằm cố gắng đánh cắp dữ liệu tuyệt mật. Tất nhiên, không hổ danh của công ty công nghệ hàng đầu, Google đã kịp thời phát hiện cũng như ngăn chặn những hành vi bất thường. Ngay lập tức họ nhận ra mình đang đối mặt với một cuộc tấn công tinh vi chưa từng xuất hiện.

Ngày 12/01/2010, Google đã phát đi một thông báo rằng cơ sở dữ liệu của hãng đã bị tấn công. Các phần mềm diệt virus lúc bấy giờ đều bó tay, không thể nhận diện được mẫu virus hacker đã sử dụng. Vài giờ sau bài đăng của Google, Adobe - nhà phát triển Photoshop và trình đọc PDF cũng nhanh chóng đưa tin rằng cơ sở dữ liệu của hãng cũng đã bị xâm phạm. Tiếp đó, danh sách nạn nhân nối dài với các ông lớn khác như Yahoo, Rackspace, Microsoft, Juniper Networks, Dow Chemical… Google cho biết đã nhận diện được hơn 20 doanh nghiệp bị ảnh hưởng trong phi vụ này. Một số báo cáo lại đưa ra con số cao hơn khoảng 200.

Các công ty bị tấn công, hãng bảo mật và cơ quan thực thi pháp luật Hoa Kỳ đã cùng bắt tay vào một cuộc điều tra toàn diện. Sau khi xem các nhật ký (log) và phân tích mã độc, các nhà nghiên cứu đã biết chính xác cách cuộc tấn công được thực hiện. Công ty phần mềm diệt virus McAfee tiến hành dịch ngược mẫu mã độc họ tìm thấy trong một cuộc tấn công và phát hiện hacker lưu nó trong một tệp có tên Aurora. Đó cũng là tên họ đặt cho chiến dịch này.

Ảnh chụp màn hình hiển thị thư mục mã độc có tên Aurora

Tin tặc đã “đột nhập” vào hàng loạt hệ thống như thế nào?

Bước một, lựa chọn mục tiêu: nhân viên của một công ty mà tin tặc muốn tấn công, thậm chí tốt hơn cả chúng có thể tìm được một nhân viên phát triển phần mềm hoặc ai đó có quyền truy cập vào mạng lưới của công ty.Bước hai, nghiên cứu “con mồi”: tìm địa chỉ email của người này, hay trò chuyện với ai, các thư từ trao đổi giữa họ sẽ viết như nào.

Sau cùng, chúng gửi một email lừa đảo đến mục tiêu. Đó không phải là email ngốc nghếch từ Hoàng tử Nigeria cho biết bạn được thừa kế một tài sản kếch xù đâu. Nó tinh vi hơn gấp nhiều lần. Email giả mạo này trông phải giống như đến từ một người đồng nghiệp và cực kỳ quan trọng khiến con mồi phải nhấp vào một đường dẫn.

Nó “hoàn hảo” đến mức thậm chí một chuyên gia bảo mật kinh nghiệm đầy mình cũng khó có thể phát hiện. Khi nhấp vào liên kết, nạn nhân được điều hướng đến một trang web chứa phần mềm độc hại.

Việc này cũng chẳng “xi nhê” gì vì nạn nhân đã cập nhật phiên bản trình duyệt Internet Explorer của mình nên mã độc không có tác dụng. Nhưng đây mới là lúc mọi thứ trở nên nghiêm trọng hơn. Mã độc mới này chưa được Microsoft biết đến nên nó vẫn có thể khai thác trình duyệt Internet Explorer đã cập nhật bản vá đầy đủ thông qua lỗ hổng zero-day.

Nó sẽ thực hiện các câu lệnh trên máy nạn nhân và tải xuống một trojan hoàn toàn mới từ đó mở ra một đường hầm (tunnel) để tin tặc có thể kiểm soát máy tính của người bị hại. Đường hầm này được thiết kế để trông giống như lưu lượng truy cập web thông thường nên rất khó bị các biện pháp an ninh phát hiện. Quá trình này xảy ra chỉ trong vòng vài giây sau khi nạn nhân nhấp vào liên kết độc hại.

Điều gì khiến vụ tấn công tinh vi đến vậy?

Có một sự thật là Google bị tấn công hằng ngày, hằng giờ, nhưng hầu hết những tay hacker đều chỉ sử dụng các cách thức khai thác đã biết. Bạn có thể dễ dàng tìm hiểu các cách khai thác ấy thông qua những video hướng dẫn trên YouTube hoặc đọc một bài đăng trên blog. Nhưng lần này thì khác, tin tặc đã sử dụng hàng loạt kỹ thuật tấn công hoàn toàn mới và các lỗ hổng zero-day chưa bị phát hiện. Ngoài ra, việc lựa chọn thời điểm kỳ nghỉ Giáng sinh và năm mới cho thấy chúng biết rằng các công ty chỉ bố trí một lượng nhân sự tối thiểu bảo vệ hệ thống vào khoảng thời gian đó.Việc hacker sử dụng những phương pháp và kỹ thuật tiên tiến không phải là xa lạ. Chính phủ xem các cuộc tấn công tinh vi là chuyện như cơm bữa. Các ngân hàng và công ty dịch vụ công cộng cũng vậy. Nhưng các doanh nghiệp thương mại thì chưa bao giờ là mục tiêu của tin tặc với kỹ thuật ưu việt. Chiến dịch Aurora đã làm thay đổi toàn cảnh các nguy cơ trên không gian mạng đối với những công ty thương mại.

Âm mưu của hacker

Đâu là động cơ khiến tin tặc phải mất công sức thâm nhập vào hệ thống của Google và một loạt doanh nghiệp khác? Liệu chiến dịch này còn ẩn chứa những mưu đồ sâu xa nào?Google đã mổ xẻ các bản ghi log và cố gắng truy theo dấu vết của kẻ tấn công để xem chúng đã “đi” những đâu và làm những gì. Họ thấy rằng những tay hacker nỗ lực truy cập vào hai phần dữ liệu. Đầu tiên là quyền truy cập vào một số tài khoản Gmail mà chủ đích là email của các nhà hoạt động nhân quyền Trung Quốc.

Kẻ đứng sau cuộc tấn công muốn biết những người này đang lên kế hoạch và tổ chức gì cho phong trào nhân quyền tại Trung Quốc. Không chỉ có vậy, Google còn nhận thấy một sợi dây liên kết khác giữa các tài khoản đó. Tất cả các tài khoản bị cố gắng truy cập đều đã nhận lệnh khám xét của tòa án Hoa Kỳ. Điều này thực sự khó hiểu và gây hoang mang. Có thể vụ tấn công là một hoạt động gián điệp, hoặc cũng có thể là một cách để kiểm tra xem chính phủ Hoa Kỳ điều tra được gì từ các tài khoản Gmail này. May mắn thay, Google đã thành công ngăn chặn tin tặc truy cập vào các email. Thông tin duy nhất mà hacker thu thập được là thời gian mà những tài khoản email được tạo.

Phần dữ liệu thứ hai mà những kẻ tấn công muốn có, không gì khác, là mã nguồn của Google. Nếu kẻ nào có mã nguồn của một sản phẩm, chúng có thể tạo một thứ tương tự nhằm cạnh tranh hoặc tìm ra các lỗ hổng để khai thác sau này. Vì vậy mà mã nguồn của các công ty đều cần được giữ ở một nơi an toàn. Là một công ty sản xuất phần mềm, Google chắc chắn không muốn bất kỳ ai xem mã nguồn của mình.

Đối với các doanh nghiệp lớn, mã nguồn thường được lưu trữ trong Hệ thống quản lý cấu hình phần mềm (Software Configuration Management Systems). Các công ty sản xuất hệ thống này có thể kể đến như Perforce, Concurrent Versions Systems, Microsoft Visual SourceSafe và IBM Rational… Tại Google, mã nguồn được lưu giữ trong Perforce. Nhưng khi nghiên cứu về chiến dịch Aurora, các chuyên gia đã phát hiện Perforce còn tồn đọng nhiều vấn đề.

McAfee cho biết Perforce được cấu hình mặc định thiếu an toàn và cần những biện pháp bảo mật bổ sung. Bất kỳ ai cũng có thể truy cập và tạo tài khoản người dùng của riêng họ trên Perforce mà không cần quản trị viên thực hiện giúp, mật khẩu không được mã hóa dẫn đến việc dễ dàng thu thập dữ liệu mà không cần đặc quyền. Tất cả các giao tiếp đến Perforce cũng tương tự. Tin tặc có thể vượt qua các bước xác thực thật “nhẹ nhàng” để truy cập vào các tệp tin và thư mục bị cấm trên máy chủ web. Và toàn bộ các tệp tin đều được lưu trữ ở dạng bản rõ.

Không rõ Perforce được cấu hình bảo mật như thế nào tại Google nhưng chắc chắn hãng đã phải mất công sức để đưa phần mềm này vào sử dụng. Dù vậy, nó vẫn không đủ an toàn. Trang bị đầy đủ hiểu biết về Perforce, khi đã xâm nhập vào mạng của Google, hacker có thể dễ dàng truy cập vào phần mềm, đánh cắp một số mã nguồn từ hãng. Rất có khả năng mã nguồn đã bị đánh cắp là của trình duyệt Chrome.

Các công ty khác bị xâm phạm trong Chiến dịch Aurora không cung cấp bất kỳ chi tiết nào về những gì đã bị đánh cắp hoặc truy cập, nhưng người ta cho rằng mã nguồn cũng là mục tiêu của hacker. Những chiến dịch tấn công tinh vi thường hoạt động theo từng giai đoạn nên có thể suy đoán những kẻ tấn công chỉ đang thu thập thông tin để “ủ mưu” cho một cuộc tấn công lớn hơn sau này. Chẳng hạn, nếu có được mã nguồn về cách Adobe xử lý tệp PDF, chúng có thể tìm ra những cách mới để tạo tệp PDF độc hại vượt qua các giải pháp phòng chống virus. Ngay sau cuộc tấn công, Microsoft đã đưa ra một bản vá khẩn cấp cho trình duyệt và hệ điều hành. Phần mềm diệt virus McAfee cũng tạo ra các chữ ký mới cho mã độc để phát hiện các cuộc tấn công này.

Kẻ nào là hung thủ của Chiến dịch tấn công Aurora? Liệu rằng có âm mưu sâu xa nào đằng sau vụ xâm phạm dữ liệu nguy hiểm này? Mời bạn đọc cùng đón chờ phần 2 của "Chiến dịch Aurora và cuộc chiến ngầm trên không gian mạng giữa hai siêu cường".

Lược dịch: Darknet Diary

Chỉnh sửa lần cuối: