linhnhd

VIP Members

-

30/12/2014

-

14

-

32 bài viết

Cấu hình firewall asa cơ bản (p1)

CẤU HÌNH FIREWALL ASA CƠ BẢN (P1)

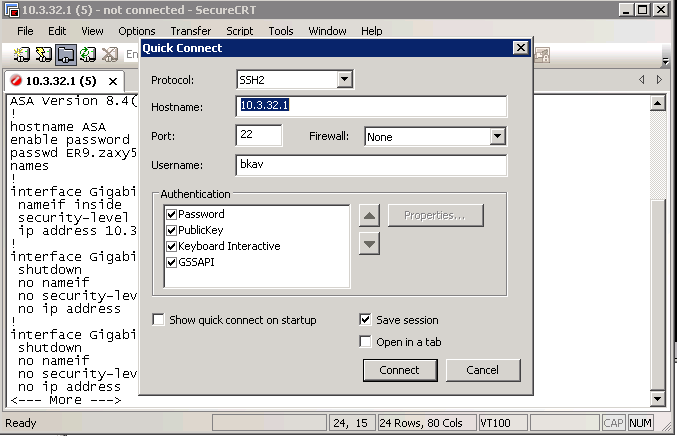

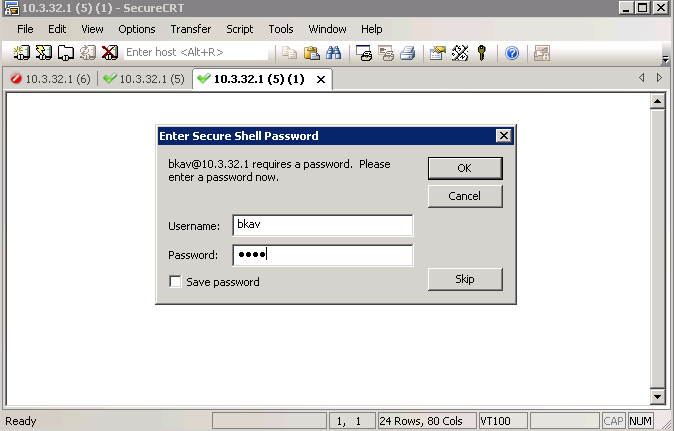

Bài lab hôm nay tôi sẽ giới thiệu cách thức cấu hình Firewall ASA cơ bản trong series cấu hình Firewall ASA. Các cấu hình cơ bản gồm có, cấu hình banner, hostname, password, security-level, telnet, SSHv2….

1. Mô hình.

Mô hình trên tôi thực hiện trên GNS3. Trên PC tôi sử dụng card interface loopback của máy thật có IP như trên để thực hiện kết nối đến Firewall ASA.

2. Cấu hình.

a.Cấu hình Banner.

Mã:

ciscoasa# configure terminal

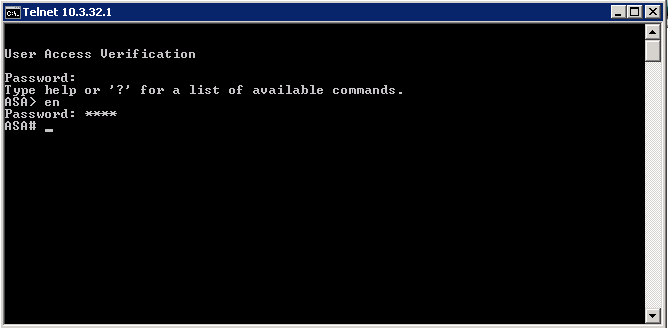

ciscoasa(config)# banner login "This is Firewall ASA"Định nghĩa một đoạn thông điệp sẽ được đưa ra khi bạn login vào firewall. Đoạn thông điệp sẽ được đặt trong một cặp ký tự đặc biệt. Login banner sẽ được hiển thị trước khi đăng nhập username, password.

b. Cấu hình Hostname.

Mã:

ciscofirewall# configure terminal

ciscofirewall(config)# hostname ASA

ASA(config)#c. Cấu hình Interface.

- Cấu hình địa chỉ IP cho Interface.

Mã:

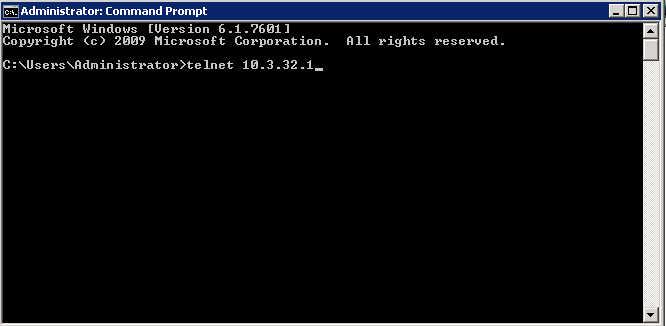

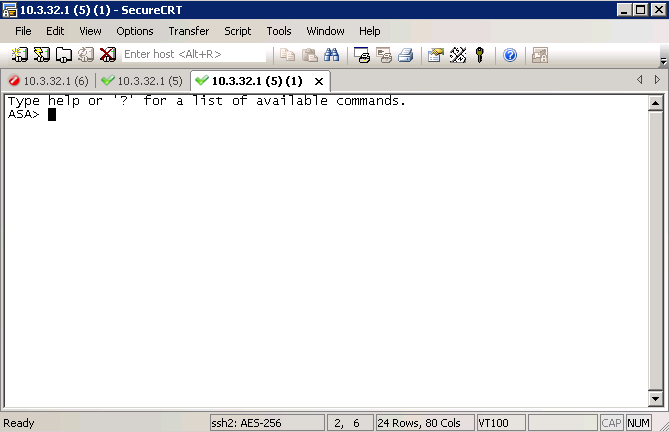

ASA(config)# interface gigabitEthernet 0

ASA(config-if)# ip address 10.3.32.1 255.255.255.0Router sẽ được cấu hình địa chỉ IP 10.3.32.1/24, địa chỉ IP giúp Router có thể kết nối, giao tiếp được với PC.

- Đặt tên cổng cho Firewall.

Mã:

ASA(config)# interface gigabitEthernet 0

ASA(config-if)# nameif inside.Việc đặt tên cho interface của firewall mục đích là để miêu tả kết nối giữa các vùng (Zone), ngoài ra việc này dùng để cấu hình access-list, NAT… mà trong các series tiếp theo tôi sẽ hướng dẫn các bạn.

- Đặt mức bảo mật cho Interface.

Mã:

ASA(config)# interface gigabitEthernet 0

ASA(config-if)# security-level 100ASA cho phép bạn cấu hình mức độ bảo mật trên Interface. Giá trị bày trong khoảng từ 0 - 100, giá trị càng cao thì độ tin cậy càng lớn. Bởi mặc định nameif là inside có độ tin cậy lớn nhất là 100, các giá trị khác đều có độ ưu tiên bằng 0. Ở đây inside là tên của Interface kết nối đến zone nội bộ, outsite thường dùng miêu tả Interface kết nối ra ngoài Internet có giá trị tin cậy bằng 0. Giá trị tin cậy này ta có thể cấu hình thay đổi được. Một Firewall thường cấu hình 3 zone: inside(100), outside(0), DMZ(Miền server độ ưu tiên 50)

- Kiểm tra IP và trạng thái cổng

Mã:

ASA# show interface ip brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0 10.3.32.1 YES manual up up

Mã:

ASA# show interface gigabitEthernet 0

Interface GigabitEthernet0 "[B]inside[/B]", is administratively down, line protocol is up

Hardware is Linux Ethernet Dev, BW 100 Mbps, DLY 100 usec

(Full-duplex), (100 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 00ab.cd92.5200, MTU 1500

[B]IP address 10.3.32.1, subnet mask 255.255.255.0[/B]

0 packets input, 0 bytes, 0 no buffer

Received 0 broadcasts, 0 runts, 0 giants

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

0 pause input, 0 resume input

0 L2 decode drops

0 packets output, 0 bytes, 0 underruns

0 pause output, 0 resume output

0 output errors, 0 collisions, 0 interface resets

0 late collisions, 0 deferred

0 input reset drops, 0 output reset drops

input queue (blocks free curr/low): hardware (0/0)

output queue (blocks free curr/low): hardware (0/0)

Traffic Statistics for "inside":

0 packets input, 0 bytes

0 packets output, 0 bytes

0 packets dropped

[B]1 minute input rate 0 pkts/sec, 0 bytes/sec[/B]

[B]1 minute output rate 0 pkts/sec, 0 bytes/sec[/B]

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 0 bytes/sec

5 minute output rate 0 pkts/sec, 0 bytes/sec

5 minute drop rate, 0 pkts/sec

Mã:

ASA(config)# ping 10.3.32.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.3.32.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 msTôi kết thúc phần 1 ở đây. Chúc các bạn thành công.

Chỉnh sửa lần cuối bởi người điều hành: