WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Cách thức NSA bẻ gãy thành công hàng nghìn tỷ kết nối mã hóa

Chúng ta hẳn đã biết về thông tin NSA bẻ gãy thành công mã hóa được sử dụng trên Internet tưởng chừng không thể phá hủy nổi, đồng thời gây gián đoạn hàng nghìn tỷ kết nối Internet nhờ vào những tiết lộ từ “người thổi còi” Edward Snowden năm 2013.

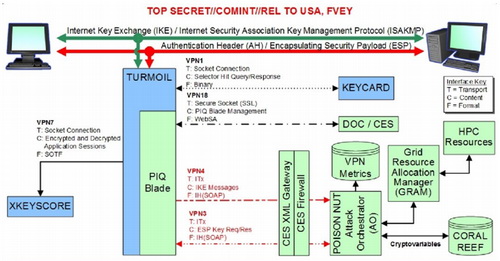

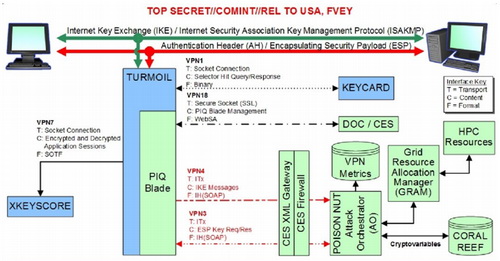

Tuy nhiên, mọi người lại chưa biết về cách thức mà NSA sử dụng để chặn những kết nối VPN, giải mã SSH và HTTPS, cho phép cơ quan này đọc được hàng trăm triệu thông tin cá nhân, email riêng tư từ người dùng trên toàn cầu.

Tại Hội thảo ACM về An ninh Máy tính và Truyền thông, Alex Halderman và Nadia Heninger đã có bài trình bày đề xuất lý thuyết hợp lý nhất cho cách thức NSA phá hủy những mã hóa phổ biến nhất được sử dụng trên Internet. Theo đó, NSA đã khai thác thuật toán trao đổi khóa Diffie-Hellman để giải mã một số lượng lớn kết nối HTTPS, SSH và VPN.

Diffie-Hellman – mã hóa được sử dụng cho HTTPS, SSH và VPN – cho phép người dùng giao tiếp bằng việc hoán đổi những khóa mật mã và chạy chúng thông qua một thuật toán mà không ai biết trừ người gửi và người nhận.

Thuật toán này được xem là an toàn trước sự giám sát từ NSA và các tổ chức gián điệp quốc gia khác, bởi việc giải mã trực tiếp thuật toán này được cho là sẽ tiêu tốn hàng trăm hoặc hàng nghìn năm và một số tiền khổng lồ.

Tuy nhiên, một lỗ hổng nghiêm trọng nằm trong cách thức trao đổi khóa Diffie-Hellman, cho phép các cơ quan tình báo và gián điệp bẻ gãy và nghe lén hàng nghìn tỷ kết nỗi mã hóa. Để bẻ khóa một trong những số nguyên tố cực lớn của Diffie-Hellman trong những khóa Diffie-Hellman 1024-bit được sử dụng phổ biến nhất chỉ mất khoảng 1 năm và tốn vài trăm nghìn đô la.

Khoảng 92% tên miền HTTPS của Alexa thuộc top 1 triệu sử dụng hai số nguyên tố tương đương cho Diffie-Hellman, giúp NSA ước tính được số tiền cho một lần crack vào hai số nguyên tố này và đọc được tất cả lưu lượng Internet thông qua những server đó.

Nguồn: The Hacker News

Tuy nhiên, mọi người lại chưa biết về cách thức mà NSA sử dụng để chặn những kết nối VPN, giải mã SSH và HTTPS, cho phép cơ quan này đọc được hàng trăm triệu thông tin cá nhân, email riêng tư từ người dùng trên toàn cầu.

Tại Hội thảo ACM về An ninh Máy tính và Truyền thông, Alex Halderman và Nadia Heninger đã có bài trình bày đề xuất lý thuyết hợp lý nhất cho cách thức NSA phá hủy những mã hóa phổ biến nhất được sử dụng trên Internet. Theo đó, NSA đã khai thác thuật toán trao đổi khóa Diffie-Hellman để giải mã một số lượng lớn kết nối HTTPS, SSH và VPN.

Diffie-Hellman – mã hóa được sử dụng cho HTTPS, SSH và VPN – cho phép người dùng giao tiếp bằng việc hoán đổi những khóa mật mã và chạy chúng thông qua một thuật toán mà không ai biết trừ người gửi và người nhận.

Thuật toán này được xem là an toàn trước sự giám sát từ NSA và các tổ chức gián điệp quốc gia khác, bởi việc giải mã trực tiếp thuật toán này được cho là sẽ tiêu tốn hàng trăm hoặc hàng nghìn năm và một số tiền khổng lồ.

Tuy nhiên, một lỗ hổng nghiêm trọng nằm trong cách thức trao đổi khóa Diffie-Hellman, cho phép các cơ quan tình báo và gián điệp bẻ gãy và nghe lén hàng nghìn tỷ kết nỗi mã hóa. Để bẻ khóa một trong những số nguyên tố cực lớn của Diffie-Hellman trong những khóa Diffie-Hellman 1024-bit được sử dụng phổ biến nhất chỉ mất khoảng 1 năm và tốn vài trăm nghìn đô la.

Khoảng 92% tên miền HTTPS của Alexa thuộc top 1 triệu sử dụng hai số nguyên tố tương đương cho Diffie-Hellman, giúp NSA ước tính được số tiền cho một lần crack vào hai số nguyên tố này và đọc được tất cả lưu lượng Internet thông qua những server đó.

Nguồn: The Hacker News