-

30/08/2016

-

319

-

461 bài viết

Cách phát hiện các tập tin office có chứa mã độc

Chào mọi người, hôm nay mình xin chia sẻ 1 bài viết về cách phát hiện mã độc chứa trong các tập tin văn phòng như word, excel, jpg,... Các bạn có thể dùng trong trường hợp mã hash của các tập tin bạn nghi ngờ là mã độc chưa được public trên các trang như virustotal, hybrid-analysis , joesecurity, vmray hoặc kết quả là 0 engines phát hiện các bạn cần một công cụ để kiểm tra lại.

Công cụ chính mình sử dụng là Yara kết hợp với các rule được xây dựng dựa trên các CVE, các kỹ thuật nâng cao để phát hiện chứa các đoạn mã base64, powershell, shellcode, domain C&C,….

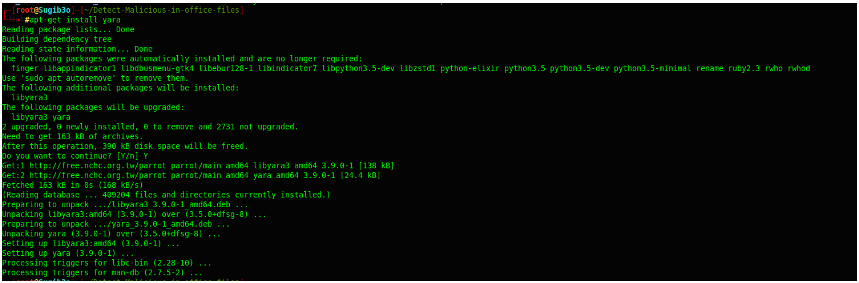

Đầu tiên các bạn cài đặt Yara

Với Linux các bạn dùng lệnh

Với Windows các bạn tải và cài đặt chương trình tại đây

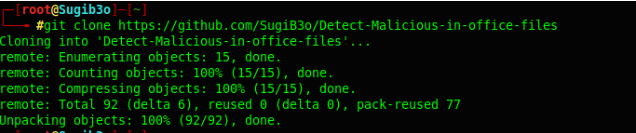

Sau khi cài đặt các bạn tiền hành tải bộ rule và một vài công cụ khác

Are you ready?

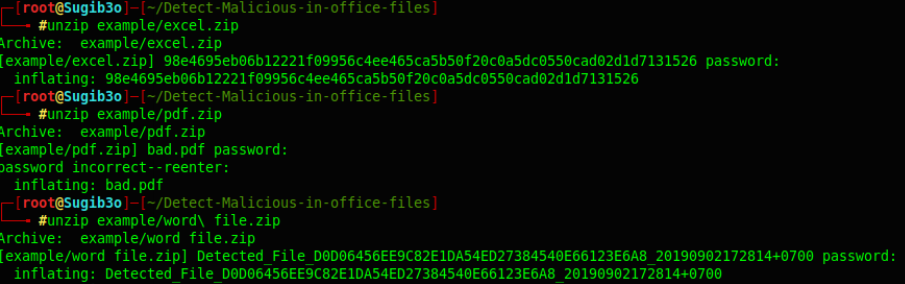

Sau khi tải về vào thư mục example để giải nén các file mẫu với mật khẩu giải nén là virus hoặc infected

Lưu ý phải add forlder example vào whitelist của antivirus để nó không scan thư mục này đối với windows, còn linux thì không cần bận tâm

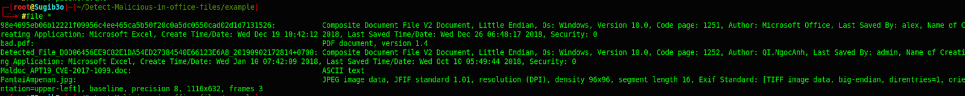

Dùng lệnh file * để tìm định đạng các tập tin ta sẽ phân tích là gì.

OK now got malware

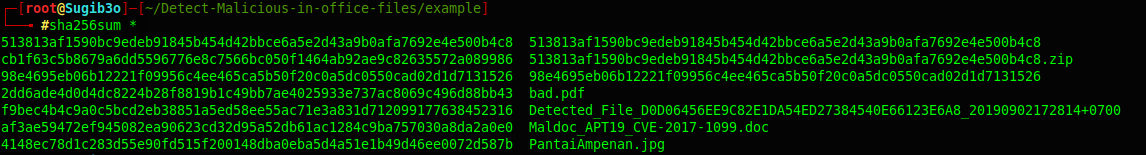

Dùng lệnh sha256sum để lấy các mã hash của tập tin để tra trên các công cụ phân tích mã độc miễn phí

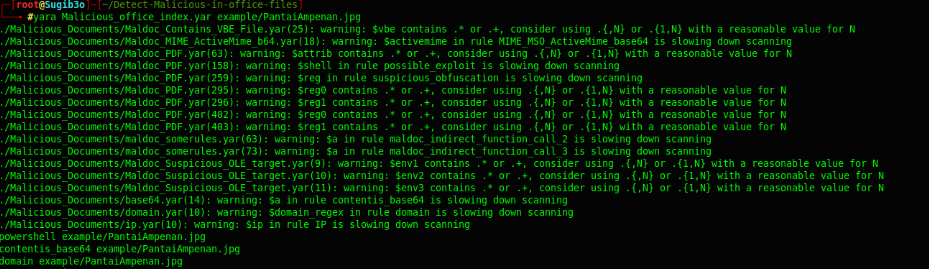

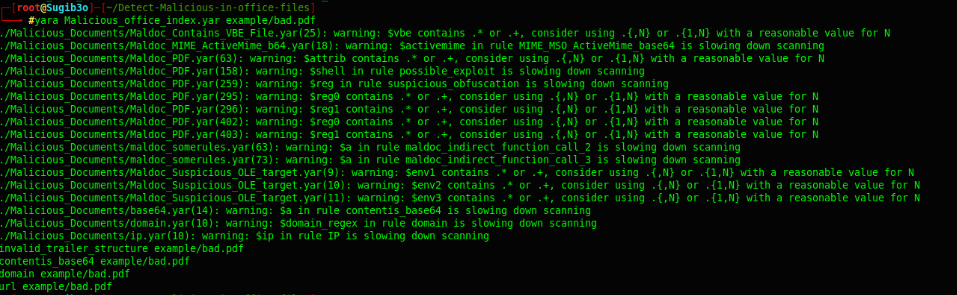

Chúng ta sẽ chạy lệnh theo cú pháp: yara + tên rule + tên file

Kết quả cho ta thấy tập tin này vi phạm 3 rule bao gồm vì đính kèm: powershell, mã base64, domain

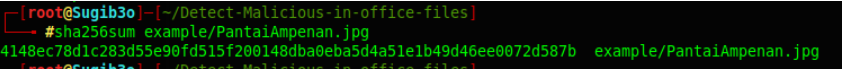

Lấy mã hash tập tin này

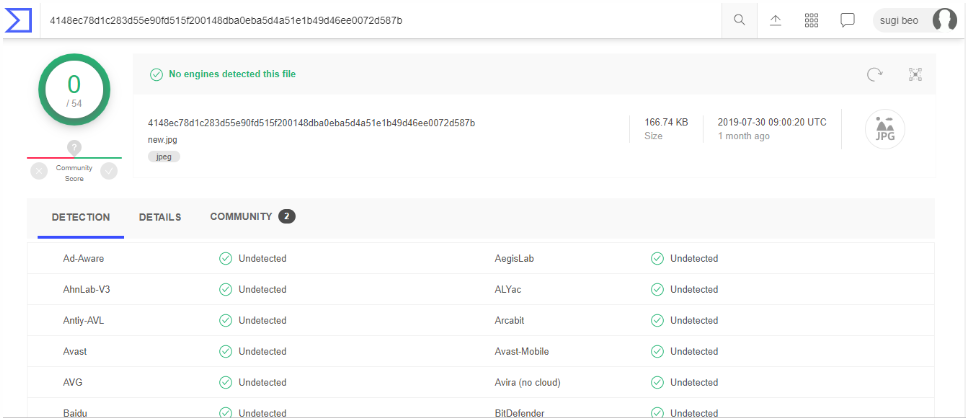

Tra trên virustotal, 0 có engines của hãng nào có thể detect được

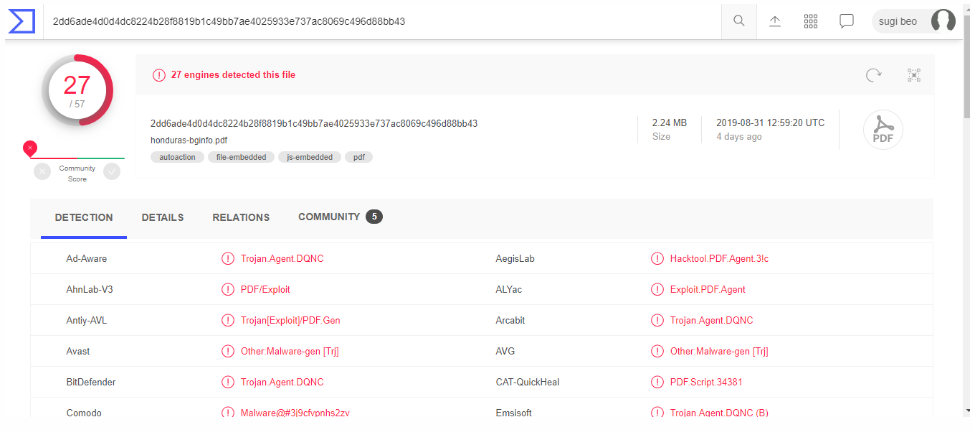

Phân tích ở tập tin pdf ta thấy tập tin này vi phạm cấu trúc của pdf, đính kèm mã base64, ngoài ra còn có domain và url

Tập tin pdf này có 27 engines phát hiện được mã độc đính kèm

Công cụ chính mình sử dụng là Yara kết hợp với các rule được xây dựng dựa trên các CVE, các kỹ thuật nâng cao để phát hiện chứa các đoạn mã base64, powershell, shellcode, domain C&C,….

Đầu tiên các bạn cài đặt Yara

Với Linux các bạn dùng lệnh

Mã:

apt-get install yaraVới Windows các bạn tải và cài đặt chương trình tại đây

Sau khi cài đặt các bạn tiền hành tải bộ rule và một vài công cụ khác

Are you ready?

Mã:

git clone https://github.com/SugiB3o/Detect-Malicious-in-office-filesSau khi tải về vào thư mục example để giải nén các file mẫu với mật khẩu giải nén là virus hoặc infected

Lưu ý phải add forlder example vào whitelist của antivirus để nó không scan thư mục này đối với windows, còn linux thì không cần bận tâm

Dùng lệnh file * để tìm định đạng các tập tin ta sẽ phân tích là gì.

OK now got malware

Dùng lệnh sha256sum để lấy các mã hash của tập tin để tra trên các công cụ phân tích mã độc miễn phí

Chúng ta sẽ chạy lệnh theo cú pháp: yara + tên rule + tên file

Kết quả cho ta thấy tập tin này vi phạm 3 rule bao gồm vì đính kèm: powershell, mã base64, domain

Tra trên virustotal, 0 có engines của hãng nào có thể detect được

Phân tích ở tập tin pdf ta thấy tập tin này vi phạm cấu trúc của pdf, đính kèm mã base64, ngoài ra còn có domain và url

Kết luận và lưu ý

- Khi nghi ngờ 1 tập tin thì nên tra mã hash trên virustotal sau đó sử dụng yara để kiểm tra lại

- Số rule vi phạm càng nhiều tỉ lệ tập tin chứa malware càng cao.

- Kết quả ta chỉ chú ý đến các dòng không có dấu “./”

- Tuyệt đối không thực thi các tập tin trong thư mục example

- Project này do mình tự tổng hợp và build nên các bạn có thắc mắc các bạn có thể hỏi mình bằng cách comment bên dưới bài viết

- Hi vọng nó sẽ giúp ích cho những người không chuyên về bảo mật có thể tự bảo vệ được chính mình trước các mối nguy tiềm ẩn trên Internet.

-------------

Sugib3o

WhiteHat

Sugib3o

WhiteHat

Chỉnh sửa lần cuối bởi người điều hành: