WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Các add-on Firefox phổ biến có nguy cơ đánh cắp thông tin người dùng

NoScript, Firebug, và các add-on Firefox phổ biến đang đặt hàng triệu người dùng cuối trước nguy cơ của một cuộc tấn công mới, lén lút thực thi mã độc và đánh cắp dữ liệu nhạy cảm, các nhà nghiên cứu cho biết.

Cuộc tấn công này được thực hiện là do thiếu tính cô lập trong Firefox giữa nhiều add-on được người dùng cuối cài đặt. Điểm yếu cơ bản này được mô tả như một lỗ hổng tái sử dụng đuôi mở rộng bởi vì cho phép một add-on được phát triển tin tặc che giấu hành vi nguy hiểm bằng cách sử dụng khả năng của các add-on khác. Thay vì trực tiếp khiến một máy tính truy cập vào trang web bẫy hoặc tải tập tin độc hại, add-on này khai thác lỗ hổng trong các add-on phổ biến của bên thứ ba vốn cho phép thực hiện các hành vi bất chính tương tự. 9/10 add-on Firefox phổ biến chứa các lỗ hổng có thể khai thác. Bằng cách sử dụng khả năng của các add-on tin cậy, add-on độc hại sẽ ít bị phát hiện hơn.

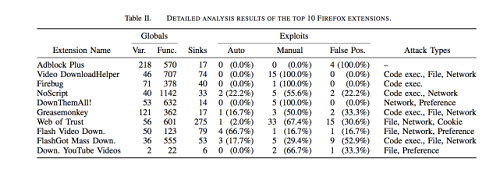

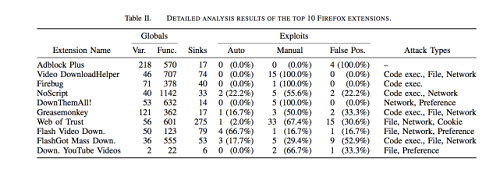

Trong số 10 add-on phổ biến có trên trang web của Mozilla, chỉ Adblock Plus là không chứa lỗ hổng có thể bị khai thác bởi một add-on độc hại dựa trên các lỗ hổng tái sử dụng. Ngoài ra, NoScript, Video DownloadHelper, Firebug, Greasemonkey và FlashGot Mass Down đều chứa lỗi cho phép add-on độc hại thực thi mã độc. Rất nhiều ứng dụng kể trên, và nhiều ứng dụng khác được nghiên cứu có khả năng đánh cắp cookie của trình duyệt, kiểm soát hoặc truy cập vào hệ thống tập tin của máy tính, hoặc mở trang web mà tin tặc lựa chọn.

Các nhà nghiên cứu lưu ý rằng tin tặc phải loại bỏ nhiều rào cản để thực hiện thành công add-on độc hại. Đầu tiên, phải có người gặp rắc rối với việc cài đặt phần mở rộng độc hại. Sau đó, máy tính tải về phần mở rộng độc hại phải cài đủ add-on của bên thứ ba có lỗ hổng để đạt được mục tiêu.

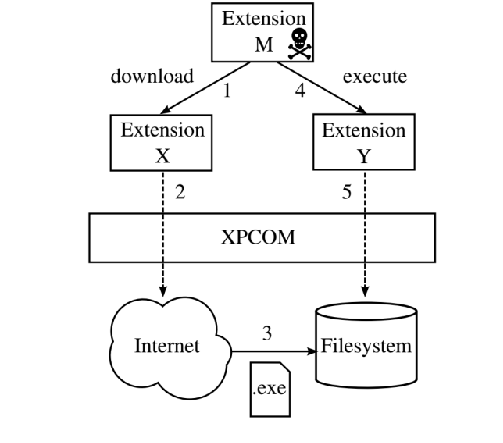

Trong nhiều trường hợp, một add-on đơn lẻ có chứa tất cả các chức năng một add-on kẻ tấn công cần để khiến máy tính mở một trang web độc hại. Trong trường hợp khác, những add-on của kẻ tấn công có thể khai thác add-on của bên thứ ba để tải về một tập tin độc hại và khai thác add-on của bên thứ ba thứ hai để thực thi. Trong trường hợp máy tính mục tiêu không chạy bất kỳ add-on bên thứ ba có thể bị khai thác, add-on do kẻ tấn công phát triển có thể được lập trình nhằm cung cấp “soft fail – thất bại tạm thời” để người dùng cuối không phát hiện được cố gắng khai thác. Dưới đây là biểu đồ hiển thị cách hoạt động của cuộc tấn công.

Proof of concept

Các nhà nghiên cứu cho biết đã phát triển một add-on chứa khoảng 50 dòng mã có thể vượt qua quy trình phân tích và rà soát tự động của Mozilla. Bề ngoài, ValidateThisWebsite - tên của add-on - phân tích mã HTML của một trang web nhất định để xác định có phù hợp với các tiêu chuẩn hiện hành. Thực chất, add-on thực hiện một lệnh cross-extension đến NoScript buộc Firefox mở địa chỉ web mà các nhà nghiên cứu chọn.

Firefox thừa nhận nguy cơ và đang phát triển sản phẩm lõi và nền tảng phần mở rộng để đảm bảo an ninh hơn. Firefox sẽ sandbox các extension nhằm ngăn chặn việc chia sẻ mã.

Theo Ars Technica

Cuộc tấn công này được thực hiện là do thiếu tính cô lập trong Firefox giữa nhiều add-on được người dùng cuối cài đặt. Điểm yếu cơ bản này được mô tả như một lỗ hổng tái sử dụng đuôi mở rộng bởi vì cho phép một add-on được phát triển tin tặc che giấu hành vi nguy hiểm bằng cách sử dụng khả năng của các add-on khác. Thay vì trực tiếp khiến một máy tính truy cập vào trang web bẫy hoặc tải tập tin độc hại, add-on này khai thác lỗ hổng trong các add-on phổ biến của bên thứ ba vốn cho phép thực hiện các hành vi bất chính tương tự. 9/10 add-on Firefox phổ biến chứa các lỗ hổng có thể khai thác. Bằng cách sử dụng khả năng của các add-on tin cậy, add-on độc hại sẽ ít bị phát hiện hơn.

Các nhà nghiên cứu lưu ý rằng tin tặc phải loại bỏ nhiều rào cản để thực hiện thành công add-on độc hại. Đầu tiên, phải có người gặp rắc rối với việc cài đặt phần mở rộng độc hại. Sau đó, máy tính tải về phần mở rộng độc hại phải cài đủ add-on của bên thứ ba có lỗ hổng để đạt được mục tiêu.

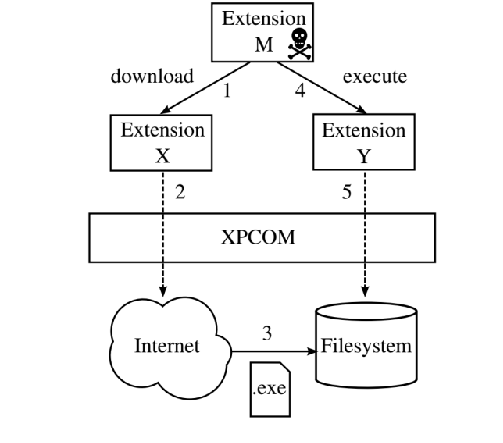

Trong nhiều trường hợp, một add-on đơn lẻ có chứa tất cả các chức năng một add-on kẻ tấn công cần để khiến máy tính mở một trang web độc hại. Trong trường hợp khác, những add-on của kẻ tấn công có thể khai thác add-on của bên thứ ba để tải về một tập tin độc hại và khai thác add-on của bên thứ ba thứ hai để thực thi. Trong trường hợp máy tính mục tiêu không chạy bất kỳ add-on bên thứ ba có thể bị khai thác, add-on do kẻ tấn công phát triển có thể được lập trình nhằm cung cấp “soft fail – thất bại tạm thời” để người dùng cuối không phát hiện được cố gắng khai thác. Dưới đây là biểu đồ hiển thị cách hoạt động của cuộc tấn công.

Một cuộc tấn công tái sử dụng extension cho thấy extension độc hại M tái sử dụng tính năng từ hai extension hợp pháp là X và Y để gián tiếp truy cập vào mạng lưới và hệ thống tập tin của máy tính mục tiêu. Kỹ thuật cho phép extension độc hại bí mật tải về file độc hại và thực thi.

Proof of concept

Các nhà nghiên cứu cho biết đã phát triển một add-on chứa khoảng 50 dòng mã có thể vượt qua quy trình phân tích và rà soát tự động của Mozilla. Bề ngoài, ValidateThisWebsite - tên của add-on - phân tích mã HTML của một trang web nhất định để xác định có phù hợp với các tiêu chuẩn hiện hành. Thực chất, add-on thực hiện một lệnh cross-extension đến NoScript buộc Firefox mở địa chỉ web mà các nhà nghiên cứu chọn.

Firefox thừa nhận nguy cơ và đang phát triển sản phẩm lõi và nền tảng phần mở rộng để đảm bảo an ninh hơn. Firefox sẽ sandbox các extension nhằm ngăn chặn việc chia sẻ mã.

Theo Ars Technica