-

09/04/2020

-

85

-

553 bài viết

Bó cẩn! Điện thoại Xiaomi với chip MediaTek dễ bị giả mạo thanh toán

Các chuyên gia vừa phát hiện các vấn đề an ninh trong hệ thống thanh toán trên điện thoại thông minh Xiaomi sử dụng chip MediaTek làm TEE (môi trường thực thi đáng tin cậy) cho việc ký kết các giao dịch.

Kẻ tấn công có thể khai thác các điểm yếu để ký các gói thanh toán giả mạo bằng cách sử dụng ứng dụng bên thứ ba không đặc quyền. Sau khi tấn công, dịch vụ thanh toán không khả dụng hoặc ký các giao dịch từ ví di động của nạn nhân vào tài khoản của kẻ xấu.

Xem xét mức độ phổ biến của điện thoại Xiaomi và phương thức thanh toán di động, đặc biệt ở thị trường châu Á thì số tiền tin tặc có thể khai thác ước tính lên tới hàng tỷ đô la Mỹ.

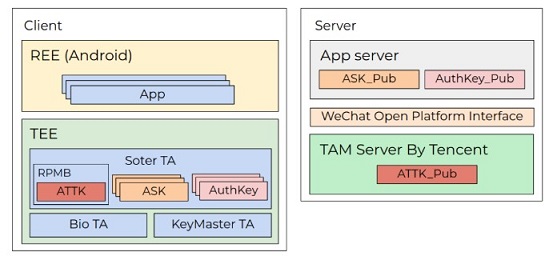

Không gian này được thiết kế để khởi chạy các ứng dụng đáng tin cậy như “thhadmin” - chịu trách nhiệm quản lý an ninh, bao gồm framework thanh toán di động nhúng 'Tencent Soter' cung cấp API cho các ứng dụng của bên thứ ba để tích hợp khả năng thanh toán.

Hiện có hơn 1 tỷ người dùng các ứng dụng như WeChat Pay và Alipay, dựa vào API 'Tencent Soter' để xác minh các gói thanh toán một cách an toàn và cho phép các giao dịch tài chính.

Trong quá tình thử nghiệm, các nhà nghiên cứu đã khai thác lỗ hổng CVE-2020-14125 trong ứng dụng Tencent Soter. Lỗ hổng này cho phép kẻ tấn công trích xuất khóa cá nhân và ký các gói thanh toán giả mạo khi người dùng không được cấp quyền.

Họ đã bỏ qua các bản vá của Xiaomi và MediaTek bằng cách ghi đè ứng dụng ‘thhadmin’ trên MIUI 12.5.6.0 bằng ứng dụng MIUI 10.4.1.0, mở ra nhiều khả năng khai thác.

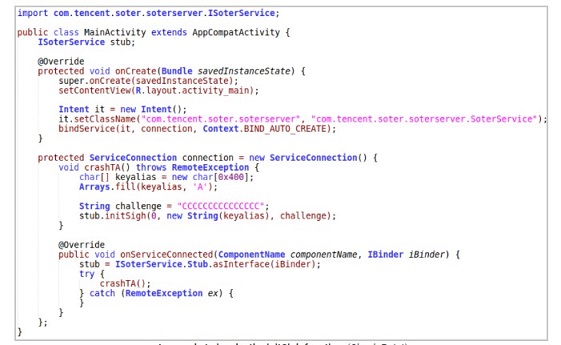

Liên kết được thiết lập bằng cách sử dụng SoterService làm proxy, sau khi gọi hàm initSigh trong ứng dụng Soter bằng mã Java dưới đây.

Lỗ hổng rò rỉ key Soter là vấn đề từ bên thứ ba và Xiaomi xác nhận rằng hãng đang khắc phục và sẽ cung cấp bản vá trong tương lai.

Nếu bạn không thể tắt hoàn toàn các thanh toán di động, hãy cố gắng hạn chế số lượng ứng dụng cài đặt trên thiết bị, cập nhật hệ điều hành và sử dụng bảo mật ứng dụng di động để phát hiện và ngăn chặn các hành động đáng ngờ.

Kẻ tấn công có thể khai thác các điểm yếu để ký các gói thanh toán giả mạo bằng cách sử dụng ứng dụng bên thứ ba không đặc quyền. Sau khi tấn công, dịch vụ thanh toán không khả dụng hoặc ký các giao dịch từ ví di động của nạn nhân vào tài khoản của kẻ xấu.

Xem xét mức độ phổ biến của điện thoại Xiaomi và phương thức thanh toán di động, đặc biệt ở thị trường châu Á thì số tiền tin tặc có thể khai thác ước tính lên tới hàng tỷ đô la Mỹ.

Môi trường tấn công

Điện thoại Xiaomi chạy trên chip MediaTek sử dụng kiến trúc “Kinibi” TEE, tạo ra một vùng ảo riêng biệt để lưu trữ các khóa an ninh cần thiết khi ký kết các giao dịch.Không gian này được thiết kế để khởi chạy các ứng dụng đáng tin cậy như “thhadmin” - chịu trách nhiệm quản lý an ninh, bao gồm framework thanh toán di động nhúng 'Tencent Soter' cung cấp API cho các ứng dụng của bên thứ ba để tích hợp khả năng thanh toán.

Hiện có hơn 1 tỷ người dùng các ứng dụng như WeChat Pay và Alipay, dựa vào API 'Tencent Soter' để xác minh các gói thanh toán một cách an toàn và cho phép các giao dịch tài chính.

Cách thức tấn công

Các chuyên gia an ninh mạng tại Check Point đã phát hiện ra một lỗ hổng trong định dạng ứng dụng đáng tin cậy mà Xiaomi sử dụng, đó là thiếu kiểm soát phiên bản, gây ra một cuộc tấn công hạ cấp (downgrade attack). Có nghĩa là kẻ xấu có thể thay thế một ứng dụng mới hơn, an toàn hơn bằng một phiên bản cũ hơn, dễ bị tấn công.Trong quá tình thử nghiệm, các nhà nghiên cứu đã khai thác lỗ hổng CVE-2020-14125 trong ứng dụng Tencent Soter. Lỗ hổng này cho phép kẻ tấn công trích xuất khóa cá nhân và ký các gói thanh toán giả mạo khi người dùng không được cấp quyền.

Họ đã bỏ qua các bản vá của Xiaomi và MediaTek bằng cách ghi đè ứng dụng ‘thhadmin’ trên MIUI 12.5.6.0 bằng ứng dụng MIUI 10.4.1.0, mở ra nhiều khả năng khai thác.

Liên kết được thiết lập bằng cách sử dụng SoterService làm proxy, sau khi gọi hàm initSigh trong ứng dụng Soter bằng mã Java dưới đây.

Khuyến cáo

Đối với người dùng điện thoại Xiaomi dựa trên MediaTek, điều quan trọng là nên áp dụng bản cập nhật Android Tháng 6/2022 để giải quyết lỗ hổng CVE-2020-14125.Lỗ hổng rò rỉ key Soter là vấn đề từ bên thứ ba và Xiaomi xác nhận rằng hãng đang khắc phục và sẽ cung cấp bản vá trong tương lai.

Nếu bạn không thể tắt hoàn toàn các thanh toán di động, hãy cố gắng hạn chế số lượng ứng dụng cài đặt trên thiết bị, cập nhật hệ điều hành và sử dụng bảo mật ứng dụng di động để phát hiện và ngăn chặn các hành động đáng ngờ.

Theo BleepingComputer