WhiteHat News #ID:2006

WhiteHat Support

-

14/10/2015

-

0

-

7 bài viết

Adware root các thiết bị Android được tìm thấy trong 20.000 ứng dụng

Người dùng Android chịu đựng phiền nhiễu từ các adware không thể gỡ bỏ

Các chuyên gia an ninh di động đã đưa ra thuật ngữ "trojanized adware" để miêu tả loại adware mới được phát hiện trong “hệ sinh thái” Android, chúng sử dụng nhiều mã khai thác khác nhau để tự cài đặt như root trên các máy bị lây nhiễm.

Theo các chuyên gia, đây là xu hướng mới và các dấu vết đầu tiên được tìm thấy khi Cheetah Mobile phát hiện GhostPush (Shedun) vào giữa tháng 9 và sau đó là FireEye phát hiện Kemoge (ShiftyBug).

Các chuyên gia của Lookout cũng đã tìm ra biến thể thứ ba của loại adware nguy hiểm này và đặt tên adware này là Shuanet.

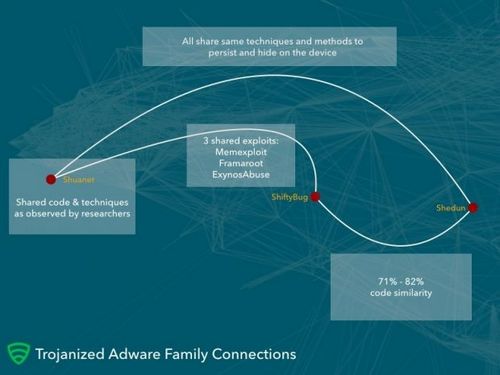

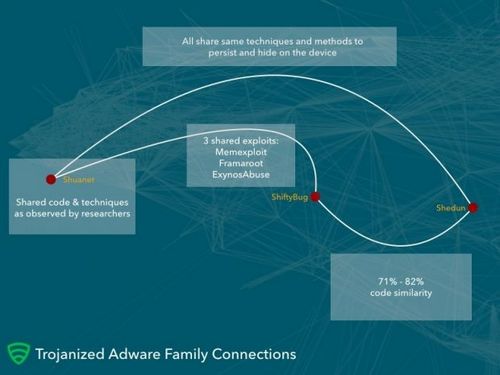

Shuanet có chung code với GhostPush và Kemoge

Sau khi phân tích ba adware cùng họ này, các chuyên gia bảo mật thấy rằng code của Shuanet giống GhostPush tới 71% và giống Kemoge tới 82%.

Ngoài ra, 3 adware này đều sử dụng 3 mã khai thác (Memexploit, Framaroot và ExynosAbuse) để root thiết bị Android.

Mặc dù lượng code giống nhau khá lớn, Lookout tin rằng 3 adware cùng họ này do các nhóm khác nhau tạo ra. Giả thiết đặt ra là code được mua từ cùng một nguồn bán mã khai thác/malware.

Shuanet phát tán qua chợ ứng dụng không chính thức của bên thứ ba

Về cách thức hoạt động, Shuanet giống với các adware xuất hiện trước đó, nghĩa là các tác giả của adware này download các ứng dụng phổ biến từ Google Play Store và đóng gói lại bằng Shuanet. Sau đó, các ứng dụng đã được đóng gói sẽ được upload lên các chợ ứng dụng Android khác, mà điều này rõ ràng không dùng đến bất kỳ kỹ thuật quét bảo mật nào.

Lookout cho rằng các ứng dụng đã được đóng gói lại bằng Shuanet có thể hoạt động tự động (qua script). Giả thuyết của Lookout dựa trên thực tế những người tạo ra adware này muốn tránh các ứng dụng diệt virus hoặc ứng dụng bảo mật, nhưng khi những kẻ này đóng gói lại các ứng dụng xử lý thông tin nhạy cảm (ứng dụng xác thực 2 yếu tố của Okta), chúng không tác động được quá trình xử lý thông tin nhạy cảm của người dùng.

Khi người dùng bất cẩn download một ứng dụng bất kỳ được đóng gói lại như trên, ứng dụng này sẽ tùy ý sử dụng các mã khai thác và Shuanet sẽ root thiết bị của người dùng để có thể “cố tình” ở lại trên thiết bị. Ở bước này, các tác giả của Shuanet có thể bắt đầu cài đặt các malware, quảng cáo hoặc các ứng dụng mà người dùng không cho phép.

Theo các chuyên gia của Lookout, họ đã phát hiện được hơn 20.000 ứng dụng Android đã được đóng gói lại bằng Shuanet, GhostPush hay Kemoge và có thể download từ các chợ ứng dụng Android của bên thứ ba.

Thiết bị Android tại các nước sau bị lây nhiễm nhiều nhất: Mỹ, Đức, Iran, Ấn Độ, Jamaica, Sudan, Brazil, Mexico và Indonesia.

Nguồn: Softpedia

Các chuyên gia an ninh di động đã đưa ra thuật ngữ "trojanized adware" để miêu tả loại adware mới được phát hiện trong “hệ sinh thái” Android, chúng sử dụng nhiều mã khai thác khác nhau để tự cài đặt như root trên các máy bị lây nhiễm.

Theo các chuyên gia, đây là xu hướng mới và các dấu vết đầu tiên được tìm thấy khi Cheetah Mobile phát hiện GhostPush (Shedun) vào giữa tháng 9 và sau đó là FireEye phát hiện Kemoge (ShiftyBug).

Các chuyên gia của Lookout cũng đã tìm ra biến thể thứ ba của loại adware nguy hiểm này và đặt tên adware này là Shuanet.

Shuanet có chung code với GhostPush và Kemoge

Sau khi phân tích ba adware cùng họ này, các chuyên gia bảo mật thấy rằng code của Shuanet giống GhostPush tới 71% và giống Kemoge tới 82%.

Ngoài ra, 3 adware này đều sử dụng 3 mã khai thác (Memexploit, Framaroot và ExynosAbuse) để root thiết bị Android.

Mặc dù lượng code giống nhau khá lớn, Lookout tin rằng 3 adware cùng họ này do các nhóm khác nhau tạo ra. Giả thiết đặt ra là code được mua từ cùng một nguồn bán mã khai thác/malware.

Shuanet phát tán qua chợ ứng dụng không chính thức của bên thứ ba

Về cách thức hoạt động, Shuanet giống với các adware xuất hiện trước đó, nghĩa là các tác giả của adware này download các ứng dụng phổ biến từ Google Play Store và đóng gói lại bằng Shuanet. Sau đó, các ứng dụng đã được đóng gói sẽ được upload lên các chợ ứng dụng Android khác, mà điều này rõ ràng không dùng đến bất kỳ kỹ thuật quét bảo mật nào.

Lookout cho rằng các ứng dụng đã được đóng gói lại bằng Shuanet có thể hoạt động tự động (qua script). Giả thuyết của Lookout dựa trên thực tế những người tạo ra adware này muốn tránh các ứng dụng diệt virus hoặc ứng dụng bảo mật, nhưng khi những kẻ này đóng gói lại các ứng dụng xử lý thông tin nhạy cảm (ứng dụng xác thực 2 yếu tố của Okta), chúng không tác động được quá trình xử lý thông tin nhạy cảm của người dùng.

Khi người dùng bất cẩn download một ứng dụng bất kỳ được đóng gói lại như trên, ứng dụng này sẽ tùy ý sử dụng các mã khai thác và Shuanet sẽ root thiết bị của người dùng để có thể “cố tình” ở lại trên thiết bị. Ở bước này, các tác giả của Shuanet có thể bắt đầu cài đặt các malware, quảng cáo hoặc các ứng dụng mà người dùng không cho phép.

Theo các chuyên gia của Lookout, họ đã phát hiện được hơn 20.000 ứng dụng Android đã được đóng gói lại bằng Shuanet, GhostPush hay Kemoge và có thể download từ các chợ ứng dụng Android của bên thứ ba.

Thiết bị Android tại các nước sau bị lây nhiễm nhiều nhất: Mỹ, Đức, Iran, Ấn Độ, Jamaica, Sudan, Brazil, Mexico và Indonesia.

Nguồn: Softpedia

Chỉnh sửa lần cuối bởi người điều hành: