WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

600 triệu điện thoại Samsung Galaxy có thể đứng trước nguy cơ bị tấn công

Một chuyên gia an ninh cho biết 600 triệu chiếc điện thoại Samsung có thể trở thành nạn nhân của các cuộc tấn công cho phép hacker bí mật điều khiển camera và micro, đọc tin nhắn đến và đi, và cài đặt các ứng dụng độc hại.

Lỗ hổng nằm trong cơ chế cập nhật của phiên bản bàn phím SwiftKey riêng của Samsung, có trên Samsung Galaxy S6, S5, và một số dòng Galaxy khác. Khi tải về các cập nhật, thiết bị Samsung không mã hóa tập tin thực thi, và điều này giúp các hacker ở giữa (man-in-the-middle) – như trên cùng mạng Wi-Fi – có thể thay thế các tập tin hợp pháp bằng một tập tin độc hại. Phương thức khai thác này đã được chuyên gia an ninh mạng Ryan Welton trình bày tại hội thảo an ninh Blackhat hôm thứ Ba tại London.

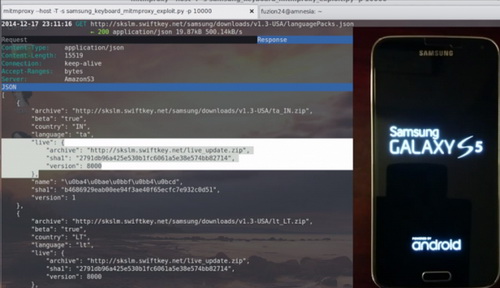

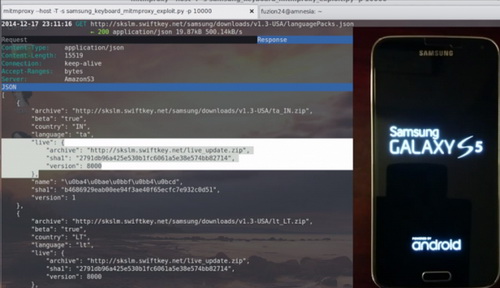

Những điện thoại được cài sẵn keyboad Samsung IME, phiên bản SwiftKey riêng của Samsung, định kỳ truy vấn một máy chủ chính thống để kiểm tra xem đã có bản cập nhật keyboard mới hay chưa hay có thêm gói ngôn ngữ đi kèm không. Hacker ở giữa (man-in-the-middle) có thể giả dạng máy chủ và gửi lại phản hồi có chứa tập tin độc hại được tiêm nhiễm vào một cập nhật của gói ngôn ngữ. Vì các điện thoại Samsung cấp đặc quyền rất lớn cho các cập nhật, tập tin độc hại có thể vượt qua các cơ chế bảo vệ trên hệ điều hành Android của Google, vốn hạn chế truy cập của các ứng dụng bên thứ ba.

Đáng ngạc nhiên là, tập tin nén dạng Zip được gửi đi trong quá trình cập nhật keyboard không được bảo vệ bởi mã hóa TLS và do đó tập tin dạng Zip dễ bị tấn công bởi các hacker. Những người thiết kế hệ thống có yêu cầu nội dung của tập tin phải khớp với tệp kê khai đã được gửi cho điện thoại trước đó, nhưng yêu cầu này cũng không đảm bảo được an toàn. Để minh họa, Welton đã gửi đến chiếc điện thoại có lỗ hổng một tệp kê khai giả mạo có chứa băm SHA1 của tập tin độc hại.

Welton cho rằng lỗ hổng tồn tại bất kể điện thoại có lỗ hổng sử dụng keyboard nào. Dù keyboard Samsung IME không được sử dụng, thì phương thức khai thác này vẫn có thể xảy ra. Tấn công có thể xảy ra dù có một cập nhật keyboard hợp pháp hay không. Trong khi SwiftKey là một ứng dụng của bên thứ ba dành cho tất cả các điện thoại Android, tạm thời vẫn không có minh chứng nào cho thấy các điện thoại đó đều có lỗ hổng, vì việc cập nhật được xử lý thông qua cơ chế của Google Play.

Hiện tại, người sử dụng điện thoại có lỗ hổng dường như chẳng thể làm gì để ngăn chặn các cuộc tấn công, ngoại trừ việc tránh truy cập vào các mạng Wi-Fi không an toàn. Thậm chí sau đó, những người này vẫn có thể trở thành nạn nhân của các cuộc tấn công DNS hijacking, packet injection, hoặc các kỹ thuật tương tự để giả dạng máy chủ cập nhật. Cũng không có cách nào để gỡ bỏ ứng dụng bị lỗ hổng, dù người sử dụng Galaxy có sử dụng một keyboard khác. Trên thực tế, phương thức khai thác này đòi hỏi sự kiên nhẫn của các hacker, vì phải đợi cho đến khi cơ chế cập nhật được kích hoạt, hay khi điện thoại khởi động, hoặc trong các khoảng thời gian nghỉ định kỳ (periodic interval).

Welton cho biết ông đã xác nhận lỗ hổng có tồn tại trên Samsung Galaxy S6 với mạng Verizon và Sprint, Galaxy S5 với T-Mobile, và Galaxy S4 Mini với AT&T. Sau khi Welton thông báo lỗ hổng cho Samsung, Google, và US CERT, lỗ hổng đã được đặt tên CVE-2015-2865. Lỗ hổng này có nguồn gốc từ bộ công cụ phát triển phần mềm (software developer kit) do SwiftKey cung cấp, nhưng cũng có liên quan đến cách Samsung ứng dụng bộ công cụ này trên các dòng Galaxy của mình.

Trong một thông báo qua email, các nhân viên của SwiftKey có viết rằng: “Chúng tôi đã đọc báo cáo về một vấn đề an ninh có liên quan đến keyboard của Samsung có sử dụng SwiftKey SDK. Chúng tôi khẳng định rằng ứng dụng Keyboard SwiftKey trên Google Play hoặc Apple App Store không hề bị ảnh hưởng bởi lỗ hổng này. Chúng tôi tiếp nhận nghiêm túc những cảnh báo này và đang tiến hành điều tra thêm.”

Welton nói rằng Samsung đã cung cấp một bản vá cho các nhà mạng di động, nhưng không biết được đã có nhà mạng nào áp dụng bản vá này chưa. Như Ars đã trình bày trước đó, các nhà mạng thường không kịp thời ứng dụng các cập nhật an ninh.

Lỗ hổng nằm trong cơ chế cập nhật của phiên bản bàn phím SwiftKey riêng của Samsung, có trên Samsung Galaxy S6, S5, và một số dòng Galaxy khác. Khi tải về các cập nhật, thiết bị Samsung không mã hóa tập tin thực thi, và điều này giúp các hacker ở giữa (man-in-the-middle) – như trên cùng mạng Wi-Fi – có thể thay thế các tập tin hợp pháp bằng một tập tin độc hại. Phương thức khai thác này đã được chuyên gia an ninh mạng Ryan Welton trình bày tại hội thảo an ninh Blackhat hôm thứ Ba tại London.

Đáng ngạc nhiên là, tập tin nén dạng Zip được gửi đi trong quá trình cập nhật keyboard không được bảo vệ bởi mã hóa TLS và do đó tập tin dạng Zip dễ bị tấn công bởi các hacker. Những người thiết kế hệ thống có yêu cầu nội dung của tập tin phải khớp với tệp kê khai đã được gửi cho điện thoại trước đó, nhưng yêu cầu này cũng không đảm bảo được an toàn. Để minh họa, Welton đã gửi đến chiếc điện thoại có lỗ hổng một tệp kê khai giả mạo có chứa băm SHA1 của tập tin độc hại.

Welton cho rằng lỗ hổng tồn tại bất kể điện thoại có lỗ hổng sử dụng keyboard nào. Dù keyboard Samsung IME không được sử dụng, thì phương thức khai thác này vẫn có thể xảy ra. Tấn công có thể xảy ra dù có một cập nhật keyboard hợp pháp hay không. Trong khi SwiftKey là một ứng dụng của bên thứ ba dành cho tất cả các điện thoại Android, tạm thời vẫn không có minh chứng nào cho thấy các điện thoại đó đều có lỗ hổng, vì việc cập nhật được xử lý thông qua cơ chế của Google Play.

Hiện tại, người sử dụng điện thoại có lỗ hổng dường như chẳng thể làm gì để ngăn chặn các cuộc tấn công, ngoại trừ việc tránh truy cập vào các mạng Wi-Fi không an toàn. Thậm chí sau đó, những người này vẫn có thể trở thành nạn nhân của các cuộc tấn công DNS hijacking, packet injection, hoặc các kỹ thuật tương tự để giả dạng máy chủ cập nhật. Cũng không có cách nào để gỡ bỏ ứng dụng bị lỗ hổng, dù người sử dụng Galaxy có sử dụng một keyboard khác. Trên thực tế, phương thức khai thác này đòi hỏi sự kiên nhẫn của các hacker, vì phải đợi cho đến khi cơ chế cập nhật được kích hoạt, hay khi điện thoại khởi động, hoặc trong các khoảng thời gian nghỉ định kỳ (periodic interval).

Welton cho biết ông đã xác nhận lỗ hổng có tồn tại trên Samsung Galaxy S6 với mạng Verizon và Sprint, Galaxy S5 với T-Mobile, và Galaxy S4 Mini với AT&T. Sau khi Welton thông báo lỗ hổng cho Samsung, Google, và US CERT, lỗ hổng đã được đặt tên CVE-2015-2865. Lỗ hổng này có nguồn gốc từ bộ công cụ phát triển phần mềm (software developer kit) do SwiftKey cung cấp, nhưng cũng có liên quan đến cách Samsung ứng dụng bộ công cụ này trên các dòng Galaxy của mình.

Trong một thông báo qua email, các nhân viên của SwiftKey có viết rằng: “Chúng tôi đã đọc báo cáo về một vấn đề an ninh có liên quan đến keyboard của Samsung có sử dụng SwiftKey SDK. Chúng tôi khẳng định rằng ứng dụng Keyboard SwiftKey trên Google Play hoặc Apple App Store không hề bị ảnh hưởng bởi lỗ hổng này. Chúng tôi tiếp nhận nghiêm túc những cảnh báo này và đang tiến hành điều tra thêm.”

Welton nói rằng Samsung đã cung cấp một bản vá cho các nhà mạng di động, nhưng không biết được đã có nhà mạng nào áp dụng bản vá này chưa. Như Ars đã trình bày trước đó, các nhà mạng thường không kịp thời ứng dụng các cập nhật an ninh.

Nguồn: Ars Technica

Chỉnh sửa lần cuối bởi người điều hành: