DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

3 lỗ hổng nghiêm trọng được tìm thấy trong phần mềm SolarWinds

Các nhà nghiên cứu mới tiết lộ 3 lỗ hổng an ninh nghiêm trọng ảnh hưởng đến các sản phẩm của SolarWinds, trong đó lỗ hổng nghiêm trọng nhất có thể đã bị khai thác để thực thi mã từ xa với đặc quyền nâng cao.

Công ty an ninh mạng Trustwave cho biết, hai lỗ hổng (CVE-2021-25274 và CVE-2021-25275) tồn tại trong nền tảng SolarWinds Orion, lỗ hổng thứ ba (CVE-2021-25276) được tìm thấy trong máy chủ Serv-U FTP của công ty dành cho Windows.

Chưa có bằng chứng nào cho thấy, 3 lỗ hổng này được sử dụng trong cuộc tấn công chuỗi cung ứng SolarWinds phát hiện hồi tháng 12 năm ngoái.

Các lỗ hổng trong phần mềm Orion và Serv-U FTP được tiết lộ cho SolarWinds vào 30/12/2020 và 4/1/2021, sau đó hãng đã khắc phục các lỗi này vào 22/1 và 25/1.

Người dùng nên cài đặt phiên bản mới nhất của nền tảng Orion và Serv-U FTP (15.2.2 Hotfix 1) để giảm thiểu rủi ro liên quan đến lỗi. Trustwave cho biết họ dự định phát hành mã khai thác đầy đủ (PoC) vào ngày 9 tháng 2.

Lỗ hổng bắt nguồn từ việc sử dụng không đúng cách hàng đợi tin nhắn của Microsoft (MSMQ), được sử dụng nhiều bởi dịch vụ SolarWinds Orion Collector, cho phép người dùng chưa được xác thực gửi tin nhắn đến các hàng đợi như vậy qua cổng TCP 1801. Cuối cùng, hacker có quyền thực thi mã từ xa bằng việc kết hợp với lỗi chuyển đổi cấu trúc dữ liệu (deserialization) trong mã xử lý thư đến.

Nhà nghiên cứu Martin Rakhmanov của Trust cho biết: “Do mã xử lý tin nhắn chạy như một dịch vụ Windows được cấu hình để sử dụng tài khoản LocalSystem, nên kẻ tấn công có toàn quyền kiểm soát hệ điều hành sử dụng dịch vụ này."

Bản vá được phát hành bởi SolarWinds (Orion Platform 2020.2.4) giải quyết lỗi bằng việc xác thực chữ ký số được thực hiện trên các thư đến để đảm bảo rằng các thư chưa ký sẽ không được xử lý. Tuy nhiên, chuyên gia cảnh báo rằng MSMQ vẫn chưa được xác thực và cho phép bất kỳ ai gửi tin nhắn tới nó.

Lỗ hổng thứ hai trong nền tảng Orion, liên quan đến cách thức xác thực không an toàn. Theo đó, thông tin xác thực của cơ sở dữ liệu nền (có tên "SOLARWINDS_ORION") được lưu trữ trong tệp cấu hình, dẫn đến việc người dùng không có đặc quyền có thể kiểm soát hoàn toàn cơ sở dữ liệu, ăn cắp thông tin, hoặc thậm chí thêm người dùng cấp quản trị viên mới được sử dụng bên trong các sản phẩm SolarWinds Orion.

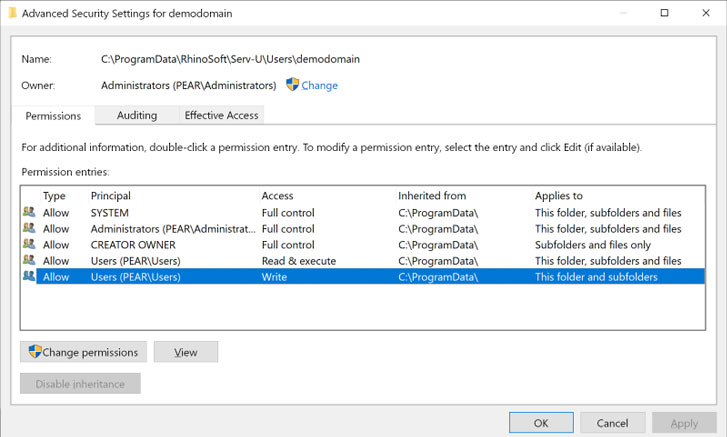

Cuối cùng, một lỗ hổng trong SolarWinds Serv-U FTP Server 15.2.1 dành cho Windows cho phép kẻ tấn công đăng nhập vào hệ thống hoặc thông qua máy tính từ xa (Remote Desktop) tải tệp mới lên FTP Server. Kẻ tấn công có thể viết nội dung của tệp này để thêm người dùng quản trị mới với toàn quyền truy cập vào ổ đĩa C:\, sau đó tiếp tục khai thác hệ thống bằng cách đăng nhập với tư cách quản trị viên vừa được thêm đó vào máy chủ FTP để đọc hoặc thay thế bất kỳ tệp nào trên ổ đĩa.

Công ty an ninh mạng Trustwave cho biết, hai lỗ hổng (CVE-2021-25274 và CVE-2021-25275) tồn tại trong nền tảng SolarWinds Orion, lỗ hổng thứ ba (CVE-2021-25276) được tìm thấy trong máy chủ Serv-U FTP của công ty dành cho Windows.

Chưa có bằng chứng nào cho thấy, 3 lỗ hổng này được sử dụng trong cuộc tấn công chuỗi cung ứng SolarWinds phát hiện hồi tháng 12 năm ngoái.

Các lỗ hổng trong phần mềm Orion và Serv-U FTP được tiết lộ cho SolarWinds vào 30/12/2020 và 4/1/2021, sau đó hãng đã khắc phục các lỗi này vào 22/1 và 25/1.

Người dùng nên cài đặt phiên bản mới nhất của nền tảng Orion và Serv-U FTP (15.2.2 Hotfix 1) để giảm thiểu rủi ro liên quan đến lỗi. Trustwave cho biết họ dự định phát hành mã khai thác đầy đủ (PoC) vào ngày 9 tháng 2.

Lỗ hổng bắt nguồn từ việc sử dụng không đúng cách hàng đợi tin nhắn của Microsoft (MSMQ), được sử dụng nhiều bởi dịch vụ SolarWinds Orion Collector, cho phép người dùng chưa được xác thực gửi tin nhắn đến các hàng đợi như vậy qua cổng TCP 1801. Cuối cùng, hacker có quyền thực thi mã từ xa bằng việc kết hợp với lỗi chuyển đổi cấu trúc dữ liệu (deserialization) trong mã xử lý thư đến.

Nhà nghiên cứu Martin Rakhmanov của Trust cho biết: “Do mã xử lý tin nhắn chạy như một dịch vụ Windows được cấu hình để sử dụng tài khoản LocalSystem, nên kẻ tấn công có toàn quyền kiểm soát hệ điều hành sử dụng dịch vụ này."

Bản vá được phát hành bởi SolarWinds (Orion Platform 2020.2.4) giải quyết lỗi bằng việc xác thực chữ ký số được thực hiện trên các thư đến để đảm bảo rằng các thư chưa ký sẽ không được xử lý. Tuy nhiên, chuyên gia cảnh báo rằng MSMQ vẫn chưa được xác thực và cho phép bất kỳ ai gửi tin nhắn tới nó.

Lỗ hổng thứ hai trong nền tảng Orion, liên quan đến cách thức xác thực không an toàn. Theo đó, thông tin xác thực của cơ sở dữ liệu nền (có tên "SOLARWINDS_ORION") được lưu trữ trong tệp cấu hình, dẫn đến việc người dùng không có đặc quyền có thể kiểm soát hoàn toàn cơ sở dữ liệu, ăn cắp thông tin, hoặc thậm chí thêm người dùng cấp quản trị viên mới được sử dụng bên trong các sản phẩm SolarWinds Orion.

Cuối cùng, một lỗ hổng trong SolarWinds Serv-U FTP Server 15.2.1 dành cho Windows cho phép kẻ tấn công đăng nhập vào hệ thống hoặc thông qua máy tính từ xa (Remote Desktop) tải tệp mới lên FTP Server. Kẻ tấn công có thể viết nội dung của tệp này để thêm người dùng quản trị mới với toàn quyền truy cập vào ổ đĩa C:\, sau đó tiếp tục khai thác hệ thống bằng cách đăng nhập với tư cách quản trị viên vừa được thêm đó vào máy chủ FTP để đọc hoặc thay thế bất kỳ tệp nào trên ổ đĩa.

Theo: thehackernews

Chỉnh sửa lần cuối bởi người điều hành: