Kali linux toàn tập

Tớ thì cũng như các bạn, đang ngâm cứu thằng này, nhưng vì tài liệu của anh em mỗi người mỗi hướng, có tài liệu chuẩn, có tài liệu đi vào ngõ cụt hoặc dính virus của các chú hacker nước ngoài (tớ chạy update theo link hướng dẫn cái là die luôn), bởi vì ae chỉ hướng dẫn tài liệu trên góc độ thực nghiệm, không phải tài liệu sử dụng, nên tớ mạn phép làm bài tổng hợp tài liệu cho anh em newbie nhé (bản thân tớ cũng đang là newbie, nhưng làm pic này để tổng hợp).

I. Hướng dẫn cái kali trên vmware và box của DDos:

http://whitehat.vn/threads/4983-Huong-dan-cai-dat-Kali-linux-backtrack-6.html

II. Nên đọc bài này của DDos để biết thêm về kali linux

http://whitehat.vn/threads/5367-Qua...i-Linux-thay-Backtrack.html?p=10505#post10505

III. Cài đặt trực tiếp trên HHD và thông tin kèm theo

Mọi hỗ trợ từ USB boot theo như hướng dẫn trên mạng thì theo mình các bạn vứt hết đi, ko sử dụng được trong trường hợp các bác mua linh kiện và thiết bị mới, cách cài đặt thì setup loằng ngoằng, tùm lum (mình tin là các bạn newbie sẽ ko hài lòng nếu cài trên HDD để sử dụng cho công việc mà lại sử dụng máy tính có cấu hình thấp cả, các bạn cứ thử xây dựng 1 con máy tính cấu hình tạm ổn thì các bạn sẽ thấy hiệu năng của Kali hỗ trợ đến mức độ nào, phê cực ạ ).

----Chú ý: nên mua ổ SSD của Samsung và search các dòng card màn hình AMD Radeon tương thích với Kali nhé (Các bạn nên tìm hiểu cái này trước khi đi mua thiết bị để đỡ hối hận vì mua nhầm đồ - Chơi kali thì chú trọng card đồ hoạ và Ram, tuỳ tầm tiền mà bạn mua đồ, tớ thì thèm muốn 4 con card R9 280x của asus nhưng ở VN kiếm cực khó nên đành chơi 4 em HD 7850).

1. Các bạn nên tạo đĩa DVD live để đơn giản hoá tiến trình cài đặt nhé (mình sẽ update đĩa cài DVD live này lên 4share.vn cho các bạn trong thời gian tới)

Tiến hành cài đặt thì các bạn đọc 2 bài đầu là cài được thôi, nó còn đơn giản hơn cả cài winXP ....Chú ý bạn nào có main hỗ trợ UEIF thì tắt nó đi nhé, để nó nhận ổ cứng......Còn nữa, nên mua ổ cứng SSD của samsung, đừng mua ổ cứng SSD của intel pro 1500, vì tớ test mãi rồi, thằng SSD pro 1500 của intel cứ cài đến 30% là teo, nó bảo mật vãi luôn í.

Video:

2. Sau khi cài đặt xong bạn sẽ cần đến những lệnh sau:

------------------

SUDO -S

leafpad /etc/apt/sources.list

-----------------

Sửa file sources như sau:

--------------------

#

# deb cdrom:[Debian GNU/Linux 7.0 _Kali_ - Official Snapshot amd64 LIVE/INSTALL Binary 20140108-17:05]/ kali contrib main non-free

#deb cdrom:[Debian GNU/Linux 7.0 _Kali_ - Official Snapshot amd64 LIVE/INSTALL Binary 20140108-17:05]/ kali contrib main non-free

deb http://repo.kali.org/kali kali main non-free contrib

deb-src http://repo.kali.org/kali kali main non-free contrib

deb http://http.kali.org/kali kali main non-free contrib

deb-src http://http.kali.org/kali kali main non-free contrib

## Security updates

# Line commented out by installer because it failed to verify:

deb http://security.kali.org/kali-security kali/updates main contrib non-free

deb-src http://security.kali.org/kali-security kali/updates main contrib non-free

-----------

Bạn save lại rồi chạy tiếp:

---------------

sudo apt-get update && sudo apt-get upgrade

--------------

Trong quá trình cài đặt kali linux sẽ hỏi bạn có update không, nếu bạn đồng ý thì gõ "apt-get -f install" để update và hoàn tất quá trình cài đặt cũng như nhận dirver của các thiết bị.

3. Hướng dẫn cài đặt card màn hình hỗ trợ tăng tốc xử lý dữ liệu:

a. xem thông tin card của bạn để download driver chuẩn nhé: http://support.amd.com/en-us/kb-articles/Pages/Latest-LINUX-Beta-Driver.aspx

b. Chọn phiên bản driver cần cài của bạn ở đây: http://support.amd.com/en-us/download

c. Tham khảo thêm hướng dẫn cài đặt ở đây các bạn nhé: https://forums.kali.org/showthread.php?17681-Install-AMD-ATI-Driver-in-Kali-Linux-1-x

4. Tài liệu cài teamview do bác DDOs hướng dẫn

download http://download.teamviewer.com/downl...ewer_linux.deb

Sau đó dùng lệnh: dpkg -i teamviewer_linux.deb

Tham khảo thêm:

http://www.teamviewer.com/vi/help/363-How-do-I-install-TeamViewer-on-my-Linux-distribution.aspx

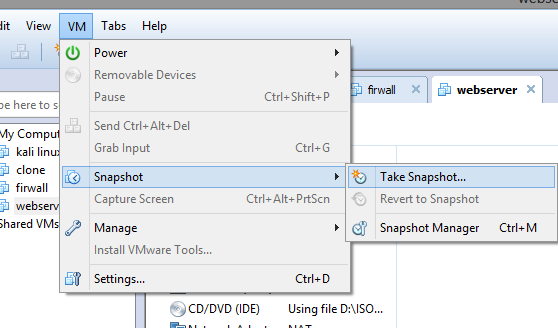

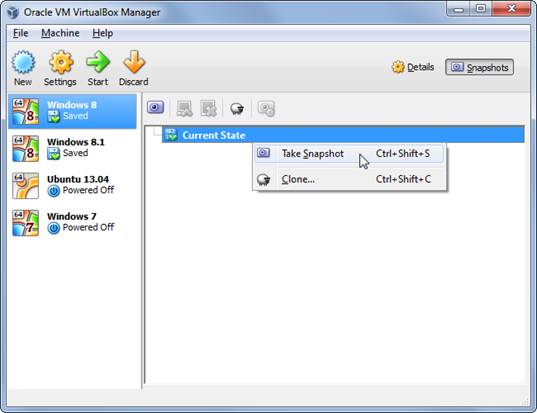

5. Cài đặt vmware và box

Đọc lại bài viết của bác DDos:

http://whitehat.vn/threads/5367-Qua...i-Linux-thay-Backtrack.html?p=10505#post10505

Hình như bác ấy thiếu phần vmware nên mình bổ xung thêm link:

http://www.hackerway.ch/2013/09/16/how-to-install-vmware-workstation-10-on-ubuntu-12-04-lts/

6. Cài đặt nessus cua DDos nào anh em

http://whitehat.vn/threads/5506-Cach-cai-dat-Nessus-trong-Kali-Linux.html

Chú ý anh em nên đổi IP getway để đến đoạn cuối có thể truy cập được vào trang chủ của nó đăng kí nhé.

Tạm thời thế đã, tớ sẽ update thêm các ứng dụng, phần mềm mà anh em sẽ cần nếu ham hố sử dụng kali ^^

I. Hướng dẫn cái kali trên vmware và box của DDos:

http://whitehat.vn/threads/4983-Huong-dan-cai-dat-Kali-linux-backtrack-6.html

II. Nên đọc bài này của DDos để biết thêm về kali linux

http://whitehat.vn/threads/5367-Qua...i-Linux-thay-Backtrack.html?p=10505#post10505

III. Cài đặt trực tiếp trên HHD và thông tin kèm theo

Mọi hỗ trợ từ USB boot theo như hướng dẫn trên mạng thì theo mình các bạn vứt hết đi, ko sử dụng được trong trường hợp các bác mua linh kiện và thiết bị mới, cách cài đặt thì setup loằng ngoằng, tùm lum (mình tin là các bạn newbie sẽ ko hài lòng nếu cài trên HDD để sử dụng cho công việc mà lại sử dụng máy tính có cấu hình thấp cả, các bạn cứ thử xây dựng 1 con máy tính cấu hình tạm ổn thì các bạn sẽ thấy hiệu năng của Kali hỗ trợ đến mức độ nào, phê cực ạ ).

----Chú ý: nên mua ổ SSD của Samsung và search các dòng card màn hình AMD Radeon tương thích với Kali nhé (Các bạn nên tìm hiểu cái này trước khi đi mua thiết bị để đỡ hối hận vì mua nhầm đồ - Chơi kali thì chú trọng card đồ hoạ và Ram, tuỳ tầm tiền mà bạn mua đồ, tớ thì thèm muốn 4 con card R9 280x của asus nhưng ở VN kiếm cực khó nên đành chơi 4 em HD 7850).

1. Các bạn nên tạo đĩa DVD live để đơn giản hoá tiến trình cài đặt nhé (mình sẽ update đĩa cài DVD live này lên 4share.vn cho các bạn trong thời gian tới)

Tiến hành cài đặt thì các bạn đọc 2 bài đầu là cài được thôi, nó còn đơn giản hơn cả cài winXP ....Chú ý bạn nào có main hỗ trợ UEIF thì tắt nó đi nhé, để nó nhận ổ cứng......Còn nữa, nên mua ổ cứng SSD của samsung, đừng mua ổ cứng SSD của intel pro 1500, vì tớ test mãi rồi, thằng SSD pro 1500 của intel cứ cài đến 30% là teo, nó bảo mật vãi luôn í.

Video:

2. Sau khi cài đặt xong bạn sẽ cần đến những lệnh sau:

------------------

SUDO -S

leafpad /etc/apt/sources.list

-----------------

Sửa file sources như sau:

--------------------

#

# deb cdrom:[Debian GNU/Linux 7.0 _Kali_ - Official Snapshot amd64 LIVE/INSTALL Binary 20140108-17:05]/ kali contrib main non-free

#deb cdrom:[Debian GNU/Linux 7.0 _Kali_ - Official Snapshot amd64 LIVE/INSTALL Binary 20140108-17:05]/ kali contrib main non-free

deb http://repo.kali.org/kali kali main non-free contrib

deb-src http://repo.kali.org/kali kali main non-free contrib

deb http://http.kali.org/kali kali main non-free contrib

deb-src http://http.kali.org/kali kali main non-free contrib

## Security updates

# Line commented out by installer because it failed to verify:

deb http://security.kali.org/kali-security kali/updates main contrib non-free

deb-src http://security.kali.org/kali-security kali/updates main contrib non-free

-----------

Bạn save lại rồi chạy tiếp:

---------------

sudo apt-get update && sudo apt-get upgrade

--------------

Trong quá trình cài đặt kali linux sẽ hỏi bạn có update không, nếu bạn đồng ý thì gõ "apt-get -f install" để update và hoàn tất quá trình cài đặt cũng như nhận dirver của các thiết bị.

3. Hướng dẫn cài đặt card màn hình hỗ trợ tăng tốc xử lý dữ liệu:

a. xem thông tin card của bạn để download driver chuẩn nhé: http://support.amd.com/en-us/kb-articles/Pages/Latest-LINUX-Beta-Driver.aspx

b. Chọn phiên bản driver cần cài của bạn ở đây: http://support.amd.com/en-us/download

c. Tham khảo thêm hướng dẫn cài đặt ở đây các bạn nhé: https://forums.kali.org/showthread.php?17681-Install-AMD-ATI-Driver-in-Kali-Linux-1-x

4. Tài liệu cài teamview do bác DDOs hướng dẫn

download http://download.teamviewer.com/downl...ewer_linux.deb

Sau đó dùng lệnh: dpkg -i teamviewer_linux.deb

Tham khảo thêm:

http://www.teamviewer.com/vi/help/363-How-do-I-install-TeamViewer-on-my-Linux-distribution.aspx

5. Cài đặt vmware và box

Đọc lại bài viết của bác DDos:

http://whitehat.vn/threads/5367-Qua...i-Linux-thay-Backtrack.html?p=10505#post10505

Hình như bác ấy thiếu phần vmware nên mình bổ xung thêm link:

http://www.hackerway.ch/2013/09/16/how-to-install-vmware-workstation-10-on-ubuntu-12-04-lts/

6. Cài đặt nessus cua DDos nào anh em

http://whitehat.vn/threads/5506-Cach-cai-dat-Nessus-trong-Kali-Linux.html

Chú ý anh em nên đổi IP getway để đến đoạn cuối có thể truy cập được vào trang chủ của nó đăng kí nhé.

Tạm thời thế đã, tớ sẽ update thêm các ứng dụng, phần mềm mà anh em sẽ cần nếu ham hố sử dụng kali ^^

Chỉnh sửa lần cuối bởi người điều hành: