Mask

VIP Members

-

03/07/2013

-

33

-

25 bài viết

Web1: SQL injection - Con đường khai thác phổ biến: qua “user input”.

Web1: SQL injection - Con đường khai thác phổ biến: qua “user input”.

Giới thiệu

Wikipedia: “Sql Injection (SQLi) là một kỹ thuật cho phép những kẻ tấn công lợi dụng lỗ hổng của việc kiểm tra dữ liệu đầu vào trong các ứng dụng web và các thông báo lỗi của hệ quản trị cơ sở dữ liệu trả về để inject (tiêm vào) và thi hành các câu lệnh SQL bất hợp pháp, Sql Injection có thể cho phép những kẻ tấn công thực hiện các thao tác, thêm, sửa, xóa… trên cơ sở dữ liệu của ứng dụng. Lỗi này thường xảy ra trên các ứng dụng web có dữ liệu được quản lý bằng các hệ quản trị cơ sở dữ liệu như SQL Server, MySQL, Oracle, DB2, Sysbase...”

Sql Injection được mô tả như là một trong những lỗ hổng bảo mật web nguy hiểm nhất. Khai thác Sql Injection, ngoài việc đoạt được quyền kiểm soát về mặt dữ liệu như đã nói ở trên, hacker còn có thể cài đặt backdoor trên server mà ứng dụng đang chạy, qua đó kiểm soát toàn bộ hệ thống…

Chúng ta sẽ cùng tìm hiểu về chủ đề này theo các chuyên đề nhỏ dưới đây:

Web1: SQL injection - Con đường khai thác phổ biến: qua “user input”.

Web2: SQL injection - Các con đường khai thác khác

Web3: SQL injection - Các hướng khai thác

Web4: SQL injection - Các bước khai thác

Web5: SQL injection - Một số kỹ thuật vượt qua cơ chế lọc

Web6: SQL injection - Một số tool khai thác

Web7: SQL injection - Các cách phòng chống & kết luận

============================================

Web2: SQL injection - Các con đường khai thác khác

Web3: SQL injection - Các hướng khai thác

Web4: SQL injection - Các bước khai thác

Web5: SQL injection - Một số kỹ thuật vượt qua cơ chế lọc

Web6: SQL injection - Một số tool khai thác

Web7: SQL injection - Các cách phòng chống & kết luận

============================================

W1: SQL injection - Con đường khai thác phổ biến : qua “user input”

User input điển hình thường đến từ các form nhập liệu, form search hay link… Những dữ liệu này được web browser gửi đến server thông qua phương thức HTTP GET hay POST và trở thành các tham số cho ứng dụng web truy cập tới cơ sở dữ liệu. Ví dụ như trong một form search, khi người dùng điền vào “Sql Injection”, đơn giản ứng dụng web sẽ truy cập cơ sở dữ liệu và tìm ra các bản ghi mà nội dung của nó chứa từ khóa “Sql Injection” để trả lại kết quả cho người dùng.

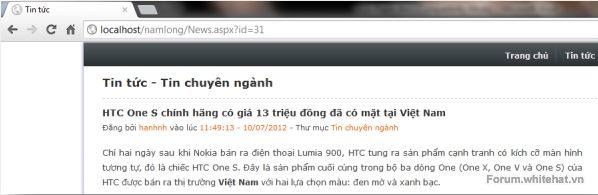

Một trường hợp khác phổ biến hơn trong kỹ thuật tấn công Sql Injection, khi người dùng request một tài liệu mà các tham số của nó được truyền qua url (như ở ảnh minh họa bên dưới, tham số id được truyền qua url theo phương thức HTTP GET). Khi nhận được request, ứng dụng web tìm trong cơ sở dữ liệu và trả về cho người dùng bài viết có id=31.

Sau đây là ví dụ về việc khai thác thông qua “user input”

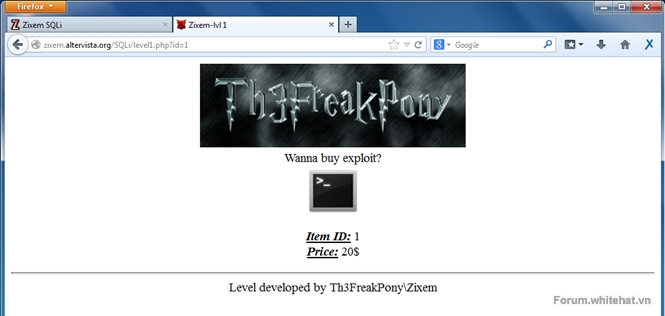

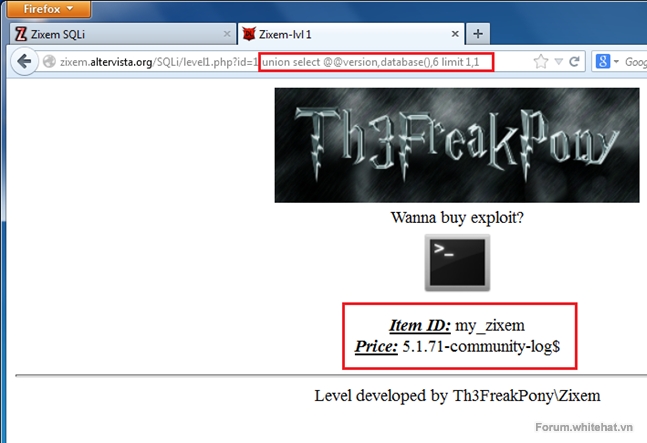

Các bạn có thể truy cập vào link sau: http://zixem.altervista.org/SQLi/level1.php?id=1

Site này sẽ truy cập vào cơ sở dữ liệu và hiển thị cho người sử dụng Item ID và Price tương ứng với giá trị của biến id trên URL (ở đây id = 1).

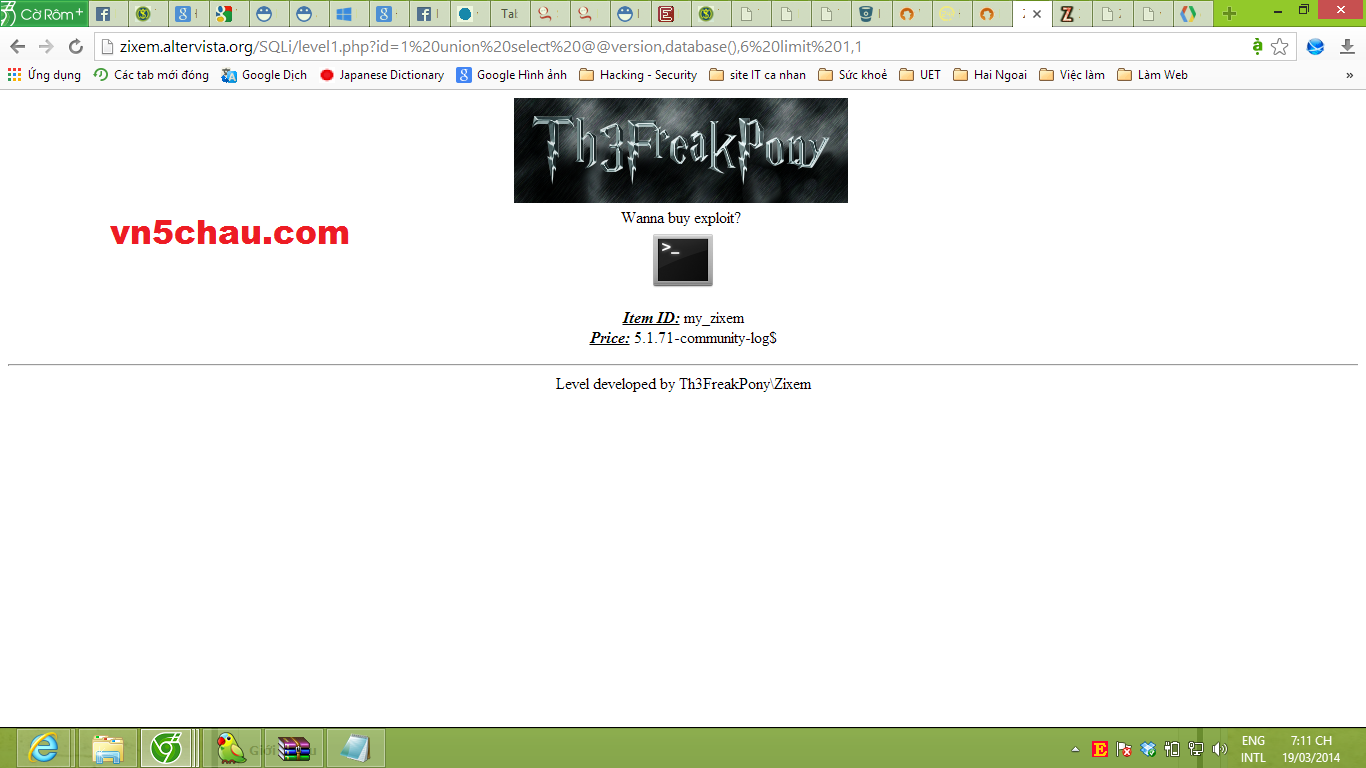

Dựa trên lỗ hổng của việc kiểm tra giá trị đầu vào của biến id, ta có thể khai thác và thực thi những câu lệnh SQL. Ở đây, ta sẽ thay đổi URL để lấy được phiên bản của hệ quản trị cơ sở dữ liệu và tên của cơ sở dữ liệu.

Thay đổi biến id thành như sau: id=1 union select @@version,database(),6 limit 1,1. Sau đó gửi request đến web server.

Như vậy, ta xác định được phiên bản của hệ quản trị cơ sở dữ liệu là MySQL 5.1.71-community-log và tên của cơ sở dữ liệu là my_zixem.

Tùy vào các câu truy vấn chúng ta chèn vào mà chúng ta sẽ thu thập được những thông tin mong muốn hay những hành động phá hoại như xóa bảng trong cơ sở dữ liệu, upload shell lên web server phục vụ việc khai thác về sau. Chi tiết về các bước thực hiện để làm được những điều này sẽ được trình bày trong các chuyên đề sau.

Các bạn quan tâm có thể theo dõi chuyên đề tiếp theo - "Web2 : SQL injection - Các con đường khai thác khác"

Chỉnh sửa lần cuối bởi người điều hành: