WhiteHat News #ID:2112

VIP Members

-

16/06/2015

-

83

-

672 bài viết

Tin tặc Triều Tiên sử dụng spyware 'Torisma' trong các cuộc tấn công bằng thư mời làm việc

Torisma là phần mềm gián điệp mới được phát hiện, nhắm mục tiêu vào các địa chỉ IP thuộc các nhà cung cấp dịch vụ Internet (ISP) ở Úc, Israel, Nga và các nhà thầu quốc phòng có trụ sở tại Nga và Ấn Độ.

Được mật danh là “Chiến dịch Sao Bắc Cực” bởi các nhà nghiên cứu của McAfee, những phát hiện ban đầu về chiến dịch vào tháng 7 cho thấy chiến dịch sử dụng các trang web truyền thông xã hội, lừa đảo trực tuyến... với lời mời làm việc giả để lừa đảo nhân viên trong lĩnh vực quốc phòng nhằm xâm nhập vào mạng lưới của tổ chức.

Các cuộc tấn công được cho là có liên kết với Hidden Cobra - một thuật ngữ được chính phủ Mỹ sử dụng để mô tả tất cả các nhóm hack do nhà nước Triều Tiên bảo trợ.

Trong khi phân tích ban đầu cho thấy các thiết bị nằm vùng nhằm mục đích thu thập thông tin cơ bản của nạn nhân để đánh giá giá trị của chúng, cuộc điều tra mới nhất về Chiến dịch Sao Bắc Cực cho thấy “mức độ cải tiến kỹ thuật” để ẩn mình trên các hệ thống bị xâm phạm.

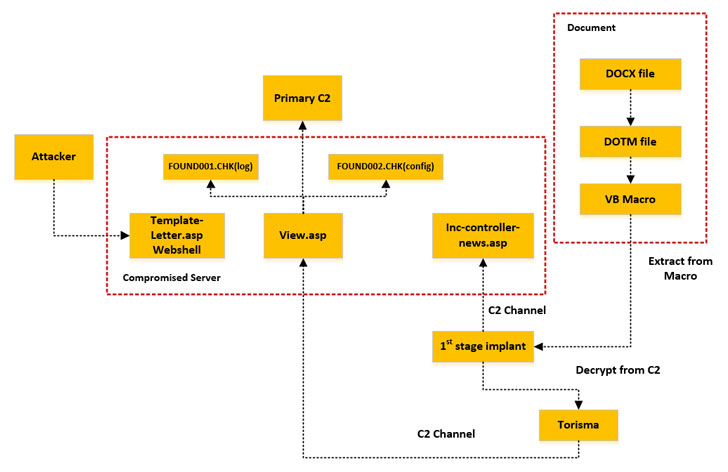

Chiến dịch không chỉ sử dụng nội dung tuyển dụng việc làm hợp pháp từ các trang web nhà thầu quốc phòng phổ biến của Hoa Kỳ để dụ nạn nhân mục tiêu mở tệp đính kèm email lừa đảo độc hại, những kẻ tấn công đã xâm nhập và sử dụng các trang web chính hãng ở Mỹ và Ý để ra lệnh và kiểm soát.

Các nhà nghiên cứu Christiaan Beek và Ryan Sherstibitoff của McAfee cho biết: “Việc sử dụng các domain này để tiến hành các hoạt động C2 có thể cho phép hacker vượt qua các biện pháp bảo mật của một số tổ chức vì hầu hết các tổ chức không chặn các trang web đáng tin cậy”.

Hơn nữa, thành phần nằm vùng giai đoạn đầu tiên được nhúng trong tài liệu Word sẽ tiếp tục đánh giá dữ liệu hệ thống nạn nhân (ngày tháng, địa chỉ IP, tác nhân người dùng...) bằng cách kiểm tra chéo với danh sách địa chỉ IP mục tiêu được xác định từ trước để cài đặt thành phần nằm vùng thứ hai được gọi là Torisma, đồng thời giảm thiểu rủi ro bị phát hiện.

Bộ thành phần nằm vùng chuyên dụng này được sử dụng để thực thi shellcode tùy chỉnh, chủ động giám sát các ổ đĩa mới được thêm vào hệ thống cũng như các kết nối máy tính để bàn từ xa.

“Chiến dịch này có một danh sách cụ thể các mục tiêu được quan tâm và danh sách đó đã được xác minh trước khi đưa ra quyết định gửi thành phần nằm vùng thứ hai, cả 32 và 64 bit, để theo dõi sâu hơn”, các nhà nghiên cứu cho biết.

Được mật danh là “Chiến dịch Sao Bắc Cực” bởi các nhà nghiên cứu của McAfee, những phát hiện ban đầu về chiến dịch vào tháng 7 cho thấy chiến dịch sử dụng các trang web truyền thông xã hội, lừa đảo trực tuyến... với lời mời làm việc giả để lừa đảo nhân viên trong lĩnh vực quốc phòng nhằm xâm nhập vào mạng lưới của tổ chức.

Các cuộc tấn công được cho là có liên kết với Hidden Cobra - một thuật ngữ được chính phủ Mỹ sử dụng để mô tả tất cả các nhóm hack do nhà nước Triều Tiên bảo trợ.

Trong khi phân tích ban đầu cho thấy các thiết bị nằm vùng nhằm mục đích thu thập thông tin cơ bản của nạn nhân để đánh giá giá trị của chúng, cuộc điều tra mới nhất về Chiến dịch Sao Bắc Cực cho thấy “mức độ cải tiến kỹ thuật” để ẩn mình trên các hệ thống bị xâm phạm.

Chiến dịch không chỉ sử dụng nội dung tuyển dụng việc làm hợp pháp từ các trang web nhà thầu quốc phòng phổ biến của Hoa Kỳ để dụ nạn nhân mục tiêu mở tệp đính kèm email lừa đảo độc hại, những kẻ tấn công đã xâm nhập và sử dụng các trang web chính hãng ở Mỹ và Ý để ra lệnh và kiểm soát.

Các nhà nghiên cứu Christiaan Beek và Ryan Sherstibitoff của McAfee cho biết: “Việc sử dụng các domain này để tiến hành các hoạt động C2 có thể cho phép hacker vượt qua các biện pháp bảo mật của một số tổ chức vì hầu hết các tổ chức không chặn các trang web đáng tin cậy”.

Hơn nữa, thành phần nằm vùng giai đoạn đầu tiên được nhúng trong tài liệu Word sẽ tiếp tục đánh giá dữ liệu hệ thống nạn nhân (ngày tháng, địa chỉ IP, tác nhân người dùng...) bằng cách kiểm tra chéo với danh sách địa chỉ IP mục tiêu được xác định từ trước để cài đặt thành phần nằm vùng thứ hai được gọi là Torisma, đồng thời giảm thiểu rủi ro bị phát hiện.

Bộ thành phần nằm vùng chuyên dụng này được sử dụng để thực thi shellcode tùy chỉnh, chủ động giám sát các ổ đĩa mới được thêm vào hệ thống cũng như các kết nối máy tính để bàn từ xa.

“Chiến dịch này có một danh sách cụ thể các mục tiêu được quan tâm và danh sách đó đã được xác minh trước khi đưa ra quyết định gửi thành phần nằm vùng thứ hai, cả 32 và 64 bit, để theo dõi sâu hơn”, các nhà nghiên cứu cho biết.

Theo The Hacker News