-

18/08/2021

-

45

-

73 bài viết

Ransomware và những điều thú vị có thể bạn chưa biết

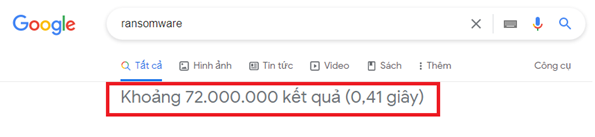

Xin chào các bạn, chỉ cần tìm kiếm từ khóa “ransomware” trên Google, chúng ta có thể tìm thấy hơn 70 triệu kết quả ngay lập tức, vì vậy hôm nay có rất nhiều thông tin thú vị liên quan đến ransomware mình muốn chia sẻ tới các bạn, chúng ta cùng tìm hiểu xem đó là gì nhé!

Từ năm 2004, nhiều loại ransomware tinh vi hơn đã xuất hiện, GpCode vào năm 2004, lây lan qua các chiến dịch malspam (phát tán link, phần mềm độc hại qua các email spam). Tiền chuộc yêu cầu cho 1 thiết bị khoảng 20$. Giai đoạn này các mẫu mã độc đều sử dụng các thuật toán mã hóa đơn giản, tùy chỉnh nên vẫn có thể bẻ khóa.

Năm 2005 ransomware có tên Reveton xuất hiện. Phần mềm độc hại này không mã hóa các tệp mà khóa màn hình của các nạn nhân, hiển thị cảnh báo đe dọa của cảnh sát và yêu cầu người dùng trả tiền phạt.

Đến năm 2006, các ransomware đã hiểu tầm quan trọng của mã hóa. Mẫu ransomware đầu tiên sử dụng mã hóa Rivest-Shamir-Adleman (RSA) 1,024-bit tiên tiến là Archievus.

Năm 2011-2012: Vào năm 2011, WinLock nổi lên như là ransomware locker đầu tiên, một biến thể ransomware khóa thiết bị của nạn nhân.

Năm 2012 là Reveton ransomware đầu tiên dưới dạng dịch vụ (RaaS) - một dịch vụ cho thuê, cung cấp cho tội phạm mạng với kỹ năng kỹ thuật hạn chế, được bán trên dark web.

Vào năm 2013, một chủng ransomware sử dụng khóa RSA 2,048-bit tiên tiến đã được phát hiện. Đây là phần mềm tống tiền phức tạp nhất thời bấy giờ, CryptoLocker vừa là một biến thể locker, vừa là tống tiền tiền điện tử.

Năm 2014 - 2017: Bùng nổ nhiều họ ransomware mới: CryptoLocker, CryptoWall, TeslaCrypt, CTB-Locker, TorrentLocker, WannaCry, v.v

Năm 2017-2020: Ransomware được phân phối thông qua các Trickbot infections. Nổi bật đó là EvilCorp, TrickBot Group

Năm 2020 - 2022: Lợi dụng đại dịch Covid 19, các cuộc tấn công ransomware có chủ đích xuất hiện khắp mọi nơi. Nạn nhân không chỉ bị mã hóa dữ liệu tống tiền mà còn bị đe dọa sẽ công bố các dữ liệu nhạy cảm nếu họ không trả tiền chuộc.

Vào tháng 5 năm 2021, biến thể REvil đã được sử dụng để thực hiện một trong những cuộc tấn công ransomware lớn nhất trong lịch sử. Băng đảng REvil đã yêu cầu 70 triệu đô la tiền chuộc để mở khóa hơn 1 triệu thiết bị bị ảnh hưởng trong một cuộc tấn công chống lại nhà cung cấp dịch vụ Kaseya.

Từ năm 2022 trở đi:

Sử dụng mô hình Ransomware như một dịch vụ (RaaS) trở nên phổ biến, tội phạm mạng có thể sử dụng các mẫu ransomware phổ biến mới, mua thông tin đăng nhập bị đánh cắp hoặc quyền truy cập hệ thống để phục vụ cho mục đích tấn công.

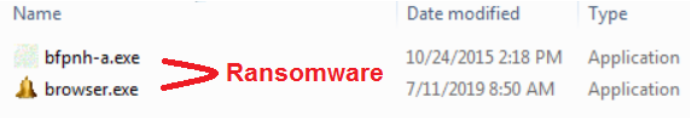

Giống như các loại mã độc khác, ransomware thường là các tệp thực thi, phổ biến nhất trên windows đó là exe, dll.

Locky là ransomware lần đầu tiên được sử dụng cho một cuộc tấn công vào năm 2016 bởi một nhóm tin tặc có tổ chức. Locky đã mã hóa hơn 160 loại tệp và được phát tán bằng các email giả mạo có tệp đính kèm bị nhiễm.

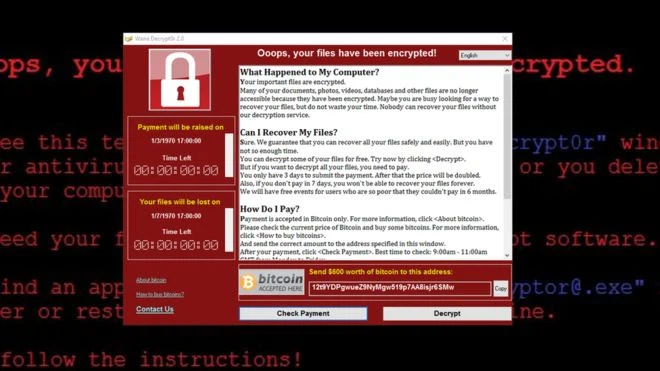

WannaCry

WannaCry là một cuộc tấn công ransomware lan rộng đến hơn 150 quốc gia vào năm 2017. Nó được thiết kế để khai thác một lỗ hổng bảo mật trong Windows do NSA tạo ra và bị rò rỉ bởi nhóm tin tặc Shadow Brokers. WannaCry đã ảnh hưởng đến 230.000 máy tính trên toàn thế giới. Vụ tấn công đã tấn công 1/3 tổng số bệnh viện NHS ở Anh, gây thiệt hại ước tính khoảng 92 triệu bảng Anh. Thiệt hại tài chính trên toàn thế giới do WannaCry gây ra là khoảng 4 tỷ đô la Mỹ.

Bad Rabbit

Bad Rabbit là một cuộc tấn công ransomware từ năm 2017. Mã độc phát tán qua các trang web chính thức nhưng bị tấn công, các bộ cài phần mềm tải về chứa mã độc. Bad Rabbit đã yêu cầu người dùng chạy cài đặt Adobe Flash giả mạo, do đó lây nhiễm phần mềm độc hại vào máy tính.

Ryuk

Ryuk là một Trojan mã hóa lây lan vào năm 2018 và vô hiệu hóa chức năng khôi phục (recovery) của các hệ điều hành Windows. Ryuk cũng mã hóa network hard disks. Nhiều tổ chức Hoa Kỳ bị nhắm mục tiêu đã trả tiền chuộc theo yêu cầu. Tổng thiệt hại ước tính hơn 640,000 đô la.

Shade / Troldesh

Cuộc tấn công ransomware Shade hoặc Troldesh diễn ra vào năm 2015 và lây lan qua email spam có chứa các liên kết bị nhiễm hoặc tệp đính kèm.

Jigsaw

Jigsaw là một cuộc tấn công ransomware bắt đầu vào năm 2016. Cuộc tấn công lấy tên từ một hình ảnh mà nó hiển thị về con rối nổi tiếng từ loạt phim Saw. Điều đặc biệt là mỗi giờ chậm trả tiền chuộc, jigsaw ransomware xóa thêm nhiều tệp hơn.

CryptoLocker

CryptoLocker là ransomware được phát hiện lần đầu tiên vào năm 2007 và lây lan qua các tệp đính kèm email bị nhiễm.. Ước tính có khoảng 500.000 máy tính bị ảnh hưởng. Các cơ quan thực thi pháp luật và các công ty bảo mật cuối cùng đã tìm cách giành quyền kiểm soát một mạng lưới máy tính gia đình bị tấn công trên toàn thế giới được sử dụng để phát tán CryptoLocker. Điều này cho phép các cơ quan và công ty chặn dữ liệu được gửi qua mạng mà bọn tội phạm không nhận ra. Cuối cùng, điều này dẫn đến việc một cổng thông tin trực tuyến được thiết lập, nơi nạn nhân có thể lấy chìa khóa để mở khóa dữ liệu của họ. Điều này cho phép dữ liệu của họ được tiết lộ mà không cần phải trả tiền chuộc cho bọn tội phạm.

Petya

Petya là một cuộc tấn công ransomware xảy ra vào năm 2016 và được hồi sinh với tên GoldenEye vào năm 2017. Thay vì mã hóa một số tệp nhất định, ransomware độc hại này đã mã hóa toàn bộ đĩa cứng của nạn nhân. Điều này được thực hiện bằng cách mã hóa Bảng tệp chính (MFT), khiến bạn không thể truy cập các tệp trên đĩa cứng. Petya ransomware lây lan đến các bộ phận nhân sự của công ty thông qua một ứng dụng giả mạo có chứa một liên kết Dropbox độc hại.

Một biến thể khác của Petya là Petya 2.0.

Goldeneye

Sự hồi sinh của Petya với tư cách là GoldenEye đã dẫn đến việc nhiễm ransomware trên toàn thế giới vào năm 2017. GoldenEye, được gọi là "anh chị em chết người" của WannaCry, đã đạt được hơn 2.000 mục tiêu - bao gồm các nhà sản xuất dầu nổi tiếng ở Nga và một số ngân hàng. Trong một sự kiện đáng báo động, GoldenEye đã buộc các nhân viên của nhà máy điện hạt nhân Chernobyl phải kiểm tra thủ công mức độ bức xạ ở đó, sau khi họ bị khóa khỏi máy tính Windows.

GandCrab

GandCrab là ransomware đe dọa rằng họ đã hack webcam của nạn nhân và yêu cầu một khoản tiền chuộc. Nếu tiền chuộc không được trả, cảnh quay nhạy cảm của nạn nhân sẽ được công bố trên mạng. Sau lần xuất hiện đầu tiên vào năm 2018, gandCrab ransomware tiếp tục phát triển trong các phiên bản khác nhau.

B0r0nt0k

B0r0nt0k là ransomware tiền điện tử tập trung đặc biệt vào các máy chủ dựa trên Windows và Linux. Phần mềm tống tiền có hại này mã hóa các tệp của máy chủ Linux và đính kèm phần mở rộng tệp ".rontok". Phần mềm độc hại không chỉ gây ra mối đe dọa cho các tệp, nó còn thực hiện các thay đổi đối với cài đặt khởi động, vô hiệu hóa các chức năng và ứng dụng và thêm các mục đăng ký, tệp và chương trình.

Dharma Brrr

Brrr, ransomware Dharma mới, được cài đặt thủ công bởi tin tặc, những người sau đó xâm nhập vào các dịch vụ máy tính để bàn được kết nối với internet. Ngay sau khi ransomware được kích hoạt bởi tin tặc, nó bắt đầu mã hóa các tệp mà nó tìm thấy. Dữ liệu được mã hóa được cung cấp phần mở rộng tệp ".id-[id]. .brrr".

Fair

Fair là ransomware nhằm mục đích mã hóa dữ liệu. Sử dụng một thuật toán mạnh mẽ, tất cả các tài liệu và tệp riêng tư của nạn nhân đều được mã hóa. Các tệp được mã hóa bằng phần mềm độc hại này có phần mở rộng tệp ". FAIR RANSOMWARE".

Mado ransomware

MADO ransomware là một loại ransomware tiền điện tử. Dữ liệu đã được mã hóa bởi ransomware này có phần mở rộng ".mado".

STOP ransomware

STOP là một loại ransomware mã hóa dữ liệu bằng mật mã RSA-1024 . Khi làm như vậy, phần mềm độc hại này sẽ nối các tên tệp với phần mở rộng ".STOP". Mã độc này có rất nhiều biến thể và mã hóa thành nhiều phần mở rộng khác.

GoodWill Ransomware

Được viết bằng ngôn ngữ .NET, xuất hiện vào khoảng tháng 3 năm 2022, ransomware này sử dụng thuật toán mã hóa AES. Điều đặc biệt là thay vì tống tiền theo cách thông thường, mã độc yêu cầu nạn nhân làm ba hoạt động quyên góp, từ thiện để nhận được khóa giải mã.

LockBit Ransomware

Bắt đầu từ tháng 9 năm 2019, được biết đến khi các tệp bị mã hóa với đuôi file ".abcd". Giai đoạn đầu mã độc này nhắm tới các quốc gia Hoa Kỳ, Trung Quốc, Ấn Độ, Indonesia, Ukraine. Ransomware này cũng hoạt động theo kiểu RaaS. Về sau các phiên bản khác mã hóa với đuôi file ".Lockbit" và nhiều đuôi file khác.

Tuy nhiên, không có thông tin rằng các nạn nhân đã giải mã được file, một số nạn nhân nhận được công cụ giải mã bị lỗi hoặc bị lộ dữ liệu ra ngoài.

tgnd

Ransomware là gì

- Ransomware (mã độc tống tiền) là một loại phần mềm độc hại với nhiều dạng khác nhau, được tạo ra để hạn chế hoặc chặn quyền truy cập của nạn nhân vào các tài nguyên của máy tính (mã hóa file, khóa máy) và đòi tiền chuộc.

Lịch sử của ransomware

Ransomware được ghi nhận đầu tiên là AIDS Trojan/PC Cyborg, tại hội nghị AIDS của Tổ chức Y tế Thế giới năm 1989, mã độc đã được phát tán bằng cách sử dụng đĩa mềm, yêu cầu thanh toán được gửi đến hộp thư bưu điện ở Panama. Mã độc này chỉ mã hóa tên tệp và gây ra gián đoạn. Tác giả của ransomware là Joseph Popp - một nhà sinh vật học.Từ năm 2004, nhiều loại ransomware tinh vi hơn đã xuất hiện, GpCode vào năm 2004, lây lan qua các chiến dịch malspam (phát tán link, phần mềm độc hại qua các email spam). Tiền chuộc yêu cầu cho 1 thiết bị khoảng 20$. Giai đoạn này các mẫu mã độc đều sử dụng các thuật toán mã hóa đơn giản, tùy chỉnh nên vẫn có thể bẻ khóa.

Năm 2005 ransomware có tên Reveton xuất hiện. Phần mềm độc hại này không mã hóa các tệp mà khóa màn hình của các nạn nhân, hiển thị cảnh báo đe dọa của cảnh sát và yêu cầu người dùng trả tiền phạt.

Đến năm 2006, các ransomware đã hiểu tầm quan trọng của mã hóa. Mẫu ransomware đầu tiên sử dụng mã hóa Rivest-Shamir-Adleman (RSA) 1,024-bit tiên tiến là Archievus.

Năm 2011-2012: Vào năm 2011, WinLock nổi lên như là ransomware locker đầu tiên, một biến thể ransomware khóa thiết bị của nạn nhân.

Năm 2012 là Reveton ransomware đầu tiên dưới dạng dịch vụ (RaaS) - một dịch vụ cho thuê, cung cấp cho tội phạm mạng với kỹ năng kỹ thuật hạn chế, được bán trên dark web.

Vào năm 2013, một chủng ransomware sử dụng khóa RSA 2,048-bit tiên tiến đã được phát hiện. Đây là phần mềm tống tiền phức tạp nhất thời bấy giờ, CryptoLocker vừa là một biến thể locker, vừa là tống tiền tiền điện tử.

Năm 2014 - 2017: Bùng nổ nhiều họ ransomware mới: CryptoLocker, CryptoWall, TeslaCrypt, CTB-Locker, TorrentLocker, WannaCry, v.v

Năm 2017-2020: Ransomware được phân phối thông qua các Trickbot infections. Nổi bật đó là EvilCorp, TrickBot Group

Năm 2020 - 2022: Lợi dụng đại dịch Covid 19, các cuộc tấn công ransomware có chủ đích xuất hiện khắp mọi nơi. Nạn nhân không chỉ bị mã hóa dữ liệu tống tiền mà còn bị đe dọa sẽ công bố các dữ liệu nhạy cảm nếu họ không trả tiền chuộc.

Vào tháng 5 năm 2021, biến thể REvil đã được sử dụng để thực hiện một trong những cuộc tấn công ransomware lớn nhất trong lịch sử. Băng đảng REvil đã yêu cầu 70 triệu đô la tiền chuộc để mở khóa hơn 1 triệu thiết bị bị ảnh hưởng trong một cuộc tấn công chống lại nhà cung cấp dịch vụ Kaseya.

Từ năm 2022 trở đi:

Sử dụng mô hình Ransomware như một dịch vụ (RaaS) trở nên phổ biến, tội phạm mạng có thể sử dụng các mẫu ransomware phổ biến mới, mua thông tin đăng nhập bị đánh cắp hoặc quyền truy cập hệ thống để phục vụ cho mục đích tấn công.

Ransomware trông như thế nào?

Giống như các loại mã độc khác, ransomware thường là các tệp thực thi, phổ biến nhất trên windows đó là exe, dll.

Mục đích, mục tiêu và nạn nhân của ransomware là gì?

Tên của loại mã độc này đã nói lên mục đích của nó: Ransom - tiền chuộcRansomware lây nhiễm vào máy tính bằng cách nào?

Ransomware có thể lây nhiễm vào hệ thống thông qua:- Phát tán qua email lừa đảo

- Phát tán qua USB

- Tấn công vào điểm yếu của các hệ thống, lỗ hổng phần mềm

- Lây lan thông qua các dịch vụ tin nhắn, mạng xã hội

- Giả mạo, đính kèm cùng các phần mềm phổ biến

Có những loại ransomware nào?

Có 2 loại ransomware phổ biến chính- Ransomware khóa máy: Loại phần mềm độc hại này chặn các chức năng cơ bản của máy tính hoặc chặn truy cập vào máy tính để đòi tiền chuộc

- Ransomware mã hóa dữ liệu: Loại mã độc này nhắm vào các dữ liệu quan trọng, ví dụ: các tài liệu office, tệp ảnh, video… mã hóa các tệp để không thể mở được nội dung bên trong, kèm theo đó là các thông tin liên lạc của hacker đe dọa và yêu cầu trả tiền chuộc.

Ransomware hoạt động như thế nào?

3 bước chính:- Lây nhiễm

- Mã hóa dữ liệu

- Đòi tiền chuộc

Một số dòng họ ransomware nổi tiếng?

LockyLocky là ransomware lần đầu tiên được sử dụng cho một cuộc tấn công vào năm 2016 bởi một nhóm tin tặc có tổ chức. Locky đã mã hóa hơn 160 loại tệp và được phát tán bằng các email giả mạo có tệp đính kèm bị nhiễm.

WannaCry

WannaCry là một cuộc tấn công ransomware lan rộng đến hơn 150 quốc gia vào năm 2017. Nó được thiết kế để khai thác một lỗ hổng bảo mật trong Windows do NSA tạo ra và bị rò rỉ bởi nhóm tin tặc Shadow Brokers. WannaCry đã ảnh hưởng đến 230.000 máy tính trên toàn thế giới. Vụ tấn công đã tấn công 1/3 tổng số bệnh viện NHS ở Anh, gây thiệt hại ước tính khoảng 92 triệu bảng Anh. Thiệt hại tài chính trên toàn thế giới do WannaCry gây ra là khoảng 4 tỷ đô la Mỹ.

Bad Rabbit

Bad Rabbit là một cuộc tấn công ransomware từ năm 2017. Mã độc phát tán qua các trang web chính thức nhưng bị tấn công, các bộ cài phần mềm tải về chứa mã độc. Bad Rabbit đã yêu cầu người dùng chạy cài đặt Adobe Flash giả mạo, do đó lây nhiễm phần mềm độc hại vào máy tính.

Ryuk

Ryuk là một Trojan mã hóa lây lan vào năm 2018 và vô hiệu hóa chức năng khôi phục (recovery) của các hệ điều hành Windows. Ryuk cũng mã hóa network hard disks. Nhiều tổ chức Hoa Kỳ bị nhắm mục tiêu đã trả tiền chuộc theo yêu cầu. Tổng thiệt hại ước tính hơn 640,000 đô la.

Shade / Troldesh

Cuộc tấn công ransomware Shade hoặc Troldesh diễn ra vào năm 2015 và lây lan qua email spam có chứa các liên kết bị nhiễm hoặc tệp đính kèm.

Jigsaw

Jigsaw là một cuộc tấn công ransomware bắt đầu vào năm 2016. Cuộc tấn công lấy tên từ một hình ảnh mà nó hiển thị về con rối nổi tiếng từ loạt phim Saw. Điều đặc biệt là mỗi giờ chậm trả tiền chuộc, jigsaw ransomware xóa thêm nhiều tệp hơn.

CryptoLocker

CryptoLocker là ransomware được phát hiện lần đầu tiên vào năm 2007 và lây lan qua các tệp đính kèm email bị nhiễm.. Ước tính có khoảng 500.000 máy tính bị ảnh hưởng. Các cơ quan thực thi pháp luật và các công ty bảo mật cuối cùng đã tìm cách giành quyền kiểm soát một mạng lưới máy tính gia đình bị tấn công trên toàn thế giới được sử dụng để phát tán CryptoLocker. Điều này cho phép các cơ quan và công ty chặn dữ liệu được gửi qua mạng mà bọn tội phạm không nhận ra. Cuối cùng, điều này dẫn đến việc một cổng thông tin trực tuyến được thiết lập, nơi nạn nhân có thể lấy chìa khóa để mở khóa dữ liệu của họ. Điều này cho phép dữ liệu của họ được tiết lộ mà không cần phải trả tiền chuộc cho bọn tội phạm.

Petya

Petya là một cuộc tấn công ransomware xảy ra vào năm 2016 và được hồi sinh với tên GoldenEye vào năm 2017. Thay vì mã hóa một số tệp nhất định, ransomware độc hại này đã mã hóa toàn bộ đĩa cứng của nạn nhân. Điều này được thực hiện bằng cách mã hóa Bảng tệp chính (MFT), khiến bạn không thể truy cập các tệp trên đĩa cứng. Petya ransomware lây lan đến các bộ phận nhân sự của công ty thông qua một ứng dụng giả mạo có chứa một liên kết Dropbox độc hại.

Một biến thể khác của Petya là Petya 2.0.

Goldeneye

Sự hồi sinh của Petya với tư cách là GoldenEye đã dẫn đến việc nhiễm ransomware trên toàn thế giới vào năm 2017. GoldenEye, được gọi là "anh chị em chết người" của WannaCry, đã đạt được hơn 2.000 mục tiêu - bao gồm các nhà sản xuất dầu nổi tiếng ở Nga và một số ngân hàng. Trong một sự kiện đáng báo động, GoldenEye đã buộc các nhân viên của nhà máy điện hạt nhân Chernobyl phải kiểm tra thủ công mức độ bức xạ ở đó, sau khi họ bị khóa khỏi máy tính Windows.

GandCrab

GandCrab là ransomware đe dọa rằng họ đã hack webcam của nạn nhân và yêu cầu một khoản tiền chuộc. Nếu tiền chuộc không được trả, cảnh quay nhạy cảm của nạn nhân sẽ được công bố trên mạng. Sau lần xuất hiện đầu tiên vào năm 2018, gandCrab ransomware tiếp tục phát triển trong các phiên bản khác nhau.

B0r0nt0k

B0r0nt0k là ransomware tiền điện tử tập trung đặc biệt vào các máy chủ dựa trên Windows và Linux. Phần mềm tống tiền có hại này mã hóa các tệp của máy chủ Linux và đính kèm phần mở rộng tệp ".rontok". Phần mềm độc hại không chỉ gây ra mối đe dọa cho các tệp, nó còn thực hiện các thay đổi đối với cài đặt khởi động, vô hiệu hóa các chức năng và ứng dụng và thêm các mục đăng ký, tệp và chương trình.

Dharma Brrr

Brrr, ransomware Dharma mới, được cài đặt thủ công bởi tin tặc, những người sau đó xâm nhập vào các dịch vụ máy tính để bàn được kết nối với internet. Ngay sau khi ransomware được kích hoạt bởi tin tặc, nó bắt đầu mã hóa các tệp mà nó tìm thấy. Dữ liệu được mã hóa được cung cấp phần mở rộng tệp ".id-[id]. .brrr".

Fair

Fair là ransomware nhằm mục đích mã hóa dữ liệu. Sử dụng một thuật toán mạnh mẽ, tất cả các tài liệu và tệp riêng tư của nạn nhân đều được mã hóa. Các tệp được mã hóa bằng phần mềm độc hại này có phần mở rộng tệp ". FAIR RANSOMWARE".

Mado ransomware

MADO ransomware là một loại ransomware tiền điện tử. Dữ liệu đã được mã hóa bởi ransomware này có phần mở rộng ".mado".

STOP ransomware

STOP là một loại ransomware mã hóa dữ liệu bằng mật mã RSA-1024 . Khi làm như vậy, phần mềm độc hại này sẽ nối các tên tệp với phần mở rộng ".STOP". Mã độc này có rất nhiều biến thể và mã hóa thành nhiều phần mở rộng khác.

GoodWill Ransomware

Được viết bằng ngôn ngữ .NET, xuất hiện vào khoảng tháng 3 năm 2022, ransomware này sử dụng thuật toán mã hóa AES. Điều đặc biệt là thay vì tống tiền theo cách thông thường, mã độc yêu cầu nạn nhân làm ba hoạt động quyên góp, từ thiện để nhận được khóa giải mã.

LockBit Ransomware

Bắt đầu từ tháng 9 năm 2019, được biết đến khi các tệp bị mã hóa với đuôi file ".abcd". Giai đoạn đầu mã độc này nhắm tới các quốc gia Hoa Kỳ, Trung Quốc, Ấn Độ, Indonesia, Ukraine. Ransomware này cũng hoạt động theo kiểu RaaS. Về sau các phiên bản khác mã hóa với đuôi file ".Lockbit" và nhiều đuôi file khác.

Các cuộc tấn công ransomware

WordPress ransomware

WordPress ransomware, như tên cho thấy, nhắm mục tiêu WordPress các tập tin trang web. Nạn nhân bị tống tiền để đòi tiền chuộc, như là điển hình của ransomware. Trang web WordPress càng có nhu cầu, càng có nhiều khả năng bị tội phạm mạng tấn công bằng cách sử dụng ransomware.Wolverine

Wolverine Solutions Group (một nhà cung cấp dịch vụ chăm sóc sức khỏe) là nạn nhân của một cuộc tấn công ransomware vào năm 2018 . Phần mềm độc hại đã mã hóa một số lượng lớn tệp của công ty, khiến nhiều nhân viên không thể mở chúng. May mắn thay, các chuyên gia đã có thể giải mã và khôi phục dữ liệu vào tháng 3. Tuy nhiên, rất nhiều dữ liệu bệnh nhân đã bị xâm phạm trong cuộc tấn công. Tên, địa chỉ, dữ liệu y tế và thông tin cá nhân khác có thể đã rơi vào tay tội phạm mạng.Có nên trả tiền chuộc cho hacker?

Như đã đề cập, ransomware tìm thấy mục tiêu của nó trong mọi tầng lớp xã hội. Thông thường, số tiền chuộc được yêu cầu là từ 100 đến 200 đô. Tuy nhiên, một số cuộc tấn công của công ty đòi hỏi nhiều hơn nữa - đặc biệt nếu kẻ tấn công biết rằng dữ liệu bị mã hóa rất quan trọng và gây thiệt hại tài chính đáng kể cho công ty bị tấn công. Do đó, tội phạm mạng có thể kiếm được số tiền khổng lồ bằng các phương pháp này bởi vì có một số nạn nhân đã đồng ý trả tiền chuộcTuy nhiên, không có thông tin rằng các nạn nhân đã giải mã được file, một số nạn nhân nhận được công cụ giải mã bị lỗi hoặc bị lộ dữ liệu ra ngoài.

Các trang công cụ hữu ích?

Đây là các trang giúp chúng ta phát hiện loại ransomware chúng ta không may gặp phải và một số trang cung cấp công cụ giải mã một số dòng mã độc ransomware đã có thể giải mã.- Nomoreransom.org

- emsisoft.com

- getcryptostopper.com/ransomware-decryptors/

- id-ransomware.malwarehunterteam.com/

- cisa.gov/stopransomware

- noransom.kaspersky.com/

Làm sao để phòng chống ransomware?

- Backup dữ liệu thường xuyên, tải dữ liệu quan trọng lên cloud

- Cài đặt các phần mềm antivirus có bản quyền

tgnd

Chỉnh sửa lần cuối: