-

08/10/2013

-

401

-

1.012 bài viết

Lỗi cấu hình an ninh trên thiết bị hạ tầng mạng: nguy cơ và giải pháp -P2 (khảo sát)

Như ở phần 1, mình đã nêu tổng quan những nguy cơ có thể xảy ra do lỗi cấu hình an ninh trên thiết bị mạng doanh nghiệp. Vậy làm thế nào để có thể biết được trong một hệ thống mạng có những lỗi cấu hình nào, để từ đó khắc phục. Trong phần 2 này mình chia sẻ cách tiếp cận để giải quyết vấn đề trên như sau:

- Đầu tiên cần phải nắm được cấu trúc của một hệ thống mạng đang được sử dụng doanh nghiệp

- tiếp theo, phân tích những lỗi cấu hình thường gặp trên cấu trúc mạng doanh nghiệp đó

Mô hình hệ thống mạng doanh nghiệp

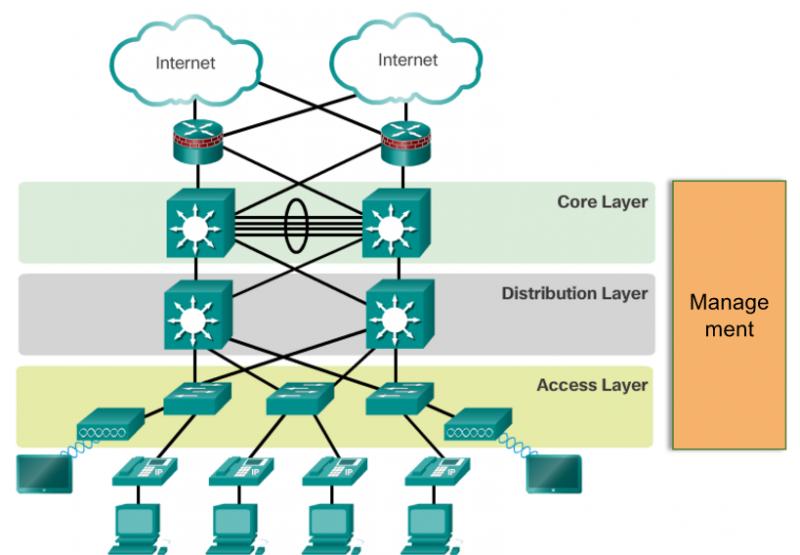

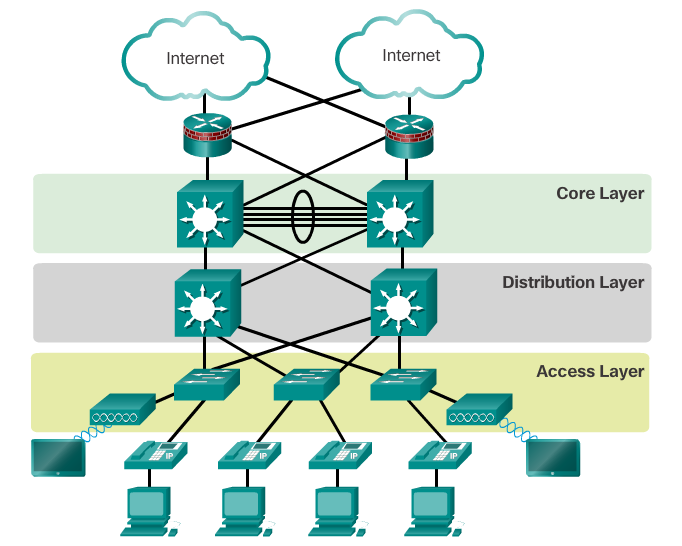

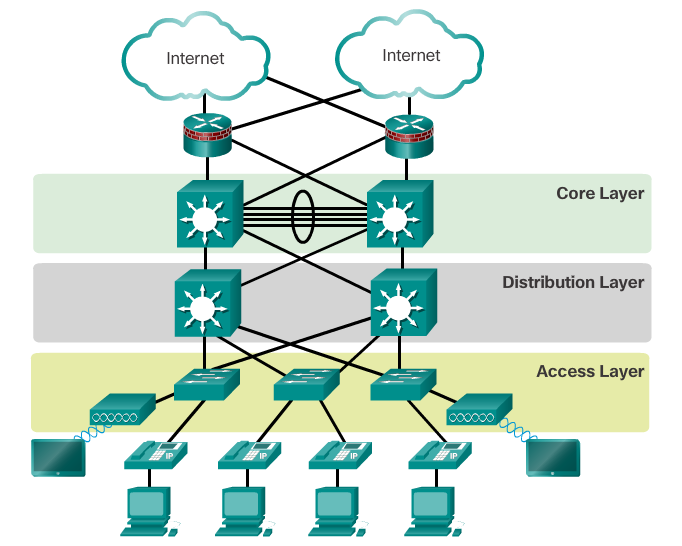

Dưới đây là mô hình thiết kế một mạng máy tính điển hình trong doanh nghiệp do Cisco đề xuất. Mô hình thiết kế này được sử dụng rộng rãi trong hệ thống mạng của các doanh nghiệp. Phạm vi của bài viết này là chỉ khảo sát hệ thống mạng là tại trụ sở chính của doanh nghiệp đó. Tức là không bao gồm hệ thống mạng diện rộng (WAN).

Cấu trúc mạng thường được thiết kế theo mô hình 3 tầng như trên hình. Thiết kế này nếu tuân thủ sẽ đảm bảo cho hệ thống mạng có tính sẵn sàng, linh hoạt, an ninh, tính quản lý. Được phân thành các tầng:

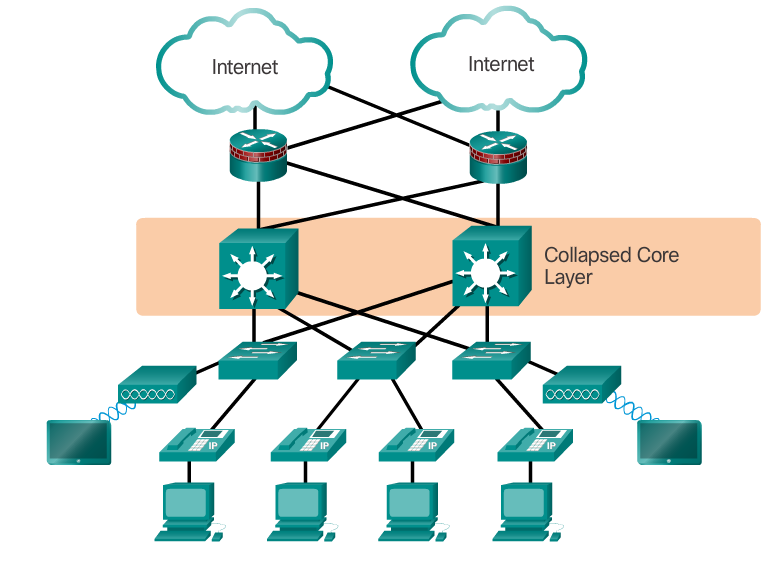

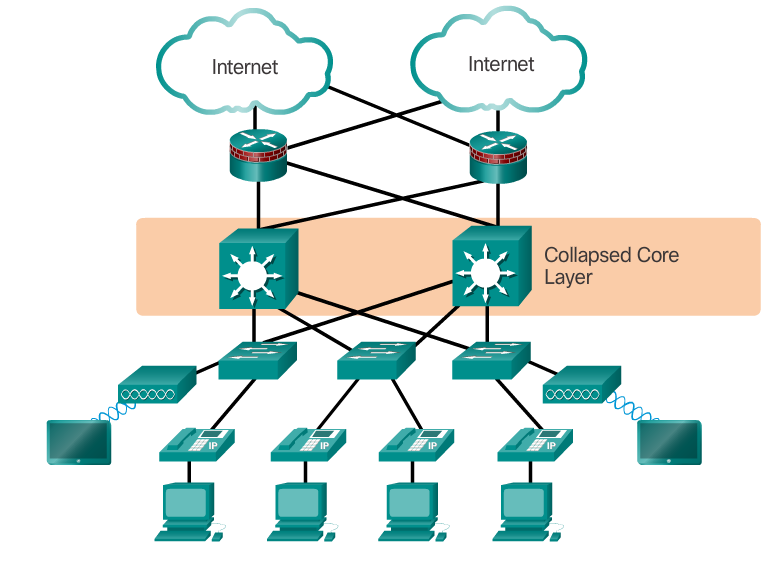

Ở mô hình 2 tầng, tầng phân phối và tầng lõi được gộp lại thành một tầng gọi là tầng lõi rút gọn (collapsed core). Lợi ích chính của kiểu thiết kế này là tiết kiệm chi phí mua thiết bị. Với những doanh nghiệp vừa và nhỏ, nơi không có sự tăng trưởng đột biến về quy mô, thì thiết kế này hoàn toàn đáp ứng được nhu cầu sử dụng, nhưng vẫn thỏa mãn các tính chất của một hệ thống mạng là tính sẵn sàng, khả năng mở rộng và tối đa hiệu năng hoạt động. Thiết bị ở tầng lõi thường là thiết bị chuyển mạch lớp 3.

- Đầu tiên cần phải nắm được cấu trúc của một hệ thống mạng đang được sử dụng doanh nghiệp

- tiếp theo, phân tích những lỗi cấu hình thường gặp trên cấu trúc mạng doanh nghiệp đó

Mô hình hệ thống mạng doanh nghiệp

Dưới đây là mô hình thiết kế một mạng máy tính điển hình trong doanh nghiệp do Cisco đề xuất. Mô hình thiết kế này được sử dụng rộng rãi trong hệ thống mạng của các doanh nghiệp. Phạm vi của bài viết này là chỉ khảo sát hệ thống mạng là tại trụ sở chính của doanh nghiệp đó. Tức là không bao gồm hệ thống mạng diện rộng (WAN).

Cấu trúc mạng thường được thiết kế theo mô hình 3 tầng như trên hình. Thiết kế này nếu tuân thủ sẽ đảm bảo cho hệ thống mạng có tính sẵn sàng, linh hoạt, an ninh, tính quản lý. Được phân thành các tầng:

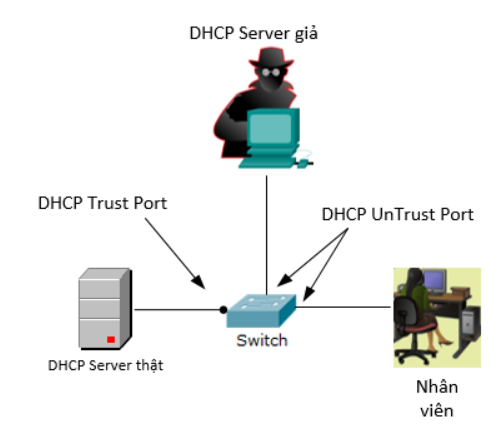

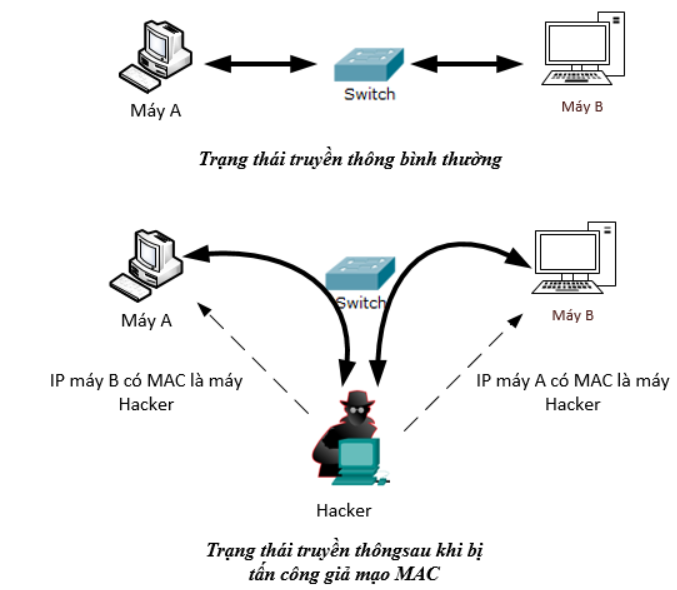

- Tầng truy nhập (Access layer): để kết nối các thiết bị đầu cuối của người dùng vào mạng. Thông thường tầng Access bao gồm các thiết bị chuyển mạch (switch lớp 2), thiết bị định tuyến không dây (wireless router). Các thiết bị chuyển mạch, thiết bị định tuyến không dây ở tầng này hiện nay có những tính năng an ninh để chống lại sự tấn công của hacker .

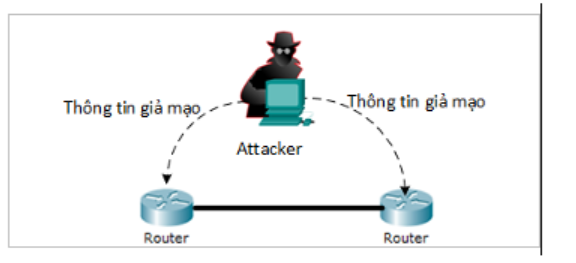

- Tầng phân phối (Distribution layer): thực hiện gom lưu lượng từ tầng truy nhập và gửi tới tầng lõi để tầng lõi thực hiện định tuyến tới đích. Tầng phân phối có nhiều chức năng bao gồm định tuyến, chuyển mạch, thực hiện các chính sách truy nhập mạng, phân loại dịch vụ, đảm bảo tính dự phòng về mặt thiết bị và kết nối. Các thiết bị ở tầng này thường là bộ định tuyến (router) hoặc thiết bị chuyển mạch lớp 3. Các thiết bị này có những tính năng an ninh để đảm bảo xác thực thông tin định tuyến được gửi giữa các thiết bị

- Tầng lõi: thực hiện gom lưu lượng từ tất cả các thiết bị ở tầng phân phối và chuyển tiếp lưu lượng này tới các trung tâm dữ liệu, trung tâm dịch vụ, hoặc ra mạng diện rộng. Thiết bị hoạt động ở tầng này là thiết bị chuyển mạch lớp 3 với khả năng chuyển mạch tốc độ cao.

Ở mô hình 2 tầng, tầng phân phối và tầng lõi được gộp lại thành một tầng gọi là tầng lõi rút gọn (collapsed core). Lợi ích chính của kiểu thiết kế này là tiết kiệm chi phí mua thiết bị. Với những doanh nghiệp vừa và nhỏ, nơi không có sự tăng trưởng đột biến về quy mô, thì thiết kế này hoàn toàn đáp ứng được nhu cầu sử dụng, nhưng vẫn thỏa mãn các tính chất của một hệ thống mạng là tính sẵn sàng, khả năng mở rộng và tối đa hiệu năng hoạt động. Thiết bị ở tầng lõi thường là thiết bị chuyển mạch lớp 3.

Chỉnh sửa lần cuối: