ping

VIP Members

-

19/06/2013

-

58

-

101 bài viết

Forensic 2 - Network Forensics

Trong bài Tổng quan về Computer Forensics lần trước, tôi đã đề cập qua về khái niệm Forensics, đặc điểm cũng như những mảng Forensics thường tiếp cận. Nội dung bài viết lần này, tôi muốn đề cập cụ thể hơn về Forensics trên môi trường mạng, hay còn gọi là Network Forensics.

Công việc chính của nhóm này là thu thập và phân tích các gói tin được truyền qua các thiết bị đầu cuối, từ đó phát hiện, cảnh báo các dấu hiệu bất thường trong hệ thống mạng.

Cũng phải nói thêm, trong lĩnh vực Forensics, công cụ là thứ không thể thiếu sau kiến thức và với mỗi loại thì thường có những công cụ chuyên dụng. Bạn sẽ thấy rõ điều này qua bài này và các bài chi tiết khác về sau. Với Network Forensics, chúng ta có

• Wireshark, Network Miner bắt và phân tích gói tin với giao diện đồ họa

• Tcpdump phân tích gói tin với giao diện console

• p0f dùng để phát hiện hệ điều hành, console trên nền Linux

• netcat, debug kết nối, đóng vai trò cả client và server, console trên windows và linux

• Snort, opensource phát hiện xâm nhập

• Nmap, tcpxtract, ssldump, nslookup, maxmind... và rất nhiều công cụ khác

Case-Study: Một máy tính trong mạng nội bộ bị nghi ngờ tấn công từ xa, quản trị mạng dùng những công cụ chuyên dụng bắt các kết nối đến máy nạn nhân trong thời gian diễn ra cuộc tấn công. Sau đó dump ra toàn bộ nội dung này ra file(Link tải). Yêu cầu phân tích file dump và tìm ra nguồn gốc và nguyên nhân vụ tấn công để có giải pháp khắc phục.

Để giải quyết yêu cầu trên, chúng ta sẽ lần lượt vượt qua từng vấn đề nhỏ. Lưu ý ở đây file dump có đuôi mở rộng .pcap(packet capture), tôi sẽ sử dụng wireshark là công cụ phân tích chính. Wireshark là một chương trình bắt và phân tích gói tin, giao thức rất mạnh, chi tiết về nó mọi người có thể tìm hiểu thêm ở những tài liệu khác.

1. Địa chỉ IP của kẻ tấn công và của nạn nhân

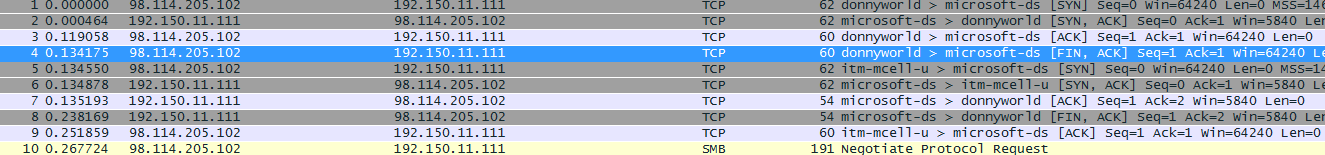

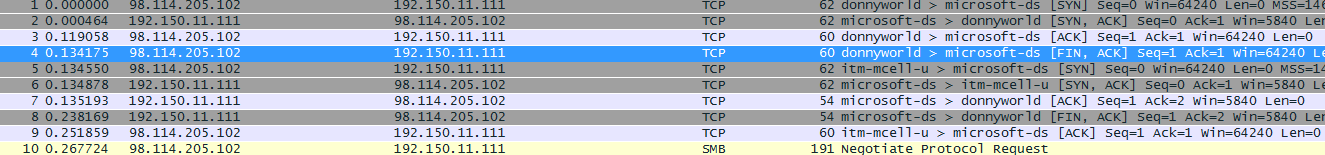

Mở file .pcap bằng wireshark, chúng ta có thể thấy ngay danh sách các gói tin truy cập đến máy nạn nhân

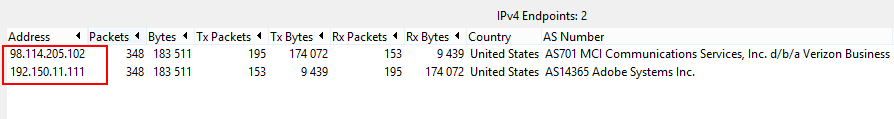

Vào Menu Statistics/Enpoint List/IP v4 để xem danh sách các IP bắt được.

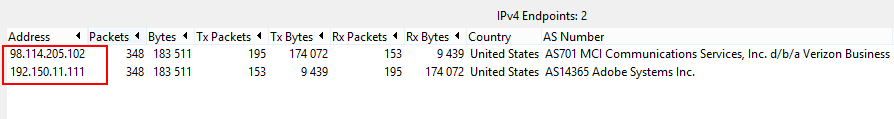

Có tất cả 2 IP:

• 192.150.11.111 là IP nội bộ, chính là IP của nạn nhân

• 98.114.205.102 là IP của kẻ tấn công

2. Thông tin về kẻ tấn công

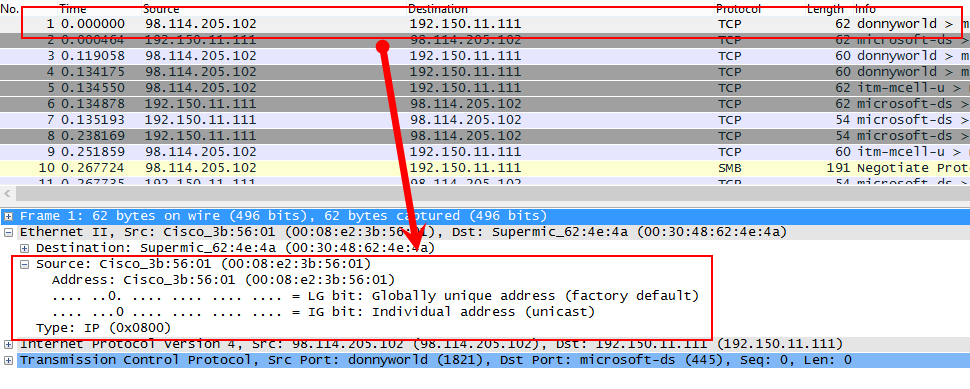

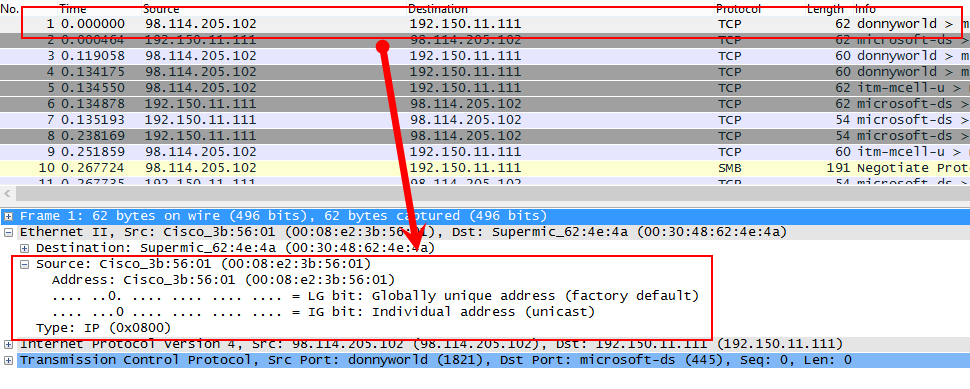

Xem xét một gói tin cụ thể:

Thông tin trong khung chi tiết gói tin, cho ta biết máy kẻ tấn công có địa chỉ MAC là 0008e23b5601(Cisco)

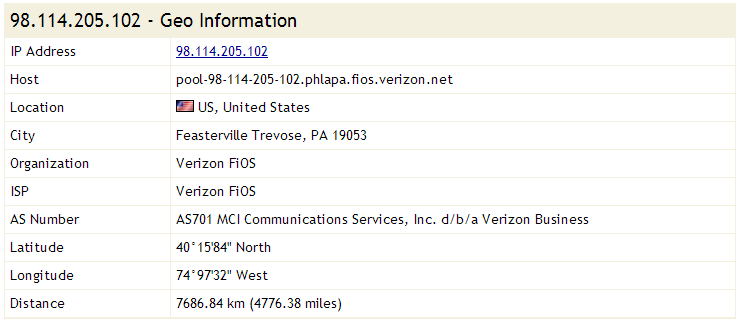

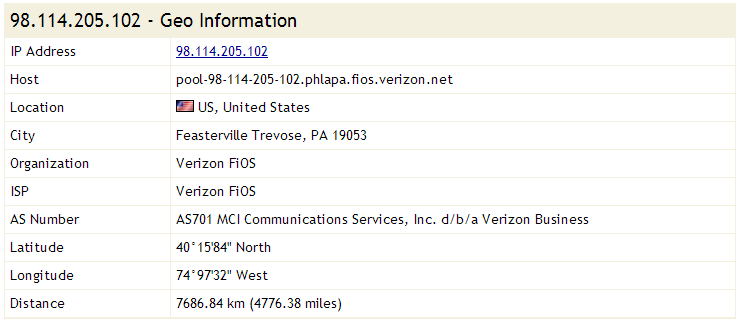

Để tìm thêm thông tin về IP, bạn có thể dùng các công cụ geoip, whois trực tuyến hay tích hợp luôn và wireshark như hướng dẫn ở bài này https://whitehat.vn/threads/tao-geoip-map-report-voi-wireshark.766/

Tôi sử dụng trang http://cqcounter.com/ và ra được một số thông tin như thế này:

3. Có bao nhiêu phiên TCP(TCP session) trong file dump này ?

Khi nhìn vào khung chính của wireshark bạn sẽ thấy có rất nhiều gói tin, nhưng phần lớn trong chúng là những gói tin chào hỏi, xác thực, truyền nhận dữ liệu của một phiên TCP nào đó

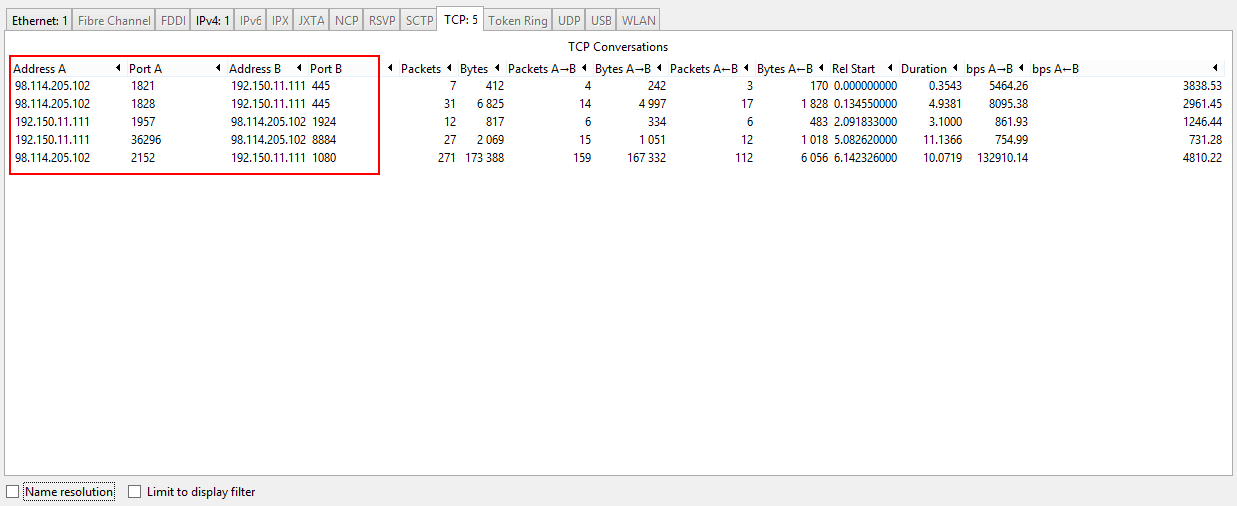

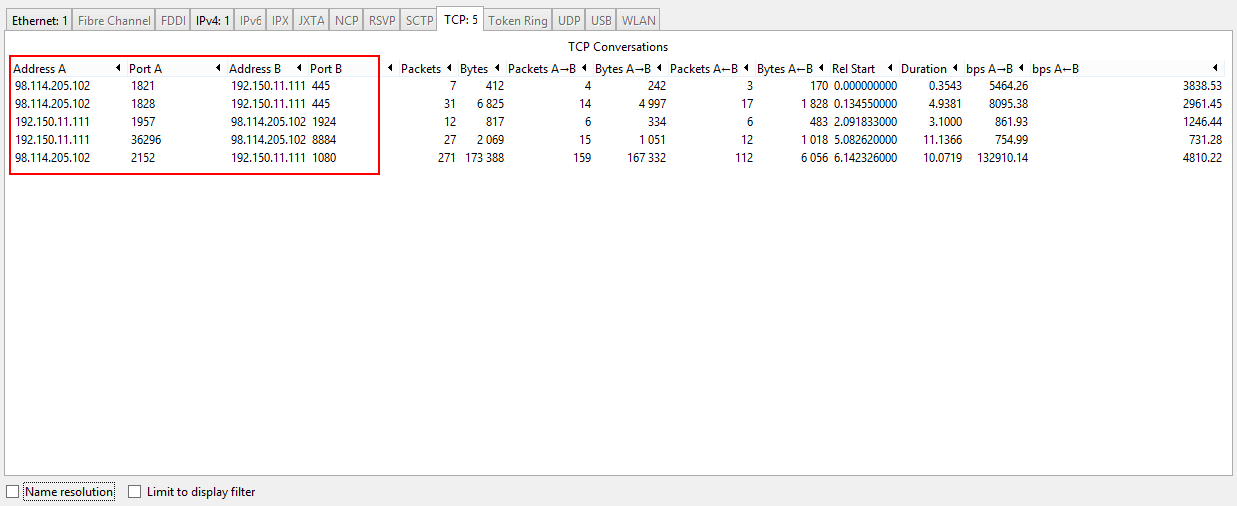

Để xem số phiên TCP hiện có, vào Menu Statistics --> Conversations, tab TCP. Chúng ta sẽ thấy thực tế chỉ có 5 phiên qua các cổng khác nhau:

4. Cuộc tấn công kéo dài bao lâu ?

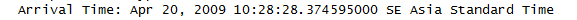

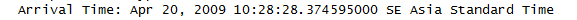

Chỉ cần xem thời gian của frame đầu tiên và frame cuối cùng là sẽ câu trả lời

- Frame đầu tiên:

- Frame cuối cùng:

Như vậy cuộc tấn công diễn ra trong khoảng 16 giây.

5. Dịch vụ nào trên máy nạn nhân có thể là mục tiêu tấn công ? Lỗ hổng là gì ?

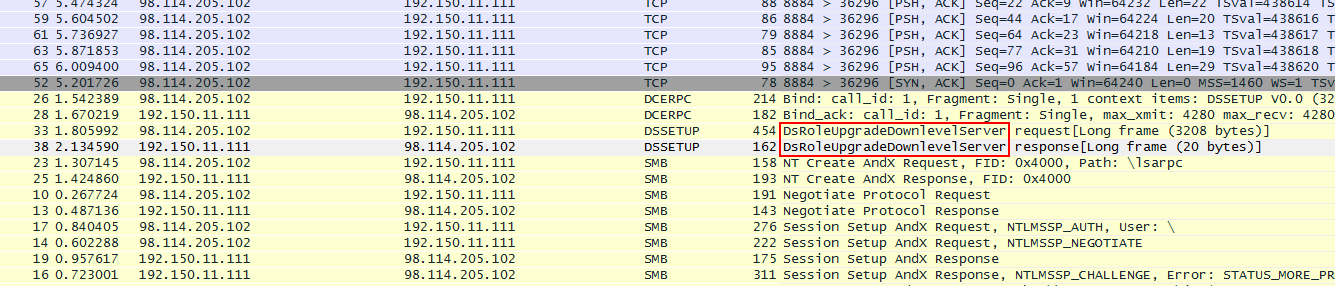

Nhìn vào các phiên TCP được liệt kê phía trên, tôi chú ý đến cổng 445 của máy nạn nhân. Đây là cổng chạy giao thức SMB(Server Message Block), cung cấp khả năng chia sẻ file giữa các máy tính hoặc máy in và máy tính. SMB từng được biết đến với việc dính một số lỗ hổng bảo mật.

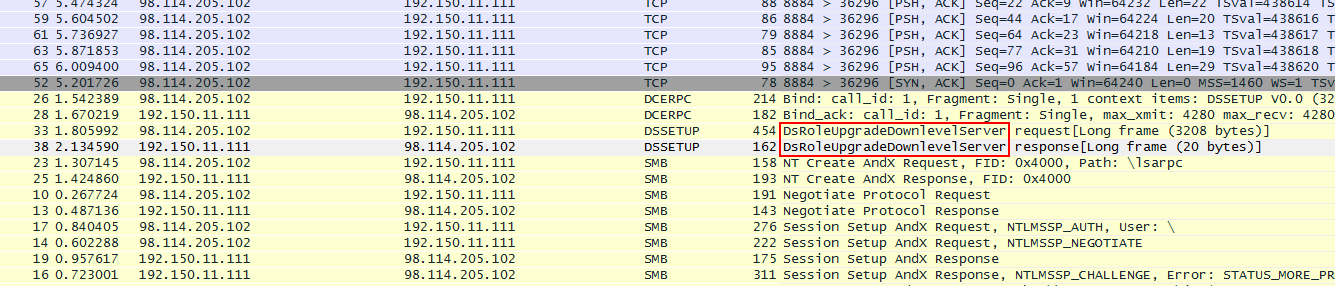

Lọc các Packet theo info, duyệt lần lượt tôi phát hiện thêm một nghi vấn mới:

Nếu bạn thử Google thì sẽ biết DsRoleUpgradeDownlevelServer là một hàm trong thư viện NETAPI32.dll chạy dịch vụ Local Security Authority Subsystem Service(LSASS) trên windows thông qua giao thức SMB.

Và điều quan trọng là LSASS từng bị dính lỗi bảo mật với hàm DsRoleUpgradeDownlevelServer(), chi tiết lỗi được công bố tại CVE-2003-0533(http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2003-0533). Microsoft cũng đã đưa ra bản vá cho lỗi này với mã update MS04-011(http://technet.microsoft.com/en-us/security/bulletin/ms04-011).

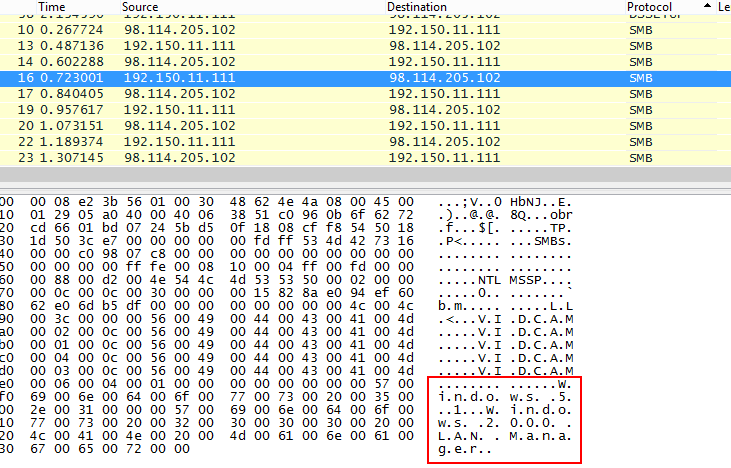

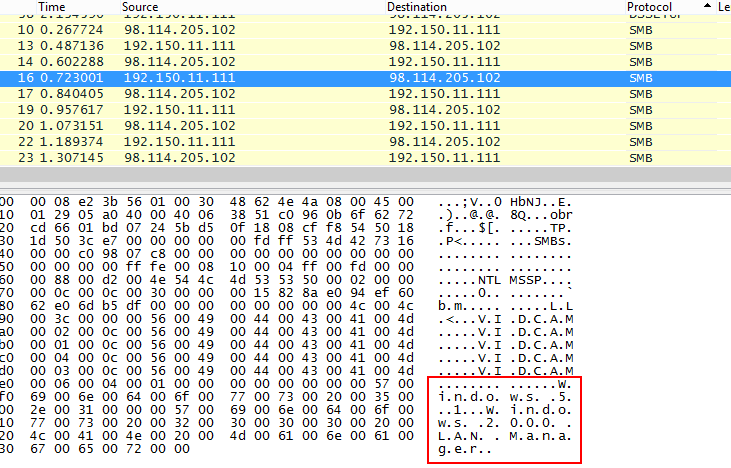

Từ đây chúng ta có thêm một kết luận là máy tính nạn nhân chạy hệ điều hành windows, cụ thể là windows xp hoặc windows 2000. Bạn có thể kiểm tra điều này bằng việc lọc các gói tin SMB và xem thuộc tính native OS trong đó:

Vậy là chúng ta đã biết được một số thông tin về kẻ tấn công, biết được dịch vụ nào trên máy nạn nhân là mục tiêu của cuộc tấn công này. Tôi tạm dừng ở đây, ở bài tiếp theo chúng ta sẽ phân tích kỹ hơn cách hacker thực hiện vụ tấn công, hắn đã làm như thế nào để khai thác lỗ hổng trên.

Công việc chính của nhóm này là thu thập và phân tích các gói tin được truyền qua các thiết bị đầu cuối, từ đó phát hiện, cảnh báo các dấu hiệu bất thường trong hệ thống mạng.

Cũng phải nói thêm, trong lĩnh vực Forensics, công cụ là thứ không thể thiếu sau kiến thức và với mỗi loại thì thường có những công cụ chuyên dụng. Bạn sẽ thấy rõ điều này qua bài này và các bài chi tiết khác về sau. Với Network Forensics, chúng ta có

• Wireshark, Network Miner bắt và phân tích gói tin với giao diện đồ họa

• Tcpdump phân tích gói tin với giao diện console

• p0f dùng để phát hiện hệ điều hành, console trên nền Linux

• netcat, debug kết nối, đóng vai trò cả client và server, console trên windows và linux

• Snort, opensource phát hiện xâm nhập

• Nmap, tcpxtract, ssldump, nslookup, maxmind... và rất nhiều công cụ khác

Case-Study: Một máy tính trong mạng nội bộ bị nghi ngờ tấn công từ xa, quản trị mạng dùng những công cụ chuyên dụng bắt các kết nối đến máy nạn nhân trong thời gian diễn ra cuộc tấn công. Sau đó dump ra toàn bộ nội dung này ra file(Link tải). Yêu cầu phân tích file dump và tìm ra nguồn gốc và nguyên nhân vụ tấn công để có giải pháp khắc phục.

Để giải quyết yêu cầu trên, chúng ta sẽ lần lượt vượt qua từng vấn đề nhỏ. Lưu ý ở đây file dump có đuôi mở rộng .pcap(packet capture), tôi sẽ sử dụng wireshark là công cụ phân tích chính. Wireshark là một chương trình bắt và phân tích gói tin, giao thức rất mạnh, chi tiết về nó mọi người có thể tìm hiểu thêm ở những tài liệu khác.

1. Địa chỉ IP của kẻ tấn công và của nạn nhân

Mở file .pcap bằng wireshark, chúng ta có thể thấy ngay danh sách các gói tin truy cập đến máy nạn nhân

Vào Menu Statistics/Enpoint List/IP v4 để xem danh sách các IP bắt được.

Có tất cả 2 IP:

• 192.150.11.111 là IP nội bộ, chính là IP của nạn nhân

• 98.114.205.102 là IP của kẻ tấn công

2. Thông tin về kẻ tấn công

Xem xét một gói tin cụ thể:

Thông tin trong khung chi tiết gói tin, cho ta biết máy kẻ tấn công có địa chỉ MAC là 0008e23b5601(Cisco)

Để tìm thêm thông tin về IP, bạn có thể dùng các công cụ geoip, whois trực tuyến hay tích hợp luôn và wireshark như hướng dẫn ở bài này https://whitehat.vn/threads/tao-geoip-map-report-voi-wireshark.766/

Tôi sử dụng trang http://cqcounter.com/ và ra được một số thông tin như thế này:

3. Có bao nhiêu phiên TCP(TCP session) trong file dump này ?

Khi nhìn vào khung chính của wireshark bạn sẽ thấy có rất nhiều gói tin, nhưng phần lớn trong chúng là những gói tin chào hỏi, xác thực, truyền nhận dữ liệu của một phiên TCP nào đó

Để xem số phiên TCP hiện có, vào Menu Statistics --> Conversations, tab TCP. Chúng ta sẽ thấy thực tế chỉ có 5 phiên qua các cổng khác nhau:

4. Cuộc tấn công kéo dài bao lâu ?

Chỉ cần xem thời gian của frame đầu tiên và frame cuối cùng là sẽ câu trả lời

- Frame đầu tiên:

- Frame cuối cùng:

Như vậy cuộc tấn công diễn ra trong khoảng 16 giây.

5. Dịch vụ nào trên máy nạn nhân có thể là mục tiêu tấn công ? Lỗ hổng là gì ?

Nhìn vào các phiên TCP được liệt kê phía trên, tôi chú ý đến cổng 445 của máy nạn nhân. Đây là cổng chạy giao thức SMB(Server Message Block), cung cấp khả năng chia sẻ file giữa các máy tính hoặc máy in và máy tính. SMB từng được biết đến với việc dính một số lỗ hổng bảo mật.

Lọc các Packet theo info, duyệt lần lượt tôi phát hiện thêm một nghi vấn mới:

Nếu bạn thử Google thì sẽ biết DsRoleUpgradeDownlevelServer là một hàm trong thư viện NETAPI32.dll chạy dịch vụ Local Security Authority Subsystem Service(LSASS) trên windows thông qua giao thức SMB.

Và điều quan trọng là LSASS từng bị dính lỗi bảo mật với hàm DsRoleUpgradeDownlevelServer(), chi tiết lỗi được công bố tại CVE-2003-0533(http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2003-0533). Microsoft cũng đã đưa ra bản vá cho lỗi này với mã update MS04-011(http://technet.microsoft.com/en-us/security/bulletin/ms04-011).

Từ đây chúng ta có thêm một kết luận là máy tính nạn nhân chạy hệ điều hành windows, cụ thể là windows xp hoặc windows 2000. Bạn có thể kiểm tra điều này bằng việc lọc các gói tin SMB và xem thuộc tính native OS trong đó:

Vậy là chúng ta đã biết được một số thông tin về kẻ tấn công, biết được dịch vụ nào trên máy nạn nhân là mục tiêu của cuộc tấn công này. Tôi tạm dừng ở đây, ở bài tiếp theo chúng ta sẽ phân tích kỹ hơn cách hacker thực hiện vụ tấn công, hắn đã làm như thế nào để khai thác lỗ hổng trên.

Chỉnh sửa lần cuối bởi người điều hành: