Bảo mật ipsec site-to-site vpn mpls

em đã cấu hình như thế này...có ai giúp em với:

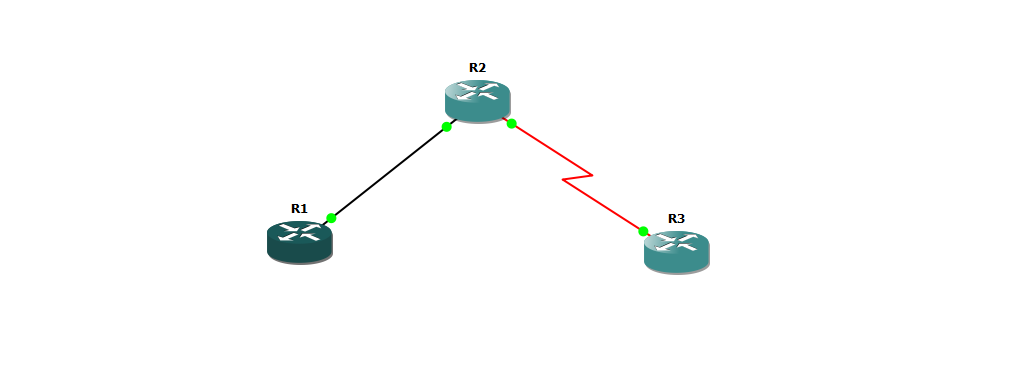

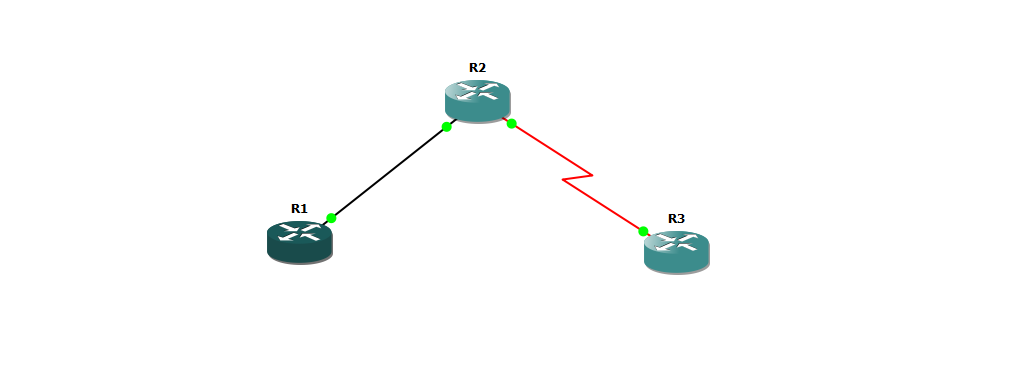

đây là topo của em

Bước 1: Cấu hình địa chỉ

R1(config)# interface loopback0

R1(config-if)# ip address 172.16.1.1 255.255.255.0

R1(config-if)# interface fastethernet0/0

R1(config-if)# ip address 192.168.12.1 255.255.255.0

R1(config-if)# no shutdown

R2(config)# interface fastethernet0/0

R2(config-if)# ip address 192.168.12.2 255.255.255.0

R2(config-if)# no shutdown

R2(config-if)# interface serial0/0/1

R2(config-if)# ip address 192.168.23.2 255.255.255.0

R2(config-if)# clockrate 64000

R2(config-if)# no shutdown

R3(config)# interface loopback0

R3(config-if)# ip address 172.16.3.1 255.255.255.0

R3(config-if)# interface serial0/0/1

R3(config-if)# ip address 192.168.23.3 255.255.255.0

R3(config-if)# no shutdown

Bước 2: Cấu hình định tuyến EIGRP

R1(config)# router eigrp 1

R1(config-router)# no auto-summary

R1(config-router)# network 172.16.0.0

R1(config-router)# network 192.168.12.0

R2(config)# router eigrp 1

R2(config-router)# no auto-summary

R2(config-router)# network 192.168.12.0

R2(config-router)# network 192.168.23.0

R3(config)# router eigrp 1

R3(config-router)# no auto-summary

R3(config-router)# network 172.16.0.0

R3(config-router)# network 192.168.23.0

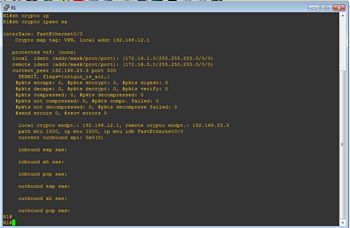

Bước 3: Tạo các IKE policy

R1(config)# crypto isakmp enable

R1(config)# crypto isakmp policy 10

R1(config-isakmp)# authentication pre-share

R1(config-isakmp)# encryption aes 256

R1(config-isakmp)# hash sha

R1(config-isakmp)# group 5

R1(config-isakmp)# lifetime 3600

R3(config)# crypto isakmp enable

R3(config)# crypto isakmp policy 10

R3(config-isakmp)# authentication pre-share

R3(config-isakmp)# encryption aes 256

R3(config-isakmp)# hash sha

R3(config-isakmp)# group 5

R3(config-isakmp)# lifetime 3600

Bước 4: Cấu hình các Pre-Shared Key

R1(config)# crypto isakmp key cisco address 192.168.23.3

R3(config)# crypto isakmp key cisco address 192.168.12.1

Bước 5: Cấu hình transform set IPsec và lifetime

R1(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac ah-sha-hmac

R1(cfg-crypto-trans)# exit

R3(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac ah-sha-hmac

R3(cfg-crypto-trans)# exit

R1(config)# crypto ipsec security-association lifetime seconds 1800

R3(config)# crypto ipsec security-association lifetime seconds 1800

Bước 6: Xác định lưu lượng cần quan tâm

R1(config)# access-list 101 permit ip 172.16.1.0 0.0.0.255 172.16.3.0 0.0.0.255

R3(config)# access-list 101 permit ip 172.16.3.0 0.0.0.255 172.16.1.0 0.0.0.255

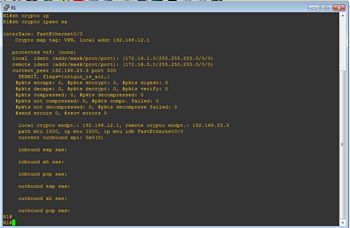

Bước 7: Tạo và áp dụng các crypto map

R1(config)# crypto map MYMAP 10 ipsec-isakmp

R1(config-crypto-map)# match address 101

R1(config-crypto-map)# set peer 192.168.23.3

R1(config-crypto-map)# set pfs group5

R1(config-crypto-map)# set transform-set 50

R1(config-crypto-map)# set security-association lifetime seconds 900

R3(config)# crypto map MYMAP 10 ipsec-isakmp

R3(config-crypto-map)# match address 101

R3(config-crypto-map)# set peer 192.168.12.1

R3(config-crypto-map)# set pfs group5

R3(config-crypto-map)# set transform-set 50

R3(config-crypto-map)# set security-association lifetime seconds 900

# Áp dụng các crypto map vào các cổng router

R1(config)# interface fastethernet0/0

R1(config-if)# crypto map MYMAP

R3(config)# interface serial0/0/1

R3(config-if)# crypto map MYMAP

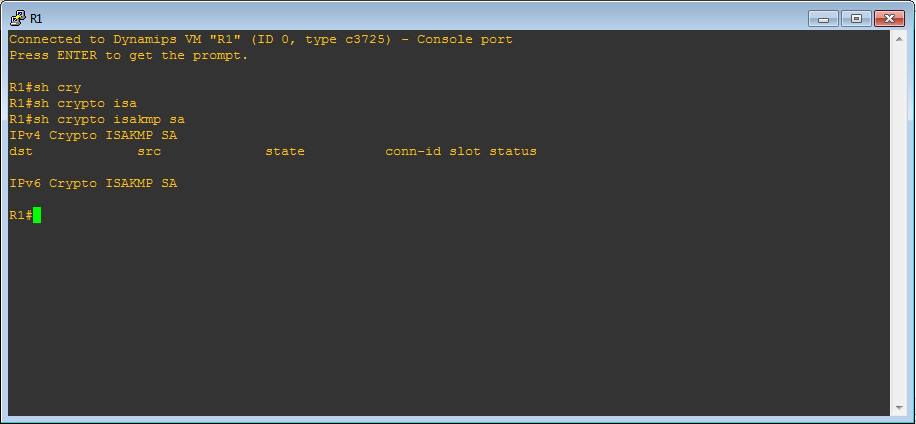

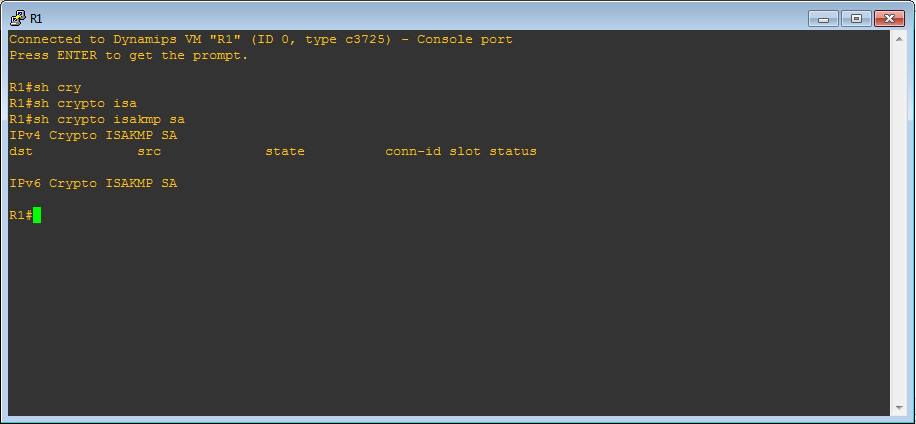

sau đó thì em show crypton iskmp sa thì nó ko có gì hết....mong mọi người giúp em

đây là topo của em

Bước 1: Cấu hình địa chỉ

R1(config)# interface loopback0

R1(config-if)# ip address 172.16.1.1 255.255.255.0

R1(config-if)# interface fastethernet0/0

R1(config-if)# ip address 192.168.12.1 255.255.255.0

R1(config-if)# no shutdown

R2(config)# interface fastethernet0/0

R2(config-if)# ip address 192.168.12.2 255.255.255.0

R2(config-if)# no shutdown

R2(config-if)# interface serial0/0/1

R2(config-if)# ip address 192.168.23.2 255.255.255.0

R2(config-if)# clockrate 64000

R2(config-if)# no shutdown

R3(config)# interface loopback0

R3(config-if)# ip address 172.16.3.1 255.255.255.0

R3(config-if)# interface serial0/0/1

R3(config-if)# ip address 192.168.23.3 255.255.255.0

R3(config-if)# no shutdown

Bước 2: Cấu hình định tuyến EIGRP

R1(config)# router eigrp 1

R1(config-router)# no auto-summary

R1(config-router)# network 172.16.0.0

R1(config-router)# network 192.168.12.0

R2(config)# router eigrp 1

R2(config-router)# no auto-summary

R2(config-router)# network 192.168.12.0

R2(config-router)# network 192.168.23.0

R3(config)# router eigrp 1

R3(config-router)# no auto-summary

R3(config-router)# network 172.16.0.0

R3(config-router)# network 192.168.23.0

Bước 3: Tạo các IKE policy

R1(config)# crypto isakmp enable

R1(config)# crypto isakmp policy 10

R1(config-isakmp)# authentication pre-share

R1(config-isakmp)# encryption aes 256

R1(config-isakmp)# hash sha

R1(config-isakmp)# group 5

R1(config-isakmp)# lifetime 3600

R3(config)# crypto isakmp enable

R3(config)# crypto isakmp policy 10

R3(config-isakmp)# authentication pre-share

R3(config-isakmp)# encryption aes 256

R3(config-isakmp)# hash sha

R3(config-isakmp)# group 5

R3(config-isakmp)# lifetime 3600

Bước 4: Cấu hình các Pre-Shared Key

R1(config)# crypto isakmp key cisco address 192.168.23.3

R3(config)# crypto isakmp key cisco address 192.168.12.1

Bước 5: Cấu hình transform set IPsec và lifetime

R1(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac ah-sha-hmac

R1(cfg-crypto-trans)# exit

R3(config)# crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac ah-sha-hmac

R3(cfg-crypto-trans)# exit

R1(config)# crypto ipsec security-association lifetime seconds 1800

R3(config)# crypto ipsec security-association lifetime seconds 1800

Bước 6: Xác định lưu lượng cần quan tâm

R1(config)# access-list 101 permit ip 172.16.1.0 0.0.0.255 172.16.3.0 0.0.0.255

R3(config)# access-list 101 permit ip 172.16.3.0 0.0.0.255 172.16.1.0 0.0.0.255

Bước 7: Tạo và áp dụng các crypto map

R1(config)# crypto map MYMAP 10 ipsec-isakmp

R1(config-crypto-map)# match address 101

R1(config-crypto-map)# set peer 192.168.23.3

R1(config-crypto-map)# set pfs group5

R1(config-crypto-map)# set transform-set 50

R1(config-crypto-map)# set security-association lifetime seconds 900

R3(config)# crypto map MYMAP 10 ipsec-isakmp

R3(config-crypto-map)# match address 101

R3(config-crypto-map)# set peer 192.168.12.1

R3(config-crypto-map)# set pfs group5

R3(config-crypto-map)# set transform-set 50

R3(config-crypto-map)# set security-association lifetime seconds 900

# Áp dụng các crypto map vào các cổng router

R1(config)# interface fastethernet0/0

R1(config-if)# crypto map MYMAP

R3(config)# interface serial0/0/1

R3(config-if)# crypto map MYMAP

sau đó thì em show crypton iskmp sa thì nó ko có gì hết....mong mọi người giúp em

Chỉnh sửa lần cuối bởi người điều hành: