WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

710 bài viết

Tấn công DUHK cho phép hacker khôi phục khóa mã hóa được dùng trong VPN và các phiên duyệt web

DUHK - Don't Use Hard-coded Keys (Đừng sử dụng khóa được mã hoá cứng) - là một lỗ hổng mới "không tầm thường", có thể cho phép hacker phục hồi các khoá mã hoá bảo vệ kết nối VPN và các phiên duyệt web.

DUHK là lỗ hổng thứ ba liên quan đến mã hóa trong tháng này, sau cuộc tấn công KRACK Wi-Fi và cuộc tấn công phân tích ROCA.

DUHK là lỗ hổng thứ ba liên quan đến mã hóa trong tháng này, sau cuộc tấn công KRACK Wi-Fi và cuộc tấn công phân tích ROCA.

Lỗ hổng này ảnh hưởng đến sản phẩm của hàng chục nhà cung cấp như Fortinet, Cisco, TechGuard, là các hãng có thiết bị dựa trên ANSI X9.31 RNG - thuật toán sinh số giả ngẫu nhiên đã lỗi thời - "kết hợp với một khóa seed được mã hóa cứng".

Trước khi bị gỡ bỏ khỏi danh sách các thuật toán sinh số giả ngẫu nhiên đã được FIPS công nhận hồi tháng 1/2016, ANSI X9.31 RNG được đưa vào nhiều tiêu chuẩn mã hoá khác nhau trong ba thập kỷ qua.

Bộ sinh số giả ngẫu nhiên (PRNG) không sinh ra số ngẫu nhiên nào cả. Thay vào đó, đây là một thuật toán xác định, sinh ra một dãy bit dựa trên các giá trị bí mật ban đầu được gọi là seed và trạng thái hiện tại. Nó luôn luôn sinh ra một dãy bit tương tự khi được sử dụng với cùng một giá trị ban đầu.

Một số nhà cung cấp lưu trữ giá trị seed "bí mật" này bằng cách mã hoá cứng vào mã nguồn trong sản phẩm của họ, dẫn đến nguy cơ bị tấn công dịch ngược phần mềm.

Được phát hiện bởi các nhà nghiên cứu Shaanan Cohney, Nadia Heninger và Matthew Green, tấn công khôi phục trạng thái DUHK cho phép hacker ở vị trí MitM, nếu đã biết giá trị seed, có thể khôi phục lại giá trị trạng thái hiện tại sau khi quan sát một số đầu ra.

Có cả hai giá trị trong tay, hacker có thể sử dụng chúng để tính toán lại các khoá mã hóa, cho phép khôi phục các dữ liệu được mã hóa, có thể bao gồm dữ liệu doanh nghiệp nhạy cảm, thông tin đăng nhập, thông tin thẻ tín dụng và các nội dung bí mật khác.

"Để chứng minh tính thực tiễn của cuộc tấn công này, chúng tôi tiến hành một cuộc tấn công giải mã thụ động đầy đủ các bước đối với các sản phẩm gateway FortiGate VPN sử dụng phiên bản FortiOS 4", các nhà nghiên cứu cho biết.

"Kết quả quét đã tìm thấy ít nhất 23.000 thiết bị với địa chỉ IPv4 chạy phiên bản FortiOS có lỗi".

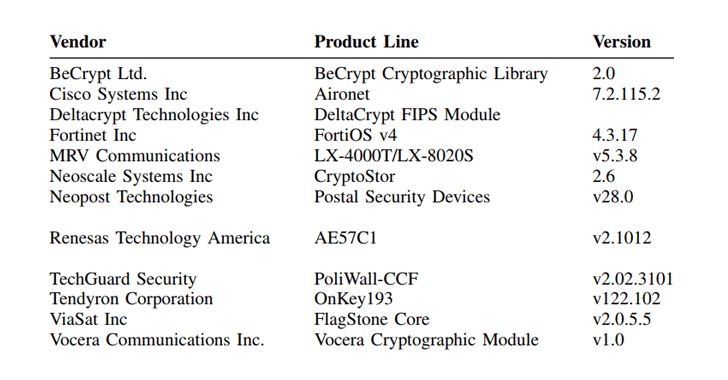

Bạn có thể kiểm tra một phần danh sách (thử nghiệm bởi các nhà nghiên cứu) các thiết bị từ nhiều nhà cung cấp bị ảnh hưởng theo hình ảnh dưới đây:

Lỗ hổng này ảnh hưởng đến sản phẩm của hàng chục nhà cung cấp như Fortinet, Cisco, TechGuard, là các hãng có thiết bị dựa trên ANSI X9.31 RNG - thuật toán sinh số giả ngẫu nhiên đã lỗi thời - "kết hợp với một khóa seed được mã hóa cứng".

Trước khi bị gỡ bỏ khỏi danh sách các thuật toán sinh số giả ngẫu nhiên đã được FIPS công nhận hồi tháng 1/2016, ANSI X9.31 RNG được đưa vào nhiều tiêu chuẩn mã hoá khác nhau trong ba thập kỷ qua.

Bộ sinh số giả ngẫu nhiên (PRNG) không sinh ra số ngẫu nhiên nào cả. Thay vào đó, đây là một thuật toán xác định, sinh ra một dãy bit dựa trên các giá trị bí mật ban đầu được gọi là seed và trạng thái hiện tại. Nó luôn luôn sinh ra một dãy bit tương tự khi được sử dụng với cùng một giá trị ban đầu.

Một số nhà cung cấp lưu trữ giá trị seed "bí mật" này bằng cách mã hoá cứng vào mã nguồn trong sản phẩm của họ, dẫn đến nguy cơ bị tấn công dịch ngược phần mềm.

Được phát hiện bởi các nhà nghiên cứu Shaanan Cohney, Nadia Heninger và Matthew Green, tấn công khôi phục trạng thái DUHK cho phép hacker ở vị trí MitM, nếu đã biết giá trị seed, có thể khôi phục lại giá trị trạng thái hiện tại sau khi quan sát một số đầu ra.

Có cả hai giá trị trong tay, hacker có thể sử dụng chúng để tính toán lại các khoá mã hóa, cho phép khôi phục các dữ liệu được mã hóa, có thể bao gồm dữ liệu doanh nghiệp nhạy cảm, thông tin đăng nhập, thông tin thẻ tín dụng và các nội dung bí mật khác.

"Để chứng minh tính thực tiễn của cuộc tấn công này, chúng tôi tiến hành một cuộc tấn công giải mã thụ động đầy đủ các bước đối với các sản phẩm gateway FortiGate VPN sử dụng phiên bản FortiOS 4", các nhà nghiên cứu cho biết.

"Kết quả quét đã tìm thấy ít nhất 23.000 thiết bị với địa chỉ IPv4 chạy phiên bản FortiOS có lỗi".

Bạn có thể kiểm tra một phần danh sách (thử nghiệm bởi các nhà nghiên cứu) các thiết bị từ nhiều nhà cung cấp bị ảnh hưởng theo hình ảnh dưới đây:

Nguồn: The Hacker News