-

09/04/2020

-

85

-

557 bài viết

Rò rỉ lưu lượng VPN bằng máy chủ DHCP giả mạo

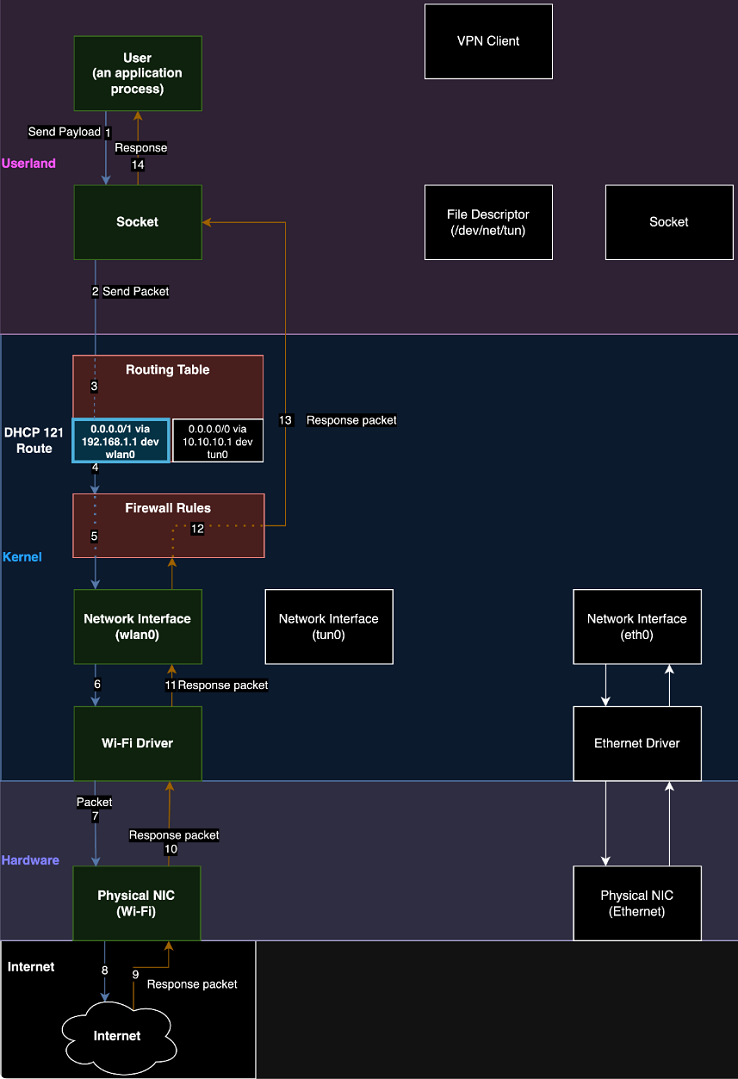

Một cuộc tấn công mới có tên là "TunnelVision" có thể định tuyến lưu lượng truy cập bên ngoài đường hầm mã hóa của VPN, cho phép kẻ tấn công kiểm soát lưu lượng không được mã hóa mà không bị phát hiện.

Dựa trên việc lạm dụng tùy chọn 121 của giao thức tự động cấp phát địa chỉ (DHCP), cho phép định cấu hình các tuyến tĩnh không phân lớp trên hệ thống của khách hàng những kẻ tấn công đã thiết lập một máy chủ DHCP giả mạo để thay đổi bảng định tuyến khiến tất cả lưu lượng VPN được gửi thẳng đến mạng cục bộ hoặc một cổng độc hại, không bao giờ đi vào đường hầm VPN được mã hóa.

Vấn đề nằm ở chỗ DHCP thiếu cơ chế xác thực cho các tin nhắn đến khiến tin tặc có thể thao túng các tuyến đường và lỗ hổng này được gán mã định danh là CVE-2024-3661.

Các nhà nghiên cứu bảo mật lưu ý rằng lỗ hổng này đã bị kẻ xấu khai thác ít nhất từ năm 2002, nhưng chưa có trường hợp khai thác nổi bật nào được biết đến trên thực tế.

Lỗ hổng TunnelVision CVE-2024-3661 ảnh hưởng đến Windows, Linux, macOS và iOS. Do Android không hỗ trợ tùy chọn DHCP 121 nên đây là hệ điều hành duy nhất không bị ảnh hưởng bởi các cuộc tấn công TunnelVision.

Người dùng VPN nên sử dụng các biện pháp sau để giảm thiểu cuộc tấn công nêu trên:

Dựa trên việc lạm dụng tùy chọn 121 của giao thức tự động cấp phát địa chỉ (DHCP), cho phép định cấu hình các tuyến tĩnh không phân lớp trên hệ thống của khách hàng những kẻ tấn công đã thiết lập một máy chủ DHCP giả mạo để thay đổi bảng định tuyến khiến tất cả lưu lượng VPN được gửi thẳng đến mạng cục bộ hoặc một cổng độc hại, không bao giờ đi vào đường hầm VPN được mã hóa.

Vấn đề nằm ở chỗ DHCP thiếu cơ chế xác thực cho các tin nhắn đến khiến tin tặc có thể thao túng các tuyến đường và lỗ hổng này được gán mã định danh là CVE-2024-3661.

Các nhà nghiên cứu bảo mật lưu ý rằng lỗ hổng này đã bị kẻ xấu khai thác ít nhất từ năm 2002, nhưng chưa có trường hợp khai thác nổi bật nào được biết đến trên thực tế.

Lỗ hổng TunnelVision CVE-2024-3661 ảnh hưởng đến Windows, Linux, macOS và iOS. Do Android không hỗ trợ tùy chọn DHCP 121 nên đây là hệ điều hành duy nhất không bị ảnh hưởng bởi các cuộc tấn công TunnelVision.

Người dùng VPN nên sử dụng các biện pháp sau để giảm thiểu cuộc tấn công nêu trên:

- Sử dụng network-namespace trên Linux để tách biệt các giao diện mạng và bảng định tuyến khỏi phần còn lại của hệ thống, ngăn chặn các cấu hình DHCP giả mạo ảnh hưởng đến lưu lượng VPN.

- Định cấu hình máy khách VPN để từ chối tất cả lưu lượng truy cập vào và ra không sử dụng giao diện VPN. Các ngoại lệ nên được giới hạn ở các liên lạc cần thiết của máy chủ DHCP và VPN.

- Định cấu hình hệ thống để bỏ qua tùy chọn DHCP 121 khi kết nối với VPN. Điều này có thể ngăn việc áp dụng các hướng dẫn định tuyến độc hại, mặc dù nó có thể làm gián đoạn kết nối mạng trong một số cấu hình nhất định.

- Kết nối thông qua các điểm truy cập cá nhân hoặc trong máy ảo (VM). Điều này tách biệt sự tương tác DHCP khỏi giao diện mạng chính của hệ thống máy chủ, giảm nguy cơ cấu hình DHCP giả mạo.

- Tránh kết nối với các mạng không đáng tin cậy, đặc biệt là khi xử lý dữ liệu nhạy cảm, vì đây là môi trường lý tưởng cho các cuộc tấn công như vậy.

Chỉnh sửa lần cuối: