Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Trojan ngân hàng Dyre tấn công người dùng JP Morgan Chase

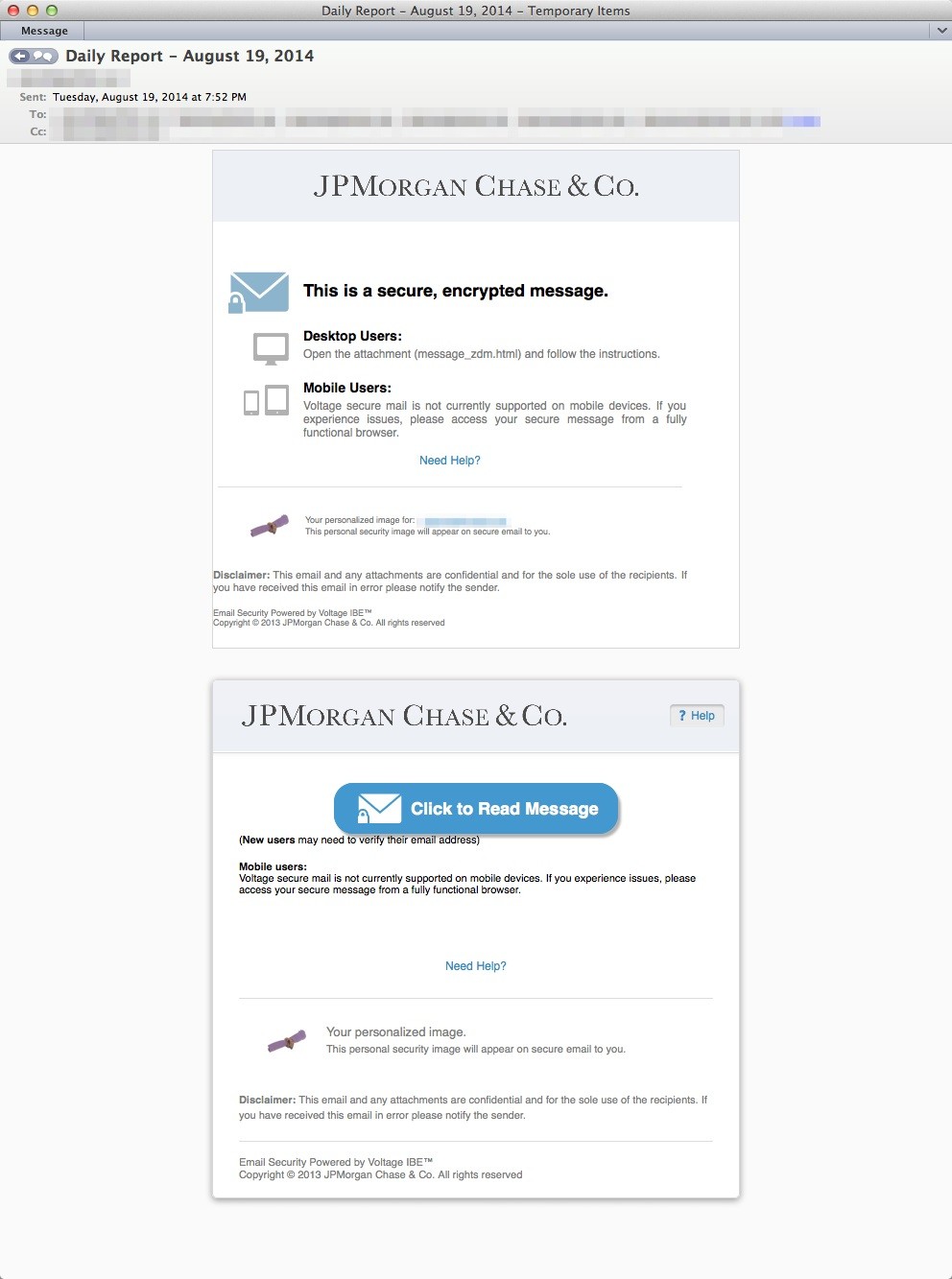

Các tin nhắn giả dạng như được gửi từ máy chủ của JP Morgan Chase, một trong những hãng dịch vụ tài chính lâu đời nhất trên thế giới, gửi tới khách hàng có chứa Trojan ngân hàng mà toàn bộ các công nghệ quét virus trên VirusTotal không thể phát hiện.

Dyre là Trojan truy cập từ xa mới được phát hiện thời gian gần đây. Trojan này dựa vào kỹ thuật man-in-the-middle và thông qua hạ tầng của tin tặc định tuyến kết nối giữa máy khách và máy chủ, kiểm soát cơ bản việc trao đổi thông tin, dữ liệu.

Phương thức tấn công được tin tặc sử dụng lần này là lừa đảo phishing với các tin nhắn mã hóa được cho là an toàn gửi từ JP Morgan Chase. (Hình cuối bài)

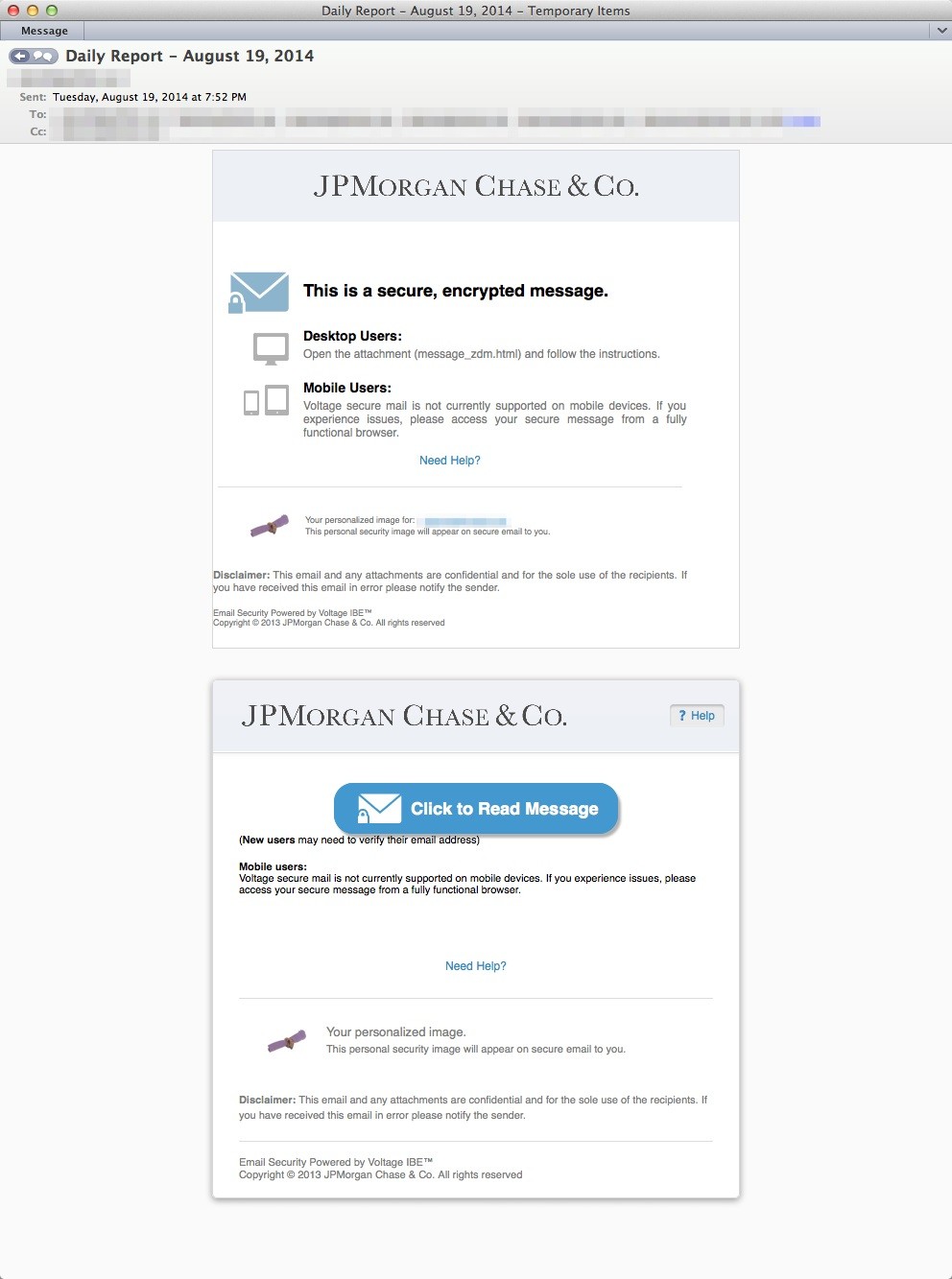

Nếu người dùng truy cập vào đường link trong email sẽ bị chuyển hướng tới một website giả mạo trang web của JP Morgan Chase. Trang này yêu cầu người dùng đăng nhập vào tài khoản ngân hàng để xem thông báo. Tuy nhiên, tất cả các thông tin mà người dùng nhập vào sẽ được tự động gửi tới tin tặc.

Nguy cơ không chỉ dừng lại ở đó, người dùng còn nhận được một tin nhắn giả mạo cảnh báo rằng Java cần được cập nhật để truy cập vào tài khoản. Đây là mẹo lừa đảo của tin tặc để lừa người dùng tải về một bộ cài giả mạo nhằm khai thác lỗ hổng (CVE-2012-0507 và CVE-2013-2465) trên Java thông qua bộ kit khai thác RIG. Chiêu thức này chỉ có thể được thực hiện nếu hệ thống của người dùng sử dụng bản Java chưa được cập nhật và trong trường hợp này Trojan Dyre sẽ được tin tặc lén chèn vào.

Các chuyên gia Proofpoint phân tích về chiến dịch phishing được tin tặc triển khai liên tục và cho biết đã ghi nhận khoảng 150.000 email có mã độc tính riêng trong ngày thứ 6 (22/08).

“Điểm đáng chú ý của chiến dịch đó là tin tặc đã nhúng cả mã khai thác vào trang phishing. Thông thường tin tặc chỉ sử dụng Hệ thống phân phối lưu lượng (TDS) để chuyển hướng truy cập đến trang phishing hoặc một trang khai thác, chưa bao giờ là cả 2 việc này được tiến hành đồng thời”, Proofpoint cho biết.

Trong vụ việc, các chuyên gia xác định được máy chủ phát tán bộ kit khai thác RIG đặt tại Moscow, Nga.

Có vẻ như các tin tặc đứng sau chiến dịch đang sử dụng Trojan Dyre cho cả các hoạt động song song khác. Proofpoint cũng phát hiện các chiến dịch khác của cùng tin tặc này sử dụng file PDF chứa công cụ khai thác có thể dẫn người dùng đến nguy cơ tương tự nếu tải về.

Những kẻ đứng sau chiến dịch không hứng thú với việc lấy cắp thông tin mà tìm cách xâm nhập nhiều máy tính nhất có thể trước khi bị phát hiện và ngăn chặn.

Sử dụng hình thức “đa tấn công” để lấy thông tin ngân hàng đảm bảo mức độ thành công cao hơn, thậm chí nếu người dùng không mắc bẫy phishing thì vẫn bị gửi công cụ khai thác chứa mã độc ngân hàng.

Dyre là Trojan truy cập từ xa mới được phát hiện thời gian gần đây. Trojan này dựa vào kỹ thuật man-in-the-middle và thông qua hạ tầng của tin tặc định tuyến kết nối giữa máy khách và máy chủ, kiểm soát cơ bản việc trao đổi thông tin, dữ liệu.

Phương thức tấn công được tin tặc sử dụng lần này là lừa đảo phishing với các tin nhắn mã hóa được cho là an toàn gửi từ JP Morgan Chase. (Hình cuối bài)

Nếu người dùng truy cập vào đường link trong email sẽ bị chuyển hướng tới một website giả mạo trang web của JP Morgan Chase. Trang này yêu cầu người dùng đăng nhập vào tài khoản ngân hàng để xem thông báo. Tuy nhiên, tất cả các thông tin mà người dùng nhập vào sẽ được tự động gửi tới tin tặc.

Nguy cơ không chỉ dừng lại ở đó, người dùng còn nhận được một tin nhắn giả mạo cảnh báo rằng Java cần được cập nhật để truy cập vào tài khoản. Đây là mẹo lừa đảo của tin tặc để lừa người dùng tải về một bộ cài giả mạo nhằm khai thác lỗ hổng (CVE-2012-0507 và CVE-2013-2465) trên Java thông qua bộ kit khai thác RIG. Chiêu thức này chỉ có thể được thực hiện nếu hệ thống của người dùng sử dụng bản Java chưa được cập nhật và trong trường hợp này Trojan Dyre sẽ được tin tặc lén chèn vào.

Các chuyên gia Proofpoint phân tích về chiến dịch phishing được tin tặc triển khai liên tục và cho biết đã ghi nhận khoảng 150.000 email có mã độc tính riêng trong ngày thứ 6 (22/08).

“Điểm đáng chú ý của chiến dịch đó là tin tặc đã nhúng cả mã khai thác vào trang phishing. Thông thường tin tặc chỉ sử dụng Hệ thống phân phối lưu lượng (TDS) để chuyển hướng truy cập đến trang phishing hoặc một trang khai thác, chưa bao giờ là cả 2 việc này được tiến hành đồng thời”, Proofpoint cho biết.

Trong vụ việc, các chuyên gia xác định được máy chủ phát tán bộ kit khai thác RIG đặt tại Moscow, Nga.

Có vẻ như các tin tặc đứng sau chiến dịch đang sử dụng Trojan Dyre cho cả các hoạt động song song khác. Proofpoint cũng phát hiện các chiến dịch khác của cùng tin tặc này sử dụng file PDF chứa công cụ khai thác có thể dẫn người dùng đến nguy cơ tương tự nếu tải về.

Những kẻ đứng sau chiến dịch không hứng thú với việc lấy cắp thông tin mà tìm cách xâm nhập nhiều máy tính nhất có thể trước khi bị phát hiện và ngăn chặn.

Sử dụng hình thức “đa tấn công” để lấy thông tin ngân hàng đảm bảo mức độ thành công cao hơn, thậm chí nếu người dùng không mắc bẫy phishing thì vẫn bị gửi công cụ khai thác chứa mã độc ngân hàng.

Nguồn: Softpedia

Chỉnh sửa lần cuối bởi người điều hành: