Hackerstudent93

VIP Members

-

30/09/2013

-

38

-

340 bài viết

Training Hacking VOIP - Tiếp Theo Phần II

Hi all,

Hôm nay mình sẽ trờ lại với loạt bài training hacking voip. Trong bài hôm nay mình sẽ giới thiệu cho các bạn hiểu lý thuyết.

Bạn có bao giờ nhận được một cuộc gọi như thế này bao giờ chưa?

"Hi, tôi là Quang Minh gọi từ ngân hàng Vietinbank. Xin lỗi tôi có việc khẩn cấp muốn thông báo với bạn. Nếu bạn có thể cung cấp cho chúng tôi một cuộc gọi trở lại vào số 1-866-555-1324 chúng tôi có một vấn đề khẩn cấp để thảo luận với bạn về tài khoản ngân hàng của bạn.

Khi khách hàng gọi đến số trên chúng ta sẽ phát ra một thông báo như sau

Xin chào đây là ngân hàng của Viettinbank. Chúng tôi cần xác minh lại số tài khoản ngân hàng của bạn. vui lòng nhập số tài khoản ngân hàng của bạn sau tiếng bíp và theo sau là mã PIN của bạn."

Đã từng có rất nhiều vụ ở Mỹ đã bị tin tặc lợi dụng kỹ thuật này. Chỉ với một chiếc máy tính và một vài kỹ thuật nhỏ " tôi có thể làm được nhiều điều hơn những gì các bạn tưởng tượng "

Ghi nhớ

VOIP cho phép thực hiện các cuộc gọi điện thoại từ Internet Protocol (IP) đến mạng điện thoại truyền thống PSTN. VOIP là một công nghệ tương đối mới và có thể có vấn đề an ninh khác nhau và dễ bị tổn thương đến bởi các cuộc tấn công trên internet của tin tặc

Mục đích của việc này là phân tích các mối deo dọa VOIP phổ biến nhất và thâm nhập thử nghiệm mạng VOIP công ty thực sự để xác định điểm yếu hiện tại. Phương pháp này sẽ chứa các bước cơ bản về cách kiểm tra độ tin cậy hệ thống VOIP. Kiến thức về các công cụ có được sử dụng để tấn công các hệ thống VOIP là rất quan trọng.

Một mạng VOIP đơn giản có thể được nhìn thấy trên hình

(softphones), IP Phones and Analog phones using VoIP adapter can connect to a Private

Branch Exchange (PBX)

Voip services sử dụng một số protocol bao gồm Real-Time Protocol (RTP) để truyền tải tín hiệu audio và video packets giao tiếp giữa máy tính, tín hiệu thoại chẳng hạn như H.323 và Session Initiation Protocol (SIP)

Cơ sở mạng hạ tầng của công ty được giải thích như hình trên

Softphone ứng dụng được quản lý và chấp nhận bởi SAP BCM Server. Nó sử dụng tín hiệu SIP signaling protocol để giao tiếp với Asterisk server. Asterisk server như một PBX và cho phép cuộc gọi từ mạng điện thoại truyền thống định tuyến đến mạng bên trong công ty và ngược trở lại. Asterisk là một open-source framework và là nền tảng cơ bản cho thông tin liên lạc bằng giọng nói.

VOIP gatetway thì cho phép kết nối từ VOIP công ty đến PSTN

Client PCs với một softphone ứng dụng sử dụng VPN kết nối để giao tiếp thông qua firewall và nhận truy cập đến các trang web và dịch vụ của công ty

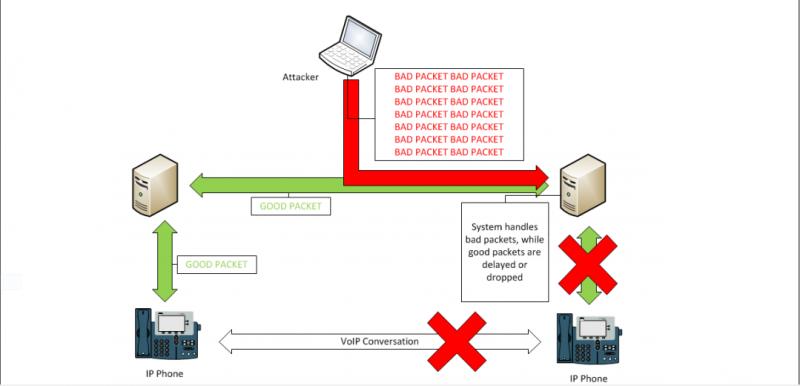

Các loại tấn công.

Hi all, mình sẽ gởi tài liệu ở dưới để các bạn đọc và tìm hiểu trước rồi mình mới giải thích chi tiết cho các bạn như thế sẽ tốt hơn mình giải thích luôn ngay bây giờ

Hôm nay mình sẽ trờ lại với loạt bài training hacking voip. Trong bài hôm nay mình sẽ giới thiệu cho các bạn hiểu lý thuyết.

Bạn có bao giờ nhận được một cuộc gọi như thế này bao giờ chưa?

"Hi, tôi là Quang Minh gọi từ ngân hàng Vietinbank. Xin lỗi tôi có việc khẩn cấp muốn thông báo với bạn. Nếu bạn có thể cung cấp cho chúng tôi một cuộc gọi trở lại vào số 1-866-555-1324 chúng tôi có một vấn đề khẩn cấp để thảo luận với bạn về tài khoản ngân hàng của bạn.

Khi khách hàng gọi đến số trên chúng ta sẽ phát ra một thông báo như sau

Xin chào đây là ngân hàng của Viettinbank. Chúng tôi cần xác minh lại số tài khoản ngân hàng của bạn. vui lòng nhập số tài khoản ngân hàng của bạn sau tiếng bíp và theo sau là mã PIN của bạn."

Đã từng có rất nhiều vụ ở Mỹ đã bị tin tặc lợi dụng kỹ thuật này. Chỉ với một chiếc máy tính và một vài kỹ thuật nhỏ " tôi có thể làm được nhiều điều hơn những gì các bạn tưởng tượng "

Ghi nhớ

VOIP cho phép thực hiện các cuộc gọi điện thoại từ Internet Protocol (IP) đến mạng điện thoại truyền thống PSTN. VOIP là một công nghệ tương đối mới và có thể có vấn đề an ninh khác nhau và dễ bị tổn thương đến bởi các cuộc tấn công trên internet của tin tặc

Mục đích của việc này là phân tích các mối deo dọa VOIP phổ biến nhất và thâm nhập thử nghiệm mạng VOIP công ty thực sự để xác định điểm yếu hiện tại. Phương pháp này sẽ chứa các bước cơ bản về cách kiểm tra độ tin cậy hệ thống VOIP. Kiến thức về các công cụ có được sử dụng để tấn công các hệ thống VOIP là rất quan trọng.

Một mạng VOIP đơn giản có thể được nhìn thấy trên hình

(softphones), IP Phones and Analog phones using VoIP adapter can connect to a Private

Branch Exchange (PBX)

Voip services sử dụng một số protocol bao gồm Real-Time Protocol (RTP) để truyền tải tín hiệu audio và video packets giao tiếp giữa máy tính, tín hiệu thoại chẳng hạn như H.323 và Session Initiation Protocol (SIP)

Cơ sở mạng hạ tầng của công ty được giải thích như hình trên

Softphone ứng dụng được quản lý và chấp nhận bởi SAP BCM Server. Nó sử dụng tín hiệu SIP signaling protocol để giao tiếp với Asterisk server. Asterisk server như một PBX và cho phép cuộc gọi từ mạng điện thoại truyền thống định tuyến đến mạng bên trong công ty và ngược trở lại. Asterisk là một open-source framework và là nền tảng cơ bản cho thông tin liên lạc bằng giọng nói.

VOIP gatetway thì cho phép kết nối từ VOIP công ty đến PSTN

Client PCs với một softphone ứng dụng sử dụng VPN kết nối để giao tiếp thông qua firewall và nhận truy cập đến các trang web và dịch vụ của công ty

Các loại tấn công.

- Man-In-The-Middle Attacks

- RTP insertion

- DoS Attacks

Hi all, mình sẽ gởi tài liệu ở dưới để các bạn đọc và tìm hiểu trước rồi mình mới giải thích chi tiết cho các bạn như thế sẽ tốt hơn mình giải thích luôn ngay bây giờ

Chỉnh sửa lần cuối bởi người điều hành: