Tổng quan về OSSTMM

1. OSSTMM là gì ?

Open Source Security Testing Methodology Manual (OSSTMM) là một chuẩn mở cung cấp một phương pháp kiểm tra an ninh toàn diện cho một hệ thống mạng.

Trong những năm qua do môi trường mạng ngày càng phức tạp như việc điều khiển thiết bị từ xa qua mạng, ảo hóa, điện toán đám mây và các loại cơ sở hạ tầng mới, việc bảo đảm an ninh không còn dừng lại ở các thử nghiệm đơn giản trên máy bàn, máy chủ, các thiết bị định tuyến. Do đó, từ phiên bản 3, OSSTMM audit đã bao quát tất cả lĩnh vực bao gồm: yếu tố con người, đường truyền vật lý, thiết bị không dây, thiết bị viễn thông và dữ liệu mạng.

2. Thực tiễn áp dụng OSSTMM

2.1. Những việc phải làm để bắt đầu kiểm tra an ninh cho hệ thống mạng

Các nhà nghiên cứu OSSTMM đưa ra các công việc cần thực hiện trước khi bắt đầu kiểm tra an ninh cho hệ thống mạng:

Phạm vi ở đây là tổng thể các thiết bị loại cần kiểm tra an ninh. Phạm vi bao gồm 5 loại: Telecom, Data Networks, Physical, Human, Wireless.

��

2.3. Các bước tổng quát để kiểm tra an ninh

2.3.1. Four Point Process (4PP)

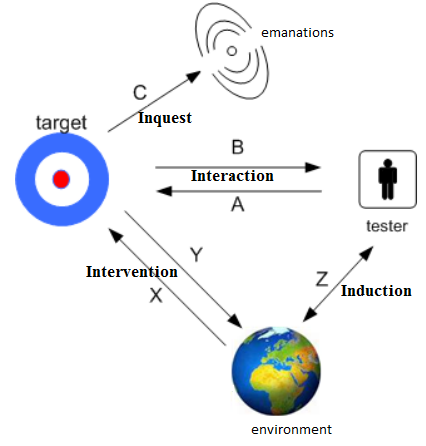

4PP chia quy trình kiểm tra an ninh một đối tượng thành 4 giai đoạn:

Chú thích:

1. Induction (Z): Thiết lập các nguyên tắc về đối tượng thông qua môi trường và sự kiện. Các chuyên viên xác định các nguyên tắc thực tế liên quan đến đối tượng từ môi trường mà mục tiêu được cư trú. Khi đối tượng bị ảnh hưởng bởi môi trường thì sẽ ảnh hưởng tới hoạt động như thế nào ?

2. Inquest (C): Điều tra các dấu vết lưa lại của đối tượng khi nó hoạt động. Một hệ thống hoặc một tiến trình thường để lại một chữ ký chứng tỏ sự tồn tại của mình thông qua sự tương tác với môi trường của nó.

3. Interaction (A/B): Nhà phân tích sẽ tác động trức tiếp đến đối tượng để kiểm tra phản ứng của nó, từ đó phân tích phản ứng của nó. Ở đây nhà phân tích sẽ kiểm tra bằng cách áp các bộ tiêu chuẩn và không phi tiêu chuẩn để lấy các phản ứng khác nhau.

4. Intervention (X/Y/Z): Tương tác thay đổi tài nguyên của đối tượng hoặc giữa các đối tượng. Chuyên viên sẽ can thiệp với các nguồn tài nguyên từ môi trường hoặc các đối tượng khác đến đối tượng.

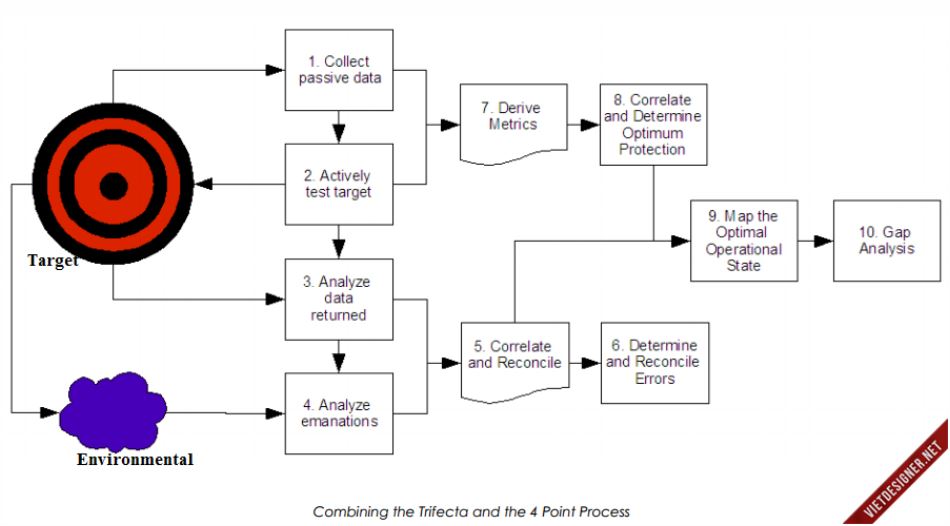

2.3.2. Trifecta

Trifecta là một phương pháp kiểm tra ninh toàn diện có một cơ sở vững chắc do được kết hợp với phương pháp 4PP và đơn giản giúp cho chuyên viên dễ dàng hiểu và vận hành được. Phương pháp này được trình bày dưới dạng sơ đồ có các mũi tên chỉ dẫn các bước thực hiện do đó sẽ dễ dàng vận dụng hơn trong thực tế.

Chú thích:

Bước 1 - Collect passive data: Thụ động thu thập dữ liệu khi đối tượng đang hoạt động bình thường để từ đó hiểu hơn được cách hoạt động của đối tượng cần kiểm tra.

Bước 2 - Actively test target: Chủ động kiểm tra các biểu hiện của đối tượng bằng các thao tác vượt qua mức giới hạn mà đối tượng có thể đáp ứng. Ví dụ: Tăng nhiều số lượng kết nối không đúng theo luật tới firewall để xem firewall có phản ứng như thế nào?

Bước 3 - Analyze data returned: Phân tích các dữ liệu nhận được trực tiếp từ các thao tác thử nghiệm.

Bước 4 - Analyze emanations: Phân tích dữ liệu gián tiếp từ các nguồn tài nguyên như là người quản trị, chương trình,…

Bước 5 - Correlate and Reconcile: Tương quan và đối chiếu thông tin kết quả kiểm tra dữ liệu trực tiếp (bước 3) và gián tiếp (bước 4), từ đó quyết định quy trình vận hành an ninh cho đối tượng.

Bước 6 - Determine and Reconcile Errors: Xác định và đưa ra phương pháp xử lý các lỗi đã tìm được.

Bước 7 - Derive Metrics: Rút ra các số liệu từ sau khi thực hiện cả hai thử nghiệm bình thường và quá giới hạn đối với đối tượng.

Bước 8 - Correlate and Determine Optimum Protection: Tương quan và đối chiếu các kết quả dữ liệu thu được ở bước 1 và 2, từ đó xác định mức độ tối ưu bảo vệ và kiểm soát tốt nhất cho đối tượng.

Bước 9 - Map the Optimal Operational State: Lập bản đồ các trạng thái tối ưu của các hoạt động (bước 8) cho các quy trình (bước 5).

Bước 10 - Gap Analysis: Phân tích các lỗ hổng để từ đó xác định được những cải tiến cần thiết cho quá trình bảo vệ và điều khiển đối tượng một cách tối ưu nhất.

2.4. Xử lý lỗi

Việc thử nghiệm an ninh cho một hệ thống mạng thì số lượng lỗi tìm được không quan trọng bằng việc hiểu và biết các lỗi đấy nằm ở đâu, phân biệt các lỗi đấy như thế nào. Để từ đó có các sửa. biện pháp khắc phục phù hợp và nếu có còn mắc phải thì còn biết chỗ khắc phục lỗi.

Open Source Security Testing Methodology Manual (OSSTMM) là một chuẩn mở cung cấp một phương pháp kiểm tra an ninh toàn diện cho một hệ thống mạng.

Trong những năm qua do môi trường mạng ngày càng phức tạp như việc điều khiển thiết bị từ xa qua mạng, ảo hóa, điện toán đám mây và các loại cơ sở hạ tầng mới, việc bảo đảm an ninh không còn dừng lại ở các thử nghiệm đơn giản trên máy bàn, máy chủ, các thiết bị định tuyến. Do đó, từ phiên bản 3, OSSTMM audit đã bao quát tất cả lĩnh vực bao gồm: yếu tố con người, đường truyền vật lý, thiết bị không dây, thiết bị viễn thông và dữ liệu mạng.

2. Thực tiễn áp dụng OSSTMM

2.1. Những việc phải làm để bắt đầu kiểm tra an ninh cho hệ thống mạng

Các nhà nghiên cứu OSSTMM đưa ra các công việc cần thực hiện trước khi bắt đầu kiểm tra an ninh cho hệ thống mạng:

- Xác định được những yếu tố nào ở trong mạng cần được bảo vệ an toàn. Ví dụ: firewall, server,…

- Xác định các vùng xung quanh thiết bị đó bao gồm các cơ chế bảo vệ, các dịch vụ nào đã tồn tại.

- Xác định tất cả mọi thứ bên ngoài vùng tham gia mà cần thiết để đảm bảo cho thiết bị của bạn hoạt động. Điều này bao gồm những điều mà bạn không có khả năng ảnh hưởng trực tiếp đến như điện, luật pháp, quy chế. Ngoài ra cần xác định các yếu tố liên quan đến cơ sở hạ tầng

- Xác định quyền hạn mà bạn có thể tương tác với thiết bị và với bên ngoài thiết bị.

- Xác định các thiết bị, phần mềm cần thiết để trợ giúp việc kiểm tra.

- Xác định các thông tin mà bạn cần học hỏi sau mỗi bài kiểm tra.

- Bảo đảm quy trình kiểm tra an ninh là tuân theo đúng các quy tắc đề ra cho người tham gia kiểm tra an ninh.

Phạm vi ở đây là tổng thể các thiết bị loại cần kiểm tra an ninh. Phạm vi bao gồm 5 loại: Telecom, Data Networks, Physical, Human, Wireless.

��

| Class | Channel | Description |

| Physical Security | Human | Kiểm tra nhận thức anh ninh của con người |

| Physical | Kiểm tra an ninh liên quan đến hạ tầng như điện, cơ sở vật chất,… | |

| Spectrum Security | Wireless | An ninh bao gồm cho tất cả mạng không dây như wifi, … |

| Communications Security | Telecommunications | An ninh bao gồm cho tất cả các thiết bị và dịch vụ viễn thông như VoIP, … |

| Data Networks | Bao gồm chính sách quản lý tất cả dữ liệu trên mạng. |

2.3. Các bước tổng quát để kiểm tra an ninh

2.3.1. Four Point Process (4PP)

4PP chia quy trình kiểm tra an ninh một đối tượng thành 4 giai đoạn:

- Tester: Chính là chuyên viên kiểm tra an ninh.

- Environment: Môi trường mà đối tượng hoạt động.

- Target: Đối tượng cần kiểm tra.

- Emanations: Đây là dấu vết lưu lại của đối tượng khi nó hoạt động trong môi trường.

1. Induction (Z): Thiết lập các nguyên tắc về đối tượng thông qua môi trường và sự kiện. Các chuyên viên xác định các nguyên tắc thực tế liên quan đến đối tượng từ môi trường mà mục tiêu được cư trú. Khi đối tượng bị ảnh hưởng bởi môi trường thì sẽ ảnh hưởng tới hoạt động như thế nào ?

2. Inquest (C): Điều tra các dấu vết lưa lại của đối tượng khi nó hoạt động. Một hệ thống hoặc một tiến trình thường để lại một chữ ký chứng tỏ sự tồn tại của mình thông qua sự tương tác với môi trường của nó.

3. Interaction (A/B): Nhà phân tích sẽ tác động trức tiếp đến đối tượng để kiểm tra phản ứng của nó, từ đó phân tích phản ứng của nó. Ở đây nhà phân tích sẽ kiểm tra bằng cách áp các bộ tiêu chuẩn và không phi tiêu chuẩn để lấy các phản ứng khác nhau.

4. Intervention (X/Y/Z): Tương tác thay đổi tài nguyên của đối tượng hoặc giữa các đối tượng. Chuyên viên sẽ can thiệp với các nguồn tài nguyên từ môi trường hoặc các đối tượng khác đến đối tượng.

2.3.2. Trifecta

Trifecta là một phương pháp kiểm tra ninh toàn diện có một cơ sở vững chắc do được kết hợp với phương pháp 4PP và đơn giản giúp cho chuyên viên dễ dàng hiểu và vận hành được. Phương pháp này được trình bày dưới dạng sơ đồ có các mũi tên chỉ dẫn các bước thực hiện do đó sẽ dễ dàng vận dụng hơn trong thực tế.

- Target: Đối tượng cần kiểm tra an ninh.

- Environmental: môi trường tác động gián tiếp lên đối tượng cần kiểm tra.

Bước 1 - Collect passive data: Thụ động thu thập dữ liệu khi đối tượng đang hoạt động bình thường để từ đó hiểu hơn được cách hoạt động của đối tượng cần kiểm tra.

Bước 2 - Actively test target: Chủ động kiểm tra các biểu hiện của đối tượng bằng các thao tác vượt qua mức giới hạn mà đối tượng có thể đáp ứng. Ví dụ: Tăng nhiều số lượng kết nối không đúng theo luật tới firewall để xem firewall có phản ứng như thế nào?

Bước 3 - Analyze data returned: Phân tích các dữ liệu nhận được trực tiếp từ các thao tác thử nghiệm.

Bước 4 - Analyze emanations: Phân tích dữ liệu gián tiếp từ các nguồn tài nguyên như là người quản trị, chương trình,…

Bước 5 - Correlate and Reconcile: Tương quan và đối chiếu thông tin kết quả kiểm tra dữ liệu trực tiếp (bước 3) và gián tiếp (bước 4), từ đó quyết định quy trình vận hành an ninh cho đối tượng.

Bước 6 - Determine and Reconcile Errors: Xác định và đưa ra phương pháp xử lý các lỗi đã tìm được.

Bước 7 - Derive Metrics: Rút ra các số liệu từ sau khi thực hiện cả hai thử nghiệm bình thường và quá giới hạn đối với đối tượng.

Bước 8 - Correlate and Determine Optimum Protection: Tương quan và đối chiếu các kết quả dữ liệu thu được ở bước 1 và 2, từ đó xác định mức độ tối ưu bảo vệ và kiểm soát tốt nhất cho đối tượng.

Bước 9 - Map the Optimal Operational State: Lập bản đồ các trạng thái tối ưu của các hoạt động (bước 8) cho các quy trình (bước 5).

Bước 10 - Gap Analysis: Phân tích các lỗ hổng để từ đó xác định được những cải tiến cần thiết cho quá trình bảo vệ và điều khiển đối tượng một cách tối ưu nhất.

2.4. Xử lý lỗi

Việc thử nghiệm an ninh cho một hệ thống mạng thì số lượng lỗi tìm được không quan trọng bằng việc hiểu và biết các lỗi đấy nằm ở đâu, phân biệt các lỗi đấy như thế nào. Để từ đó có các sửa. biện pháp khắc phục phù hợp và nếu có còn mắc phải thì còn biết chỗ khắc phục lỗi.

Chỉnh sửa lần cuối bởi người điều hành: