DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Tin tặc tích cực rò quét lỗ hổng thực thi mã từ xa ProxyShell trong Microsoft Exchange

Sau khi nhà nghiên cứu bảo mật công bố chi tiết kỹ thuật khai thác tại hội nghị bảo mật Black Hat, kẻ tấn công đang tích cực rò quét lỗ hổng thực thi mã trong Microsoft Exchange.

ProxyShell là tên gọi chung cho ba lỗ hổng thực thi mã từ xa, bằng cách kết hợp ba lỗ hổng này, kẻ tấn công có thể vượt qua xác thực, thực thi mã trên máy chủ Microsoft Exchange.

Các lỗ hổng này đều bắt nguồn từ điểm yếu trên chức năng Client Access Service (CAS) của Microsoft Exchange chạy trên cổng 443 trong máy chủ web IIS.

3 lỗ hổng bao gồm:

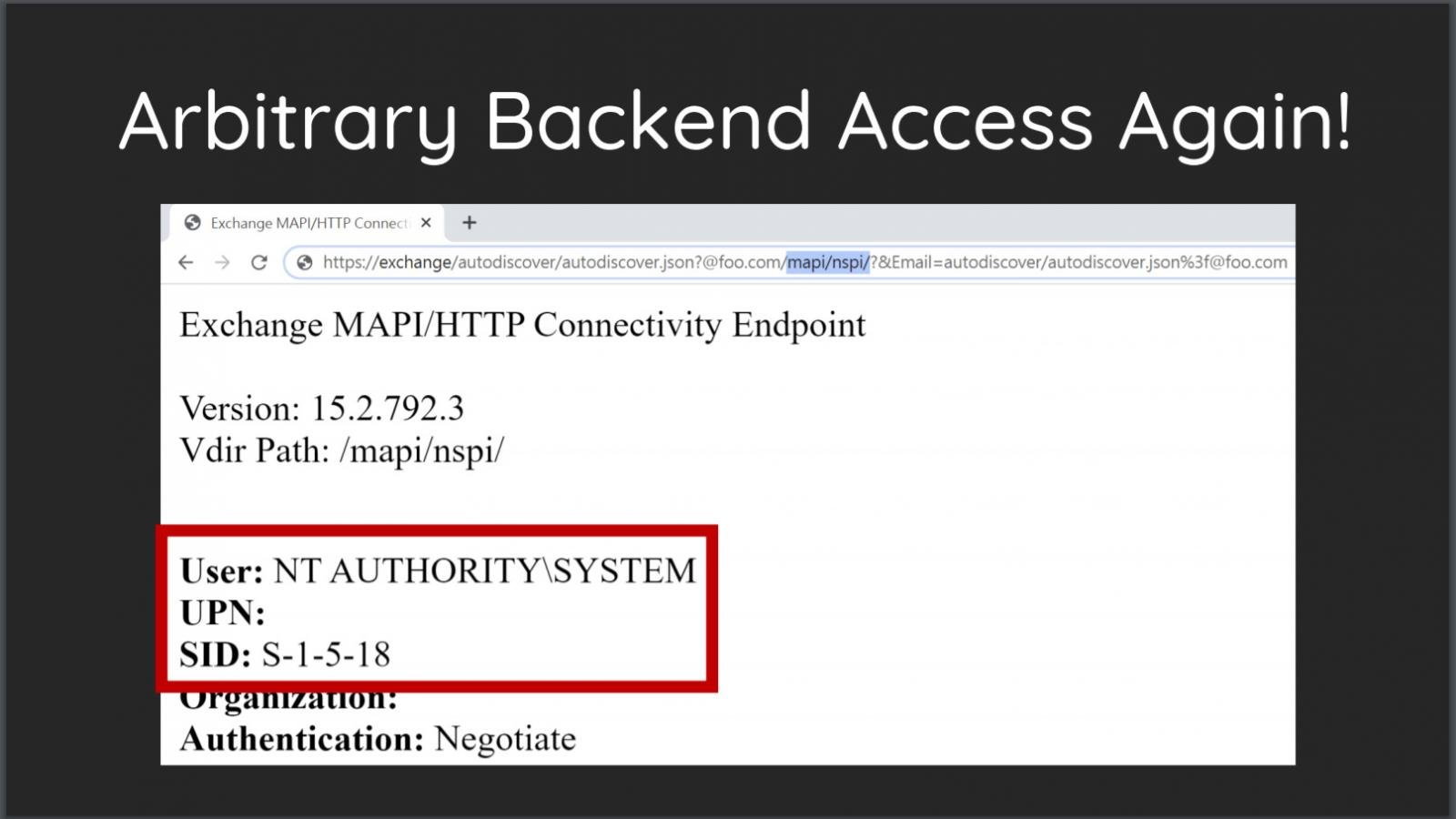

Trong phần trình bày của nhà nghiên cứu tại hội nghị bảo mật BlackHat, Orange Tsai cho biết tấn công ProxyShell bắt nguồn từ dịch vụ Microsoft Exchange Autodiscover mà cho phép dễ dàng cấu hình ứng dụng thư khách.

Dựa trên những phân tích của Orange Tsai, hai nhà nghiên cứu bảo mật PeterJson và Jang đã xuất bản chi tiết kỹ thuật về cách để khai thác lỗ hổng ProxyShell thành công.

Theo quan sát của nhà nghiên cứu Kevin Beaumont, tin tặc đang tích cực rò quét các máy chủ Microsoft Exchange nhằm khai thác điểm yếu trong dịch vụ Autodiscover. Kẻ tấn công đang hoàn thiện công cụ rò quét bằng việc thay đổi các Autodiscover URL nhằm triển khai tấn công một cách hiệu quả.

Để biết tin tặc có nhắm mục tiêu máy chủ Microsoft Exchange hay không, Beaumont khuyên các quản trị viên rà soát máy chủ thông qua việc sử dụng Azure Sentinel để kiểm tra bản ghi nhật ký của IIS cho chuỗi ký tự "/autodiscover/autodiscover.json" và "/mapi/nspi/".

Theo thống kê, có khoảng 400.000 máy chủ Microsoft Exchange bị lộ trên Internet, việc quan trọng nhất lúc này là triển khai các bản vá bảo mật đã được phát hành của Microsoft.

ProxyShell là tên gọi chung cho ba lỗ hổng thực thi mã từ xa, bằng cách kết hợp ba lỗ hổng này, kẻ tấn công có thể vượt qua xác thực, thực thi mã trên máy chủ Microsoft Exchange.

Các lỗ hổng này đều bắt nguồn từ điểm yếu trên chức năng Client Access Service (CAS) của Microsoft Exchange chạy trên cổng 443 trong máy chủ web IIS.

3 lỗ hổng bao gồm:

- CVE-2021-34473 - Lỗ hổng thực thi mã trong máy chủ Microsoft Exchange (Được Microsoft vá trong bản vá tháng 4 KB5001779)

- CVE-2021-34523 - Lỗ hổng nâng cao đặc quyền trong máy chủ Microsoft Exchange (Được Microsoft vá trong bản vá tháng 4 KB5001779)

- CVE-2021-31207 - Lỗ hổng vượt qua tính năng bảo mật trong Microsoft Exchange (Được Microsoft vá trong bản vá tháng 5 KB5003435)

Trong phần trình bày của nhà nghiên cứu tại hội nghị bảo mật BlackHat, Orange Tsai cho biết tấn công ProxyShell bắt nguồn từ dịch vụ Microsoft Exchange Autodiscover mà cho phép dễ dàng cấu hình ứng dụng thư khách.

Dựa trên những phân tích của Orange Tsai, hai nhà nghiên cứu bảo mật PeterJson và Jang đã xuất bản chi tiết kỹ thuật về cách để khai thác lỗ hổng ProxyShell thành công.

Theo quan sát của nhà nghiên cứu Kevin Beaumont, tin tặc đang tích cực rò quét các máy chủ Microsoft Exchange nhằm khai thác điểm yếu trong dịch vụ Autodiscover. Kẻ tấn công đang hoàn thiện công cụ rò quét bằng việc thay đổi các Autodiscover URL nhằm triển khai tấn công một cách hiệu quả.

Để biết tin tặc có nhắm mục tiêu máy chủ Microsoft Exchange hay không, Beaumont khuyên các quản trị viên rà soát máy chủ thông qua việc sử dụng Azure Sentinel để kiểm tra bản ghi nhật ký của IIS cho chuỗi ký tự "/autodiscover/autodiscover.json" và "/mapi/nspi/".

Theo thống kê, có khoảng 400.000 máy chủ Microsoft Exchange bị lộ trên Internet, việc quan trọng nhất lúc này là triển khai các bản vá bảo mật đã được phát hành của Microsoft.

Theo: bleepingcomputer