DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Tin tặc đang phát tán phần mềm độc hại đánh cắp thông tin Solarmarker

Gần đây, các nhà nghiên cứu bảo mật phát hiện một chiến dịch phát tán phần mềm động hại dạng mô đun nhắm vào các lĩnh vực chăm sóc sức khỏe và giáo dục để thu thập thông tin.

Theo quan sát của Cisco Talos, Solarmarker bắt đầu xuất hiện vào tháng 4, và bắt đầu hoạt động tích cực vào tháng 9 năm 2020. Nhà nghiên cứu Andrew Windsor và Chris Neal cho biết "Chiến dịch phát tán phần mềm độc hại Solarmarker được thực hiện bởi một nhóm tin tặc có kỹ thuật cao, chủ yếu tập trung vào việc đánh cắp thông tin xác thực và các thông tin quan trọng khác."

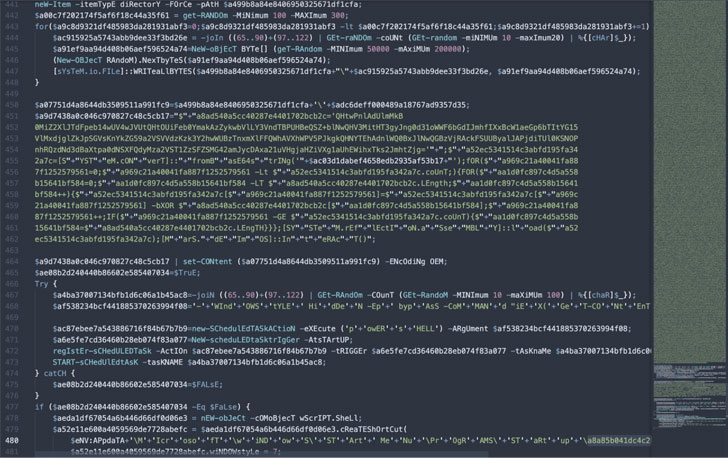

Mô đun quan trọng nhất trong phần mềm độc hại này là .NET assembly có nhiệm vụ nhận lệnh của máy chủ C2 và thực hiện các hoạt động độc hại khác như triển khai công cụ đánh cắp thông tin Jupyter và Uran.

Jupyter có khả năng đánh cắp dữ liệu cá nhân, thông tin đăng nhập và giá trị được gửi từ biểu mẫu trong trình duyệt Firefox và Google Chrome của nạn nhân, Uran hoạt động như một keylogger để ghi lại các thao tác gõ phím của người dùng.

Ngoài việc sử dụng những thủ đoạn tinh vi để phát tán phần mềm độc hại, tin tặc cũng sử dụng việc tối ưu các từ khóa (SEO) nhằm dụ dỗ nạn nhân truy cập vào các trang web độc hại.

Microsoft Security Intelligence cho biết: "Những kẻ điều hành phần mềm độc hại như SolarMarker, Jupyter, và các phần mềm khác đang cố gắng lây lan phần mềm độc hại thông qua một kỹ thuật tấn công SEO Poisoning cũ kỹ. Chúng sử dụng hàng nghìn tài liệu PDF được tối ưu hóa bằng các từ khóa đặt chúng trong một trang web. Khi người dùng truy cập trang web này sẽ là một chuỗi chuyển hướng dẫn đến các trang web chứa phần mềm độc hại."

Mặc dù tin tặc sử dụng các kỹ thuật cũng như thiết kế để tránh sự phát hiện về nguồn gốc của phần mềm độc hại, Talos Cisco nghi ngờ nhóm tin tặc này đến từ Nga.

Các nhà nghiên cứu kết luận: “Nhóm tin tặc đứng sau chiến dịch Solarmarker có kỹ thuật từ trung bình đến cao cấp. Việc duy trì số lượng cơ sở hạ tầng được kết nối và thay đổi liên tục cũng như tạo ra vô số tệp độc hại khác nhau đòi hỏi nỗ lực đáng kể. Tin tặc thường xuyên cập nhật các phương pháp mã hóa cho giao tiếp C2 trong Mars DLL bất chấp những nỗ lực nhằm vô hiệu hóa máy chủ C2 của các nhà nghiên cứu."

Theo quan sát của Cisco Talos, Solarmarker bắt đầu xuất hiện vào tháng 4, và bắt đầu hoạt động tích cực vào tháng 9 năm 2020. Nhà nghiên cứu Andrew Windsor và Chris Neal cho biết "Chiến dịch phát tán phần mềm độc hại Solarmarker được thực hiện bởi một nhóm tin tặc có kỹ thuật cao, chủ yếu tập trung vào việc đánh cắp thông tin xác thực và các thông tin quan trọng khác."

Mô đun quan trọng nhất trong phần mềm độc hại này là .NET assembly có nhiệm vụ nhận lệnh của máy chủ C2 và thực hiện các hoạt động độc hại khác như triển khai công cụ đánh cắp thông tin Jupyter và Uran.

Jupyter có khả năng đánh cắp dữ liệu cá nhân, thông tin đăng nhập và giá trị được gửi từ biểu mẫu trong trình duyệt Firefox và Google Chrome của nạn nhân, Uran hoạt động như một keylogger để ghi lại các thao tác gõ phím của người dùng.

Ngoài việc sử dụng những thủ đoạn tinh vi để phát tán phần mềm độc hại, tin tặc cũng sử dụng việc tối ưu các từ khóa (SEO) nhằm dụ dỗ nạn nhân truy cập vào các trang web độc hại.

Microsoft Security Intelligence cho biết: "Những kẻ điều hành phần mềm độc hại như SolarMarker, Jupyter, và các phần mềm khác đang cố gắng lây lan phần mềm độc hại thông qua một kỹ thuật tấn công SEO Poisoning cũ kỹ. Chúng sử dụng hàng nghìn tài liệu PDF được tối ưu hóa bằng các từ khóa đặt chúng trong một trang web. Khi người dùng truy cập trang web này sẽ là một chuỗi chuyển hướng dẫn đến các trang web chứa phần mềm độc hại."

Mặc dù tin tặc sử dụng các kỹ thuật cũng như thiết kế để tránh sự phát hiện về nguồn gốc của phần mềm độc hại, Talos Cisco nghi ngờ nhóm tin tặc này đến từ Nga.

Các nhà nghiên cứu kết luận: “Nhóm tin tặc đứng sau chiến dịch Solarmarker có kỹ thuật từ trung bình đến cao cấp. Việc duy trì số lượng cơ sở hạ tầng được kết nối và thay đổi liên tục cũng như tạo ra vô số tệp độc hại khác nhau đòi hỏi nỗ lực đáng kể. Tin tặc thường xuyên cập nhật các phương pháp mã hóa cho giao tiếp C2 trong Mars DLL bất chấp những nỗ lực nhằm vô hiệu hóa máy chủ C2 của các nhà nghiên cứu."

Theo: thehackernews