-

08/10/2013

-

400

-

985 bài viết

Tấn công mạng vào công ty dầu mỏ Saudi Aramco: Sự trả đũa của Iran đối với Mỹ

Vào ngày 15 tháng 8 năm 2012, hơn 55.000 nhân viên công ty Saudi Aramco được nghỉ việc để chuẩn bị cho một buổi tối linh thiêng nhất trong năm đối với người Hồi giáo – Lailat al Qadr hay còn được gọi là "Đêm quyền năng", được tổ chức để kỉ niệm sự soi rạng của kinh Coran tới Muhammad, người sáng lập ra đạo Hồì.

Sáng hôm đó, lúc 11 giờ 8 phút, có người đã sử dụng quyền truy cập của mình để kết nối vào hệ thống máy tính của công ty dầu khí quốc gia Saudi, cài đặt một loại virus máy tính và nó bắt đầu những hành động phá hoại kinh khủng nhất từ trước đến nay cho công ty. Loại virus này đã xóa đi hơn ¾ dữ liệu trong hệ thống máy tính của Aramco bao gồm tài liệu, bảng tính, email, hồ sơ của công ty và thay vào đó là hình ảnh một lá cờ Mỹ đang cháy.

Công ty dầu mỏ Saudi Aramco. Nguồn. ReutersĐiều tra vụ việc

Các quan chức tình báo của Mỹ cho rằng thủ phạm thực sự gây ra vụ tấn công này là Iran mặc dù họ không đưa ra được bằng chứng xác thực nào để chứng minh điều đó. Nhưng bộ trưởng quốc phòng, ông Leon E.Panetta, trong một bài phát biểu gần đây về những cảnh báo đối với sự nguy hiểm của những vụ tấn công máy tính, chỉ ra rằng sự phá hoại đối với Aramco cho thấy sự gia tăng đáng kể của mối đe dọa không gian mạng. Trong trường hợp của Aramco thì những hacker đã tự xưng là “Thanh kiếm công lý” và tuyên bố sự bất bình về những chính sách của Saudi đối với các vấn đề chính trị ở Trung Đông. Tuy nhiên, theo một số chuyên gia nghiên cứu về cách viết mã của virus, lại cho rằng hình ảnh lá cờ Mỹ cháy và tuyên bố nêu trên chỉ là một chiêu thức đánh lạc hướng điều tra.

Hình ảnh lá cờ Mỹ đang cháy xuất hiện trong vụ tấn công. Nguồn Zdnet

Ngay sau vụ tấn công đó, Aramco đã buộc phải dừng hoạt động hệ thống mạng nội bộ của công ty, vô hiệu hóa e-mail của nhân viên và những kết nối mạng để ngăn cản sự lan rộng của virus. Một cuộc điều tra về sự phá hoại đã được triển khai. Mạng lưới công nghiệp phục vụ sản sản xuất dầu của Aramco được tách biệt khỏi hệ thống mạng nội bộ của công ty. Những ủy viên trong ban quản trị của công ty muốn đảm bảo rằng chỉ có mạng truyền thông nội bộ bị tấn công chứ không để một giọt dầu nào bị rò rỉ. Họ đã thực hiện thay thế hàng chục nghìn ổ cứng máy tính và theo dõi những nghi can.

Aramco đã thuê một lực lượng lớn chuyên gia bảo mật máy tính của Mỹ đến để điều tra. Loại virus được phát hiện có tên là Shamoon. Chúng được thiết kế với hai mục đích: thay thế dữ liệu trong ổ cứng bằng hình ảnh lá cờ Mỹ đang cháy và báo cáo những máy đã bị nhiễm về cho một máy tính "nằm vùng" trong hệ thống mạng của công ty. Trong mã của virus Shamoon được cài một "quả bom hẹn giờ", để đúng 11 giờ 8 phút sáng, sẽ xóa sạch thông tin trên ổ đĩa của máy tính bị nhiễm. Kẻ tạo ra Shamoon thậm chí đã đặt tên cho "quả bom" trên là: Wiper (quét sạch).

Những chuyên gia bảo mật thấy rằng cái tên Wiper cũng đã từng được dùng trong Flame - một loại virus đã từng tấn công các công ty dầu mỏ Iran. Điều này đã dấy lên sự nghi ngờ rằng cuộc tấn công Aramco là một sự trả đũa từ Iran. Nhìn về quá khứ, vào năm 2007, Mỹ và Israel đã khơi màn cuộc chiến tranh mạng với Iran bằng việc sử dụng sâu Stuxnet để tấn công hệ thống làm giàu Uranium, khiến kế hoạch của Iran bị chậm lại vài năm.

Phân tích mã virus Shamoon

Phân tích mã Shamoon cho thấy, việc làm lây lan virus là có sự tiếp tay của nội gián, người có quyền truy cập vào hệ thống của Aramco sử dụng thẻ nhớ USB và được cắm vào PC. Virus Shamoon được thiết kế có ba thành phần: Droppper, Wiper và Reporter.

- Droppper: là thành phần chính của virus. Khi nhiễm vào máy tính chạy Windows NT, sẽ tạo ra một dịch vụ tên là 'NtsSrv' cho phép nó khởi động cùng Windows. Dropper có 2 phiên bản 32 bit và 64 bit. Nếu Dropper 32 bit phát hiện máy tính chạy hệ điều hành 64 bit, nó sẽ tải bản 64 bit về để chạy. Tiếp đó nó "thả" 2 thành phần còn lại là Wiper và Reporter vào máy tính bị nhiễm để chúng tự chạy. Droper còn có khả năng copy chính nó tới các ổ đĩa share của máy khác trong mạng LAN.

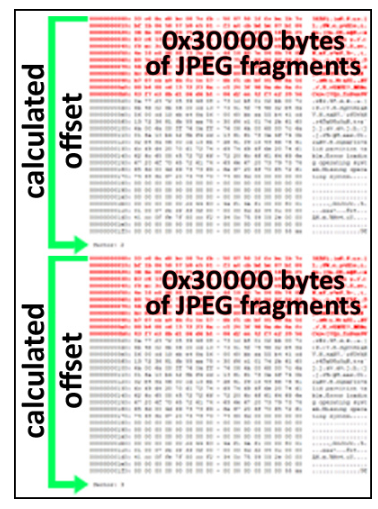

- Wiper: sử dụng công cụ RawDisk để có thể truy cập trực tiếp vào hệ thống file ở chế độ user-mode, từ đó thực hiện hành vi phá hoại. Wiper xác định vị trí của tất cả các tệp trên các máy tính bị nhiễm và xóa chúng. Sau khi xóa file, Wiper còn dùng một file ảnh JPEG để ghi đè liên tiếp vào ổ đĩa, khiến không thể khôi phục các file đã xóa. Một câu hỏi gây tranh cãi đó là tại sao Wiper phải sử dụng RawDisk để truy cập vào ổ đĩa cứng? Trong khi hệ điều hành Windows 7 cũng cho có thể phép các ứng dụng mức user-mode có thể truy cập được với quyền admin.

- Reporter gửi thông tin về các máy đã bị nhiễm và các tệp đã xóa về máy của kẻ tấn công qua giao thức HTTP.

Cách thức ghi đè lên ổ đĩa của Wiper. Nguồn: Kaspersky

Sau hai tuần cuộc tấn công Aramco, một cuộc tấn công mạng khác đã diễn ra nhắm vào RasGas, nhà cung cấp khí đốt tự nhiên lớn ở Qatar. Rồi tiếp đó là những cuộc tấn công máy tính dồn dập khiến các ngân hàng lớn của Mỹ ở trong tình trạng offline. Các giao dịch online trên các trang web của Capital One và BB&T cũng bị gián đoạn. Mỹ cáo buộc Iran đứng sau các vụ tấn công này nhưng phía Iran không trả lời.

Đó là một cuộc chiến tranh mạng!

Hơn hai tháng sau vụ tấn công Aramco, công ty vẫn phải tiếp tục giải quyết hậu quả. Nhân viên vẫn thỉnh thoảng vẫn không thể truy cập vào e-mail công ty và mạng nội bộ của họ. Nhân viên không được phép truy cập mạng nội bộ từ xa cho đến khi hệ thống mạng được khôi phục hoàn toàn.

“Người Iran đã nhanh chóng phát triển khả năng tấn công và mạnh dạn hơn trong việc sử dụng chúng nhiều hơn so với những gì chúng ta nghĩ”, James A. Lewis, cựu chuyên gia ngoại giao và an ninh mạng tại Trung tâm Nghiên cứu Chiến lược và Quốc tế. Cả hai bên đều trải qua một cuộc thăm dò để biết được mức độ tấn công của đối thủ.

Theo các quan chức tình báo thì cuộc tấn công này là một hồi chuông cảnh tỉnh. Ông Richard A. Clarke, cựu quan chức chống khủng bố tại Hội đồng An ninh Quốc gia Mỹ nói. “Có rất nhiều mục tiêu ở Hoa Kỳ nơi họ có thể làm điều tương tự. Các cuộc tấn công nhằm mục đích tuyên bố rằng: Nếu bạn gây hấn với chúng tôi, bạn có thể nhận lại sự trả thù.”

Tham khảo

https://www.nytimes.com/2012/10/24/business/global/cyberattack-on-saudi-oil-firm-disquiets-us.html

https://www.tofinosecurity.com/blog/shamoon-malware-and-scada-security-–-what-are-impacts

https://www.zdnet.com/article/kaspersky-shamoon-malware-nothing-more-than-quick-and-dirty/

https://securelist.com/shamoon-the-wiper-further-details-part-ii/57784/

https://en.wikipedia.org/wiki/Shamoon

Sáng hôm đó, lúc 11 giờ 8 phút, có người đã sử dụng quyền truy cập của mình để kết nối vào hệ thống máy tính của công ty dầu khí quốc gia Saudi, cài đặt một loại virus máy tính và nó bắt đầu những hành động phá hoại kinh khủng nhất từ trước đến nay cho công ty. Loại virus này đã xóa đi hơn ¾ dữ liệu trong hệ thống máy tính của Aramco bao gồm tài liệu, bảng tính, email, hồ sơ của công ty và thay vào đó là hình ảnh một lá cờ Mỹ đang cháy.

Công ty dầu mỏ Saudi Aramco. Nguồn. Reuters

Các quan chức tình báo của Mỹ cho rằng thủ phạm thực sự gây ra vụ tấn công này là Iran mặc dù họ không đưa ra được bằng chứng xác thực nào để chứng minh điều đó. Nhưng bộ trưởng quốc phòng, ông Leon E.Panetta, trong một bài phát biểu gần đây về những cảnh báo đối với sự nguy hiểm của những vụ tấn công máy tính, chỉ ra rằng sự phá hoại đối với Aramco cho thấy sự gia tăng đáng kể của mối đe dọa không gian mạng. Trong trường hợp của Aramco thì những hacker đã tự xưng là “Thanh kiếm công lý” và tuyên bố sự bất bình về những chính sách của Saudi đối với các vấn đề chính trị ở Trung Đông. Tuy nhiên, theo một số chuyên gia nghiên cứu về cách viết mã của virus, lại cho rằng hình ảnh lá cờ Mỹ cháy và tuyên bố nêu trên chỉ là một chiêu thức đánh lạc hướng điều tra.

Hình ảnh lá cờ Mỹ đang cháy xuất hiện trong vụ tấn công. Nguồn Zdnet

Aramco đã thuê một lực lượng lớn chuyên gia bảo mật máy tính của Mỹ đến để điều tra. Loại virus được phát hiện có tên là Shamoon. Chúng được thiết kế với hai mục đích: thay thế dữ liệu trong ổ cứng bằng hình ảnh lá cờ Mỹ đang cháy và báo cáo những máy đã bị nhiễm về cho một máy tính "nằm vùng" trong hệ thống mạng của công ty. Trong mã của virus Shamoon được cài một "quả bom hẹn giờ", để đúng 11 giờ 8 phút sáng, sẽ xóa sạch thông tin trên ổ đĩa của máy tính bị nhiễm. Kẻ tạo ra Shamoon thậm chí đã đặt tên cho "quả bom" trên là: Wiper (quét sạch).

Những chuyên gia bảo mật thấy rằng cái tên Wiper cũng đã từng được dùng trong Flame - một loại virus đã từng tấn công các công ty dầu mỏ Iran. Điều này đã dấy lên sự nghi ngờ rằng cuộc tấn công Aramco là một sự trả đũa từ Iran. Nhìn về quá khứ, vào năm 2007, Mỹ và Israel đã khơi màn cuộc chiến tranh mạng với Iran bằng việc sử dụng sâu Stuxnet để tấn công hệ thống làm giàu Uranium, khiến kế hoạch của Iran bị chậm lại vài năm.

Phân tích mã virus Shamoon

Phân tích mã Shamoon cho thấy, việc làm lây lan virus là có sự tiếp tay của nội gián, người có quyền truy cập vào hệ thống của Aramco sử dụng thẻ nhớ USB và được cắm vào PC. Virus Shamoon được thiết kế có ba thành phần: Droppper, Wiper và Reporter.

- Droppper: là thành phần chính của virus. Khi nhiễm vào máy tính chạy Windows NT, sẽ tạo ra một dịch vụ tên là 'NtsSrv' cho phép nó khởi động cùng Windows. Dropper có 2 phiên bản 32 bit và 64 bit. Nếu Dropper 32 bit phát hiện máy tính chạy hệ điều hành 64 bit, nó sẽ tải bản 64 bit về để chạy. Tiếp đó nó "thả" 2 thành phần còn lại là Wiper và Reporter vào máy tính bị nhiễm để chúng tự chạy. Droper còn có khả năng copy chính nó tới các ổ đĩa share của máy khác trong mạng LAN.

- Wiper: sử dụng công cụ RawDisk để có thể truy cập trực tiếp vào hệ thống file ở chế độ user-mode, từ đó thực hiện hành vi phá hoại. Wiper xác định vị trí của tất cả các tệp trên các máy tính bị nhiễm và xóa chúng. Sau khi xóa file, Wiper còn dùng một file ảnh JPEG để ghi đè liên tiếp vào ổ đĩa, khiến không thể khôi phục các file đã xóa. Một câu hỏi gây tranh cãi đó là tại sao Wiper phải sử dụng RawDisk để truy cập vào ổ đĩa cứng? Trong khi hệ điều hành Windows 7 cũng cho có thể phép các ứng dụng mức user-mode có thể truy cập được với quyền admin.

- Reporter gửi thông tin về các máy đã bị nhiễm và các tệp đã xóa về máy của kẻ tấn công qua giao thức HTTP.

Cách thức ghi đè lên ổ đĩa của Wiper. Nguồn: Kaspersky

Đó là một cuộc chiến tranh mạng!

Hơn hai tháng sau vụ tấn công Aramco, công ty vẫn phải tiếp tục giải quyết hậu quả. Nhân viên vẫn thỉnh thoảng vẫn không thể truy cập vào e-mail công ty và mạng nội bộ của họ. Nhân viên không được phép truy cập mạng nội bộ từ xa cho đến khi hệ thống mạng được khôi phục hoàn toàn.

“Người Iran đã nhanh chóng phát triển khả năng tấn công và mạnh dạn hơn trong việc sử dụng chúng nhiều hơn so với những gì chúng ta nghĩ”, James A. Lewis, cựu chuyên gia ngoại giao và an ninh mạng tại Trung tâm Nghiên cứu Chiến lược và Quốc tế. Cả hai bên đều trải qua một cuộc thăm dò để biết được mức độ tấn công của đối thủ.

Theo các quan chức tình báo thì cuộc tấn công này là một hồi chuông cảnh tỉnh. Ông Richard A. Clarke, cựu quan chức chống khủng bố tại Hội đồng An ninh Quốc gia Mỹ nói. “Có rất nhiều mục tiêu ở Hoa Kỳ nơi họ có thể làm điều tương tự. Các cuộc tấn công nhằm mục đích tuyên bố rằng: Nếu bạn gây hấn với chúng tôi, bạn có thể nhận lại sự trả thù.”

Tham khảo

https://www.nytimes.com/2012/10/24/business/global/cyberattack-on-saudi-oil-firm-disquiets-us.html

https://www.tofinosecurity.com/blog/shamoon-malware-and-scada-security-–-what-are-impacts

https://www.zdnet.com/article/kaspersky-shamoon-malware-nothing-more-than-quick-and-dirty/

https://securelist.com/shamoon-the-wiper-further-details-part-ii/57784/

https://en.wikipedia.org/wiki/Shamoon

Chỉnh sửa lần cuối: