Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Tấn công Glowworm nghe lén người dùng qua khai thác tín hiệu đèn LED báo nguồn

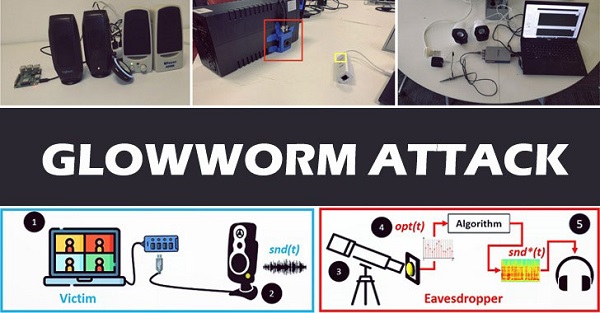

Kỹ thuật tấn công mới khai thác tín hiệu quang học từ đèn LED báo nguồn của thiết bị để khôi phục âm thanh từ các thiết bị ngoại vi và theo dõi các cuộc trò chuyện từ khoảng cách lên tới 35 mét.

Được đặt tên là Glowworm, cách thức tấn công được công bố bởi nhóm học giả từ Đại học Ben-Gurion (Negev) vào đầu tuần này. Các chuyên gia mô tả đó là "một cuộc tấn công TEMPEST quang học có thể bị hacker sử dụng để khôi phục âm thanh bằng cách phân tích quang học thu được thông qua cảm biến điện quang đèn LED báo nguồn của các thiết bị".

Thử nghiệm tấn công cũng cần đến thiết bị biến đổi âm thanh quang học (OAT) cho phép truy xuất âm thanh bằng cách tách giọng nói khỏi các phép đo quang học thu được bằng cách hướng một cảm biến điện quang vào đèn LED báo nguồn của thiết bị.

Thử nghiệm tấn công cũng cần đến thiết bị biến đổi âm thanh quang học (OAT) cho phép truy xuất âm thanh bằng cách tách giọng nói khỏi các phép đo quang học thu được bằng cách hướng một cảm biến điện quang vào đèn LED báo nguồn của thiết bị.

TEMPEST là tên mã của các phát xạ mang thông tin tình báo không chủ ý được tạo ra bởi thiết bị xử lý thông tin điện tử và cơ điện.

Glowworm được xây dựng tương tự cuộc tấn công có tên Lamphone đã được chính các nhà nghiên cứu này công bố năm ngoái. Lamphone cho phép khôi phục âm thanh từ bóng đèn treo trên cao trong phòng của người bị nghe trộm.

Mặc dù cả hai phương pháp đều lấy âm thanh từ ánh sáng thông qua cảm biến điện quang, nhưng khác nhau ở chỗ trong khi Lamphone "là cuộc tấn công kênh phụ khai thác các rung động nhỏ của bóng đèn, là kết quả của sóng âm thanh đập vào bóng đèn, thì Glowworm là cuộc tấn công TEMPEST khai thác cách thiết kế mạch điện. Nó có thể khôi phục âm thanh từ các thiết bị như bộ chia cổng USB.

Cuộc tấn công phụ thuộc vào mối tương quan quang học giữa âm thanh được phát bởi các loa được kết nối và cường độ của đèn LED báo nguồn của chúng. Không chỉ được kết nối trực tiếp với đường dây điện mà cường độ của đèn LED báo nguồn của thiết bị cũng bị ảnh hưởng bởi sự tiêu thụ năng lượng. Hơn nữa, chất lượng của âm thanh thu được tỷ lệ thuận với chất lượng của thiết bị mà người nghe trộm sử dụng.

Mô phỏng tấn công nhắm vào bài phát biểu của những người tham gia họp online như Zoom, Google Meet, Microsoft Teams. Nhóm trong vai hacker ở trong căn phòng tại tòa nhà liền kề, thực hiện khôi phục âm thanh từ đèn LED báo nguồn của loa.

Trong trường hợp tấn công gián tiếp mà đèn LED báo nguồn không nhìn thấy từ bên ngoài phòng, kẻ nghe trộm có thể khôi phục âm thanh từ đèn LED báo nguồn của thiết bị được sử dụng để cung cấp điện cho loa.

Mặc dù những cuộc tấn công như vậy có thể được ngăn chặn từ phía người dùng bằng cách dán một dải băng đen lên đèn LED báo nguồn của thiết bị, các nhà nghiên cứu khuyến nghị các nhà sản xuất thiết bị tích hợp tụ điện hoặc bộ khuếch đại để loại bỏ dao động tiêu thụ điện năng xảy ra khi loa tạo ra âm thanh.

Các nhà nghiên cứu cho biết: “Trong khi chi phí cho biện pháp đối phó từ phía người dùng không đáng kể, giải pháp đối với nhà cung cấp khi sản xuất hàng loạt thiết bị có thể tiêu tốn hàng triệu USD. Chính vì điều này, các lỗ hổng sẽ bị bỏ qua để giảm chi phí. Điều này có thể khiến nhiều mạch điện dễ bị tấn công bởi Glowworm trong thời gian tới”.

Được đặt tên là Glowworm, cách thức tấn công được công bố bởi nhóm học giả từ Đại học Ben-Gurion (Negev) vào đầu tuần này. Các chuyên gia mô tả đó là "một cuộc tấn công TEMPEST quang học có thể bị hacker sử dụng để khôi phục âm thanh bằng cách phân tích quang học thu được thông qua cảm biến điện quang đèn LED báo nguồn của các thiết bị".

TEMPEST là tên mã của các phát xạ mang thông tin tình báo không chủ ý được tạo ra bởi thiết bị xử lý thông tin điện tử và cơ điện.

Glowworm được xây dựng tương tự cuộc tấn công có tên Lamphone đã được chính các nhà nghiên cứu này công bố năm ngoái. Lamphone cho phép khôi phục âm thanh từ bóng đèn treo trên cao trong phòng của người bị nghe trộm.

Mặc dù cả hai phương pháp đều lấy âm thanh từ ánh sáng thông qua cảm biến điện quang, nhưng khác nhau ở chỗ trong khi Lamphone "là cuộc tấn công kênh phụ khai thác các rung động nhỏ của bóng đèn, là kết quả của sóng âm thanh đập vào bóng đèn, thì Glowworm là cuộc tấn công TEMPEST khai thác cách thiết kế mạch điện. Nó có thể khôi phục âm thanh từ các thiết bị như bộ chia cổng USB.

Cuộc tấn công phụ thuộc vào mối tương quan quang học giữa âm thanh được phát bởi các loa được kết nối và cường độ của đèn LED báo nguồn của chúng. Không chỉ được kết nối trực tiếp với đường dây điện mà cường độ của đèn LED báo nguồn của thiết bị cũng bị ảnh hưởng bởi sự tiêu thụ năng lượng. Hơn nữa, chất lượng của âm thanh thu được tỷ lệ thuận với chất lượng của thiết bị mà người nghe trộm sử dụng.

Mô phỏng tấn công nhắm vào bài phát biểu của những người tham gia họp online như Zoom, Google Meet, Microsoft Teams. Nhóm trong vai hacker ở trong căn phòng tại tòa nhà liền kề, thực hiện khôi phục âm thanh từ đèn LED báo nguồn của loa.

Trong trường hợp tấn công gián tiếp mà đèn LED báo nguồn không nhìn thấy từ bên ngoài phòng, kẻ nghe trộm có thể khôi phục âm thanh từ đèn LED báo nguồn của thiết bị được sử dụng để cung cấp điện cho loa.

Mặc dù những cuộc tấn công như vậy có thể được ngăn chặn từ phía người dùng bằng cách dán một dải băng đen lên đèn LED báo nguồn của thiết bị, các nhà nghiên cứu khuyến nghị các nhà sản xuất thiết bị tích hợp tụ điện hoặc bộ khuếch đại để loại bỏ dao động tiêu thụ điện năng xảy ra khi loa tạo ra âm thanh.

Các nhà nghiên cứu cho biết: “Trong khi chi phí cho biện pháp đối phó từ phía người dùng không đáng kể, giải pháp đối với nhà cung cấp khi sản xuất hàng loạt thiết bị có thể tiêu tốn hàng triệu USD. Chính vì điều này, các lỗ hổng sẽ bị bỏ qua để giảm chi phí. Điều này có thể khiến nhiều mạch điện dễ bị tấn công bởi Glowworm trong thời gian tới”.

Nguồn: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: