Ginny Hà

VIP Members

-

04/06/2014

-

88

-

689 bài viết

Tấn công DDoS bằng DNS Flood đạt 110 Gbps

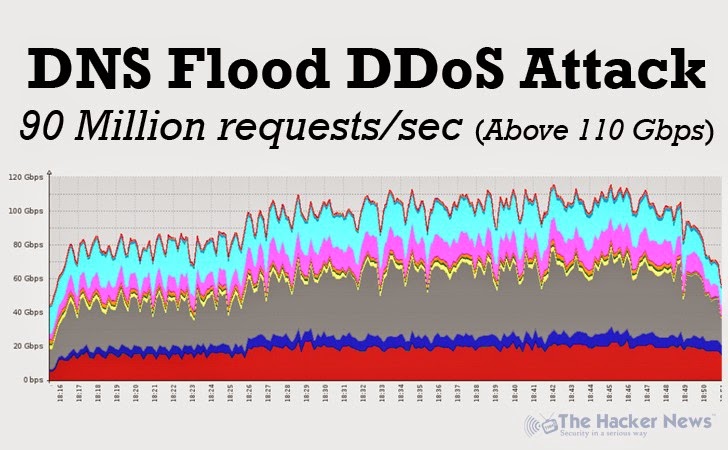

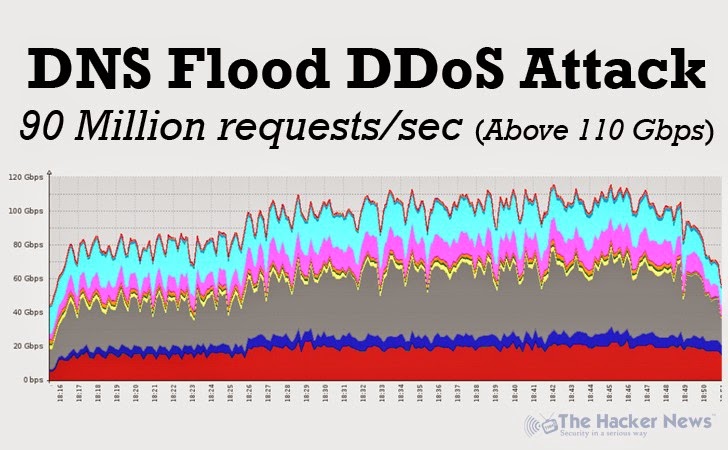

Tội phạm mạng đang huy động một lượng lớn máy tính botnet để tiến hành cuộc tấn công DDoS theo phương thức DNS Flood nhằm vào website của một công ty chuyên sản xuất trò chơi điện tử với lưu lượng tấn công lớn nhất đạt 110 Gbps, hãng bảo mật Incapsula cho biết.

Theo Incapsula, đơn vị đang giúp công ty này chống đỡ vụ DDoS, thì cuộc tấn công vẫn đang tiếp diễn và không có dấu hiệu gì là sẽ sớm dừng lại. Incapsula từ chối cho biết tên doanh nghiệp và website đang bị tấn công.

Incapsula cho biết cao điểm của cuộc tấn công đạt 90 triệu gói tin trên giây – một con số rất rất lớn. Đại đa số IP tấn công đến từ Trung Quốc và Ấn Độ, và rất có khả năng phần nhiều trong số này là IP giả mạo.

Phương thức DNS Flood nguy hiểm hơn và tốc độ nhanh hơn phương pháp tấn công DDoS bằng khuyếch đại DNS thường được sử dụng. Nó hoàn toàn khác phương thức cũ cả ở phương pháp thực hiện và hậu quả gây ra.

Tấn công khuyếch đại DNS là một kiểu tấn công DDoS bất đối xứng trong đó kẻ tấn công thiết lập địa chỉ đích là địa chỉ IP của nạn nhân, có nghĩa là nạn nhân sẽ nhận được gói tin trả về từ tất cả các server DNS đang được hacker huy động, khiến nạn nhân trở thành đích ngắm của lượng gói tin trả về bị khuyếch đại lên rất nhiều.

Trong khi đó, tấn công DNS Flood là kiểu tấn công DDoS đối xứng. Kẻ tấn công sẽ gửi hàng nghìn truy vấn DNS hợp lệ trong một thời gian ngắn đến server mục tiêu, khiến server phải gánh lưu lượng lớn hơn mức server có thể chịu đựng và xử lý các truy vấn của người dùng với tốc độ ngày càng chậm đi.

Các server DNS giống như bản đồ cho Internet. Nó giúp các máy client tìm đến đúng server mà nó đang tìm kiếm. Một cuộc tấn công DNS Flood sẽ cố gắng sử dụng hết tài nguyên của phía server (ví dụ bộ nhớ hay CPU) bằng một lượng lớn request UDP tạo ra bởi các dòng script độc hại chạy trên các máy tính thuộc hệ thống botnet. Số lượng gói tin gửi đi mỗi giây trong trường hợp này còn lớn hơn cả phương pháp khuyếch đại DNS.

Hiện Incapsula đang cố gắng hạn chế vụ tấn công bằng một server có khả năng xử lý lưu lượng đến 170Gbps/100Mpps trên một tỉ lệ nội tuyến.

Theo Incapsula thì lưu lượng tấn công DDoS DNS Flood không dùng khuyếch đại lớn nhất từng thấy mới chỉ đạt 50-60 Gbps. Vụ việc mới nhất đạt 110 Gbps cho thấy tội phạm mạng đang trở lại một cách đáng lo ngại và xu hướng tấn công DDoS đang thay đổi nhằm tạo ra những vụ DDoS quy mô lớn, lợi dụng điểm yếu của các ứng dụng hệ thống để tấn công và mở rộng mạng lưới botnet.

Theo Incapsula, đơn vị đang giúp công ty này chống đỡ vụ DDoS, thì cuộc tấn công vẫn đang tiếp diễn và không có dấu hiệu gì là sẽ sớm dừng lại. Incapsula từ chối cho biết tên doanh nghiệp và website đang bị tấn công.

Incapsula cho biết cao điểm của cuộc tấn công đạt 90 triệu gói tin trên giây – một con số rất rất lớn. Đại đa số IP tấn công đến từ Trung Quốc và Ấn Độ, và rất có khả năng phần nhiều trong số này là IP giả mạo.

Phương thức DNS Flood nguy hiểm hơn và tốc độ nhanh hơn phương pháp tấn công DDoS bằng khuyếch đại DNS thường được sử dụng. Nó hoàn toàn khác phương thức cũ cả ở phương pháp thực hiện và hậu quả gây ra.

Tấn công khuyếch đại DNS là một kiểu tấn công DDoS bất đối xứng trong đó kẻ tấn công thiết lập địa chỉ đích là địa chỉ IP của nạn nhân, có nghĩa là nạn nhân sẽ nhận được gói tin trả về từ tất cả các server DNS đang được hacker huy động, khiến nạn nhân trở thành đích ngắm của lượng gói tin trả về bị khuyếch đại lên rất nhiều.

Trong khi đó, tấn công DNS Flood là kiểu tấn công DDoS đối xứng. Kẻ tấn công sẽ gửi hàng nghìn truy vấn DNS hợp lệ trong một thời gian ngắn đến server mục tiêu, khiến server phải gánh lưu lượng lớn hơn mức server có thể chịu đựng và xử lý các truy vấn của người dùng với tốc độ ngày càng chậm đi.

Các server DNS giống như bản đồ cho Internet. Nó giúp các máy client tìm đến đúng server mà nó đang tìm kiếm. Một cuộc tấn công DNS Flood sẽ cố gắng sử dụng hết tài nguyên của phía server (ví dụ bộ nhớ hay CPU) bằng một lượng lớn request UDP tạo ra bởi các dòng script độc hại chạy trên các máy tính thuộc hệ thống botnet. Số lượng gói tin gửi đi mỗi giây trong trường hợp này còn lớn hơn cả phương pháp khuyếch đại DNS.

Hiện Incapsula đang cố gắng hạn chế vụ tấn công bằng một server có khả năng xử lý lưu lượng đến 170Gbps/100Mpps trên một tỉ lệ nội tuyến.

Theo Incapsula thì lưu lượng tấn công DDoS DNS Flood không dùng khuyếch đại lớn nhất từng thấy mới chỉ đạt 50-60 Gbps. Vụ việc mới nhất đạt 110 Gbps cho thấy tội phạm mạng đang trở lại một cách đáng lo ngại và xu hướng tấn công DDoS đang thay đổi nhằm tạo ra những vụ DDoS quy mô lớn, lợi dụng điểm yếu của các ứng dụng hệ thống để tấn công và mở rộng mạng lưới botnet.

Nguồn: The Hacker News

Chỉnh sửa lần cuối bởi người điều hành: