Dang Cuong

Member

-

22/06/2019

-

5

-

14 bài viết

Phát hiện 125 lỗ hổng mới trong các bộ định tuyến và thiết bị NAS từ nhiều thương hiệu phổ biến

Trong xu thế vạn vật kết nối, tại mỗi thời điểm có hàng chục tỷ thiết bị điện tử tiêu dùng, IoT và các thiết bị thông minh được kết nối và chia sẻ dữ liệu thông qua mạng Internet.

Từ những thiết bị thông thường như máy pha cà phê đến những thiết bị quan trọng như ổ khóa cửa thông minh hiện đang kết nối Internet thông qua các thiết bị định tuyến không an toàn. Thật vậy, có đến hơn 100 cách mà các tin tặc có thể tấn công trực tiếp vào cuộc sống của bạn bằng cách tấn công vào các lỗ hổng an ninh trên các bộ định tuyến.

Trong nghiên cứu mới nhất có tiêu đề "SOHOpelessly Broken 2.0", Independent Security Evaluators (ISE - một đơn vị đánh giá bảo mật độc lập) đã phát hiện ra tổng cộng 125 lỗ hổng an ninh khác nhau trên 13 bộ định tuyến văn phòng/hộ gia đình (SOHO) và thiết bị lưu trữ mạng (NAS), có khả năng ảnh hưởng đến hàng triệu thiết bị.

Các nhà nghiên cứu cho biết: "Chúng tôi thấy rằng các biện pháp kiểm soát an ninh được sử dụng bởi các nhà sản xuất thiết bị không đủ để chống lại các cuộc tấn công từ xa của tin tặc".

Danh sách các nhà cung cấp bộ định tuyến bị ảnh hưởng

Các bộ định tuyến SOHO và thiết bị NAS được kiểm tra là của các nhà sản xuất sau

· Buffalo

· Synology

· TerraMaster

· Zyxel

· Drobo

· ASUS và Asustor

· Seagate

· QNAP

· Lenovo

· Netgear

· Xiaomi

· Zioncom (TOTOLINK)

Theo các nhà nghiên cứu, tất cả 13 thiết bị phổ biến của các hãng mà họ đã thử nghiệm đều có ít nhất một lỗ hổng an ninh nằm trong ứng dụng web có thể cho phép kẻ tấn công từ xa chiếm quyền truy cập remote shell hoặc truy cập vào bảng điều khiển của thiết bị bị ảnh hưởng.

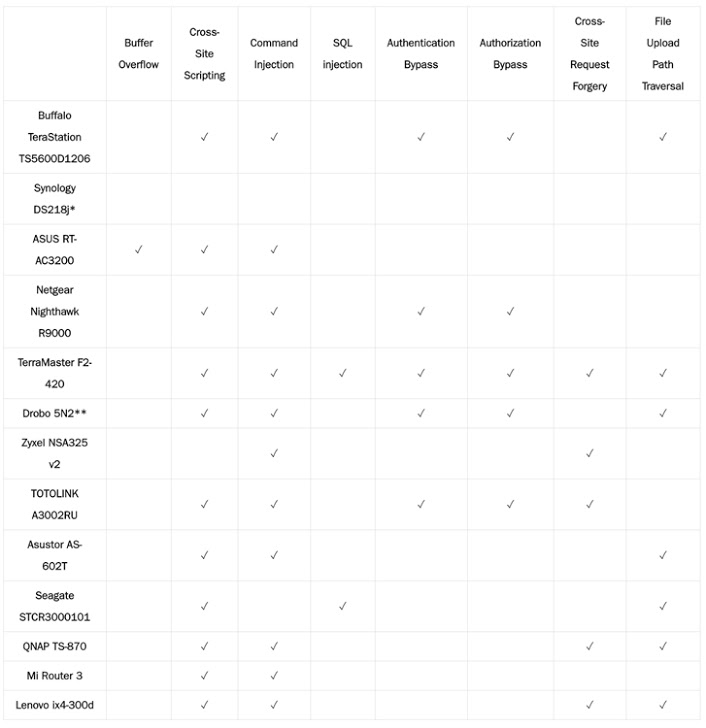

Các lỗ hổng này bao gồm XSS, CSRF, tràn bộ đệm, OS CMDi, vượt qua xác thực, tấn công SQLi và các lỗ hổng tải lên đường dẫn tệp.

Các lỗ hổng này bao gồm XSS, CSRF, tràn bộ đệm, OS CMDi, vượt qua xác thực, tấn công SQLi và các lỗ hổng tải lên đường dẫn tệp.

Kiểm soát hoàn toàn các thiết bị không cần xác thực

Theo các nhà nghiên cứu, họ đã chiếm được quyền root (quyền quản trị cao nhất) trên 12 thiết bị, cho phép kiểm soát hoàn toàn các thiết bị bị ảnh hưởng, trong đó có 6 lỗ hổng cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị từ xa và không cần xác thực.

Các bộ định tuyến bị ảnh hưởng bao gồm: Asustor AS-602T, Buffalo TeraStation TS5600D1206, TerraMaster F2-420, Drobo 5N2, Netgear Nighthawk R9000, và TOTOLINK A3002RU.

SOHOpelessly Broken 2.0 là phần tiếp theo của nghiên cứu SOHOpelessly Broken 1.0 được hãng công bố vào năm 2013. Tại thời điểm đó, các nhà nghiên cứu phát hiện tổng cộng 52 lỗ hổng trong 13 bộ định tuyến và các thiết bị NAS đến từ các nhà cung cấp bao gồm TP-Link, ASUS và Linksys.

Các nhà nghiên cứu đã báo cáo tất cả các lỗ hổng cho các nhà sản xuất thiết bị bị ảnh hưởng, hầu hết đều phản hồi nhanh chóng và đã thực hiện các biện pháp để khắc phục các lỗ hổng. Tuy nhiên, một số nhà sản xuất thiết bị, bao gồm cả Drobo, Buffalo Americas và Zioncom Holdings, đã không phản hồi về báo cáo các nhà nghiên cứu.

Từ những thiết bị thông thường như máy pha cà phê đến những thiết bị quan trọng như ổ khóa cửa thông minh hiện đang kết nối Internet thông qua các thiết bị định tuyến không an toàn. Thật vậy, có đến hơn 100 cách mà các tin tặc có thể tấn công trực tiếp vào cuộc sống của bạn bằng cách tấn công vào các lỗ hổng an ninh trên các bộ định tuyến.

Trong nghiên cứu mới nhất có tiêu đề "SOHOpelessly Broken 2.0", Independent Security Evaluators (ISE - một đơn vị đánh giá bảo mật độc lập) đã phát hiện ra tổng cộng 125 lỗ hổng an ninh khác nhau trên 13 bộ định tuyến văn phòng/hộ gia đình (SOHO) và thiết bị lưu trữ mạng (NAS), có khả năng ảnh hưởng đến hàng triệu thiết bị.

Các nhà nghiên cứu cho biết: "Chúng tôi thấy rằng các biện pháp kiểm soát an ninh được sử dụng bởi các nhà sản xuất thiết bị không đủ để chống lại các cuộc tấn công từ xa của tin tặc".

Danh sách các nhà cung cấp bộ định tuyến bị ảnh hưởng

Các bộ định tuyến SOHO và thiết bị NAS được kiểm tra là của các nhà sản xuất sau

· Buffalo

· Synology

· TerraMaster

· Zyxel

· Drobo

· ASUS và Asustor

· Seagate

· QNAP

· Lenovo

· Netgear

· Xiaomi

· Zioncom (TOTOLINK)

Theo các nhà nghiên cứu, tất cả 13 thiết bị phổ biến của các hãng mà họ đã thử nghiệm đều có ít nhất một lỗ hổng an ninh nằm trong ứng dụng web có thể cho phép kẻ tấn công từ xa chiếm quyền truy cập remote shell hoặc truy cập vào bảng điều khiển của thiết bị bị ảnh hưởng.

Kiểm soát hoàn toàn các thiết bị không cần xác thực

Theo các nhà nghiên cứu, họ đã chiếm được quyền root (quyền quản trị cao nhất) trên 12 thiết bị, cho phép kiểm soát hoàn toàn các thiết bị bị ảnh hưởng, trong đó có 6 lỗ hổng cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị từ xa và không cần xác thực.

Các bộ định tuyến bị ảnh hưởng bao gồm: Asustor AS-602T, Buffalo TeraStation TS5600D1206, TerraMaster F2-420, Drobo 5N2, Netgear Nighthawk R9000, và TOTOLINK A3002RU.

SOHOpelessly Broken 2.0 là phần tiếp theo của nghiên cứu SOHOpelessly Broken 1.0 được hãng công bố vào năm 2013. Tại thời điểm đó, các nhà nghiên cứu phát hiện tổng cộng 52 lỗ hổng trong 13 bộ định tuyến và các thiết bị NAS đến từ các nhà cung cấp bao gồm TP-Link, ASUS và Linksys.

Các nhà nghiên cứu đã báo cáo tất cả các lỗ hổng cho các nhà sản xuất thiết bị bị ảnh hưởng, hầu hết đều phản hồi nhanh chóng và đã thực hiện các biện pháp để khắc phục các lỗ hổng. Tuy nhiên, một số nhà sản xuất thiết bị, bao gồm cả Drobo, Buffalo Americas và Zioncom Holdings, đã không phản hồi về báo cáo các nhà nghiên cứu.

Theo : TheHackerNews

Chỉnh sửa lần cuối bởi người điều hành: