Phân tích rootkit Necurs

Trước khi vào phân tích, chúng ta tóm tắt các hành vi chính của rootkit

Trước khi tiếp tục đọc phần phân tích ở dưới. Bạn có thể tham khảo link sau để nắm được các phân tích động rootkit bằng windbg: https://whitehat.vn/threads/phan-tich-dong-rootkit-bang-windbg.4906/#post-24303

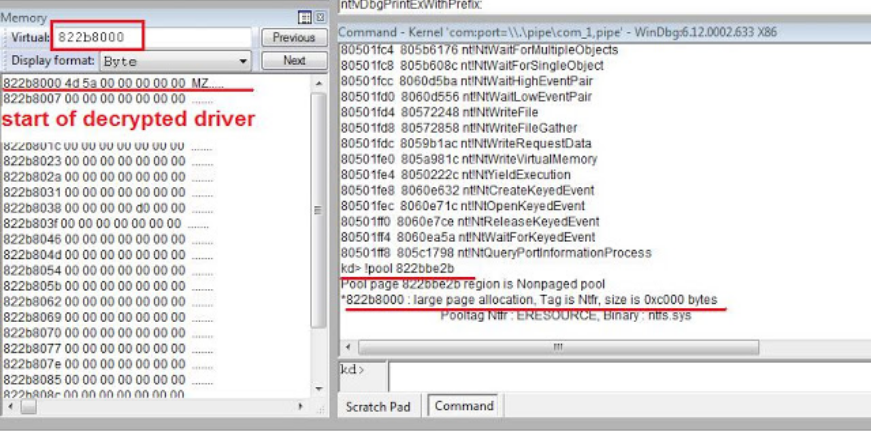

Sau khi load được rootkit, đi từng bước các lệnh, nhận thấy được code giải mã như sau

Sử dụng commanline s 822bbe2b L-10000 'M' 'Z' để tìm tới MZ để dump code

Sau khi dump được code, tới đây chúng ta đã được code sạch, từ đây có thể phân tích tĩnh bằng IDA

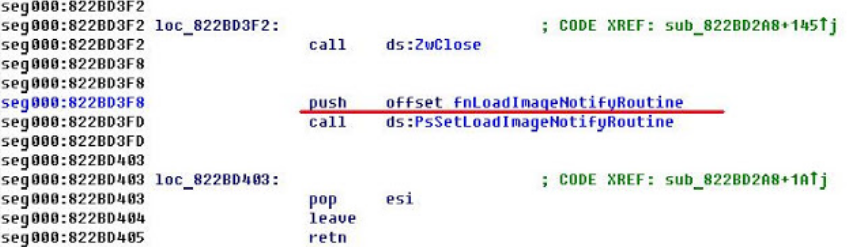

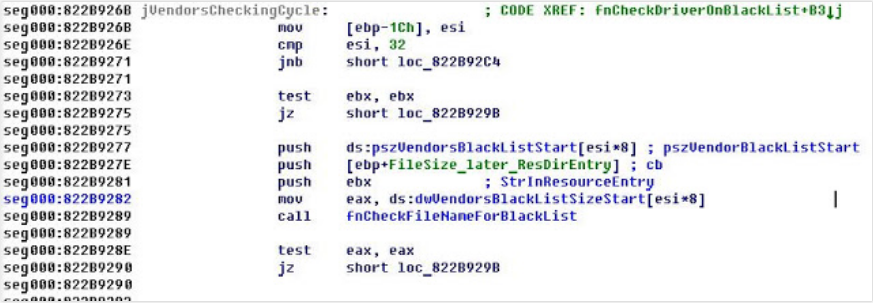

Rootkit đăng ký nhận thông tin mỗi khi có driver được load bằng hàm LoadImageNotifyRoutine(https://msdn.microsoft.com/en-us/library/windows/hardware/ff559957(v=vs.85).aspx)

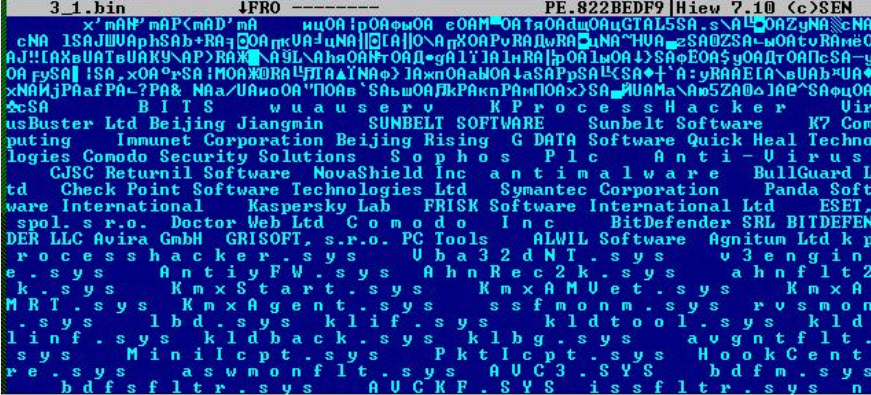

Nó kiểm tra driver trong blacklist, nếu có sẽ return STATUS_UNSUCCESSFULL, như vậy driver sẽ không load thành công.

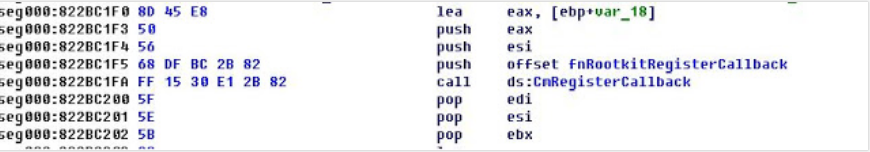

Rootkit chặn các tác động đến key registry của nó. Kỹ thuật này bạn có thể tham khảo ở link sau https://msdn.microsoft.com/ru-ru/library/windows/hardware/ff545879(v=vs.85).aspx

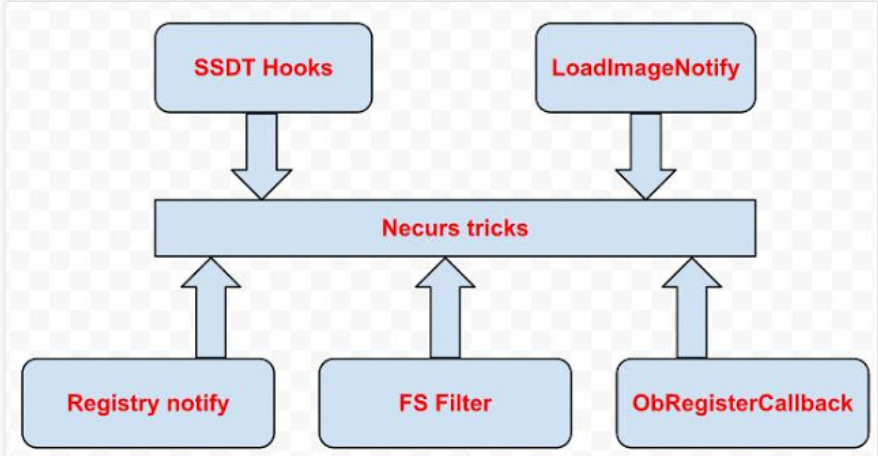

Ngoài các hành vi phân tích ở trên, Necurs còn có một số hành vi khác. Dưới đây là sơ đồ tổng hợp tất cả hành vi của nó một cách dễ hiểu nhất

- Block driver của hơn 30 AV

- obfuscated code

- Giải mã code

- Tự động bảo vệ chính nó bằng cách chặn các tác động đến process và registry

Trước khi tiếp tục đọc phần phân tích ở dưới. Bạn có thể tham khảo link sau để nắm được các phân tích động rootkit bằng windbg: https://whitehat.vn/threads/phan-tich-dong-rootkit-bang-windbg.4906/#post-24303

Sau khi load được rootkit, đi từng bước các lệnh, nhận thấy được code giải mã như sau

Sử dụng commanline s 822bbe2b L-10000 'M' 'Z' để tìm tới MZ để dump code

Sau khi dump được code, tới đây chúng ta đã được code sạch, từ đây có thể phân tích tĩnh bằng IDA

Rootkit đăng ký nhận thông tin mỗi khi có driver được load bằng hàm LoadImageNotifyRoutine(https://msdn.microsoft.com/en-us/library/windows/hardware/ff559957(v=vs.85).aspx)

Nó kiểm tra driver trong blacklist, nếu có sẽ return STATUS_UNSUCCESSFULL, như vậy driver sẽ không load thành công.

Rootkit chặn các tác động đến key registry của nó. Kỹ thuật này bạn có thể tham khảo ở link sau https://msdn.microsoft.com/ru-ru/library/windows/hardware/ff545879(v=vs.85).aspx

Ngoài các hành vi phân tích ở trên, Necurs còn có một số hành vi khác. Dưới đây là sơ đồ tổng hợp tất cả hành vi của nó một cách dễ hiểu nhất

Chỉnh sửa lần cuối bởi người điều hành: