Kaito KID

VIP Members

-

02/07/2013

-

23

-

41 bài viết

Phân tích dữ liệu bị rò rỉ của Hacking Team và các thông tin liên quan

1. Giới thiệu

Nhưchúng ta đã biết, vụ việc Hacking Team, một công ty chuyên bán các công cụ tấn công mạng cho nhiều tổ chức và chính phủ trên thế giới, bị hack đầu tháng 7 đang là chủ đề được bàn tán nhiều nhất trong cộng đồng bảo mật những ngay gần đây. Bài viết này tôi tổng hợp từ nhiều nguồn khác nhau, nhằm đem đến cho các bạn cái nhìn tổng quan về Hacking Team và các thông tin có trong hơn 400GB dữ liệu bị rò rỉ của công ty này.

Các bạn có thể đọc các bài viết gốc tại đây:

http://www.csoonline.com/article/2943968/data-breach/hacking-team-hacked-attackers-claim-400gb-in-dumped-data.html

https://en.wikipedia.org/wiki/Hacking_Team

http://surveillance.rsf.org/en/hacking-team/

http://translate.wooyun.io/2015/07/09/A-Overview-of-Hacking-Team-Leaked-Data.html

2. Hacking Team là ai?

Trụsở chính: Milan, Italy

Chinhánh: Mỹ, Singapore

Sốlượng nhân viên: khoảng 40

Website:http://www.hackingteam.it

Hacking Team là công ty IT chuyên cung cấp các công cụ tấn công và giám sát cho nhiều tổ chức và chính phủ trên thế giới. Khách hàng của công ty này bao gồm rất nhiều nước, nằm trên tất cả năm châu lục.

Hacking Team được sáng lập bởi hai lập trình viên người Italy: Alberto Ornaghi và Marco Valleri. Trước khi lập ra Hacking Team, hai ông này đã viết rất nhiều công cụ giám sát và điều khiển máy tính nạn nhân từ xa, một trong số đó là Ettercap – một công cụ rất nổi tiếng. Cảnh sát Milan đã học cách sử dụng Ettercap để có thể theo dõi công dân Italy. Họ liên hệ với Ornaghi và Valleri để sửa đổi chương trình theo ý muốn của họ. Và như thế, Hacking Team ra đời, trở thành công ty đầu tiên bán các công cụ tấn công mạng cho cảnh sát.

Công cụ nổi tiếng nhất của Hacking Team chính là Remote Control System (RCS). Thông qua RCS, khách hàng của họ có thể lấy dữ liệu từ máy tính của nạn nhân, đọc các file và email đã được mã hóa, ghi lại các cuộc hội thoại thông qua Skype, ghi lại nội dung tin nhắn, password được gõ trên trình duyệt. Ngoài ra, RCS cũng có thể bật webcam hay microphone để theo dõi nạn nhân. Các hoạt động của RCS được phát hiện lần đầu tiên vào năm 2012, tại Maroc, UAE. Đến nay, công cụ này đã có mặt ở khắp năm châu lục, mang về khoản thu không hề nhỏ cho Hacking Team.

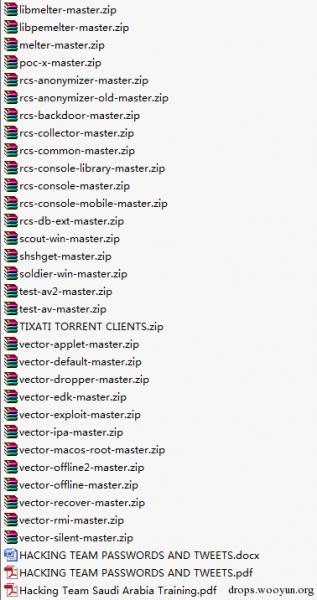

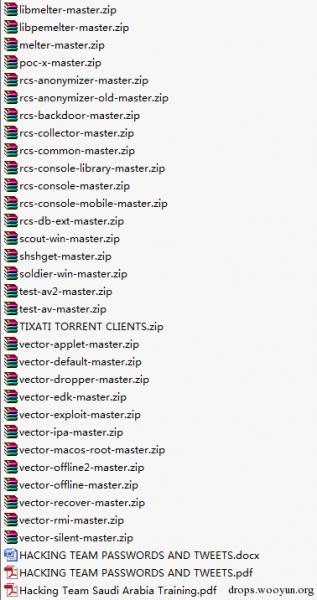

3. Có gì trong 400GB dữ liệu bị rò rỉ?

Bây giờ, chúng ta sẽ cùng xem xét các thông tin có trong hơn 400GB dữ liệu bị rò rỉ của Hacking Team (HT). Một nhà nghiên cứu bảo mật ở Trung Quốc đã viết một bài phân tích khá đẩy đủ đống dữ liệu này. Sau đây tôi sẽ tóm tắt lại.

Tổng quan

Tổng dung lượng dữ liệu bị rò rỉ là 415.77GB. Các bạn có thể download tất cả tại đây:

http://HT.transparencytoolkit.org/

Tuy nhiên, sau khi phân tích thì chỉ cần 1.3GB dữ liệu là đủ. Bạn download tại đây:

https://mega.co.nz/#F!5YVWRDBb!nsghWe6lN4DSRedB2FsVUQ

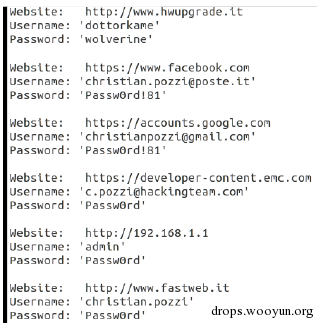

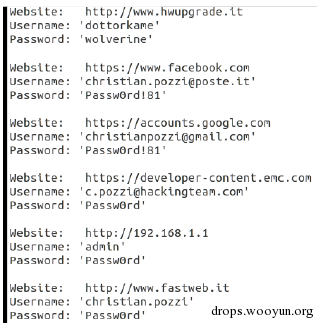

File HACKING TEAM PASSWORDS AND TWEETS.pdf chứa account và password của Christian Pozzi và ảnh chụp màn hình twitter của anh ta. Có khả năng máy tính của anh ta đã bị hack, và dữ liệu bị rò rỉ từ đây. Trong file này, chúng ta có thể thấy Christian đặt tên account và password rất bừa bãi, thậm chí có cả 'admin', 'password'. Hóa ra hacker cũng đặt mật khẩu yếu như người thường =))

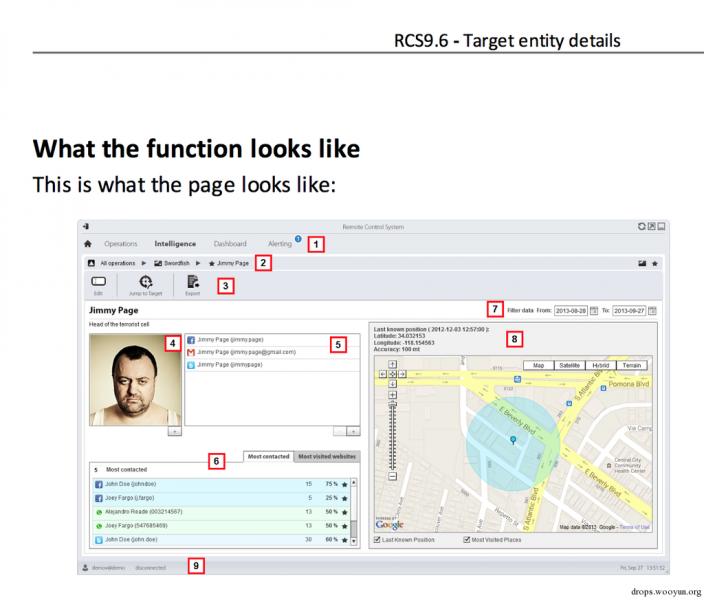

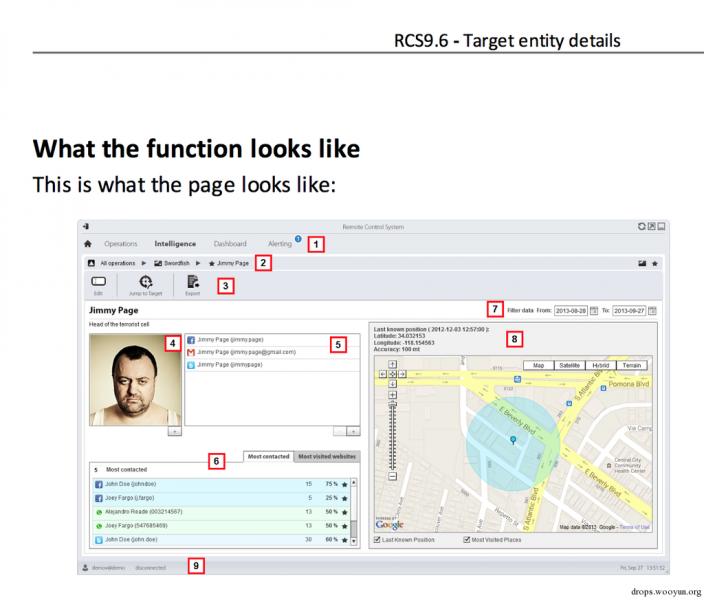

File The data in Hacking Team Saudi Arabia Training.pdf chứa hướng dẫn cài đặt và sử dụng RCS. Phải nhắc lại một lần nữa, đây là công cụ tốt nhất của HT. Hãy nhìn ảnh chụp màn hình hệ thống này:

Thật không thể tin nổi, rất nhiều thông tin cá nhân được thu thập, vô cùng chi tiết. Hiện không có nguồn nào cho biết có bao nhiêu người đang bị theo dõi, phải nói là đến từng cái lông chân, như thế này.

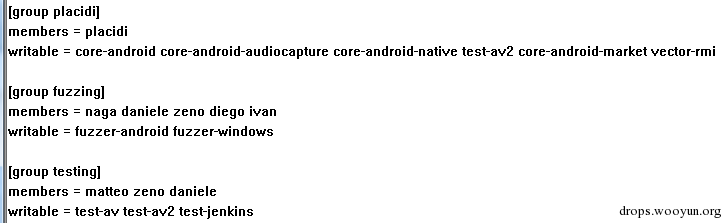

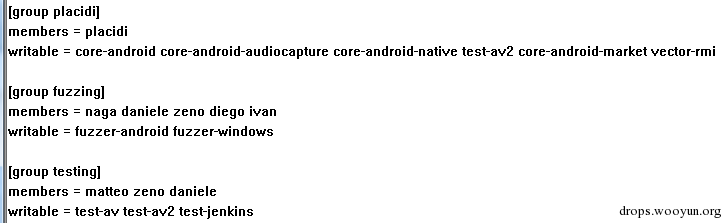

Thông tin về các thành viên và các dự án liên quan trên git server được lưu tại file gitosis-admin-master.zip. Xem nội dung trong file gitosis.conf, bạn sẽ biết được ai tham gia vào dự án nào. Ví dụ, Placidi là người chịu trách nhiệm cho các dự án liên quan đến Android, Naga, Daniele, Zeno, Diego, Ivan là những người chịu trách nhiệm phần fuzzer,…

Android

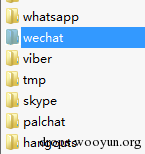

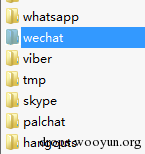

core-Android-audiocapture-master.zip: chủ yếu sử dụng hook framework tạo bởi Collin Mulliner để giám sát các cuộc gọi. Bản build cuối cùng được lưu tại thư mục pack, các file tài liệu của Mulliner được chứa trong thư mục references. Toàn bộ dự án này được sửa đổi dựa trên một dự án khác, được lưu tại https://github.com/crmulliner/ADBI. Có vẻ như app này không chỉ bắt được nội dung các cuộc gọi, mà còn lấy được audio từ wechat, whatsapp và skype.

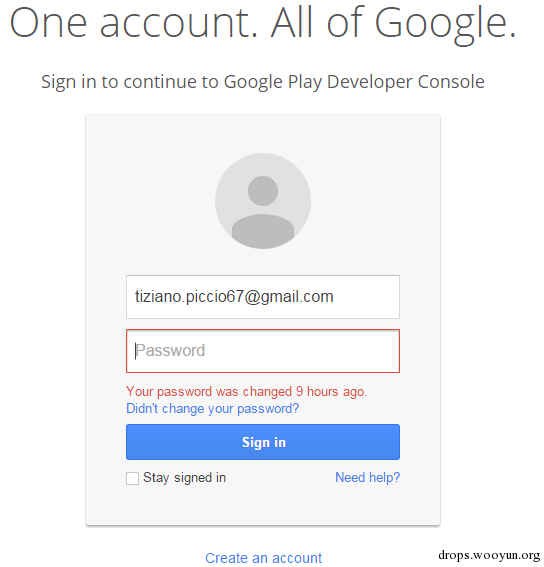

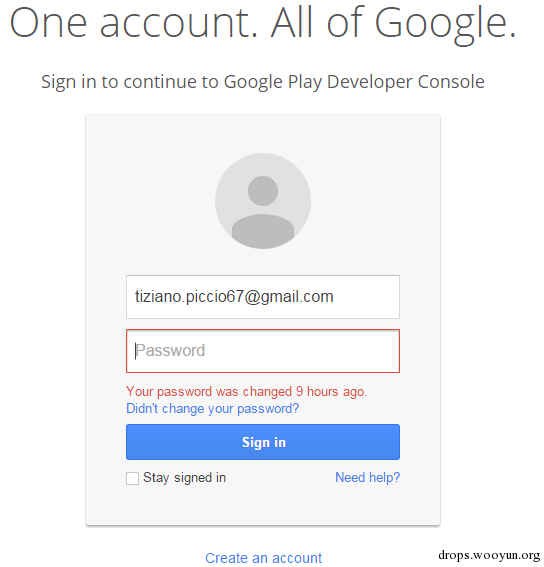

core-Android-market-master.zip: đây là project được dùng để upload các công cụ gián điệp lên Google Play. Mặc dù Google Play có triển khai hệ thống phát hiện app độc hại, nhưng nó hiện chưa thể xác định được các mã độc được sử dụng cho các cuộc tấn công APT. Account và password của đội phát triển HT được lưu tại \core-Android-market-master\doc\readme.txt. Nhưng bạn không cần phải thử đăng nhập làm gì, vì HT đã kịp đổi password mới rồi

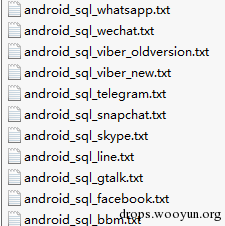

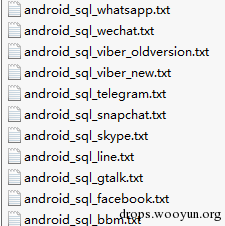

core-android-master.zip: đây là source code thực sự của Android RCS (chứa trong thư mục RCSAndroid. App RCS này có thể thực hiện các hoạt động giám sát cơ bản và lấy thông tin từ các app phổ biến khác.

core-Android-native-master.zip: chứa nhiều chi tiết hơn về các dự án (để trong thư mục legacy_native). Bạn nên đọc file README.txt ở ngoài cùng để nắm được mô tả về các file ở đây (tiếng Italy, các bạn chịu khó Google Dịch :3).

iOS & Mac OS

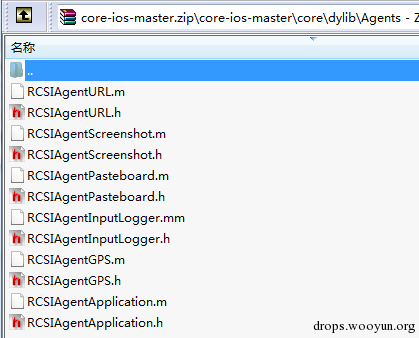

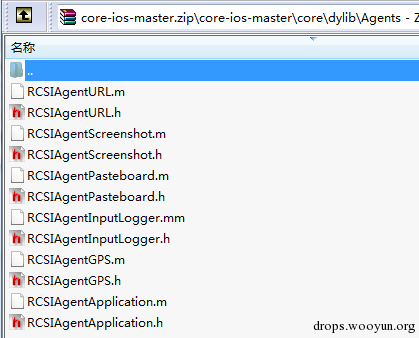

Code của RCS trên iOS được lưu tại thư mục core trong core-IOS-master.zip. Nó chủ yếu dùng dylib injection để monitor user input, GPS và màn hình.

vector-IPA-master.zip: đây là source code của một trojan khác trên nền iOS, có nhiệm vụ giám sát và điều khiển network traffic.

Source code của hệ thống Mac OS RCS nằm tại thư mục core trong core-macos-master.zip. Đây là một Mac OS Trojan tương tự như Windows Trojan.

WindowsPhone & symbian & blackberry

core-winphone-master.zip chứa source code của Windows Phone RCS, nó có thể lấy các thông tin từ danh bạ, lịch, lịch sử cuộc gọi, vịtrí, tin nhắn SMS.

core-blackberry-master.zip và core-symbian-master.zip chứa source code của RCS trên Blackberry và symbian.

Fuzzer

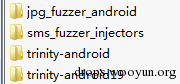

Source code của Fuzzer trên Windows và Android được lưu tại fuzzer-windows-master.zip và fuzzer-android-master.zip.

AV Detection

Có hai phiên bản cho hệ thống test AV, nằm tại test-av-master.zip và test-av2-master.zip. Hệ thống này được sử dụng để đảm bảo các sản phẩm của HT có thể qua mặt được các AV phổ biến trên thế giới.

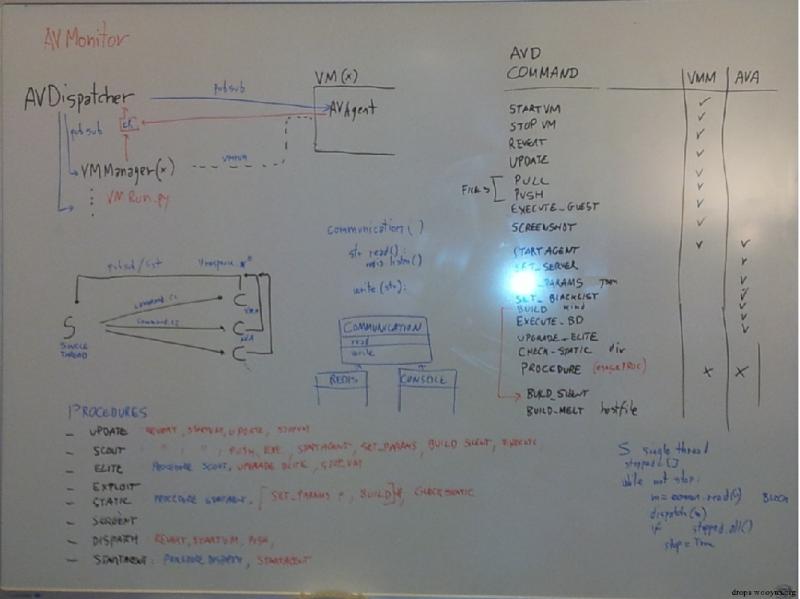

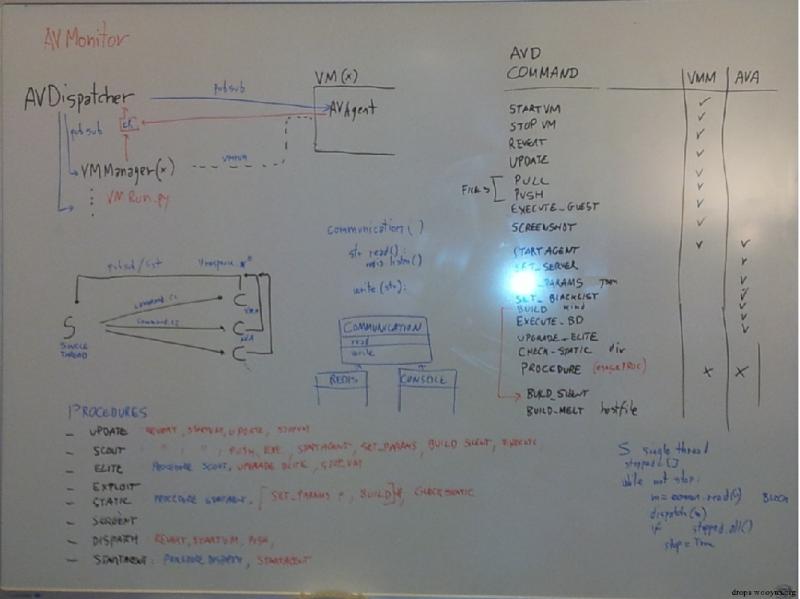

Đây là nội dung viết trên bảng, trong một cuộc họp của HT:

Exploit & 0day

vector-exploit-master.zip: các exploit được chứa tại đây. Bạn sẽ thấy 2 exploit của Flash: một là 0day ActionScript ByteArray Buffer Use AfterFree, cái còn lại là CVE-2015-0349. Một 0day nữa của Windows kernel cũng được phát hiện, ảnh hưởng đến các phiên bản từ Windows XP đến Windows 8.1 (bao gồm 32-bit và64-bit). Các bạn có thể đọc mô tả về các exploit trên tại:

http://blog.trendmicro.com/trendlabs-security-intelligence/unpatched-flash-player-flaws-more-pocs-found-in-hacking-team-leak/

http://blog.trendmicro.com/trendlabs-security-intelligence/a-look-at-the-open-type-font-manager-vulnerability-from-the-hacking-team-leak/

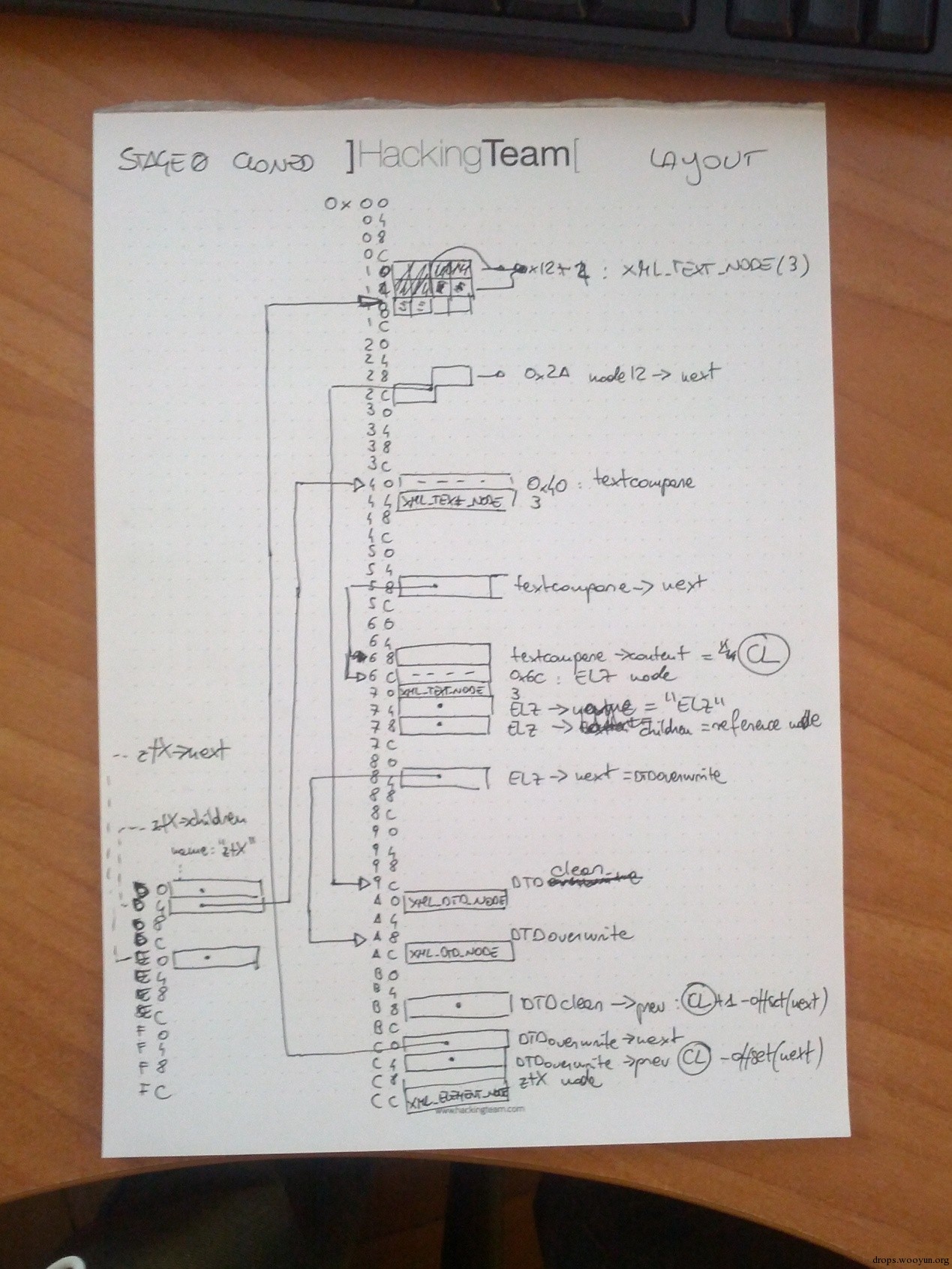

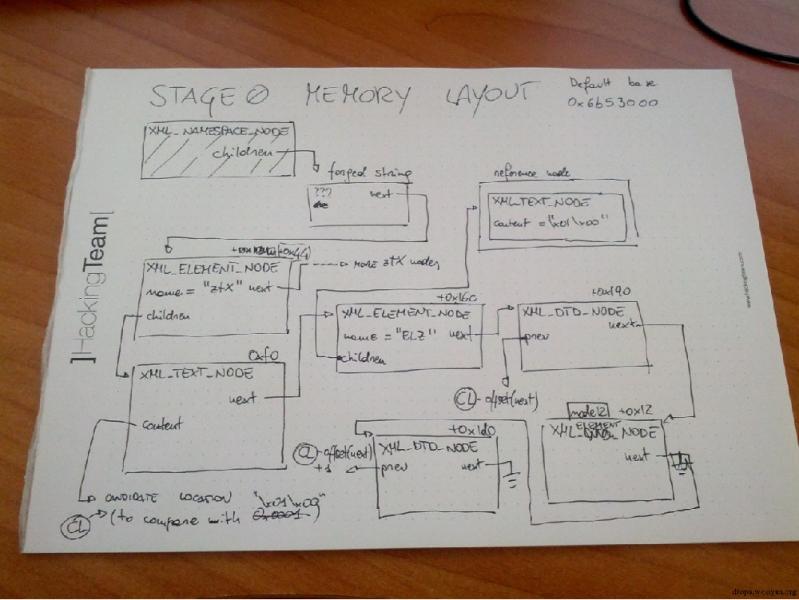

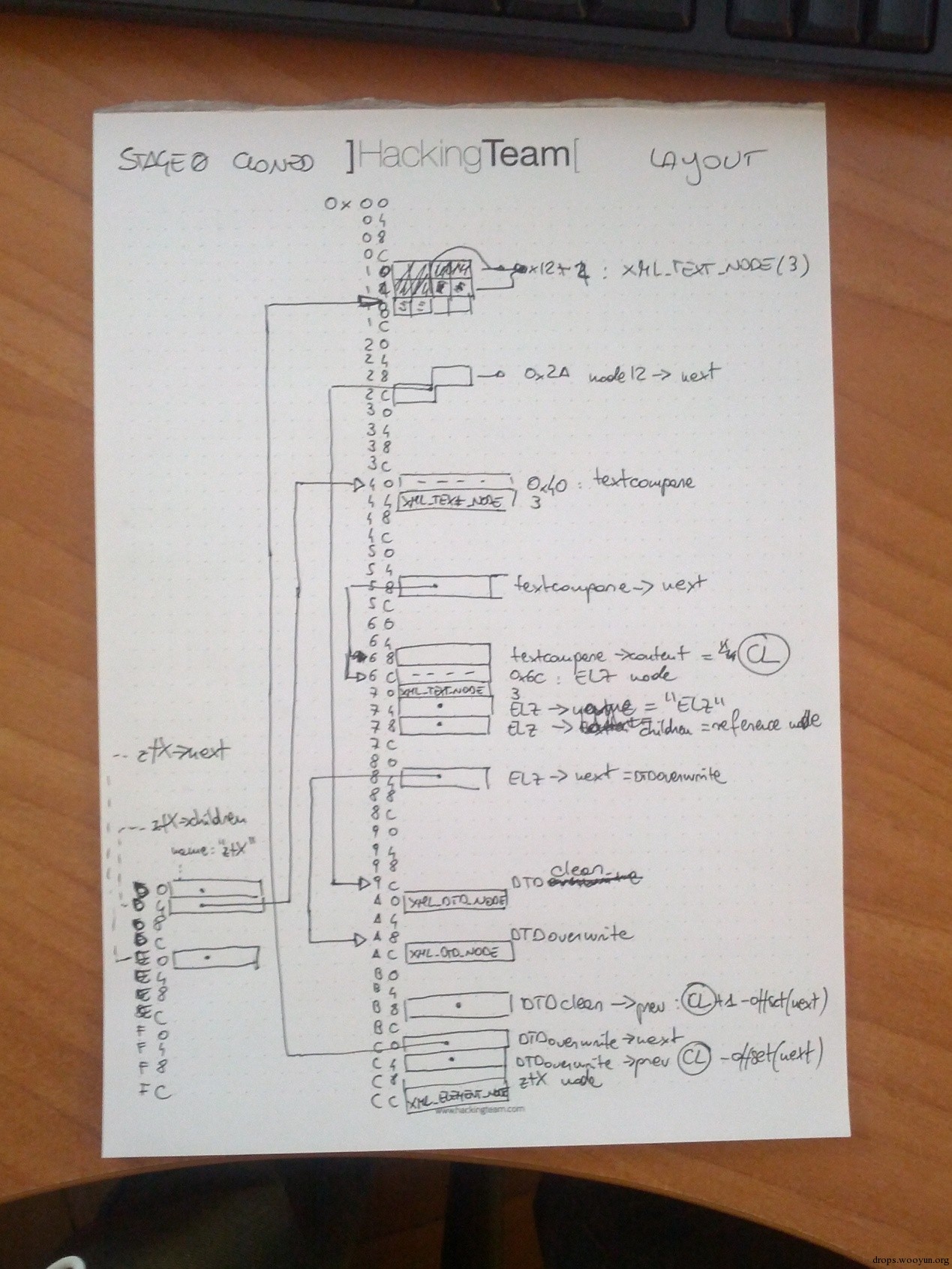

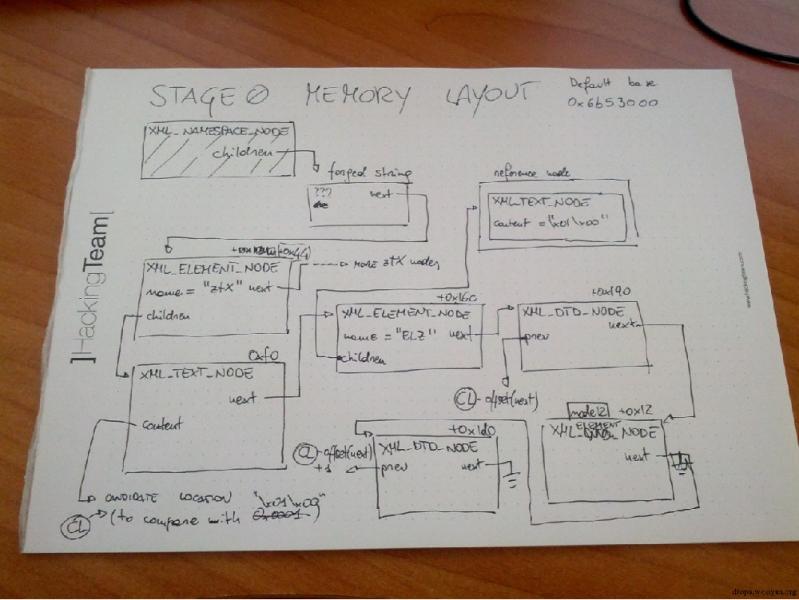

Ngoài các exploit của Flash và Windows kernel nói trên, HT cũng có exploit liên quan đến trình duyệt của Android tại thư mục vector-exploit-master\src\ht-webkit-Android4-src, ảnh hưởng đến các phiên bản Android từ 4.0 đến 4.3. Exploit này có vẻ khá phức tạp, các bạn có thể xem các ảnh chụp bảng trong các cuộc họp của HT sau đây:

Để nghiên cứu được đống này chắc chắn cần phải có trình độ và kha khá thời gian.

Các thông tin khác

4. Ai đứng đằng sau vụ tân công này?

Với một công ty chuyên đi bán các công cụ khai thác thì chuyện bị hack ngược trở lại có vẻ rất khó khăn. David Vincenzetti, Giám đốc điều hành Hacking Team cho biết:"Do tính chất phức tạp của cuộc tấn công, tôi tin rằng vụ việc này phải được thực hiện ở cấp độ chính phủ, hoặc một người nào đó có tiềm lực kinh tế rất lớn". Tuy nhiên, ông không đưa ra bất kỳ suy đoán nào về tổ chức thực hiện tấn công.

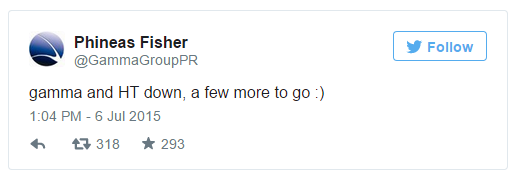

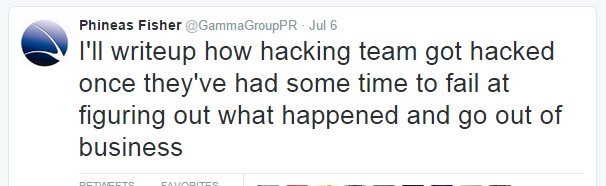

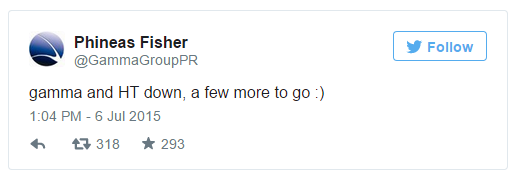

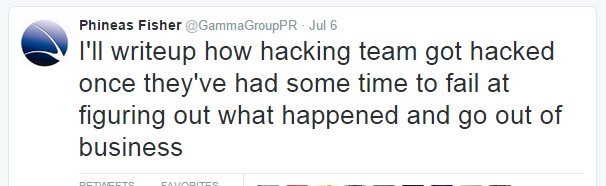

Một tài khoản Twitter là Phineas Fisher (@GammaGroupPR) có những dòng tweet rất đáng nghi:

Không ai biết Phineas Fisher là ai, và có thực sự liên quan đến vụ này hay không. Tuy nhiên, chúng ta sẽ cùng chờ những diễn biến tiếp theo từ anh chàng này, xem anh ta có đưa ra writeup hay không. Mình sẽ cập nhật ngay khi có thêm thông tin

Nhưchúng ta đã biết, vụ việc Hacking Team, một công ty chuyên bán các công cụ tấn công mạng cho nhiều tổ chức và chính phủ trên thế giới, bị hack đầu tháng 7 đang là chủ đề được bàn tán nhiều nhất trong cộng đồng bảo mật những ngay gần đây. Bài viết này tôi tổng hợp từ nhiều nguồn khác nhau, nhằm đem đến cho các bạn cái nhìn tổng quan về Hacking Team và các thông tin có trong hơn 400GB dữ liệu bị rò rỉ của công ty này.

Các bạn có thể đọc các bài viết gốc tại đây:

http://www.csoonline.com/article/2943968/data-breach/hacking-team-hacked-attackers-claim-400gb-in-dumped-data.html

https://en.wikipedia.org/wiki/Hacking_Team

http://surveillance.rsf.org/en/hacking-team/

http://translate.wooyun.io/2015/07/09/A-Overview-of-Hacking-Team-Leaked-Data.html

2. Hacking Team là ai?

Trụsở chính: Milan, Italy

Chinhánh: Mỹ, Singapore

Sốlượng nhân viên: khoảng 40

Website:http://www.hackingteam.it

Hacking Team là công ty IT chuyên cung cấp các công cụ tấn công và giám sát cho nhiều tổ chức và chính phủ trên thế giới. Khách hàng của công ty này bao gồm rất nhiều nước, nằm trên tất cả năm châu lục.

Hacking Team được sáng lập bởi hai lập trình viên người Italy: Alberto Ornaghi và Marco Valleri. Trước khi lập ra Hacking Team, hai ông này đã viết rất nhiều công cụ giám sát và điều khiển máy tính nạn nhân từ xa, một trong số đó là Ettercap – một công cụ rất nổi tiếng. Cảnh sát Milan đã học cách sử dụng Ettercap để có thể theo dõi công dân Italy. Họ liên hệ với Ornaghi và Valleri để sửa đổi chương trình theo ý muốn của họ. Và như thế, Hacking Team ra đời, trở thành công ty đầu tiên bán các công cụ tấn công mạng cho cảnh sát.

Công cụ nổi tiếng nhất của Hacking Team chính là Remote Control System (RCS). Thông qua RCS, khách hàng của họ có thể lấy dữ liệu từ máy tính của nạn nhân, đọc các file và email đã được mã hóa, ghi lại các cuộc hội thoại thông qua Skype, ghi lại nội dung tin nhắn, password được gõ trên trình duyệt. Ngoài ra, RCS cũng có thể bật webcam hay microphone để theo dõi nạn nhân. Các hoạt động của RCS được phát hiện lần đầu tiên vào năm 2012, tại Maroc, UAE. Đến nay, công cụ này đã có mặt ở khắp năm châu lục, mang về khoản thu không hề nhỏ cho Hacking Team.

3. Có gì trong 400GB dữ liệu bị rò rỉ?

Bây giờ, chúng ta sẽ cùng xem xét các thông tin có trong hơn 400GB dữ liệu bị rò rỉ của Hacking Team (HT). Một nhà nghiên cứu bảo mật ở Trung Quốc đã viết một bài phân tích khá đẩy đủ đống dữ liệu này. Sau đây tôi sẽ tóm tắt lại.

Tổng quan

Tổng dung lượng dữ liệu bị rò rỉ là 415.77GB. Các bạn có thể download tất cả tại đây:

http://HT.transparencytoolkit.org/

Tuy nhiên, sau khi phân tích thì chỉ cần 1.3GB dữ liệu là đủ. Bạn download tại đây:

https://mega.co.nz/#F!5YVWRDBb!nsghWe6lN4DSRedB2FsVUQ

File HACKING TEAM PASSWORDS AND TWEETS.pdf chứa account và password của Christian Pozzi và ảnh chụp màn hình twitter của anh ta. Có khả năng máy tính của anh ta đã bị hack, và dữ liệu bị rò rỉ từ đây. Trong file này, chúng ta có thể thấy Christian đặt tên account và password rất bừa bãi, thậm chí có cả 'admin', 'password'. Hóa ra hacker cũng đặt mật khẩu yếu như người thường =))

File The data in Hacking Team Saudi Arabia Training.pdf chứa hướng dẫn cài đặt và sử dụng RCS. Phải nhắc lại một lần nữa, đây là công cụ tốt nhất của HT. Hãy nhìn ảnh chụp màn hình hệ thống này:

Thật không thể tin nổi, rất nhiều thông tin cá nhân được thu thập, vô cùng chi tiết. Hiện không có nguồn nào cho biết có bao nhiêu người đang bị theo dõi, phải nói là đến từng cái lông chân, như thế này.

Thông tin về các thành viên và các dự án liên quan trên git server được lưu tại file gitosis-admin-master.zip. Xem nội dung trong file gitosis.conf, bạn sẽ biết được ai tham gia vào dự án nào. Ví dụ, Placidi là người chịu trách nhiệm cho các dự án liên quan đến Android, Naga, Daniele, Zeno, Diego, Ivan là những người chịu trách nhiệm phần fuzzer,…

Android

core-Android-audiocapture-master.zip: chủ yếu sử dụng hook framework tạo bởi Collin Mulliner để giám sát các cuộc gọi. Bản build cuối cùng được lưu tại thư mục pack, các file tài liệu của Mulliner được chứa trong thư mục references. Toàn bộ dự án này được sửa đổi dựa trên một dự án khác, được lưu tại https://github.com/crmulliner/ADBI. Có vẻ như app này không chỉ bắt được nội dung các cuộc gọi, mà còn lấy được audio từ wechat, whatsapp và skype.

core-Android-market-master.zip: đây là project được dùng để upload các công cụ gián điệp lên Google Play. Mặc dù Google Play có triển khai hệ thống phát hiện app độc hại, nhưng nó hiện chưa thể xác định được các mã độc được sử dụng cho các cuộc tấn công APT. Account và password của đội phát triển HT được lưu tại \core-Android-market-master\doc\readme.txt. Nhưng bạn không cần phải thử đăng nhập làm gì, vì HT đã kịp đổi password mới rồi

core-android-master.zip: đây là source code thực sự của Android RCS (chứa trong thư mục RCSAndroid. App RCS này có thể thực hiện các hoạt động giám sát cơ bản và lấy thông tin từ các app phổ biến khác.

core-Android-native-master.zip: chứa nhiều chi tiết hơn về các dự án (để trong thư mục legacy_native). Bạn nên đọc file README.txt ở ngoài cùng để nắm được mô tả về các file ở đây (tiếng Italy, các bạn chịu khó Google Dịch :3).

iOS & Mac OS

Code của RCS trên iOS được lưu tại thư mục core trong core-IOS-master.zip. Nó chủ yếu dùng dylib injection để monitor user input, GPS và màn hình.

vector-IPA-master.zip: đây là source code của một trojan khác trên nền iOS, có nhiệm vụ giám sát và điều khiển network traffic.

Source code của hệ thống Mac OS RCS nằm tại thư mục core trong core-macos-master.zip. Đây là một Mac OS Trojan tương tự như Windows Trojan.

WindowsPhone & symbian & blackberry

core-winphone-master.zip chứa source code của Windows Phone RCS, nó có thể lấy các thông tin từ danh bạ, lịch, lịch sử cuộc gọi, vịtrí, tin nhắn SMS.

core-blackberry-master.zip và core-symbian-master.zip chứa source code của RCS trên Blackberry và symbian.

Fuzzer

Source code của Fuzzer trên Windows và Android được lưu tại fuzzer-windows-master.zip và fuzzer-android-master.zip.

AV Detection

Có hai phiên bản cho hệ thống test AV, nằm tại test-av-master.zip và test-av2-master.zip. Hệ thống này được sử dụng để đảm bảo các sản phẩm của HT có thể qua mặt được các AV phổ biến trên thế giới.

Đây là nội dung viết trên bảng, trong một cuộc họp của HT:

Exploit & 0day

vector-exploit-master.zip: các exploit được chứa tại đây. Bạn sẽ thấy 2 exploit của Flash: một là 0day ActionScript ByteArray Buffer Use AfterFree, cái còn lại là CVE-2015-0349. Một 0day nữa của Windows kernel cũng được phát hiện, ảnh hưởng đến các phiên bản từ Windows XP đến Windows 8.1 (bao gồm 32-bit và64-bit). Các bạn có thể đọc mô tả về các exploit trên tại:

http://blog.trendmicro.com/trendlabs-security-intelligence/unpatched-flash-player-flaws-more-pocs-found-in-hacking-team-leak/

http://blog.trendmicro.com/trendlabs-security-intelligence/a-look-at-the-open-type-font-manager-vulnerability-from-the-hacking-team-leak/

Ngoài các exploit của Flash và Windows kernel nói trên, HT cũng có exploit liên quan đến trình duyệt của Android tại thư mục vector-exploit-master\src\ht-webkit-Android4-src, ảnh hưởng đến các phiên bản Android từ 4.0 đến 4.3. Exploit này có vẻ khá phức tạp, các bạn có thể xem các ảnh chụp bảng trong các cuộc họp của HT sau đây:

Để nghiên cứu được đống này chắc chắn cần phải có trình độ và kha khá thời gian.

Các thông tin khác

- GeoTrust certificate của HT được lưu ở GeoTrust-master Signing Keys.zip

- Rất nhiều bản ghi audio, bạn download tại: http://ht.transparencytoolkit.org/audio/

- HT cũng để lại một back door trong các sản phẩm của họ: http://ht.transparencytoolkit.org/rcs-dev%5Cshare/HOME/ALoR/htdocs/conf.php

- Rất nhiều key hợp pháp của VMProtect Professional cũng bị rò rỉ: https://ht.transparencytoolkit.org/rcs-dev%5Cshare/HOME/ALoR/VMProtect.key https://ht.transparencytoolkit.org/rcs-dev%5Cshare/HOME/Ivan/vmprotect/

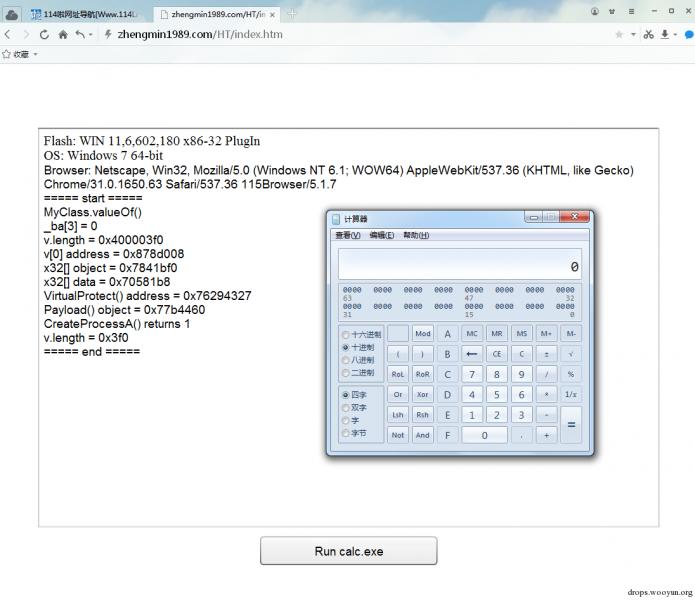

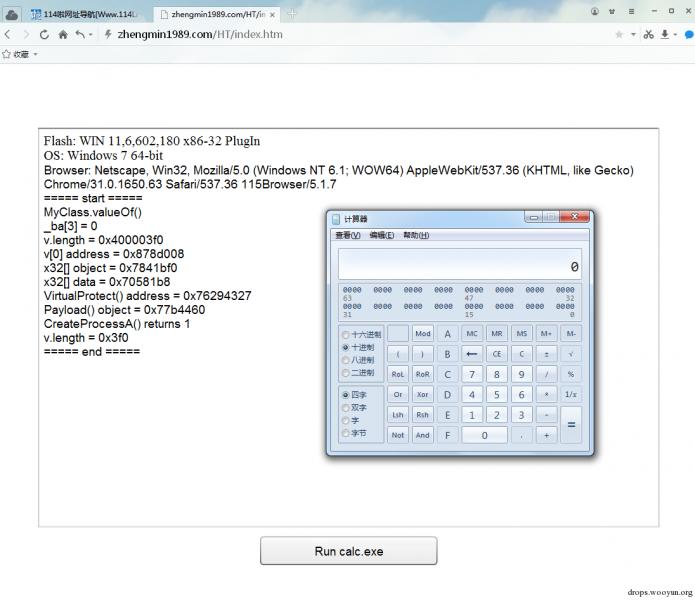

- Bạn Trung Quốc cũng có làm một trang test 0day của flash tại địa chỉ này: http://zhengmin1989.com/HT/index.htm

- Bạn có thể xem demo khác về 0day của Windows kernel tại: http://zhengmin1989.com/HT/32bitwin81.zip

- Đây là toàn bộ nội dung email của HT (bị rò rỉ) tại Wikileaks: https://wikileaks.org/hackingteam/emails/

4. Ai đứng đằng sau vụ tân công này?

Với một công ty chuyên đi bán các công cụ khai thác thì chuyện bị hack ngược trở lại có vẻ rất khó khăn. David Vincenzetti, Giám đốc điều hành Hacking Team cho biết:"Do tính chất phức tạp của cuộc tấn công, tôi tin rằng vụ việc này phải được thực hiện ở cấp độ chính phủ, hoặc một người nào đó có tiềm lực kinh tế rất lớn". Tuy nhiên, ông không đưa ra bất kỳ suy đoán nào về tổ chức thực hiện tấn công.

Một tài khoản Twitter là Phineas Fisher (@GammaGroupPR) có những dòng tweet rất đáng nghi:

Không ai biết Phineas Fisher là ai, và có thực sự liên quan đến vụ này hay không. Tuy nhiên, chúng ta sẽ cùng chờ những diễn biến tiếp theo từ anh chàng này, xem anh ta có đưa ra writeup hay không. Mình sẽ cập nhật ngay khi có thêm thông tin

Chỉnh sửa lần cuối bởi người điều hành: