WhiteHat News #ID:2018

WhiteHat Support

-

20/03/2017

-

129

-

444 bài viết

Malware Exaramel có mối liên hệ với Industroyer và NotPetya

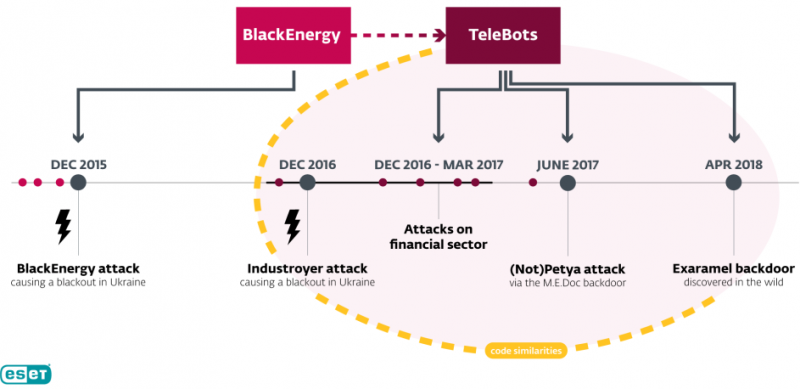

Một loại mã độc mới vừa được các nhà nghiên cứu của ESET phát hiện cung cấp thêm bằng chứng cho thấy Industroyer (còn gọi là Crashoverride) có liên hệ với phần mềm độc hại NotPetya.

Industroyer là một loại mã độc tập trung ICS do những kẻ thực hiện các cuộc tấn công vào tháng 12 năm 2016 nhằm vào trạm biến áp điện tại Ukraine, gây ra tình trạng mất điện trên diện rộng.

Industroyer là một loại mã độc tập trung ICS do những kẻ thực hiện các cuộc tấn công vào tháng 12 năm 2016 nhằm vào trạm biến áp điện tại Ukraine, gây ra tình trạng mất điện trên diện rộng.

Các chuyên gia đã tìm ra mối liên hệ giữa cuộc tấn công này và các nhóm nằm trong nghi vấn khác được cho là hoạt động ngoài nước Nga bao gồm: BlackEnergy, TeleBots, Sandworm, and Electrum. Các chiến dịch do BlackEnergy, TeleBots, Sandworm và Electrum, có thể thực hiện bởi một hoặc nhiều nhóm nhưng việc chồng chèo trong mã code, cơ sở hạ tầng và mục tiêu nhắm đến thường gây khó khăn cho việc phân loại rõ ràng các hoạt động của họ.

NotPetya, ban đầu được cho là một loại ransomware và sau đó được chứng minh là vỏ bọc cho một mục đích khác, cũng được các nhà nghiên cứu xem là có mối liên hệ đến mã độc BlackEnergy và KillDisk, từng được sử dụng vào năm 2015 trong cuộc tấn công vào lĩnh vực năng lượng của Ukraine.

Trong khi một số bằng chứng ủng hộ lý thuyết có mối liên hệ giữa NotPetya và BlackEnergy thì mối liên hệ giữa Industroyer và các nhóm ở Nga chủ yếu dựa trên các yếu tố tương đồng về khái niệm chứ không phải sự tương đồng về mã code trên thực tế.

Tuy nhiên, Exaramel do ESET tìm ra vào tháng 04/2018, cung cấp bằng chứng thuyết phục hơn về mối hiện hệ giữa Industroyer và TeleBots.

ESET phân loại Exaramel là một loại backdoor, được phán tán bởi một dropper. Dữ liệu cấu hình được ghi lại bởi dropper trong Windows registry bao gồm giải pháp an ninh được sử dụng trên hệ thống bị xâm phạm làm gợi nhớ đến Industroyer.

Một khi được thực thi, backdoor có thể cho phép kẻ tấn công khởi động các tiến trình, ghi giữ liệu vào file, tải file lên, thực thi các lệnh shell và cho chạy VBS code. Các nhà nghiên cứu đã tìm thấy sự tương đồng đáng kể trong code đang thực thi một số lệnh trong Exaramel và một backdoor từ bộ công cụ Industroyer.

Sự tương đồng khác cũng liên quan đến thực tế là cả backdoor Exaramel và Industroyer đều sử dụng cùng file báo cáo để lưu trữ đầu ra của các lệnh shell và tiến trình đã được thực thi.

Theo ESET, sự khác biệt chính giữa Exaramel và Industroyer là trước đây sử dụng định dạng XML để giao tiếp và cấu hình thay vì định dạng nhị phân tùy chỉnh. Anton Cherepanow, nhà nghiên cứu malware của ESET cho biết, ưu điểm chính của việc sử dụng định dạng XML đó là dễ dàng thực hiện code sử dụng định dạng này.

Cherepanov lưu ý rằng trong khi có một số khác biệt khác giữa các loại malware này, chúng vẫn không khác nhau về mức độ nguy hiểm.

ESET chỉ thấy một cuộc tấn công liên quan đến Exaramel nhắm đến một tổ chức tại Ukraine. Điều thú vị là mục tiêu lại không phải là một cơ sở công nghiệp.

Hãng an ninh Dragons thì tiết lộ đầu năm nay một nhóm nghi vấn đứng sau Industroyer, có hành tung là Electrum, đã bắt đầu nhắm vào các tổ chức bên ngoài Ukraine, bao gồm các tổ chức về lĩnh vực điện và nước.

ESET đã xác định được hai mẫu backdoor Exaramel, cùng với các công cụ khác mà kẻ tấn công sử dụng. Một số công cụ này đã được tìm thấy trong các cuộc tấn công trước đó do TeleBots khởi xướng, bao gồm các phiên bản đã được chỉnh sửa của Mimikatz và kẻ đánh cắp mật khẩu tùy chỉnh tên là CredRaptor. Trong khi xử lý sự cố, ESET cũng phát hiện một Linux backdoor, mà công ty gọi là Linux/Exaramel.A.

ESET cũng lưu ý rằng kẻ tấn công đã bắt đầu sử dụng các tên miền có liên quan đến hãng này có thể nhằm che đây lưu lượng mã độc.

Các chuyên gia đã tìm ra mối liên hệ giữa cuộc tấn công này và các nhóm nằm trong nghi vấn khác được cho là hoạt động ngoài nước Nga bao gồm: BlackEnergy, TeleBots, Sandworm, and Electrum. Các chiến dịch do BlackEnergy, TeleBots, Sandworm và Electrum, có thể thực hiện bởi một hoặc nhiều nhóm nhưng việc chồng chèo trong mã code, cơ sở hạ tầng và mục tiêu nhắm đến thường gây khó khăn cho việc phân loại rõ ràng các hoạt động của họ.

NotPetya, ban đầu được cho là một loại ransomware và sau đó được chứng minh là vỏ bọc cho một mục đích khác, cũng được các nhà nghiên cứu xem là có mối liên hệ đến mã độc BlackEnergy và KillDisk, từng được sử dụng vào năm 2015 trong cuộc tấn công vào lĩnh vực năng lượng của Ukraine.

Trong khi một số bằng chứng ủng hộ lý thuyết có mối liên hệ giữa NotPetya và BlackEnergy thì mối liên hệ giữa Industroyer và các nhóm ở Nga chủ yếu dựa trên các yếu tố tương đồng về khái niệm chứ không phải sự tương đồng về mã code trên thực tế.

Tuy nhiên, Exaramel do ESET tìm ra vào tháng 04/2018, cung cấp bằng chứng thuyết phục hơn về mối hiện hệ giữa Industroyer và TeleBots.

ESET phân loại Exaramel là một loại backdoor, được phán tán bởi một dropper. Dữ liệu cấu hình được ghi lại bởi dropper trong Windows registry bao gồm giải pháp an ninh được sử dụng trên hệ thống bị xâm phạm làm gợi nhớ đến Industroyer.

Một khi được thực thi, backdoor có thể cho phép kẻ tấn công khởi động các tiến trình, ghi giữ liệu vào file, tải file lên, thực thi các lệnh shell và cho chạy VBS code. Các nhà nghiên cứu đã tìm thấy sự tương đồng đáng kể trong code đang thực thi một số lệnh trong Exaramel và một backdoor từ bộ công cụ Industroyer.

Sự tương đồng khác cũng liên quan đến thực tế là cả backdoor Exaramel và Industroyer đều sử dụng cùng file báo cáo để lưu trữ đầu ra của các lệnh shell và tiến trình đã được thực thi.

Theo ESET, sự khác biệt chính giữa Exaramel và Industroyer là trước đây sử dụng định dạng XML để giao tiếp và cấu hình thay vì định dạng nhị phân tùy chỉnh. Anton Cherepanow, nhà nghiên cứu malware của ESET cho biết, ưu điểm chính của việc sử dụng định dạng XML đó là dễ dàng thực hiện code sử dụng định dạng này.

Cherepanov lưu ý rằng trong khi có một số khác biệt khác giữa các loại malware này, chúng vẫn không khác nhau về mức độ nguy hiểm.

ESET chỉ thấy một cuộc tấn công liên quan đến Exaramel nhắm đến một tổ chức tại Ukraine. Điều thú vị là mục tiêu lại không phải là một cơ sở công nghiệp.

Hãng an ninh Dragons thì tiết lộ đầu năm nay một nhóm nghi vấn đứng sau Industroyer, có hành tung là Electrum, đã bắt đầu nhắm vào các tổ chức bên ngoài Ukraine, bao gồm các tổ chức về lĩnh vực điện và nước.

ESET đã xác định được hai mẫu backdoor Exaramel, cùng với các công cụ khác mà kẻ tấn công sử dụng. Một số công cụ này đã được tìm thấy trong các cuộc tấn công trước đó do TeleBots khởi xướng, bao gồm các phiên bản đã được chỉnh sửa của Mimikatz và kẻ đánh cắp mật khẩu tùy chỉnh tên là CredRaptor. Trong khi xử lý sự cố, ESET cũng phát hiện một Linux backdoor, mà công ty gọi là Linux/Exaramel.A.

ESET cũng lưu ý rằng kẻ tấn công đã bắt đầu sử dụng các tên miền có liên quan đến hãng này có thể nhằm che đây lưu lượng mã độc.

Theo SecurityWeek