WhiteHat News #ID:0911

VIP Members

-

30/07/2014

-

79

-

711 bài viết

Mã độc mã hóa dữ liệu Petya nguy hiểm hơn cả WannaCry

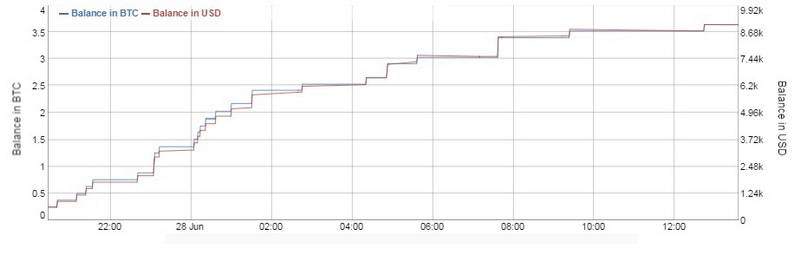

[Cập nhật ngày 29/6/2017] Tính đến thời điểm hiện tại, đã có 45 giao dịch trả tiền chuộc được thực hiện thông qua bitcoin, tương đương với số tiền hơn 10.000 USD.

----------------

Khi các vụ tấn công mã độc tống tiền WannaCry chưa kết thúc, mã độc mới xuất hiện Petya đang khiến cả thế giới “điên đảo”. Mã độc này nguy hiểm hơn WannaCry do mã hóa toàn bộ ổ cứng và có khả năng lây lan rộng trong mạng nội bộ. Petya đã làm tê liệt hàng loạt ngân hàng, sân bay, máy ATM và một số doanh nghiệp lớn tại châu Âu.

Mã độc đang lan rộng nhanh chóng thông qua lỗ hổng Windows SMB tương tự như cách ransomware WannaCry lây nhiễm 300.000 hệ thống và máy chủ trên toàn thế giới chỉ trong 72 giờ vào tháng trước. Nguy hiểm hơn, mã độc này còn tận dụng các công cụ WMIC và PSEXEC để lây lan sang các máy tính khác trong mạng nội bộ dù các máy tính đã được cập nhật bản vá Windows SMB.

Petya là một loại ransomware “vô cùng khó chịu” và không giống bất kỳ loại mã độc tống tiền nào trước đây. Petya không những thực hiện mã hoá tập tin dữ liệu trên máy nạn nhân, mà còn khởi động lại máy tính, mã hóa bảng master file của ổ cứng (MFT) và làm cho Master Boot Record (MBR) ngừng hoạt động, khiến người dùng không thể truy cập vào bất kỳ file nào trên ổ cứng. Ransomware Petya thay thế MBR của máy tính bằng mã độc của chính nó, hiển thị thông báo đòi tiền chuộc và khiến máy tính không thể khởi động.

Theo thống kê của Bkav, đã có 36 giao dịch trả tiền chuộc được thực hiện thông qua bitcoin, tương đương với số tiền hơn 9.000 USD.

Số tiền trong ví bitcoin của hacker

(Ảnh: bitinfocharts)

Cũng theo Bkav, tên mã độc giống với tên gọi thân mật của một vị hoàng đế Nga nổi tiếng. Theo các báo cáo, Ukraina đang là nước chịu hậu quả nặng nề nhất do mã độc này gây ra.

Để phòng ngừa nguy cơ mã độc tấn công, chuyên gia Bkav khuyến cáo người dùng nên sao lưu dữ liệu thường xuyên, cập nhật bản vá cho hệ điều hành, đồng thời chỉ mở các file văn bản nhận từ Internet trong môi trường cách ly Safe Run. Đặc biệt đối với quản trị hệ thống, cần rà soát kỹ các server bởi với hai công cụ WMIC và PSEXEC mã độc có thể dễ dàng lây nhiễm từ một server quản trị domain ra tất cả máy tính trong hệ thống. Người dùng cũng cần cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Riêng người dùng Bkav Pro hoặc Bkav Endpoint được tự động bảo vệ trước loại mã độc này.

WhiteHat sẽ cập nhật diễn biến về mã độc Petya khi có thông tin mới.

Theo The Hacker News

----------------

Khi các vụ tấn công mã độc tống tiền WannaCry chưa kết thúc, mã độc mới xuất hiện Petya đang khiến cả thế giới “điên đảo”. Mã độc này nguy hiểm hơn WannaCry do mã hóa toàn bộ ổ cứng và có khả năng lây lan rộng trong mạng nội bộ. Petya đã làm tê liệt hàng loạt ngân hàng, sân bay, máy ATM và một số doanh nghiệp lớn tại châu Âu.

Mã độc đang lan rộng nhanh chóng thông qua lỗ hổng Windows SMB tương tự như cách ransomware WannaCry lây nhiễm 300.000 hệ thống và máy chủ trên toàn thế giới chỉ trong 72 giờ vào tháng trước. Nguy hiểm hơn, mã độc này còn tận dụng các công cụ WMIC và PSEXEC để lây lan sang các máy tính khác trong mạng nội bộ dù các máy tính đã được cập nhật bản vá Windows SMB.

Petya là một loại ransomware “vô cùng khó chịu” và không giống bất kỳ loại mã độc tống tiền nào trước đây. Petya không những thực hiện mã hoá tập tin dữ liệu trên máy nạn nhân, mà còn khởi động lại máy tính, mã hóa bảng master file của ổ cứng (MFT) và làm cho Master Boot Record (MBR) ngừng hoạt động, khiến người dùng không thể truy cập vào bất kỳ file nào trên ổ cứng. Ransomware Petya thay thế MBR của máy tính bằng mã độc của chính nó, hiển thị thông báo đòi tiền chuộc và khiến máy tính không thể khởi động.

Theo thống kê của Bkav, đã có 36 giao dịch trả tiền chuộc được thực hiện thông qua bitcoin, tương đương với số tiền hơn 9.000 USD.

Số tiền trong ví bitcoin của hacker

(Ảnh: bitinfocharts)

Cũng theo Bkav, tên mã độc giống với tên gọi thân mật của một vị hoàng đế Nga nổi tiếng. Theo các báo cáo, Ukraina đang là nước chịu hậu quả nặng nề nhất do mã độc này gây ra.

Để phòng ngừa nguy cơ mã độc tấn công, chuyên gia Bkav khuyến cáo người dùng nên sao lưu dữ liệu thường xuyên, cập nhật bản vá cho hệ điều hành, đồng thời chỉ mở các file văn bản nhận từ Internet trong môi trường cách ly Safe Run. Đặc biệt đối với quản trị hệ thống, cần rà soát kỹ các server bởi với hai công cụ WMIC và PSEXEC mã độc có thể dễ dàng lây nhiễm từ một server quản trị domain ra tất cả máy tính trong hệ thống. Người dùng cũng cần cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Riêng người dùng Bkav Pro hoặc Bkav Endpoint được tự động bảo vệ trước loại mã độc này.

WhiteHat sẽ cập nhật diễn biến về mã độc Petya khi có thông tin mới.

WhiteHat

Chỉnh sửa lần cuối: